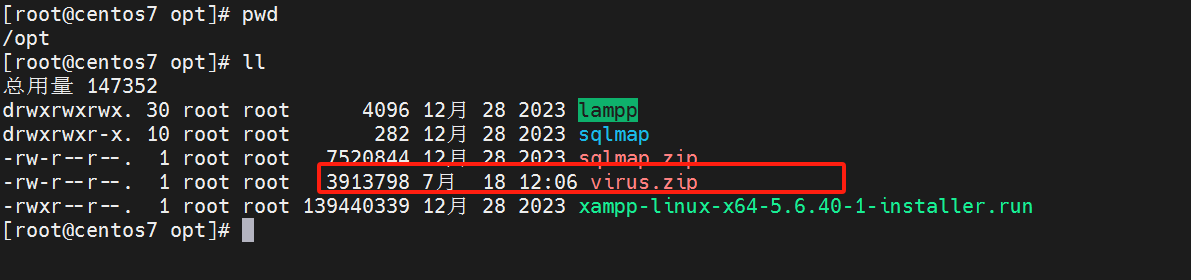

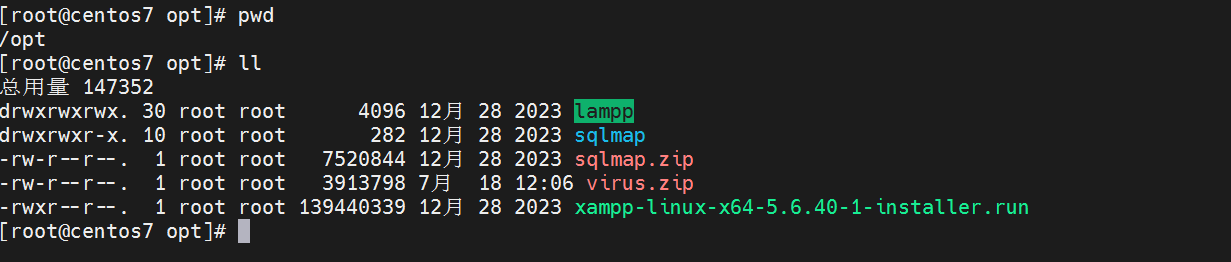

1、上传病毒文件到/opt目录中

2、把压缩文件名修改成virus.zip

3、检查一下/etc/passwd

root:x:0:0:root:/root:/bin/bash bin:x:1:1:bin:/bin:/sbin/nologin daemon:x:2:2:daemon:/sbin:/sbin/nologin adm:x:3:4:adm:/var/adm:/sbin/nologin lp:x:4:7:lp:/var/spool/lpd:/sbin/nologin sync:x:5:0:sync:/sbin:/bin/sync shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown halt:x:7:0:halt:/sbin:/sbin/halt mail:x:8:12:mail:/var/spool/mail:/sbin/nologin operator:x:11:0:operator:/root:/sbin/nologin games:x:12:100:games:/usr/games:/sbin/nologin ftp:x:14:50:FTP User:/var/ftp:/sbin/nologin nobody:x:99:99:Nobody:/:/sbin/nologin systemd-network:x:192:192:systemd Network Management:/:/sbin/nologin dbus:x:81:81:System message bus:/:/sbin/nologin polkitd:x:999:998:User for polkitd:/:/sbin/nologin sshd:x:74:74:Privilege-separated SSH:/var/empty/sshd:/sbin/nologin postfix:x:89:89::/var/spool/postfix:/sbin/nologin chrony:x:998:996::/var/lib/chrony:/sbin/nologin mysql:x:997:1000::/home/mysql:/bin/bash

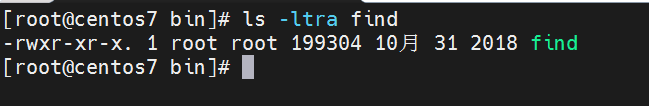

4、查看一些重要的命令的状态

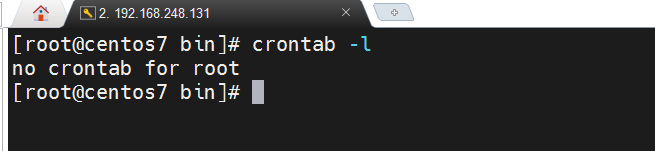

5、看看定时任务状态

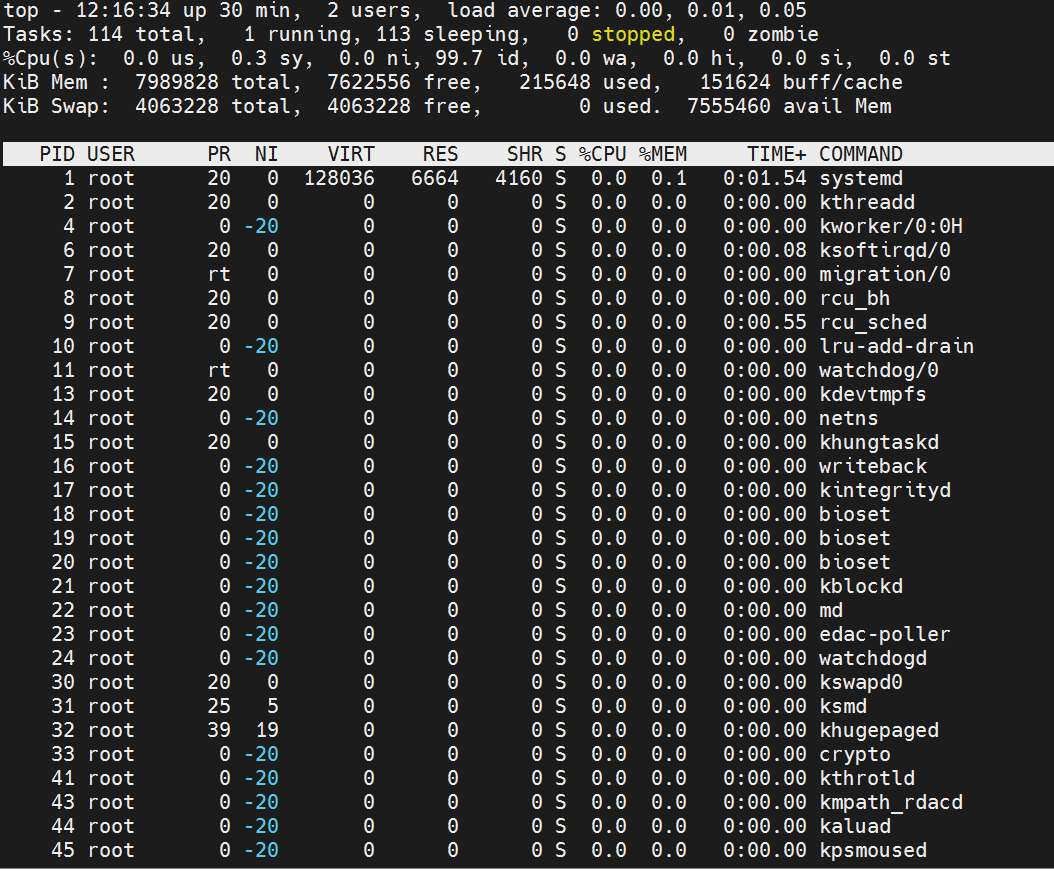

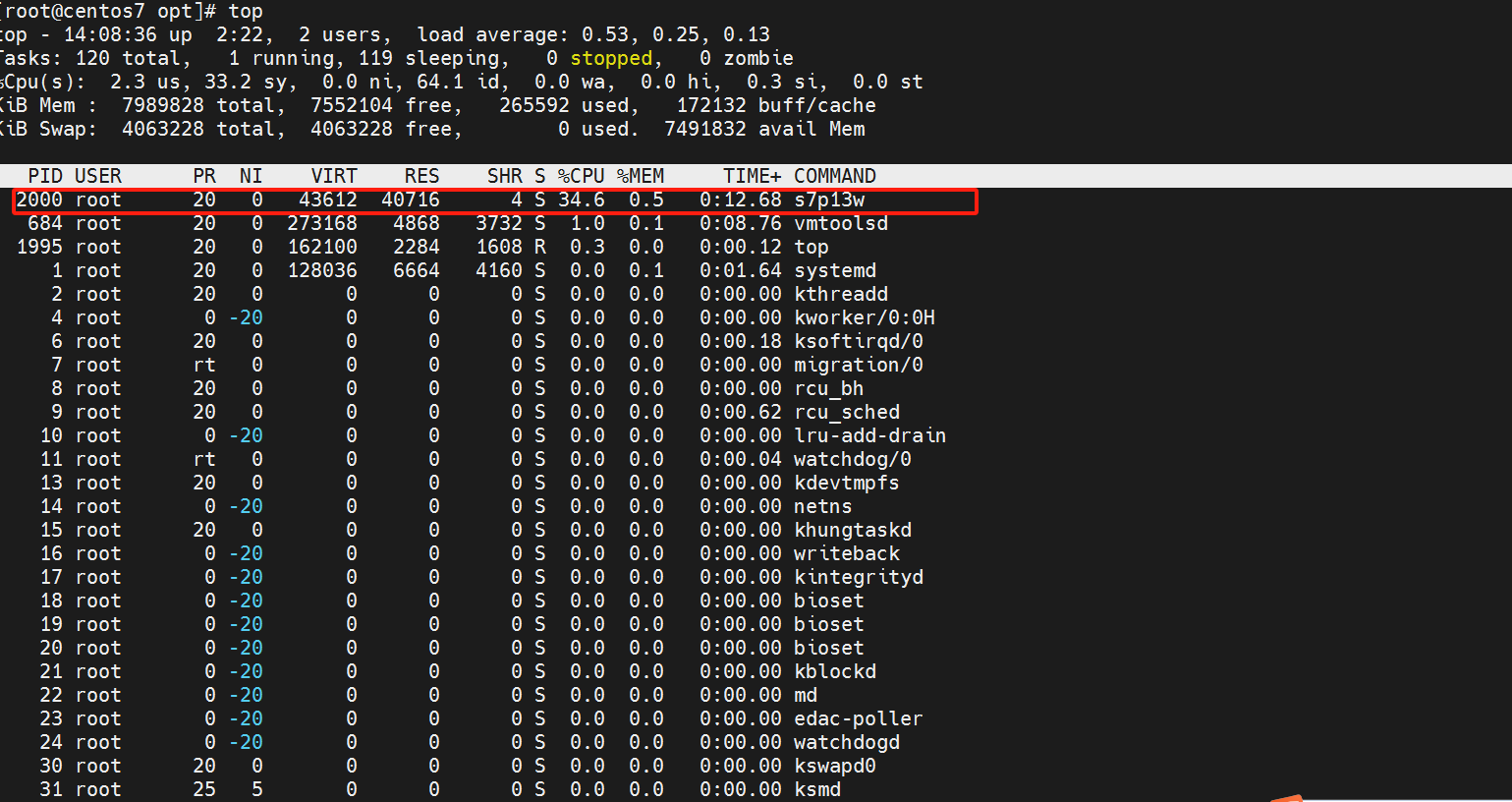

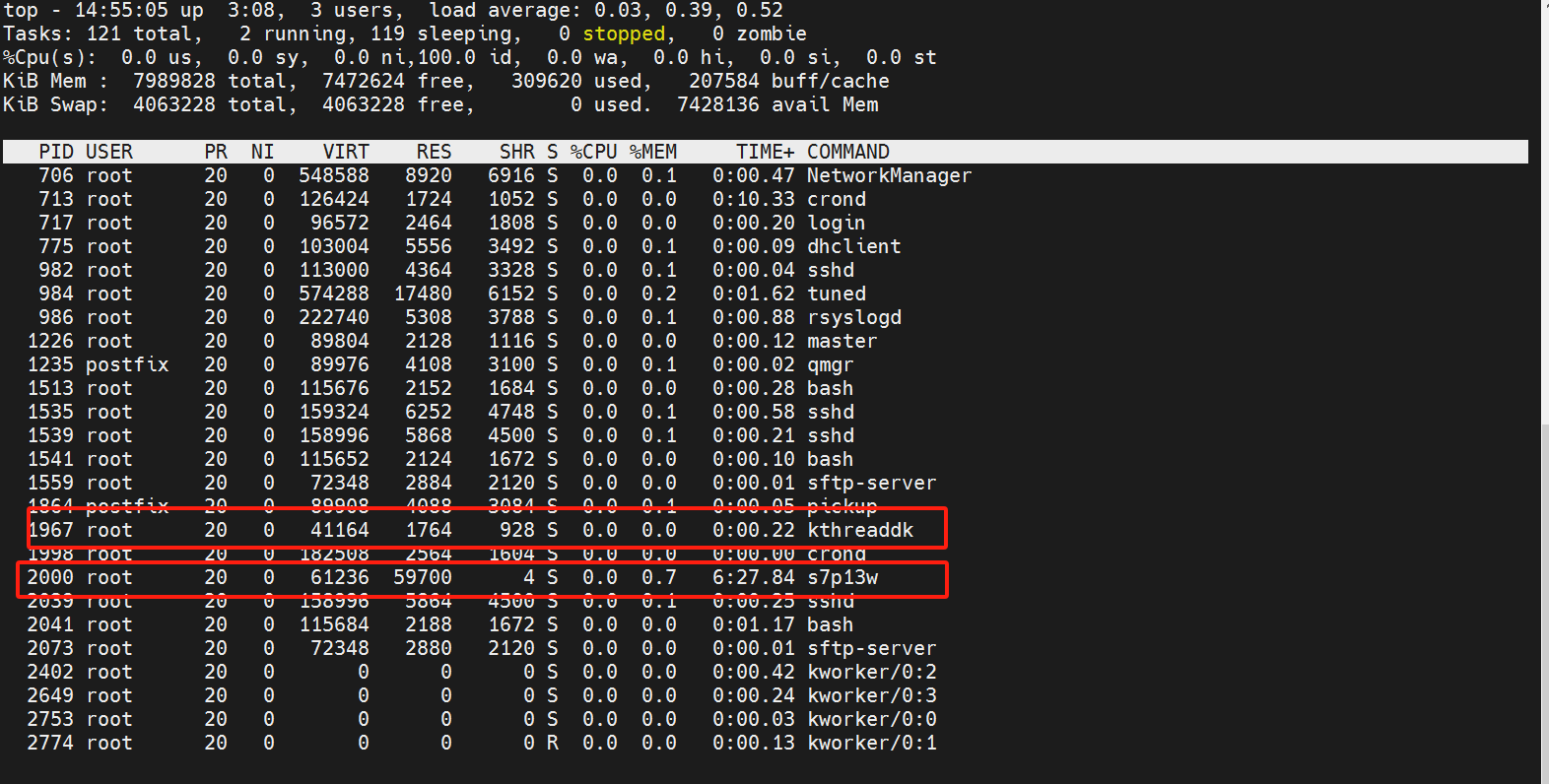

6、看看当前资源消耗,用top命令

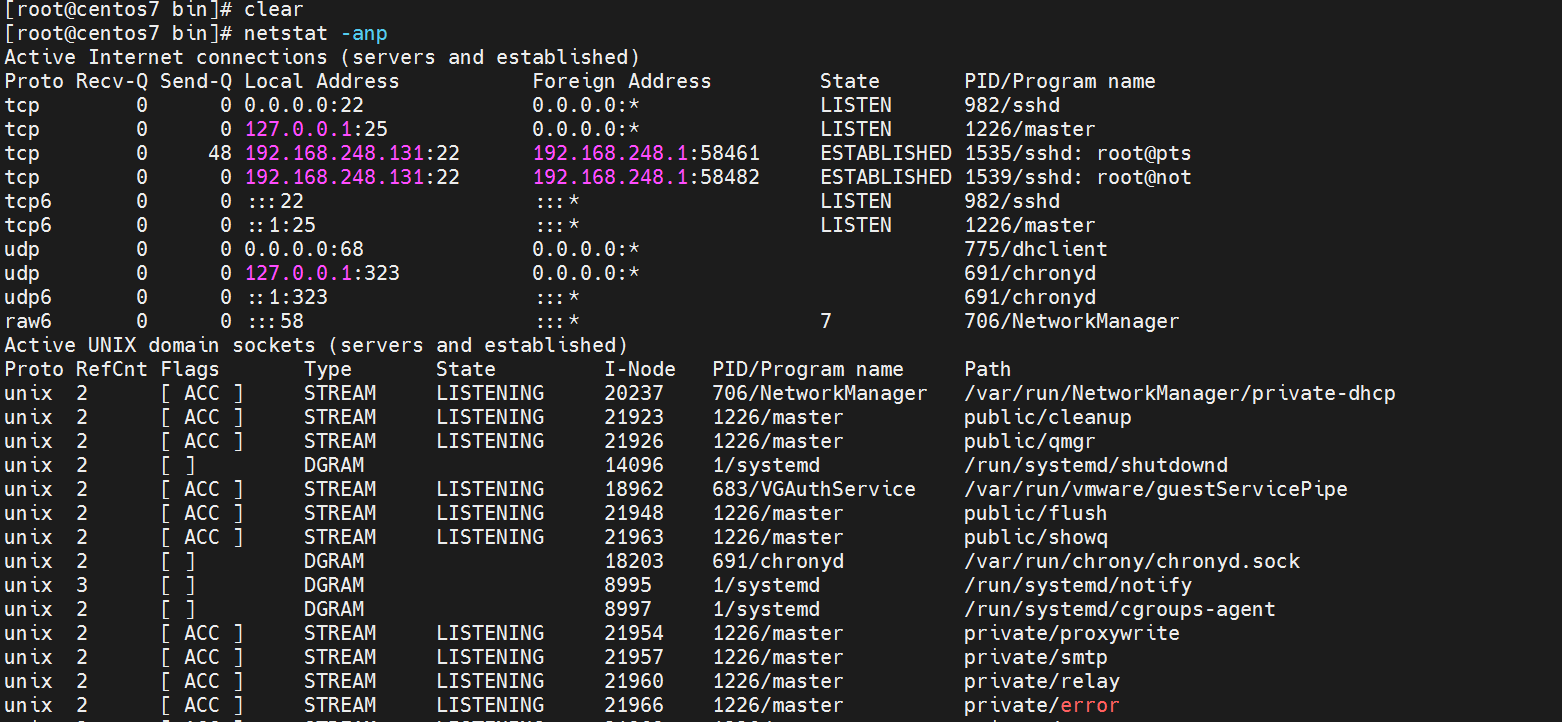

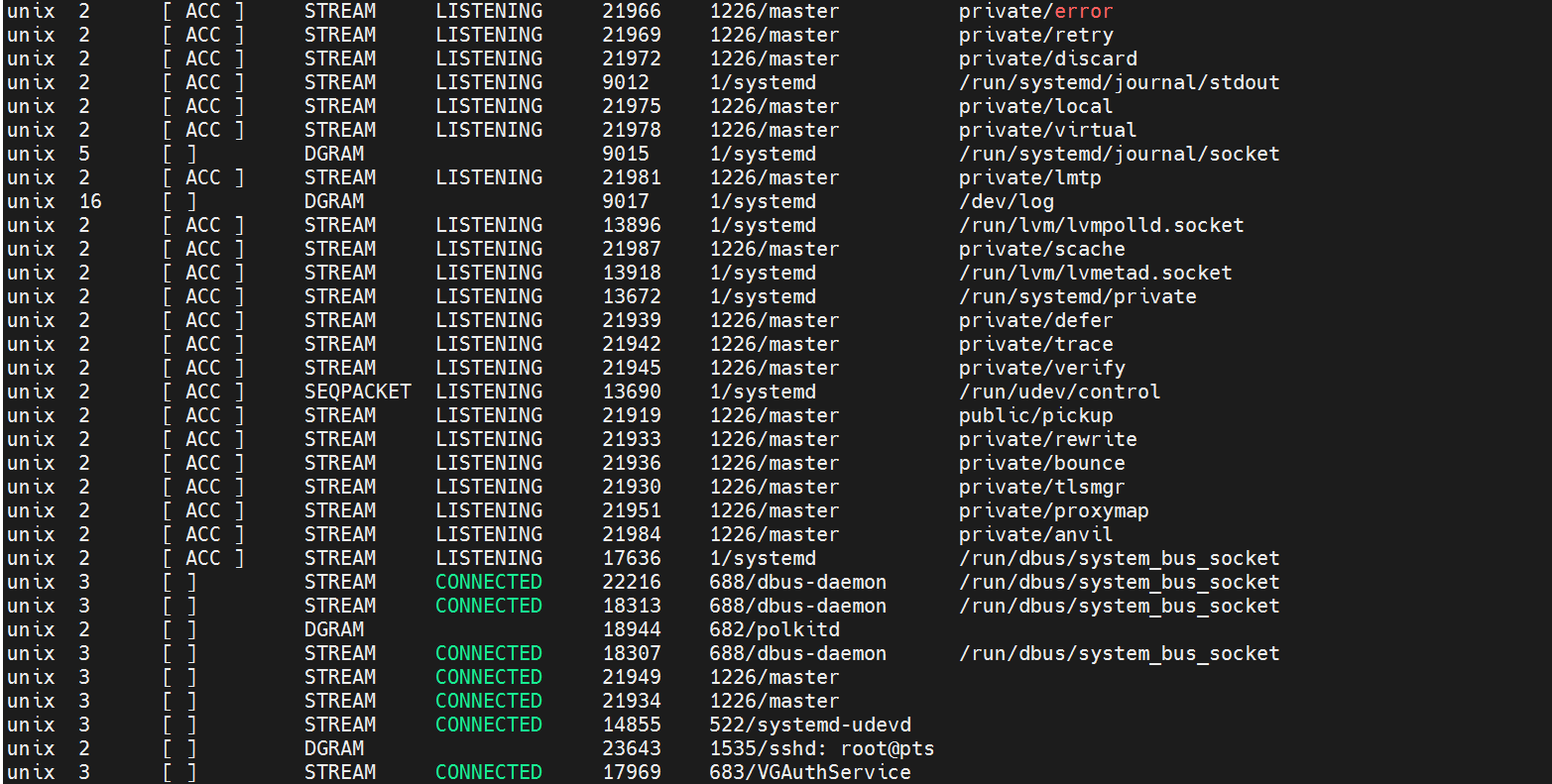

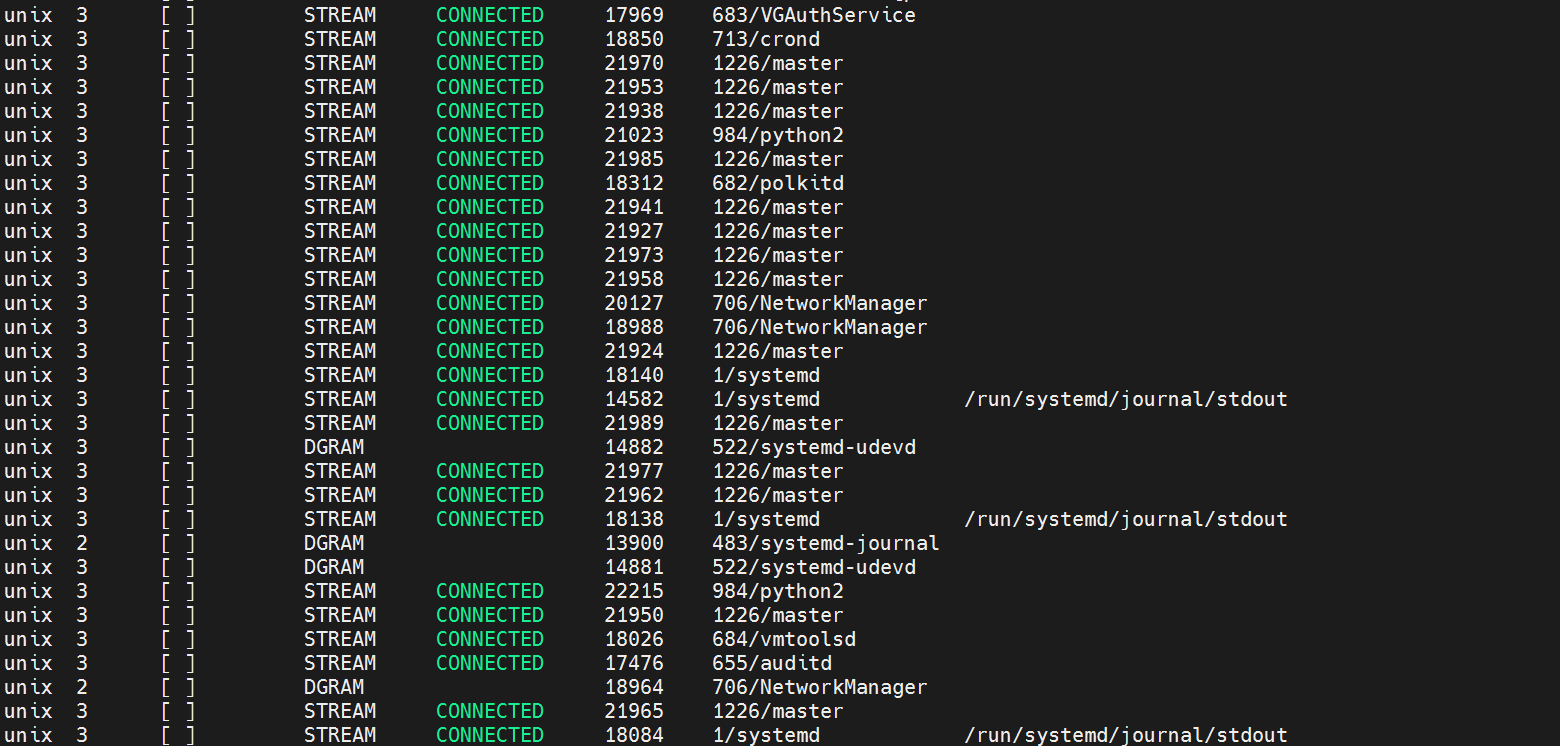

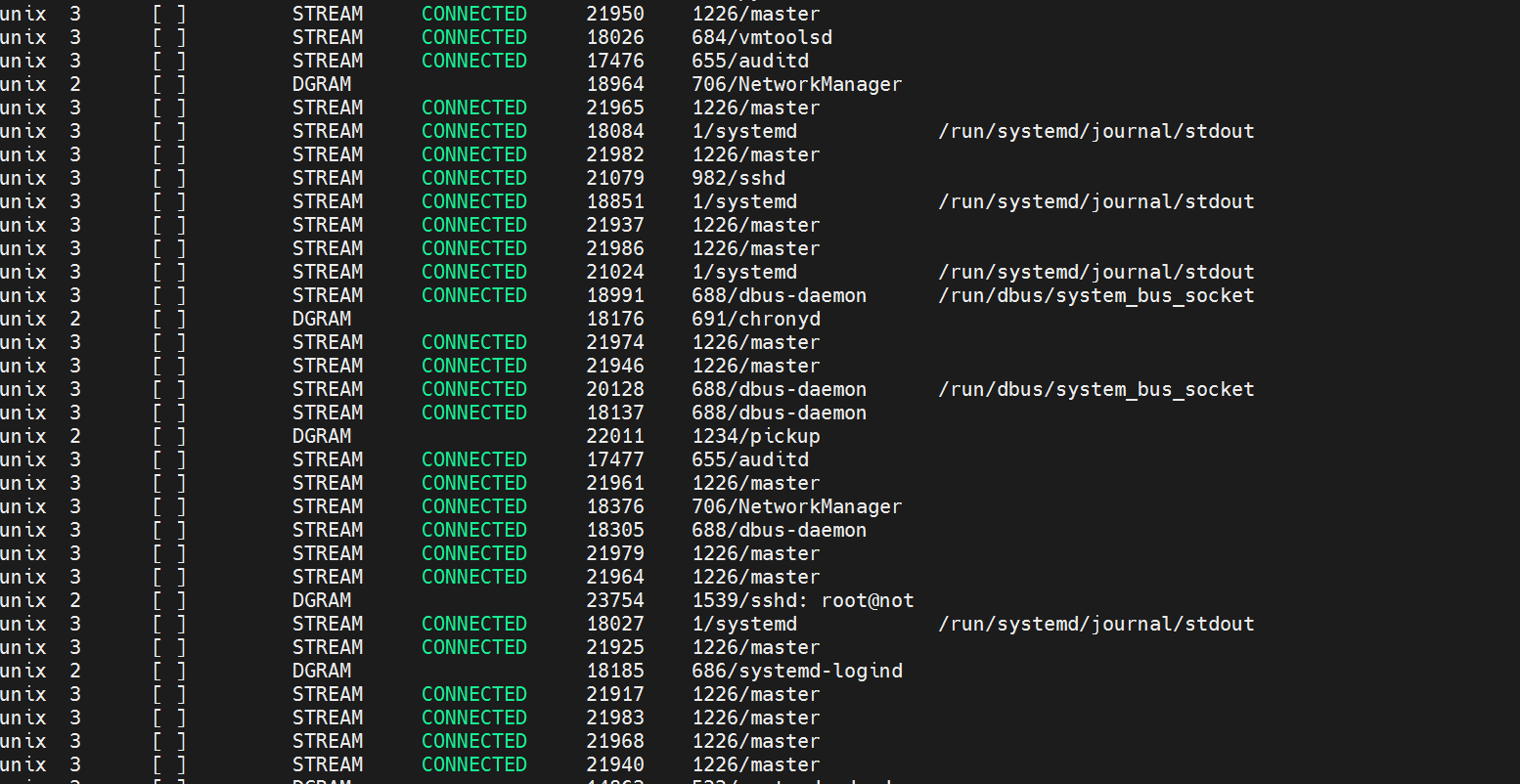

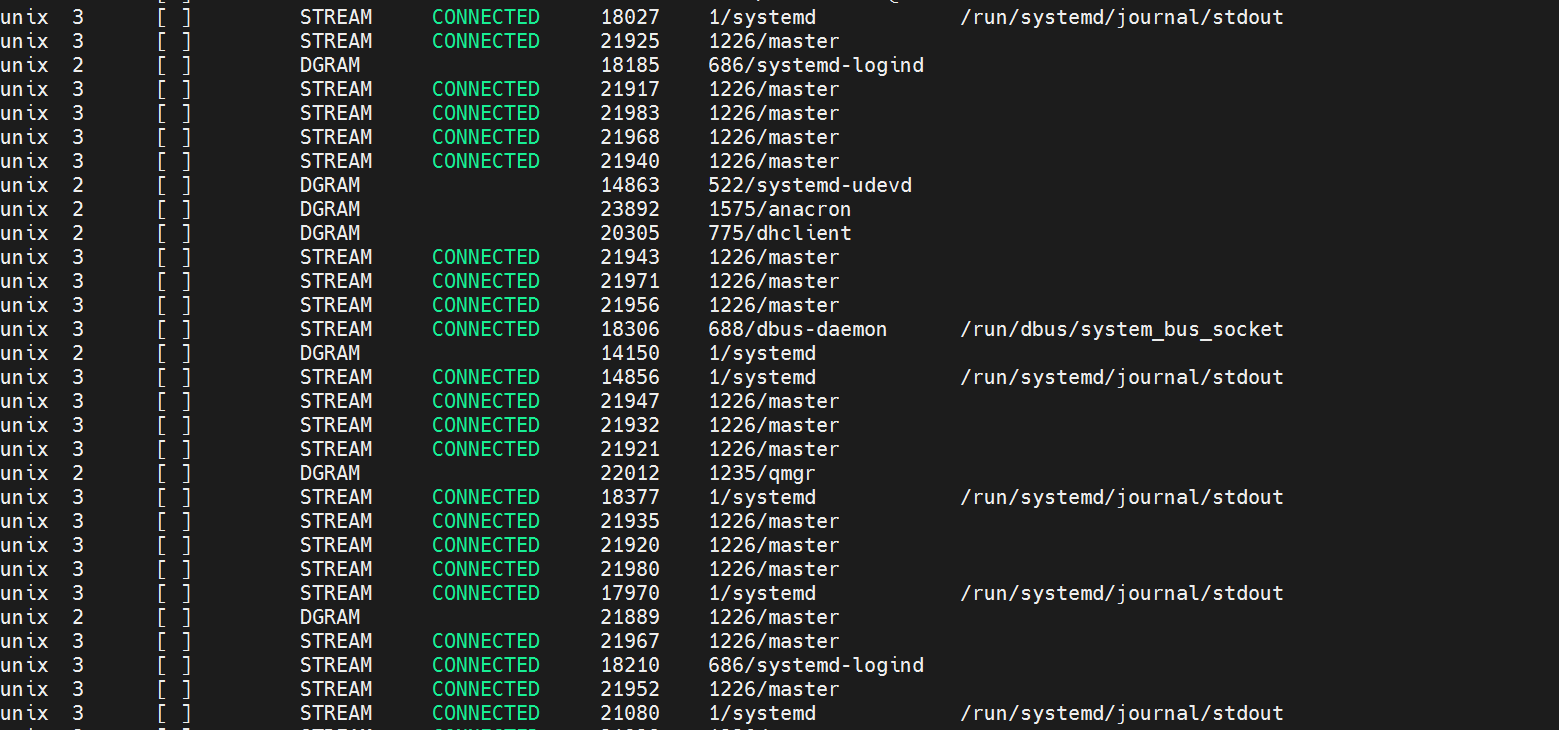

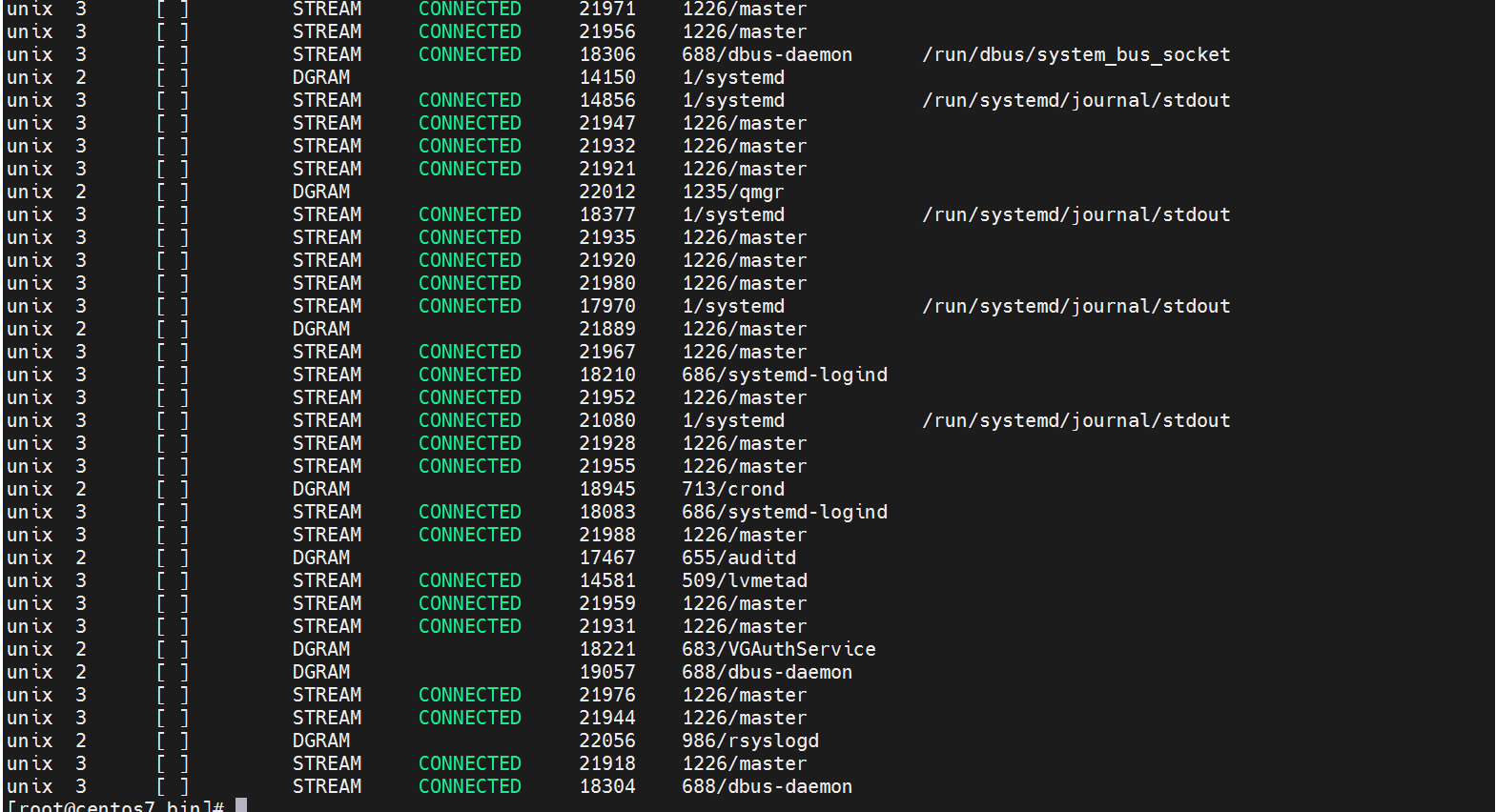

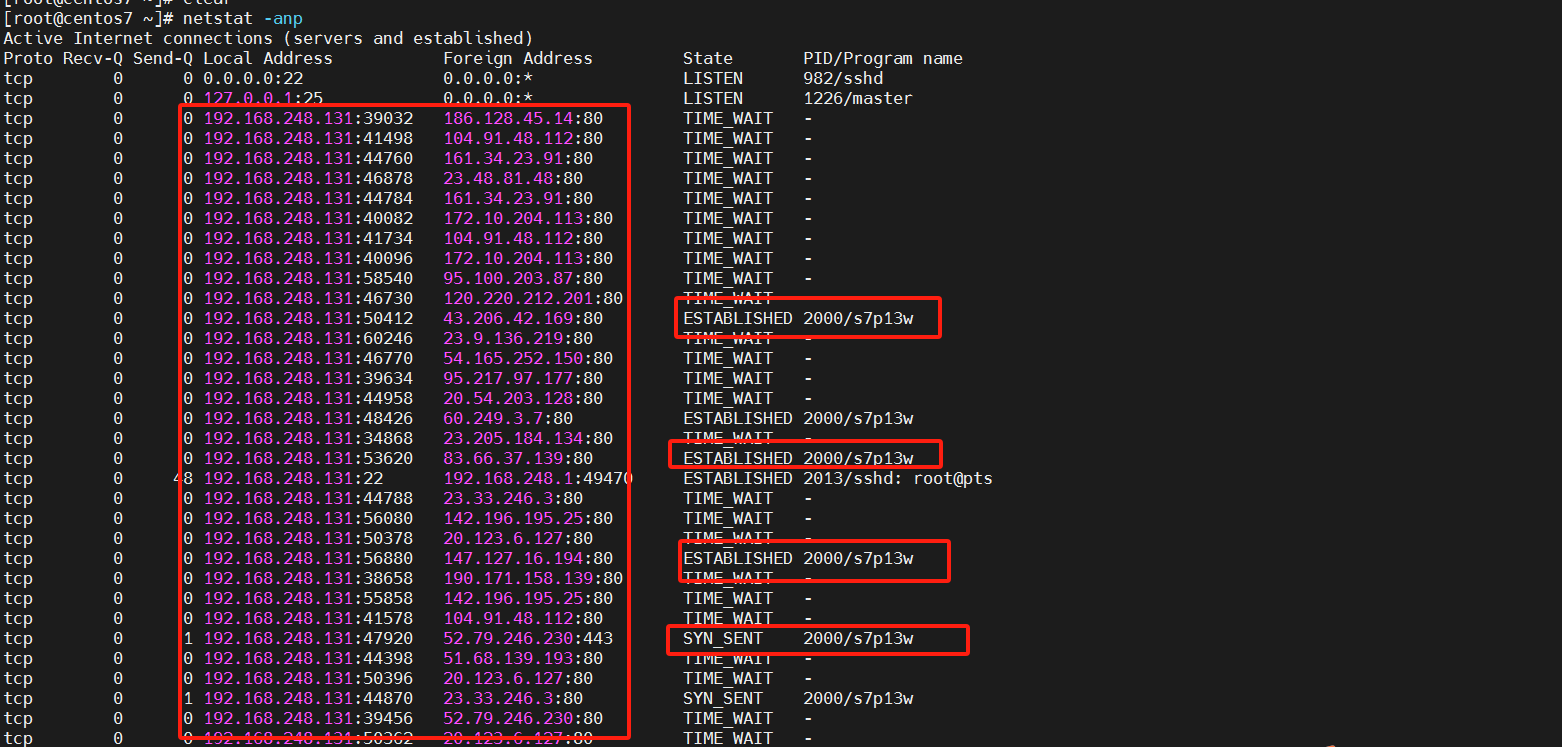

7、看看当前网络连接情况netstat -anp

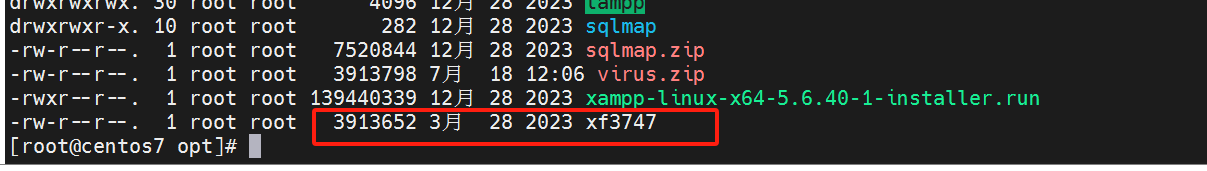

8、让病毒运行起来

unzip virus.zip

这个xf3747就是病毒文件,给一个可执行权限

chmod +x xf3747

运行病毒,稍等一下,需要点时间

病毒运行起来后,会把原来的文件删除,看不到原来的文件了

用top命令看看系统资源使用,cpu占用很高而且出现了奇怪的进程名

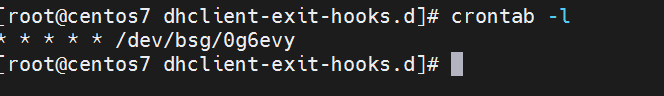

看看定时任务,多了一个奇怪的定时任务

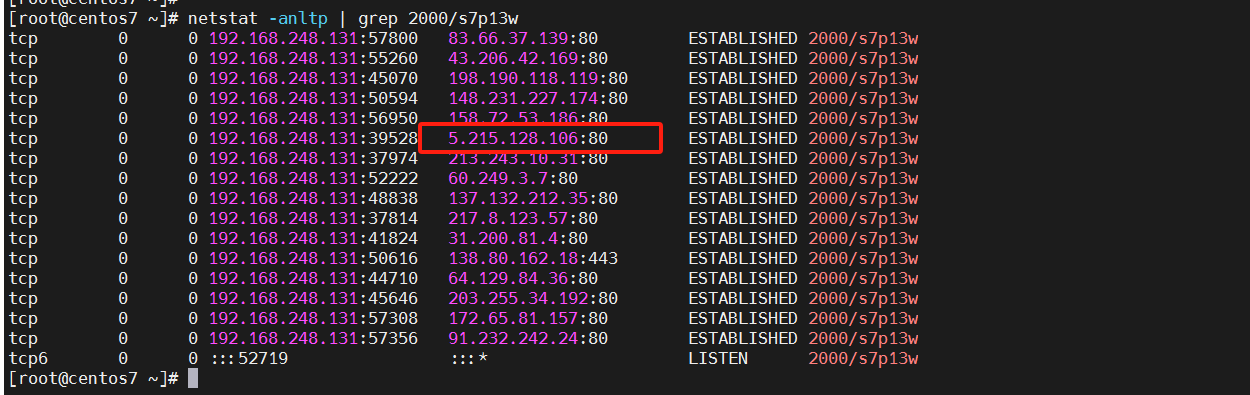

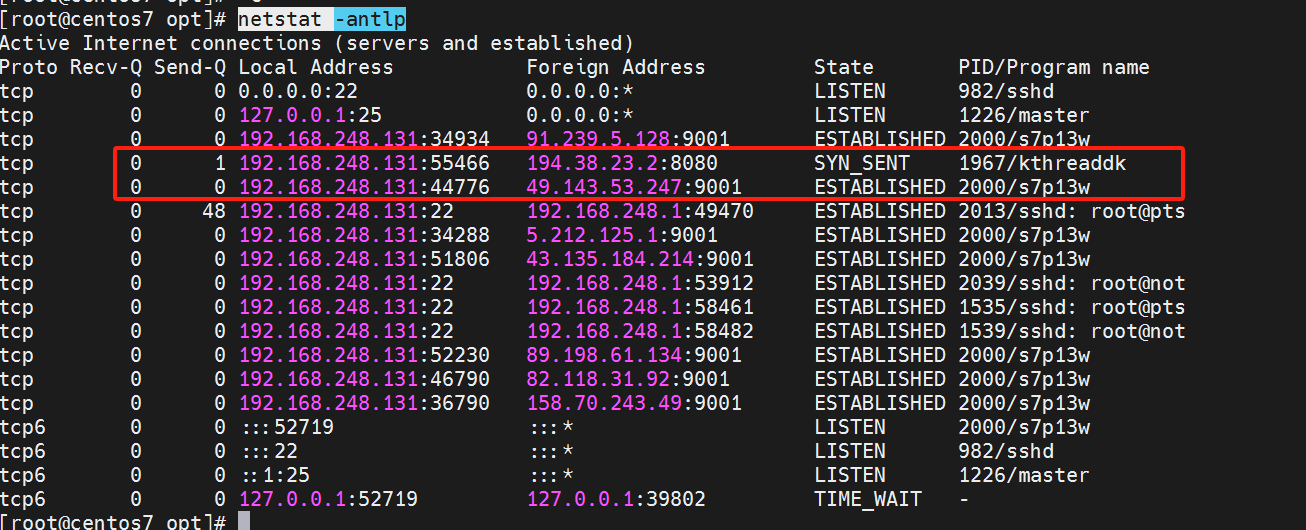

用netstat -anp命令查看一下网络连接,发现出现了很多主动向外部链接的请求,而且是上面看到的那个占用cpu比较高的奇怪的进程做的。

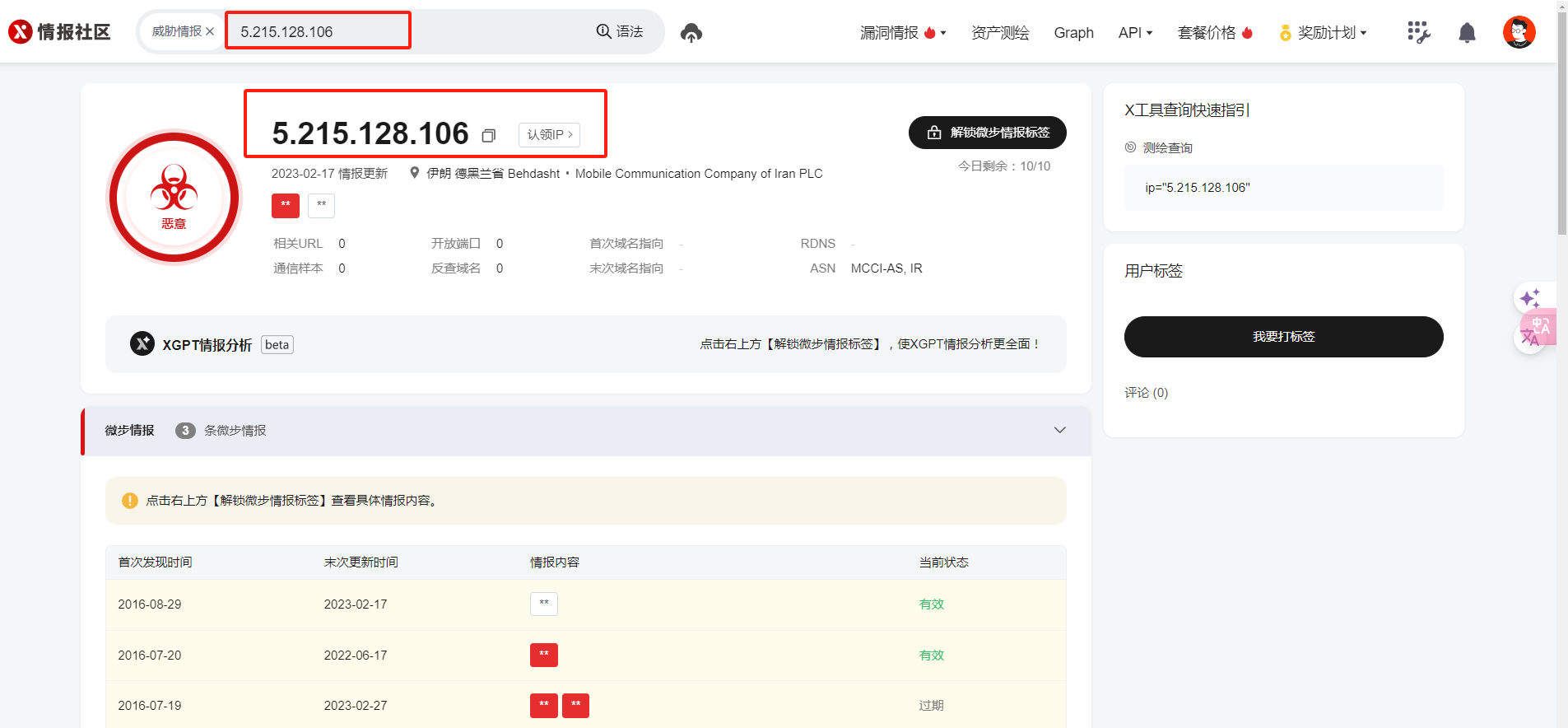

把这些外部的IP放入到微步在线查看一下

9、处置步骤

先执行命令netstat -antlp 查看一下向外连接的进程有哪些,可以看到PID分别是1967和2000这两个进程

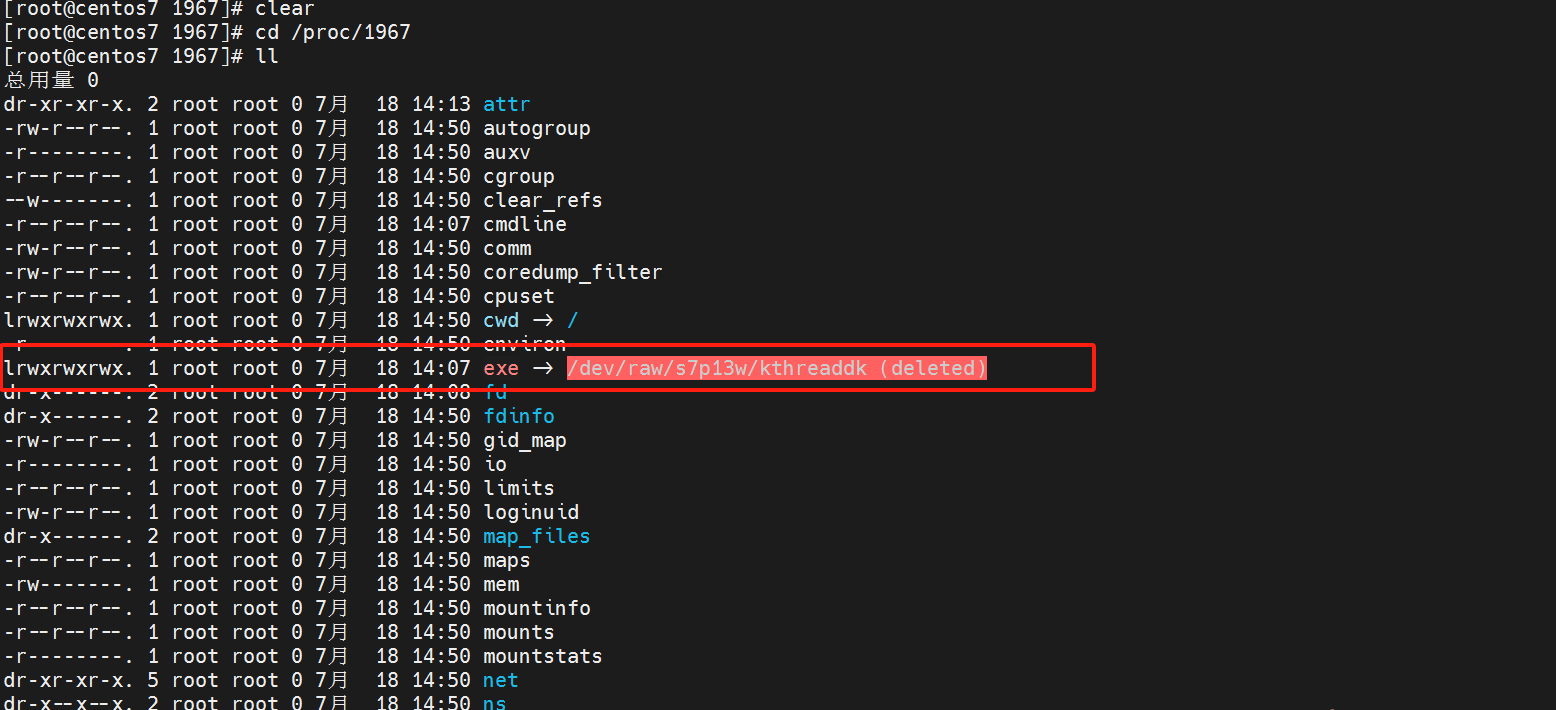

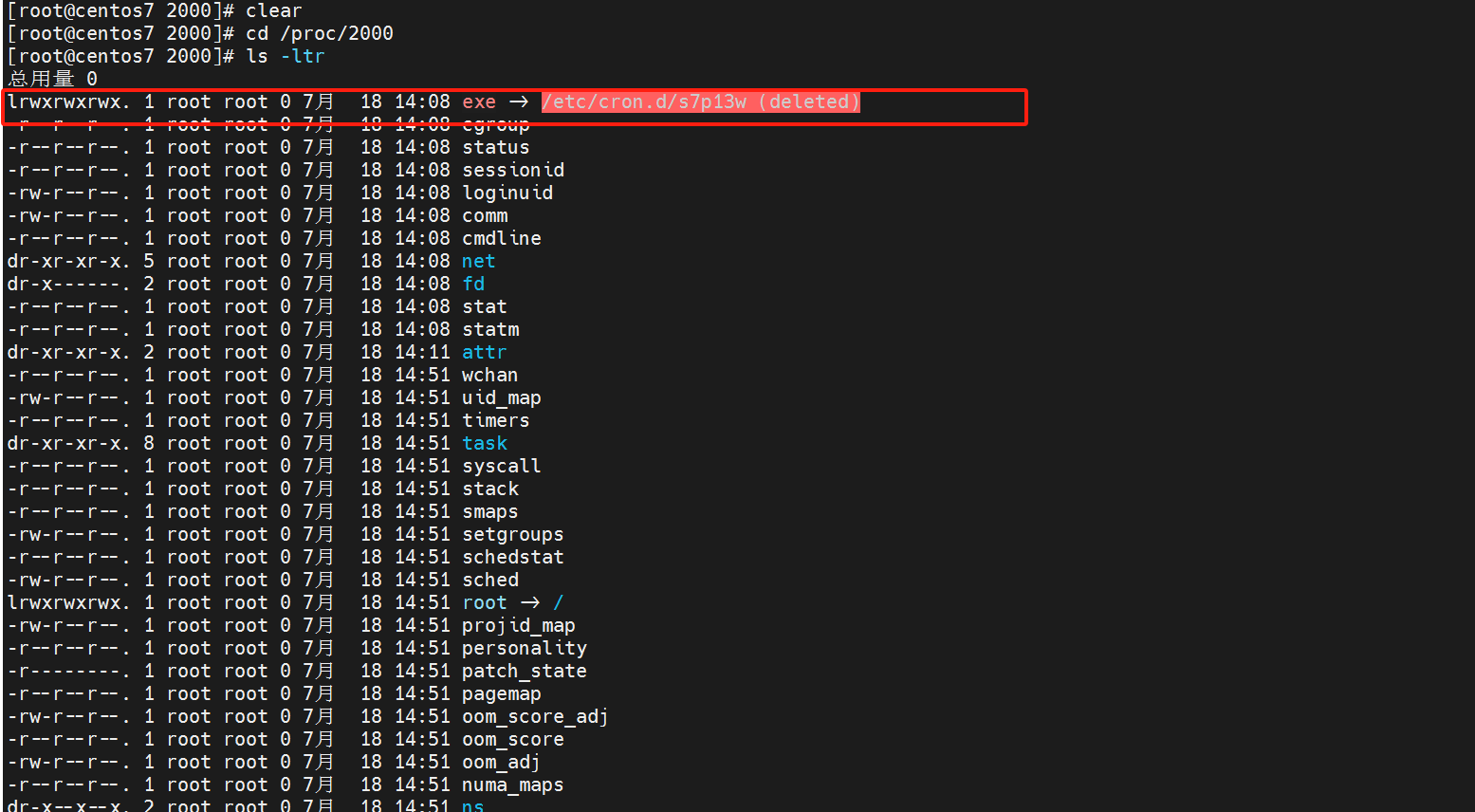

查看一下这两个目录,这是两个进程执行时候的信息,可以看到两个执行文件都已经被删掉了,所以我们无法在磁盘上用find命令找到他们,但是他们都在内存中执行

cd /proc/1967 cd /proc/2000

这两个进程在执行,并且互为备份

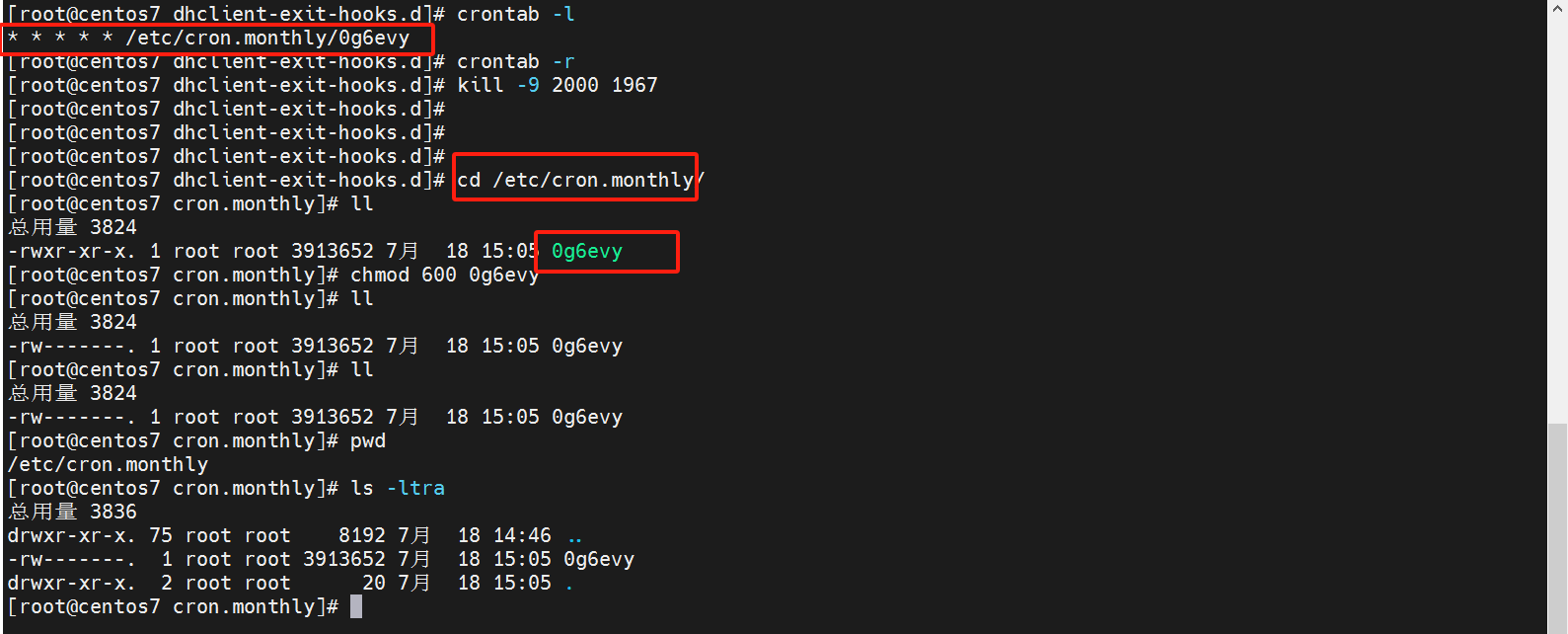

可以使用crontab -l先查看一下定时任务,可以发现这个0g6evy的文件,所在目录一直在改变。

过一分钟再次查看,这个文件又换到其他目录了

记住这两个PID:2000和1967

1)先删除定时任务(这个定时里的内容每隔一分钟都会变化,目录会变化)

2)同时kill上面这两个进程

crontab -r kill -9 1728 1663

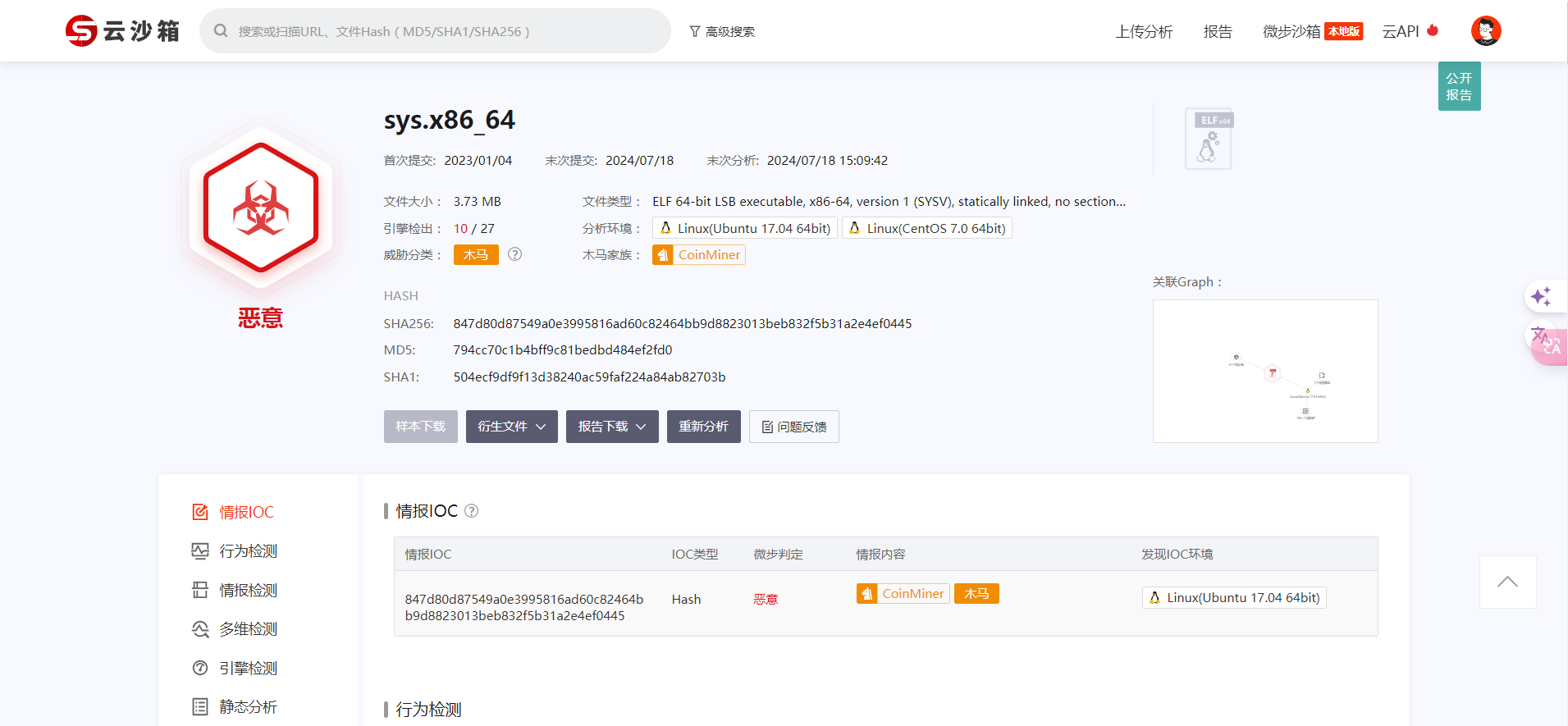

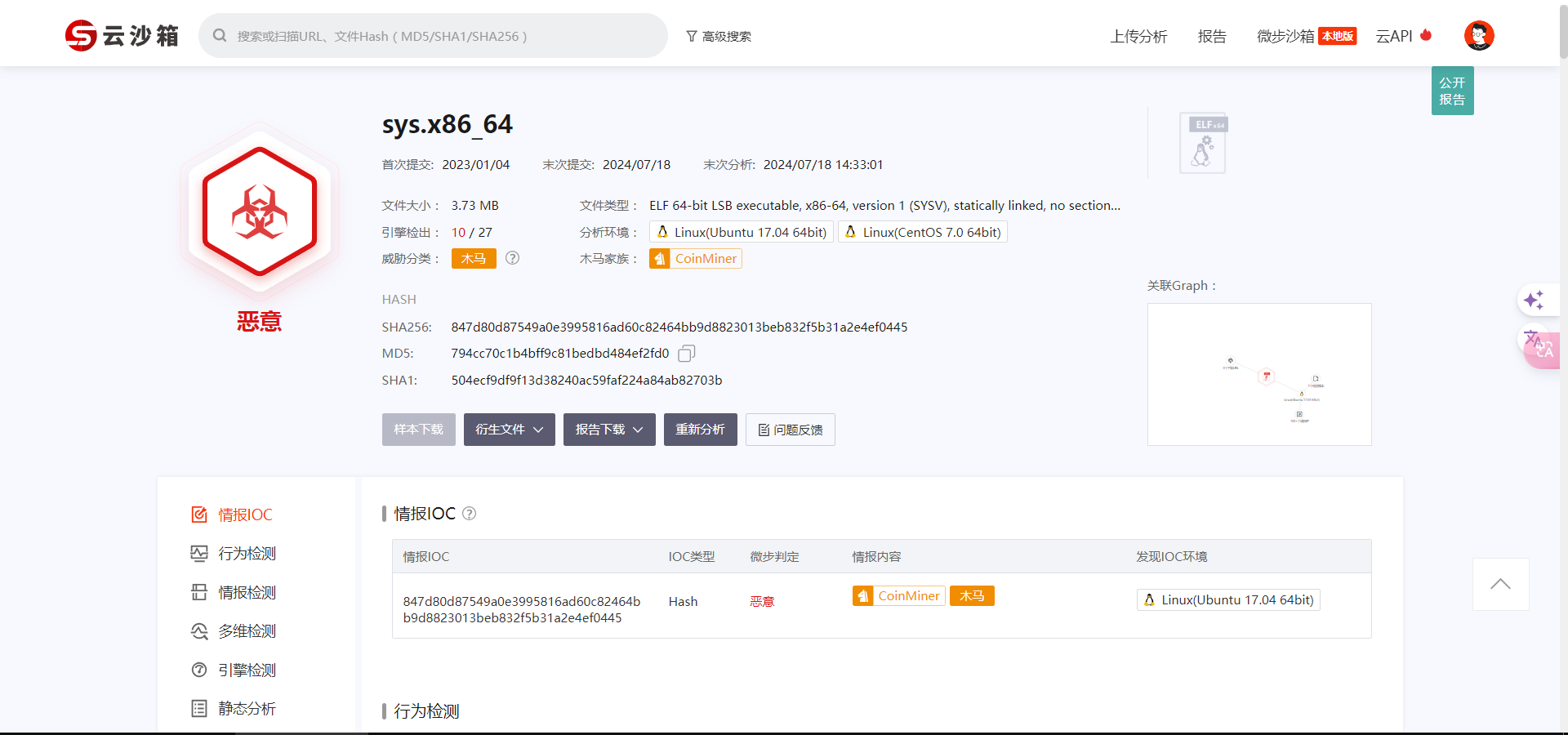

执行完上面两个步骤就可以了,我们还可以把这个定时任务里的可执行文件0g6evy下载到本地,并且上传到尾部沙箱检测一下。并在linux中清除这个文件。

rm -f 0g6evy

这是检测结果

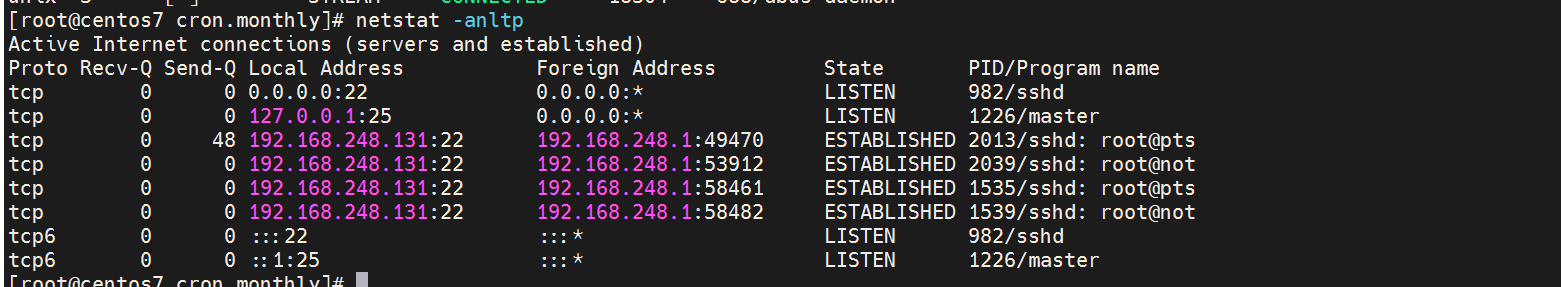

再次查看一下网络连接情况发现已经没有对外连接了

netstat -anltp

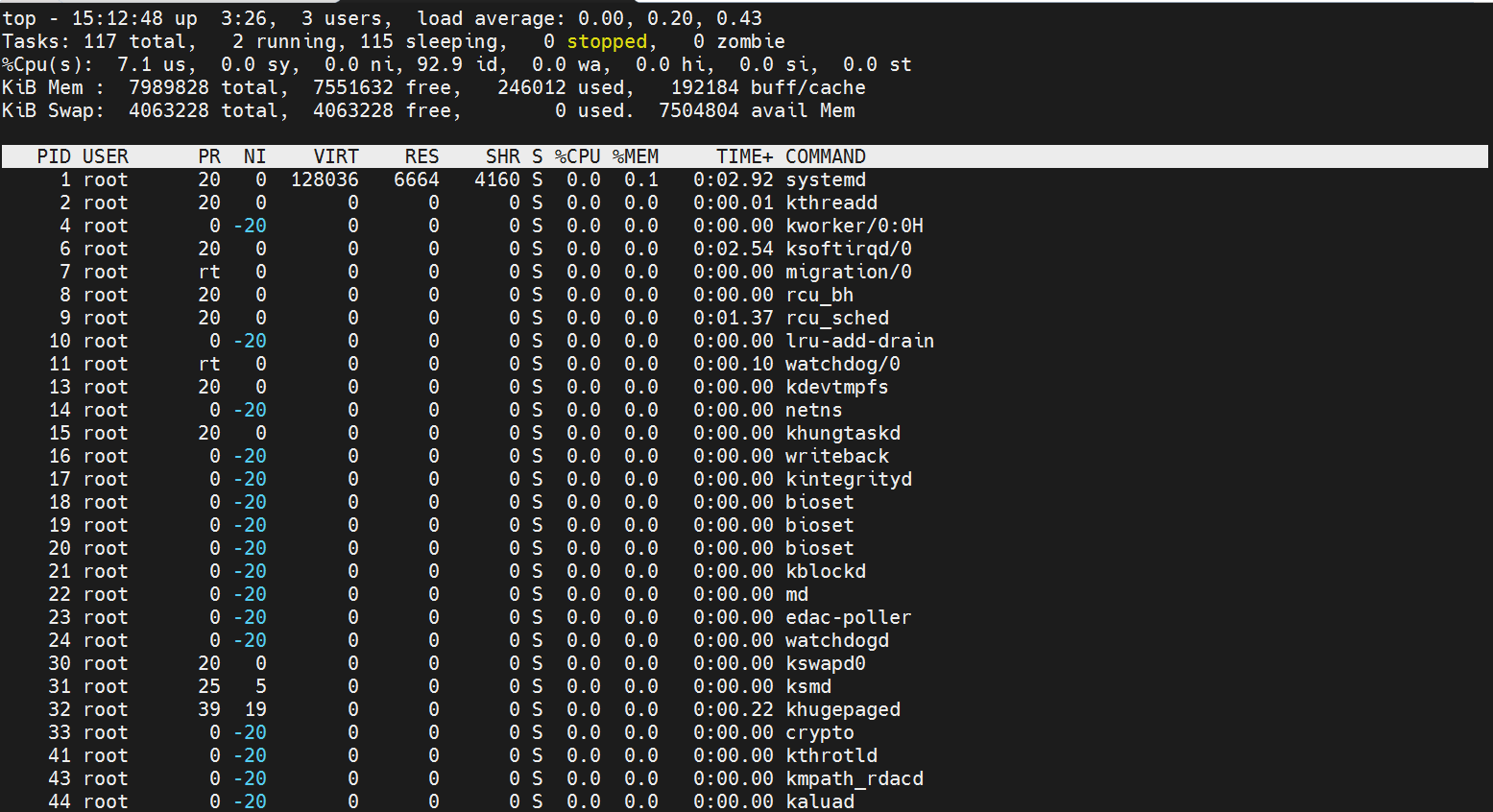

执行top命令看看资源使用,一切正常

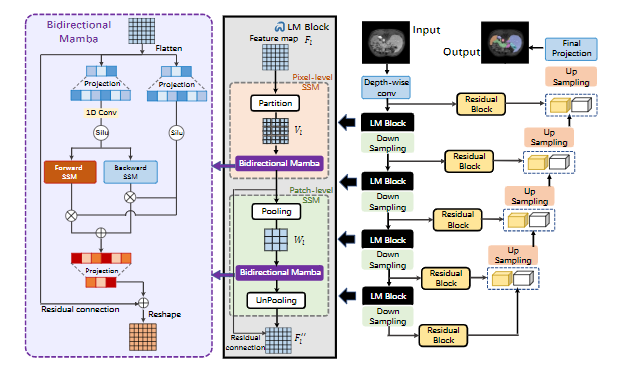

附件1:

在线杀毒:

可以把疑似病毒样本上传到在线杀毒网站

VirusTotal

还可以把病毒样本上传到云沙箱中运行分析:

https://s.threatbook.com/

下面是分析结果

![EC Shop安装指南 [ Apache PHP Mysql ]](https://i-blog.csdnimg.cn/direct/7eece64910bc48649a0c43507ad06bcf.png)