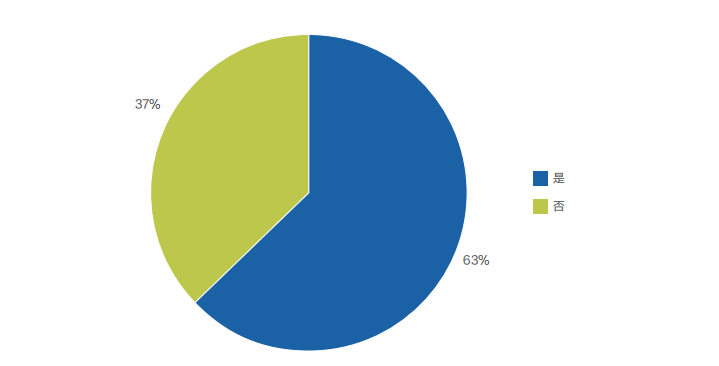

很多小伙伴在网上搜索网络安全时,会出来网络安全工程师这样一个职位,它的范围很广,只要是与网络安全挂钩的技术人员都算网络安全工程师,一些小伙伴就有疑问了,网络安全现在真的很火吗?

那么无涯就带大家看看,这一行到底有没有传说中的那么火,首先带大家看看日益新增的网络安全人才需求吧!

从新闻方面就能看出,网络安全人才缺口量还是比较大的,对于网络安全公司而言,人才少之又少,现在的网络越来越发达,网络攻击事件也是越来越频繁,针对于这一现状,网络犯罪也在日益增多,新型化的犯罪是必不可少的,顶尖人才更是少的可怜,现在的安全岗位也是比较多的,盾盾再带大家了解下网络安全的各大岗位吧!

从这些岗位中可以看出来,网络安全岗位薪资待遇也是不低的,对于人才市场而言,符合公司的人选更是少之又少。

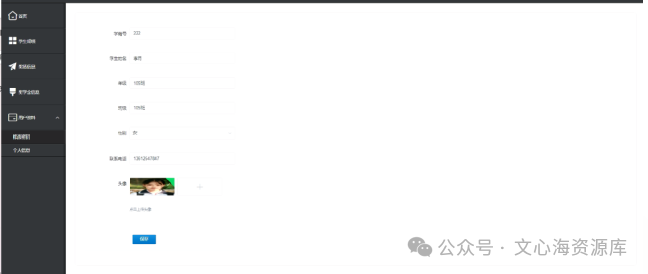

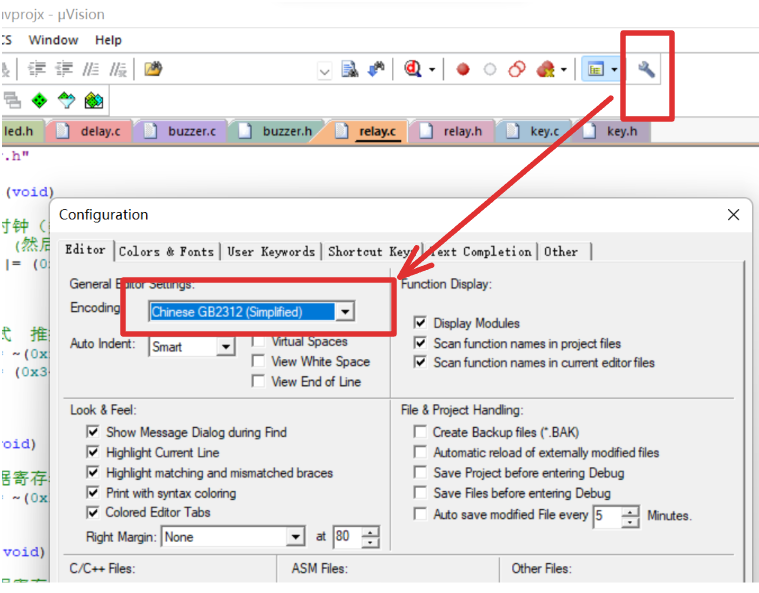

那么我们如何学习网络安全的知识呢?首先计算机网络基础知识是必不可少的,tcp/ip协议,操作系统基础,windows/linux的基本操作和基本命令,最少要熟悉一门编程语言,c/c++/java/python/go语言等等,不知道的话带大家看看网络安全招聘岗位的要求就知道了。

大公司对于应聘人员的要求还是比较高的,从岗位要求可以看出,必须熟悉漏洞和漏洞原理,具备一定安全专业知识储备,对操作系统,网络协议,网络设备等都要有一定的了解,安全也分很多方向的,统称为信息安全,网络安全只是其中一个方向而已,想要从事网络安全必须要深入学习网络知识,了解各大网络安全设备,路由交换命令,常见的网络协议配置,基本安全防护设备的配置,比如waf等,对操作系统安全要有一定的了解,具备基础的操作能力,希望寒哥通过这次分享,能够更好的让大家了解到这一行业。

如何自学黑客&网络安全

一、基础入门阶段

(一)计算机基础知识

1.计算机系统基础

- 了解计算机硬件组成,包括 CPU、内存、硬盘、主板等组件的功能和工作原理。

- 掌握计算机操作系统基础,如 Windows 和 Linux 系统的基本操作、文件系统管理(如文件和目录的创建、删除、权限设置等)、用户和组管理。

2.计算机网络基础

- 深入学习计算机网络体系结构,包括 OSI 七层模型和 TCP/IP 四层模型,理解每层的功能、协议和数据封装过程。

- 掌握网络地址相关知识,如 IPv4 和 IPv6 地址的结构、子网掩码的计算、CIDR(无类别域间路由)表示法,以及如何进行网络地址规划和子网划分。

- 熟悉常见的网络设备(如路由器、交换机、防火墙)的功能和基本工作原理,以及它们在网络中的作用。

- 学习常见的网络协议,如 HTTP、HTTPS、FTP、SMTP、POP3、DNS 等,包括协议的工作原理、端口号、请求 - 响应模型等。

(二)编程语言基础

1.Python

- 学习 Python 的基本语法,包括变量、数据类型(整数、浮点数、字符串、列表、字典、元组等)、运算符、表达式、控制结构(if - else 语句、for 循环、while 循环)。

- 掌握函数的定义和调用、模块的导入和使用、面向对象编程的基本概念(类、对象、继承、多态等)。

- 学习 Python 在网络安全中的常用库,如 Scapy(用于网络数据包处理和分析)、Requests(用于 HTTP 请求)、Paramiko(用于 SSH 连接和操作)等。

2.其他编程语言(可选)

- 了解 C/C++ 语言的基本语法和编程概念,有助于理解底层系统和内存管理,对于深入研究网络安全漏洞挖掘和利用有一定帮助。

- 对 Java 语言有一定的认识,特别是在企业级网络安全应用、Web 应用安全(Java Web 开发中的安全问题)等方面。

(三)网络安全基本概念

1.定义与目标

- 明确网络安全的定义,即保护网络系统中的硬件、软件和数据免受各种威胁,确保网络的保密性(防止信息泄露)、完整性(保证数据不被篡改)和可用性(保障网络服务正常运行)。

- 了解网络安全在现代社会中的重要性,如保护个人隐私、企业商业机密、国家安全等方面的意义。

2.常见威胁类型

- 学习各种网络威胁,包括恶意软件(病毒、蠕虫、木马等)、网络攻击(DDoS 攻击、SQL 注入攻击、跨站脚本攻击(XSS)、暴力破解攻击等)、社会工程学攻击(钓鱼攻击、电话诈骗等)的基本概念、工作原理和危害。

二、网络安全核心知识学习阶段

(一)密码学基础

1.密码学基本概念

- 掌握密码学中的基本术语,如明文、密文、密钥、加密、解密、加密算法、解密算法等。

- 了解密码学的发展历程,从古典密码(如凯撒密码、维吉尼亚密码)到现代密码学。

2.对称加密与非对称加密

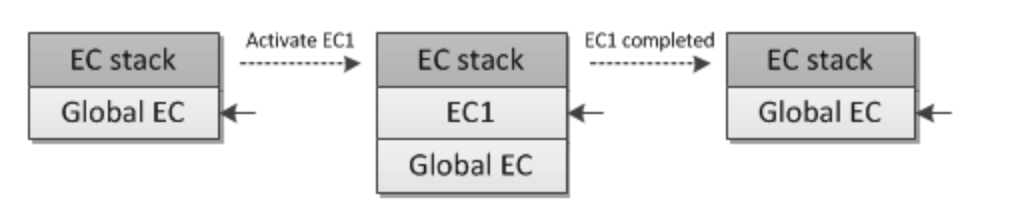

- 深入学习对称加密算法(如 AES、DES 等),包括算法的原理、工作模式(如 ECB、CBC 等)、密钥管理等方面的知识。

- 学习非对称加密算法(如 RSA、ECC 等),理解公钥和私钥的概念、加密和解密过程、数字签名的原理和应用。

3.哈希函数

- 学习哈希函数(如 MD5、SHA - 1、SHA - 256 等)的概念、特性(如单向性、抗碰撞性),以及哈希函数在数据完整性验证、密码存储等方面的应用。

(二)网络安全攻防技术

1.网络攻击技术

- DDoS 攻击:深入研究分布式拒绝服务攻击的原理,包括 SYN Flood、UDP Flood 等常见的 DDoS 攻击方式,攻击工具的使用(如 LOIC、HOIC 等),以及如何检测和防范 DDoS 攻击(如流量清洗、防火墙配置等)。

- SQL 注入攻击:掌握 SQL 注入攻击的原理,包括如何通过构造恶意 SQL 语句绕过登录验证、查询数据库中的敏感信息、执行数据库管理操作(如删除表、修改数据等),常见的 SQL 注入类型(数字型注入、字符型注入、搜索型注入等),以及 SQL 注入的检测和防范方法(如参数化查询、输入验证等)。

- 跨站脚本攻击(XSS):学习 XSS 攻击的原理,包括反射型 XSS、存储型 XSS、DOM - based XSS 等类型的区别,攻击的实现方式(如通过注入恶意脚本窃取用户 Cookie、篡改页面内容等),以及 XSS 攻击的防范措施(如输入过滤、输出编码等)。

- 暴力破解攻击:了解暴力破解攻击的原理,针对不同类型的密码(如系统登录密码、数据库密码等)如何进行暴力破解(如使用密码字典、工具如 John the Ripper、Hashcat 等),以及防范暴力破解攻击的方法(如设置复杂密码、密码策略、账户锁定机制等)。

- 其他攻击技术:学习如命令注入攻击、文件上传漏洞攻击、目录遍历攻击等攻击技术的原理、检测和防范方法。

2.网络防御技术

- 防火墙技术:深入学习防火墙的类型(包过滤防火墙、状态检测防火墙、应用层网关防火墙等)、工作原理、访问控制策略的设置(如允许、拒绝规则的制定),以及如何配置防火墙来防范各种网络攻击。

- 入侵检测系统(IDS)与入侵防御系统(IPS):掌握 IDS 和 IPS 的概念、工作原理(基于特征检测、基于异常检测等),它们之间的区别和联系,以及如何部署和使用 IDS/IPS 来检测和防范网络入侵。

- 加密技术在网络防御中的应用:了解如何使用加密技术(如 SSL/TLS 协议在网络通信中的加密、IPsec 协议在网络层的加密等)来保护网络数据的传输安全,防止数据被窃取或篡改。

- 安全加固技术:学习如何对操作系统(Windows、Linux)、网络设备(路由器、交换机)、数据库(MySQL、Oracle 等)进行安全加固,包括系统更新、安全配置、漏洞修复等方面的知识。

(三)操作系统安全

1.Windows 操作系统安全

- 深入学习 Windows 操作系统的安全机制,如用户账户控制(UAC)、安全策略(本地安全策略、组策略等)、权限管理(文件权限、注册表权限等)。

- 掌握 Windows 系统中的漏洞管理,如何进行漏洞扫描(使用工具如 Microsoft Baseline Security Analyzer 等)、漏洞修复(通过系统更新、补丁管理等方式)。

- 学习 Windows 系统的安全配置,如关闭不必要的服务和端口、设置强密码策略、启用防火墙等。

2.Linux 操作系统安全

- 学习 Linux 操作系统的安全特性,如用户和组权限管理、文件系统权限(如 rwx 权限)、SELinux(安全增强型 Linux)的原理和应用。

- 掌握 Linux 系统中的漏洞管理,包括漏洞扫描工具(如 Nessus、OpenVAS 等在 Linux 上的使用)、漏洞修复(通过包管理器进行系统更新等)。

- 学习 Linux 系统的安全配置,如修改 SSH 服务的安全配置(禁止 root 直接登录、更改 SSH 端口等)、设置防火墙(如使用 iptables 或 firewalld)等。

(四)数据库安全

1.数据库安全基础

- 了解常见数据库(如 MySQL、Oracle、SQLite 等)的安全机制,包括用户管理(创建用户、设置权限等)、访问控制(基于角色的访问控制等)、数据加密(如数据库加密选项的使用)。

- 掌握数据库的备份与恢复策略,包括全备份、增量备份的概念和操作方法,以及在发生灾难时如何快速恢复数据库数据。

2.数据库攻击与防范

- 学习针对数据库的常见攻击,如 SQL 注入攻击(前面已详细介绍)、数据库权限提升攻击等,以及如何检测和防范这些攻击(如使用数据库防火墙、进行 SQL 语句的安全审计等)。

三、网络安全工具学习与实践阶段

(一)网络扫描工具

1.Nmap

- 深入学习 Nmap 的功能和使用方法,包括如何进行主机发现(如使用不同的扫描技术:Ping 扫描、TCP SYN 扫描、UDP 扫描等)、端口扫描(确定目标主机开放的端口)、服务版本探测(识别目标主机上运行的服务及其版本)、操作系统探测(判断目标主机的操作系统类型)。

- 掌握 Nmap 的脚本引擎(NSE),学习如何编写和使用自定义脚本进行特定的扫描任务,如漏洞扫描、安全配置检查等。

2.其他扫描工具(可选)

- 了解 Masscan,一种高速的网络扫描工具,其特点是扫描速度快,适用于大规模网络扫描任务。

- 学习 OpenVAS,一个开源的漏洞扫描工具,能够对网络中的各种设备和系统进行全面的漏洞扫描,包括操作系统、网络设备、数据库等。

(二)漏洞利用工具

1.Metasploit

- 深入学习 Metasploit 框架的结构和工作原理,包括模块(exploit 模块、payload 模块、auxiliary 模块等)的功能和使用方法。

- 掌握如何使用 Metasploit 进行漏洞利用,从目标信息收集(使用 Nmap 等工具获取目标主机的信息后),选择合适的 exploit 模块针对目标的漏洞进行攻击,选择 payload 模块定义攻击成功后的操作(如获取远程 shell、执行特定命令等)。

- 学习 Metasploit 的数据库功能,用于管理目标信息、漏洞信息、攻击历史等。

2.其他漏洞利用工具(可选)

- 了解 Sqlmap,一个专门用于自动化 SQL 注入攻击和检测的工具,能够自动发现和利用 SQL 注入漏洞,并提取数据库中的信息。

(三)网络分析工具

1.Wireshark

- 深入学习 Wireshark 的基本操作,如数据包捕获(选择正确的网络接口进行捕获)、过滤条件设置(根据 IP 地址、协议、端口号等条件过滤数据包)、数据包分析(查看数据包的各个字段,如源地址、目的地址、协议类型、数据内容等)。

- 掌握如何使用 Wireshark 进行网络故障排查、网络安全分析(如检测网络中的异常流量、分析网络攻击的特征等)。

2.其他分析工具(可选)

- 了解 Tcpdump,一个命令行下的网络数据包分析工具,可用于快速捕获和分析网络数据包,在无法使用图形界面的环境下非常有用。

四、深入学习与拓展阶段

(一)Web 安全

1.Web 安全基础

- 深入学习 Web 应用的架构和工作原理,包括前端(HTML、CSS、JavaScript)、后端(如 Python 的 Flask、Django,Java 的 Spring 等框架)、数据库在 Web 应用中的交互关系。

- 掌握 Web 安全的特殊概念和威胁,如跨域资源共享(CORS)的安全问题、Web 缓存的安全风险等。

2.Web 安全攻防技术

- 除了前面提到的 SQL 注入和 XSS 攻击外,深入学习其他 Web 安全漏洞,如文件上传漏洞(原理、防范措施)、命令注入漏洞(在 Web 应用中的体现、检测和防范)、逻辑漏洞(如越权访问、订单篡改等)。

- 学习 Web 应用的安全开发,包括安全编码规范(如输入验证、输出编码、防止敏感信息泄露等)、安全测试(如漏洞扫描工具在 Web 应用中的使用、渗透测试等)。

(二)移动安全(可选)

1.移动操作系统安全

- 了解移动操作系统(如 Android 和 iOS)的安全架构和安全机制,如 Android 的权限管理、iOS 的沙盒机制等。

- 学习移动设备的安全威胁,如恶意应用程序(APP)、移动网络攻击(如 Wi - Fi 攻击针对移动设备)等。

2.移动应用安全

- 掌握移动应用开发中的安全问题,如代码混淆、防止反编译、数据存储安全等。

- 学习如何对移动应用进行安全测试,包括静态分析(使用工具如 Apktool 等对 Android 应用进行分析)、动态测试(在真机或模拟器上进行测试)。

(三)云计算安全(可选)

1.云计算基础概念

- 了解云计算的基本概念,如基础设施即服务(IaaS)、平台即服务(PaaS)、软件即服务(SaaS)的区别和特点。

- 掌握云计算中的安全风险,如多租户环境下的安全问题、数据存储和传输安全等。

2.云计算安全技术

- 学习云计算环境下的安全技术,如身份认证和授权(如 OpenStack 中的 Keystone 服务)、加密技术(如在云存储中的数据加密)、安全监控(如云安全监控工具的使用)。

(四)物联网安全(可选)

1.物联网基础概念

- 了解物联网的基本概念,包括物联网设备(如传感器、智能设备等)的组成和工作原理,物联网的架构(感知层、网络层、应用层)。

- 掌握物联网中的安全风险,如设备的弱密码、缺乏安全更新、网络通信安全等。

2.物联网安全技术

- 学习物联网设备的安全防护技术,如设备的安全配置、安全启动、固件更新安全等,以及物联网网络的安全防护(如网络访问控制、入侵检测等)。

五、实战与项目实践阶段

(一)CTF(Capture The Flag)竞赛

1.CTF 竞赛介绍

- 了解 CTF 竞赛的类型(如解题模式(Jeopardy - style)、攻防模式(Attack - Defense - style)等)、规则和常见的题目类型(Web 安全、密码学、逆向工程、Pwn 等)。

2.CTF 竞赛实践

- 积极参加 CTF 竞赛,通过参与不同类型的题目锻炼自己的网络安全技能,包括漏洞挖掘、利用和修复能力,提高解题速度和团队协作能力(在团队竞赛中)。

- 学习 CTF 竞赛中的解题技巧,如如何快速分析题目要求、如何利用已知的知识和工具解决问题、如何在竞赛中合理分配时间等。

(二)实际项目实践

1.开源项目参与

- 参与开源网络安全项目,如 Metasploit、Wireshark 等的开发或贡献(如提交代码补丁、报告漏洞等),通过与全球的开发者合作,提升自己的实践能力和对网络安全项目的理解。

2.企业项目实践

- 寻找企业内部的网络安全项目实习或工作机会,参与企业网络安全体系的建设、漏洞评估、安全策略制定等实际工作,将所学知识应用到实际场景中,积累项目经验。

六、持续学习与职业发展阶段

(一)关注行业动态

1.行业资讯订阅

- 订阅网络安全相关的新闻网站(如 The Hacker News、FreeBuf 等)、行业杂志(如《网络安全和信息化》等),及时了解网络安全领域的最新动态,包括新的安全威胁、新兴技术、政策法规等。

2.技术博客与论坛关注

- 关注网络安全专家和研究机构的技术博客(如 OWASP 官方博客等),参与网络安全论坛(如吾爱破解论坛、看雪论坛等)的讨论,与同行交流经验、分享见解,获取最新的技术信息和解决方案。

(二)认证考取

1.基础认证

- 考取网络安全相关的基础认证,如 CompTIA Security +,该认证涵盖了网络安全的基础知识,包括网络攻击与防御、密码学、操作系统安全等方面,有助于建立全面的网络安全知识体系。

2.高级认证(可选)

- 根据自己的职业发展方向,考取高级认证,如 CISSP(国际注册信息系统安全专家)、CISM(国际注册信息安全经理)等,这些认证在国际上具有较高的认可度,对职业晋升有很大帮助。