flag1

端口9090有一个flag

flag2

13337端口

flag3

使用dirb进行扫描网站的80端口,发现一些敏感文件

访问80端口,没有发现有效信息

访问passwords目录

访问FLAG.txt

再返回访问passwords.html文件

查看页面源代码发现一个密码

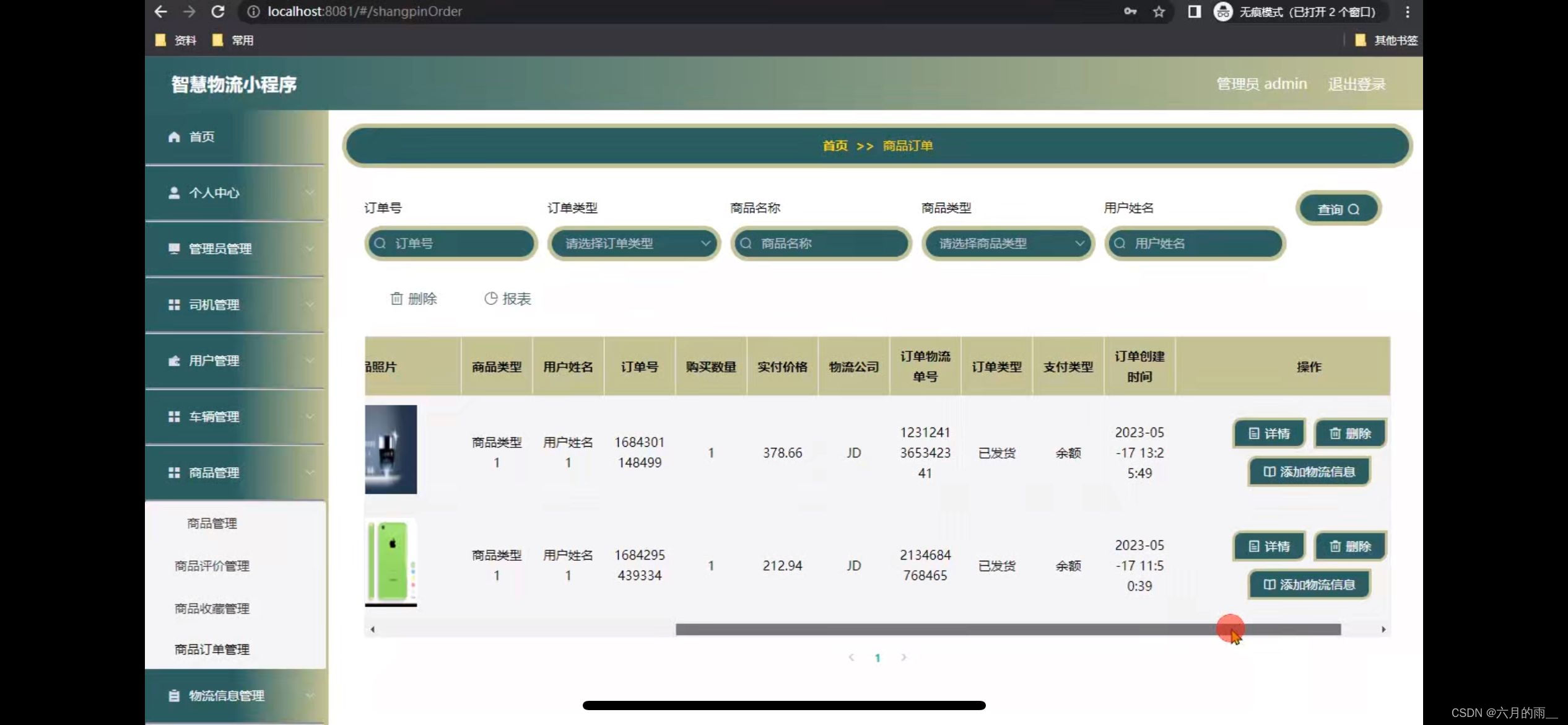

flag4

之前扫描到了robots.txt文件,访问一下

访问/cgi-bin/tracertool.cgi目录,是一个留言板,经检测可以进行命令执行漏洞

执行命令,可以查看passwd文件

127.0.0.1;more /etc/passwd

22222端口可以进行ssh连接,经过测试用户就是passwd文件中的summer,密码经过测试就是刚才的winter

flag5

使用ssh连接后,发现 在家目录中有一个Morty用户,它里面有两个文件,我们将其复制到我们的summer目录下

将文件通过ftp下载到我们的主机上

解压文件时需要密码,我们去另一个jpg文件中查看一下

用记事本打开后,发现有一个密码,我们尝试一下

用记事本打开后,发现有一个密码,我们尝试一下

成功解压

成功解压

![]()

得到flag

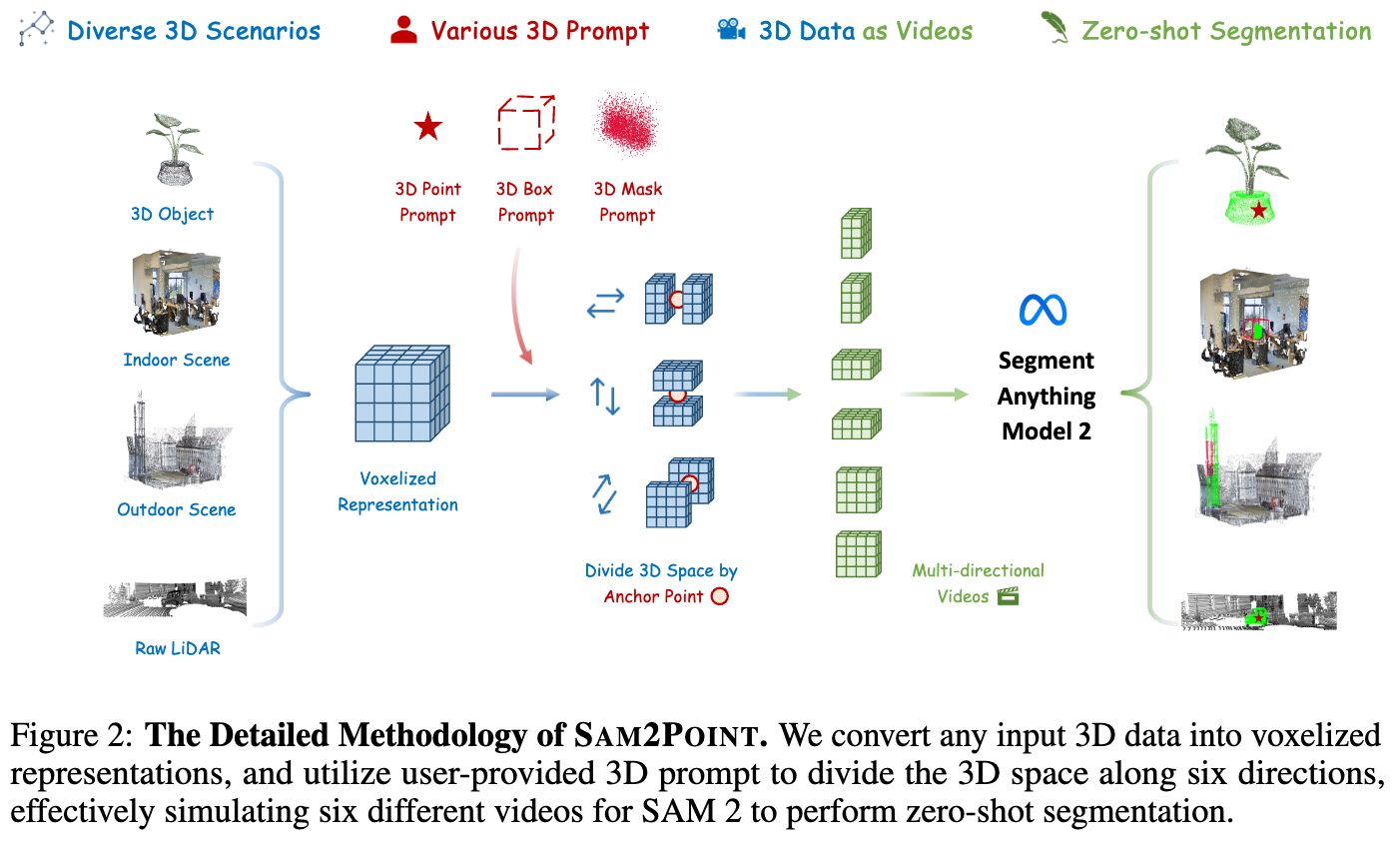

flag6

在家目录中的RickSanchez用户中有一个safe文件,同样的将其复制到我们的summer用户目录下

使用./safe 131333进行访问,密码就是我们上一个找到的flag

flag7

进阶上一个flag,safe文件中也给了我们在一个用户密码的提示

密码有一个大写字母、一个数字、还是一个乐队的名字

经过查询得到最后一个用户密码为P7Curtains

使用ssh进行连接,进入root权限

直接使用more读取FLAG.txt文件

flag8

使用nc监听60000端口,可以反弹回来一个shell,里面有一个flag文件

flag9

使用ftp连接网站,使用anonymous匿名用户登陆,密码为空

就可以找到其中也有一个flag文件