目录

- 介绍

- 步骤

介绍

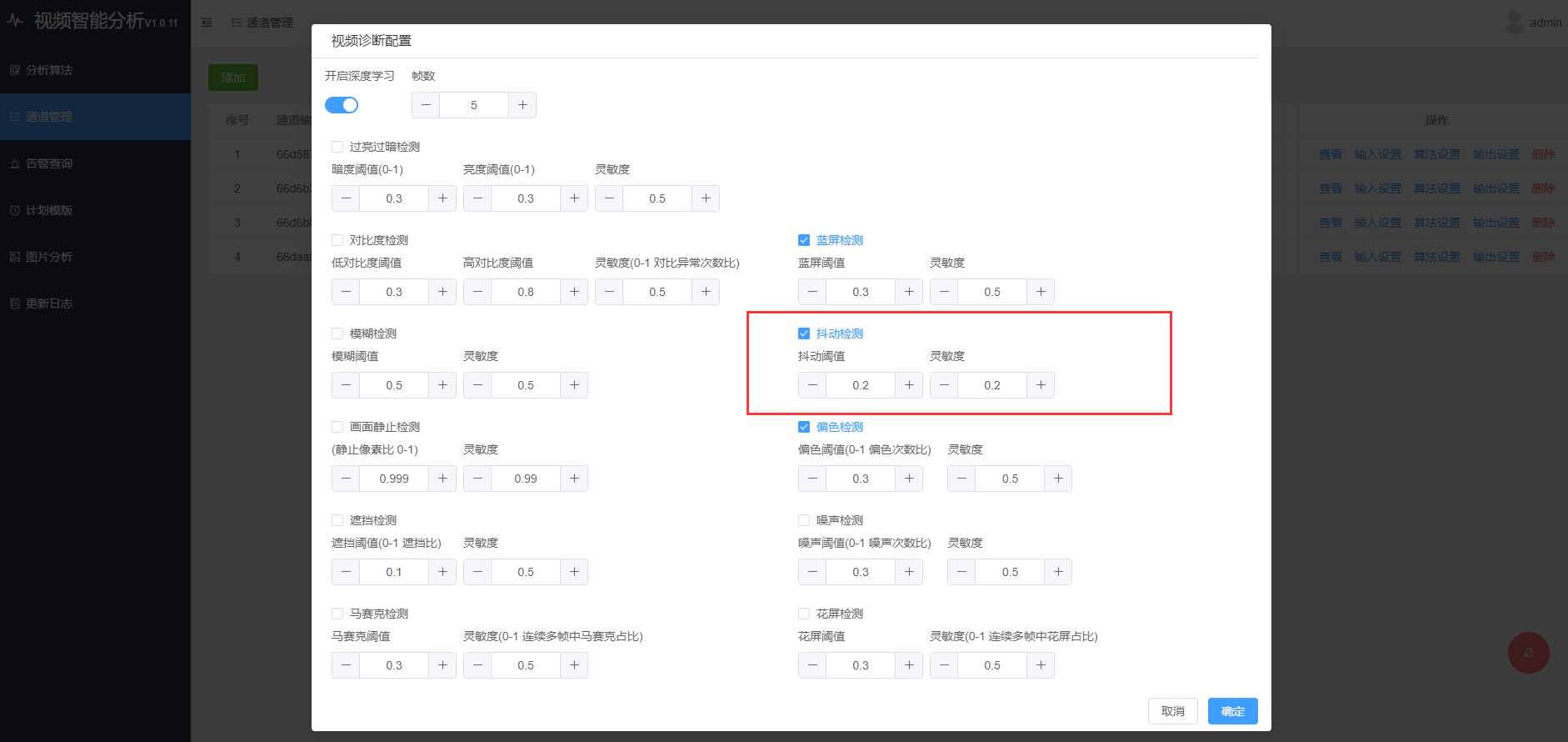

1、挖矿木马靶机中切换至root用户执行/root目录下的start.sh和attack.sh

2、题目服务器中包含两个应用场景,redis服务和hpMyAdmin服务,黑客分别通过两场景进行入侵,入侵与后续利用线路路如下:

redis服务:redis服务监听地址为0.0.0.0,且使用root户运行,黑客通过对外开放的redis服务,向/root/.ssh/authorized_keys⽂文件下写入自己的公钥从而获得服务器ssh服务的root连接权限;在获得ssh root权后,黑客在服务器上通过添加rc.local启动项、注册服务、加定时任务启动挖矿程序,并感染服务器上的ls,运行ls时会添加backdoor用户。phpMyAdmin服务:mysql用户phpMyAdmin网站目录下的sql目录的写权限,且mysql secure_file_priv配置允许在/var/www/html/sql/下进行读写操作,黑客通过向/var/www/html/sql下写⼊入一句话⽊马获取webshell,然后向js/messages.php下写入隐藏木马并在lib/classes/Footer.php下植入搜索引擎快照劫持恶意js,使访问者通过baidu/sogou等搜索结果访问网站时,跳转至博彩网站。

检测redis是否可以远程空口令登录

检测redis是否使用非root用户运行

检测挖矿进程

检测挖矿开机自启rc.local

检测挖矿定时任务crontab

检测挖矿服务init.d

检测backdoor账户

检测ls感染

检测一句话木马

步骤

打开操作机kali,在终端中使用账号root密码caict123登陆挖矿木马靶机ssh

查看redis配置文件,切换目录至/etc/redis,查看redis.conf

可以看到127.0.0.1被注释掉了

利用grep命令速筛redis的远程登录密码,可以看到requirepass同样被注释了

返回操作机kali,输入ps -ef,可以看到mycoin的进程

针对自启服务rc.local进行检查,可以发现执行挖矿木马程序的命令被写进rc.local

检查定时任务crontab,可以看到挖矿木马每分钟就会执行一次脚本

对挖矿程序进行进一步检查,可以看到在UlordRig这个挖矿木马程序

查看config.json可以看到挖矿木马连接的矿池和用户名密码

之前使用过ls命令,所以查看/etc/passwd文件可以看到backdoor用户

切换目录至/var/www/html/sql/,可以看到一个隐藏文件.shell.php

在html目录依次输入find . | xargs grep -ri eval > eval.txt,cat eval.txt | xargs grep -ri POST将带有一句话木马特征的筛选出。可以看到在message.php中有将一句话木马写入文件的命令。

![[项目][WebServer][项目介绍及知识铺垫][上]详细讲解](https://i-blog.csdnimg.cn/direct/051ec8a9736f4bfd9f1010ff506938ef.png)