一、环境配置

1.下载地址:https://www.vulnhub.com/entry/dc-2,311/

2.靶场配置:Nat模式

更改hosts文件,官网提示需要更改hosts文件才能访问到网站,否则访问不了

kali进入编辑模式vim,添加上自己的靶机ip地址保存即可

vim /etc/hosts

3.攻击机:kali

ip:192.168.111.128

二、渗透测试

信息收集

1.主机探测

arp-scan -l

得知靶机ip地址:192.168.111.129

2.端口探测

nmap -sS -sV -p- -Pn -T5 192.168.111.129

可以看到开放了80端口http协议,还有7744端口ssh服务

这里要注意:如果没有修改hosts文件,那么就不能重定向到dc-2中

3.目录扫描

发现了一个敏感目录,访问一下看看,为登录接口

dirb http://dc-2/

4.flag探测

访问靶机ip即可重定向到dc-2

在此页面中呢,找到了flag1

提示我们:

你通常的单词列表可能不起作用,所以,也许你只需要 cewl。

密码越多越好,但有时您就是无法赢得所有密码。

以 1 人身份登录以查看下一个标志。

如果找不到,请以另一个人的身份登录。

kali密码攻击工具——Cewl使用指南-CSDN博客

cewl http://dc-2/ -w pass.txt //保存在pass.txt文件中

发现改网站是由wordpress系统构成,那么我们直接去网站查找相关的漏洞

使用wpscan对网站用户进行枚举爆破(kail自带)

Kali WPScan的使用(WordPress扫描工具)_pscan是kali linux默认自带的一款漏洞扫描工具,它采用ruby编写,能够扫描wordpr-CSDN博客

WPScan是专门检查WordPress网站漏洞的工具,它可以全面检查wp网站的漏洞,例如插件,主题,备份文件等

扫描一下目标站点

wpscan --url http://dc-2/ --enumerate u这里发现了三个用户admin、jerry、tom,保存到user.txt

接下来就要爆破账号密码了,直接爆破,这里试了好多次才成功爆破

wpscan --url http://dc-2/ -U user.txt -P pass.txt

使用账号密码进行登录

jerry / adipiscing

tom / parturient

成功进入后台

翻到page这一页面,找到了flag2

flag2提示:

如果您无法利用 WordPress 并走捷径,还有另一种方法。

希望您找到了另一个切入点。

一直翻一直翻,找到了文件上传点

看能不能直接上传php文件,先随便上传个php木马文件,显示该文件类型上传失败

再尝试上传图片文件

又显示以下问题:

无法创建目录 wp-content/uploads/2024/08。它的父目录可以被服务器写入吗?

那么就无法上传文件了,只能换个方向了

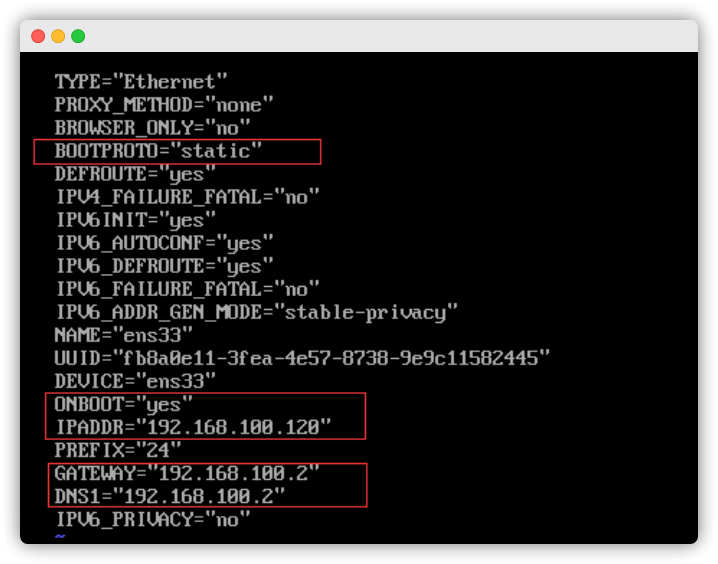

SSH远程登录

这里刚开始的时候有试过ssh,但是还不知道能修改端口进行登录。开始的端口扫描,发现此将ssh端口改为7744,那么我们尝试将上面得到的用户名和密码再次进行SSH远程登录尝试

这里只能登录tom的账号,jerry账号登录失败了

ssh tom@192.168.111.129 -p 7744

登录成功后,发现在当前目录下发现了flag3.txt,但是该账户没有cat命令

网上搜索一下还有哪些查看文件的命令,发现这里只能使用less了

less flag3.txt

flag3给出以下提示:

可怜的老汤姆总是追着杰瑞跑。也许他应该为他造成的所有压力感到自豪。(su命令提示)

可看到出现su命令提示,我们尝试切换到Jerry用户,发现没有su ,我们需要rbash逃逸

【渗透测试】--- rbash逃逸方法简述-CSDN博客

这里只能用vi进入,但是呢发现根本不能编辑,所以这方法还是放掉了

export #显示系统环境变量

在上面的博客中,又发现了方法,此方法成功实现了

添加完环境变量之后,看看能不能切换成jerry用户

发现已成功切换成jerry用户

然后切换目录到/home/jerry目录下,发现了flag4.txt

紧接着flag4给出提示:

很高兴看到您已经走到了这一步 - 但您还没有回家。

你仍然需要获取最后一个标志(唯一真正重要的标志!!)。

这里没有提示 - 你现在只能靠自己了。 :-)

继续 - git outta here !!

这里我们先提权,给出git命令,我们尝试一下用git提权

2022-渗透测试-git提权(Linux)_sudo git -p help-CSDN博客

sudo git -p help !/bin/bash #在最后输入该命令进行提权

发现该命令已提权成功

回到根目录,查看文件,发现最终flag

最终flag信息:

祝贺大家!!

特别感谢所有给我发推文的人

并为我提供了反馈 - 这一切都很棒

赞赏。如果您喜欢这个 CTF,请通过 @DCAU7 给我发推文。

三、总结

此靶场比较简单,主要是要注意前期的信息收集,包括端口、目录,此靶场是根据收集到的目录来慢慢突破,然后根据系统服务wordpress使用相应的爆破工具爆破账号和密码,接着就是用ssh的特定端口进行登录,登录完之后发现许多命令却不能使用,网上查找查看文件相关命令,重要的就是rbash逃逸,这里是用bash_cmds自定义shell指令,接着就能够切换用户了,后面就是简单的git提权

![[Leetcode 46][Medium]-全排列-回溯(全排列问题)](https://i-blog.csdnimg.cn/direct/60338a016c524263b759014a485630f1.png)