文章目录

- 1. 概念介绍

- 1.1 什么是安全区域?

- 1.2 安全区域的分类

- 1.3 安全区域级别

- 1.4 安全区域的作用是什么?

- 2. 实战

- 2.1 ENSP实验设计1

- 实验目标:

- 实验步骤:

- 2.2 ENSP实验设计2

- 实验目标:

- 实验步骤:

- 2.3 实验总结

- 3. 自定义安全区域

1. 概念介绍

1.1 什么是安全区域?

安全区域(Security Zone),也称为区域(Zone),是一个逻辑概念,它是一个或多个接口的集合,这些网络中的用户具有相同的安全属性。是防火墙区别于路由器的主要特性。防火墙通过安全区域来划分网络、标识报文流动的“路线”,当报文在不同的安全区域之间流动时,才会触发安全检查。

1.2 安全区域的分类

华为防火墙的安全区域可以分为以下几类:

- Trust区域:信任区域,通常用于内部网络。

- DMZ区域:非军事区(Demilitarized Zone),用于放置公开访问的服务器。

- Untrust区域:该区域代表的是不受信任的网络,通常用来定义Internet等不安全的网络。

- Local区域:本地区域,通常用于防火墙自身或直接连接到防火墙的设备。

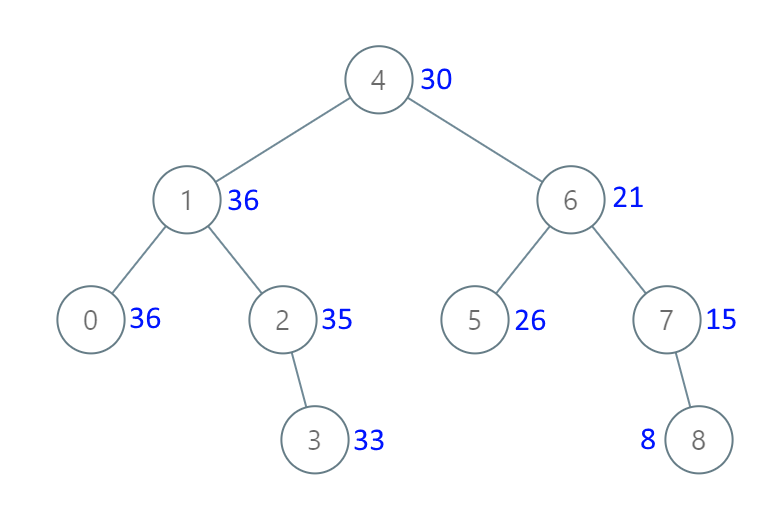

1.3 安全区域级别

默认的安全区域不能够删除,每个安全区域都设置了固定的优先级。优先级值越大,表示优先级越高。

1.4 安全区域的作用是什么?

安全区域是指是一个或多个接口的集合,它们共享相同的策略和安全级别。防火墙使用安全区域来识别和控制不同网络部分之间的数据包流动。安全区域有助于实现以下目标:

- 分隔网络:将网络分割成不同的安全级别,比如内部网络(Trust)、非军事区(DMZ)和外部网络(Untrust)。

- 控制流量:定义哪些类型的流量可以在不同的安全区域之间流动。

- 简化配置:通过定义安全区域,可以更容易地管理和更新安全策略。

2. 实战

2.1 ENSP实验设计1

实验目标:

- 在ENSP中搭建一个简单的网络拓扑,包含1个安全区域:Trust(信任区域)。

- 配置防火墙,使得PC1可以访问防火墙。

- 进一步理解local安全区域。

实验步骤:

-

准备阶段:

- 打开ENSP软件。

- 创建一个新的实验项目。

-

网络拓扑设计:

- 在实验区放置一台防火墙设备(可以选择华为USG6000系列作为示例)。

- 添加两台PC(分别命名为PC1和PC2)。

- 连接PC1和防火墙的一个接口(例如GE0/0/0)。

-

配置PC:

- 为PC1分配IP地址:192.168.1.1/24。

- 设置默认网关为防火墙相应的接口地址。

-

配置防火墙:

-

登录防火墙设备。

-

配置接口IP地址:

system-view interface GigabitEthernet 0/0/0 ip address 192.168.1.254 24 quit -

查看默认安全区域:

firewall zone trust display this

华为防火墙默认

GigabitEthernet 0/0/0接口为trust区域。 -

-

测试连通性:

- 在PC1上ping 防火墙

GE 0/0/0接口的IP地址(192.168.1.254),检查是否连通。

-

你会发现是ping不通的,原因是安全策略限制:虽然防火墙

GE 0/0/0接口有Trust区域的策略,但是并没有明确说明具体的配置。interface GigabitEthernet 0/0/0 display this

6.配置防火墙local策略:

interface GigabitEthernet 0/0/0 service-manage all permit - 在PC1上ping 防火墙

再一次在PC1上ping 防火墙GE 0/0/0接口的IP地址(192.168.1.254),检查是否连通。

你会发现,它通了。

2.2 ENSP实验设计2

实验目标:

- 在ENSP中搭建一个简单的网络拓扑,包含1个安全区域:Trust。

- 配置防火墙,使得PC1可以访问PC2。

- 理解同一安全区域内的终端都能访问。

- 不同安全区域之间不做安全策略是不能访问的。

实验步骤:

1.准备阶段:

- 打开ENSP软件。

- 创建一个新的实验项目。

2.网络拓扑设计:

- 在实验区放置一台防火墙设备(可以选择华为USG6000系列作为示例)。

- 添加两台PC(分别命名为PC1和PC2)。

- 连接PC1和防火墙的一个接口(例如GE1/0/1)。

- 连接PC2和防火墙的另一个接口(例如GE1/0/2)。

3.配置PC:

- 为PC1分配IP地址:192.168.10.1/24。

- 为PC2分配IP地址:192.168.20.1/24。

- 设置默认网关为防火墙相应的接口地址。

4.配置防火墙:

-

登录防火墙设备。

-

配置接口IP地址:

system-view interface GigabitEthernet 1/0/1 ip address 192.168.10.254 24 quit interface GigabitEthernet 1/0/2 ip address 192.168.20.254 24 quit -

配置安全区域:

firewall zone trust add interface GigabitEthernet 1/0/1 add interface GigabitEthernet 1/0/2 quit -

配置安全策略:

interface GigabitEthernet1/0/1 service-manage all permit quit interface GigabitEthernet 1/0/2 service-manage all permit quit

5.测试连通性:

-

在PC1上ping PC2的IP地址(192.168.20.1),检查是否允许。

-

在PC2上ping PC1的IP地址(192.168.10.1),检查是否允许。

在华为防火墙上,同一区域内的流量通常是允许互相访问的,除非特别配置了安全策略来阻止这种内部流量。默认情况下,同一区域内的流量被视为可信的,因此不需要经过安全策略过滤。

其他不变,更改安全区域

把GigabitEthernet 1/0/2接口区域内的安全区域改为untrst

-

配置安全区域:

firewall zone trust add interface GigabitEthernet 1/0/1 undo add interface GigabitEthernet 1/0/2 quit firewall zone untrust add interface GigabitEthernet 1/0/2 quit

测试连通性:

-

在PC1上ping PC2的IP地址(192.168.20.1),检查是否拒绝。

-

在PC2上ping PC1的IP地址(192.168.10.1),检查是否拒绝。

华为防火墙的不同安全区域之间的流量需要通过安全策略来控制。安全策略定义了不同区域之间数据包的转发规则,决定哪些流量可以穿过防火墙,哪些不能。

2.3 实验总结

- 不同区域之间的流量必须经过安全策略过滤,即使两个区域都是受信任的。

- 默认情况下,华为防火墙不允许不同区域之间的流量,除非您显式配置了相应的安全策略。

- 如果想要允许某个区域的所有流量,可以在

local区域的接口创建一条允许所有流量的安全策略,如service-manage all permit。

3. 自定义安全区域

firewall zone name Z_test

add interface GigabitEthernet 1/0/3

set priority 15

这个暂时不展开说,现在了解下即可。

![[Meachines] [Easy] Blue MS17-010永恒之蓝](https://img-blog.csdnimg.cn/img_convert/ac1de7777a3892c01991bff57e54bf89.jpeg)