网上由很多介绍LD_PRELOAD劫持的文章,我就不做过多介绍,之前有碰到失效的,网上找了很久没找到原因,后面分析出原因,现在写出来给后人避坑。

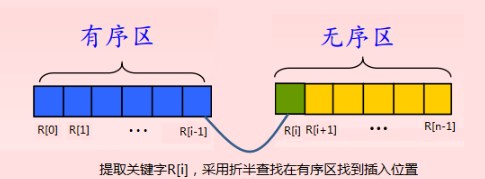

Linux系统使用LD_PRELOAD环境变量可以让程序优先加载指定的so文件,配合__attribute__((constructor))构造函数,可以实现代码注入功能,配合plt劫持,例如hook掉readdir和readdir64(processhide),可以实现资源管理器(例如UOS系统的deepin-system-monitor)、top和ps命令的进程隐藏,实际操作中,发现通过修改环境变量,自己的so也没有被deepin-system-monitor进程加载,查看deepin-system-monitor的/proc/xxx/environ,可以看到so路径,查看/proc/xxx/maps,进程没有打开自己的so文件,通过查阅linux内核源码,发现LD_PRELOAD在进程就有stick权限时不生效,stick权限是让进程执行时获得属主权限的方式,例如linux系统的/etc/shadow文件,该文件权限是

通常思路是该文件必须是root用户才能写,但是,作为普通用户修改密码是该文件也修改了,linux上借助了stick权限实现了该功能,例如passwd命令,其权限是

可以看出passwd的属主是root,且用于stick权限,上图中的s,这就让普通用户执行passwd命令是,passwd对应的进程具有root权限,从而到达修改/etc/shadow文件的效果。

说了这么多是为了给具有stick权限的程序LD_PRELOAD不生效做铺垫,

如果stick权限的LD_PRELOAD生效,那么linux上的提权太简单了,只要将自己的代码编译成so让具有stick权限的程序运行,既可用root身份运行自己代码,因此LD_PRELOAD在遇到stick权限时必须失效。