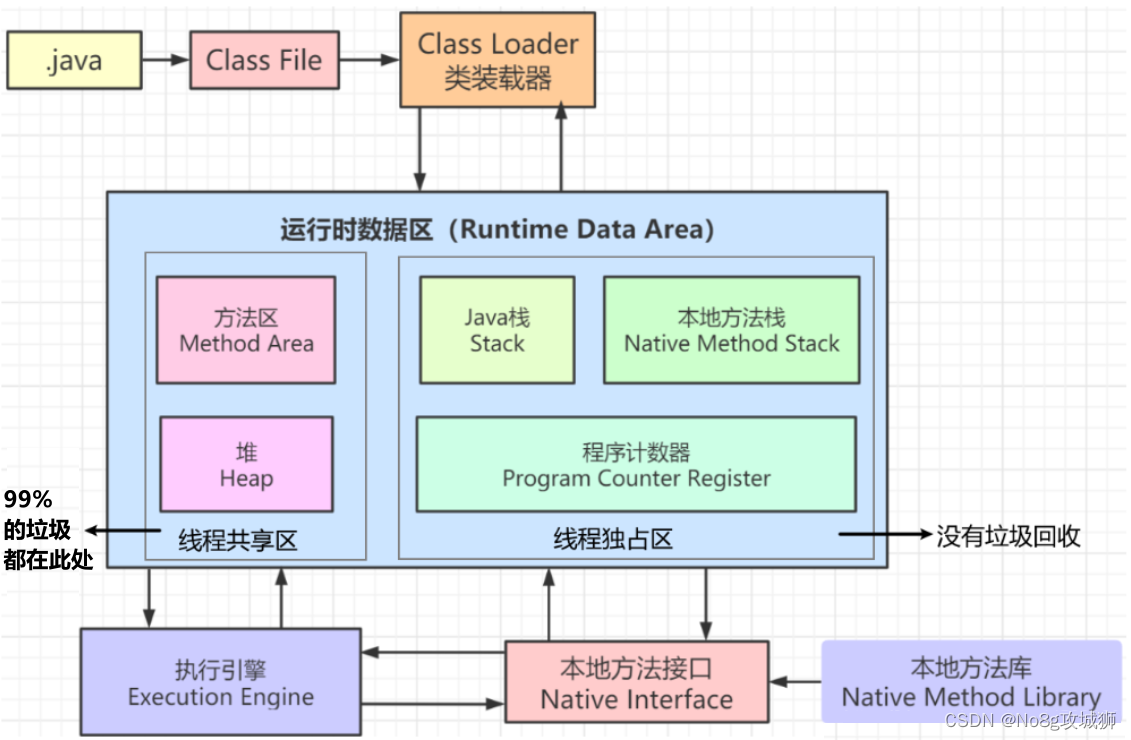

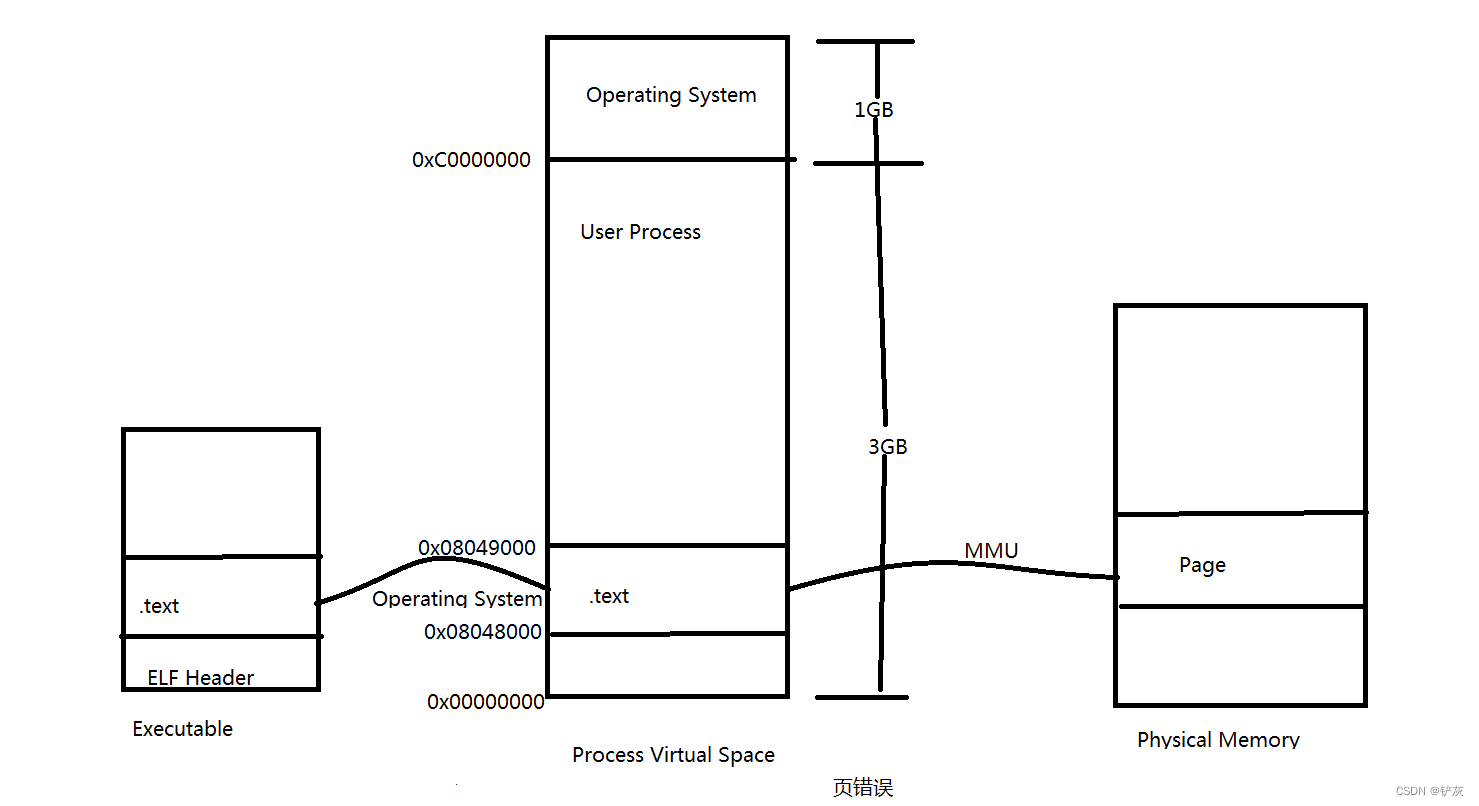

由于 APT 攻击等网络威胁利用大数据分析、自动化工具等先进技术来提升恶意攻击的效

率和隐蔽性,倒逼网络安全分析突破依赖安全专家的传统“人工”阶段,进入安全智能分析

阶段。安全智能分析运用人工智能技术从安全大数据中进行威胁检测分析,直接或间接地提

高安全分析效率,在实际攻防实战中充当智能化助手的角色,帮安全分析员更加快速地定位

威胁攻击,提升安全分析的自动化、智能化水平。回顾网络安全分析发展历程,可以将安全

分析技术发展大致划分为三个阶段,包括基础级、领先级、卓越级,如图 1 所示,以下分别

进行简要介绍。

基础级

领先级

卓越级

基于专家经验与知识构建的知识库

和预置的自动化匹配机制、流程,

实现典型安全分析。

基于机器学习和深度学习等技术,

针对不同数据构建安全模型,从

大规模数据中完成识别、检测和

分类等任务。

借助大数据和人工智能技术完成

分析能力自适应的调整,智能地

洞悉信息与网络安全的态势。

图 1 网络安全分析发展阶段

由于 APT 攻击等网络威胁利用大数据分析、自动化工具等先进技术来提升恶意攻击的效

率和隐蔽性,倒逼网络安全分析突破依赖安全专家的传统“人工”阶段,进入安全智能分析

阶段。安全智能分析运用人工智能技术从安全大数据中进行威胁检测分析,直接或间接地提

高安全分析效率,在实际攻防实战中充当智能化助手的角色,帮安全分析员更加快速地定位

威胁攻击,提升安全分析的自动化、智能化水平。回顾网络安全分析发展历程,可以将安全

分析技术发展大致划分为三个阶段,包括基础级、领先级、卓越级,如图 1 所示,以下分别

进行简要介绍。

● 基础级

基础级的安全分析技术基于专家经验与知识构建的知识库和预置的自动化匹配机制

与流程,实现典型安全分析,利用安全专家的知识和解决问题的方法来分析安全数据。

该阶段面向不同的应用场景,需要专家编写指定的检测规则,以列表结构、树结构、

图结构简单组织的规则逻辑结构,分析场景下的攻击行为。然而,随着攻防技术的快

速迭代和升级,攻防场景与流程的细化,此类分析方法逻辑的完备性在大数据场景下

迎来关键挑战,针对攻击的误报率、漏报率和整体准确性性能衰减很快,难以有效自

适应演化,过度依赖专家资源,可维护性低,能够支撑分析的场景愈发受限。

● 领先级

领先级的安全分析技术面向不同的网络安全数据,包括安全环境数据(资产、资产脆

弱性、文件信息、用户信息),行为数据(网络侧检测告警、终端侧检测告警、文件

分析日志、应用日志、蜜罐日志、沙箱日志),情报数据(各类外部威胁情报)以及

安全知识数据(ATT&CK)等,基于机器学习和深度学习等技术,针对不同数据构建

安全模型,从大规模数据中完成识别、检测和分类等任务。虽然在诸多网络安全分析

的场景下基于机器学习和深度学习等安全模型取得了重要的突破,但是随着数据的变

动,传统的构建安全模型分析的方法无法有效地完成模型运营,导致在面对 APT 等

高级复杂攻击技战术分析时,安全模型分析的结果仍需要深度的专家参与的研判与关

联分析来判定安全分析的业务价值,限制了安全分析自动化、智能化水平的提升。

● 卓越级

卓越级安全分析借助大数据和人工智能技术完成分析能力自适应的调整,能够更加智

能地洞悉信息与网络安全的态势,更加主动、弹性地去分析新型复杂的威胁和未知多

变的风险。自适应安全分析采用安全分析工程化的最佳实践提升安全分析的自动化和

智能化水平,在确保可靠性、可用性和可重复性的前提下,减少技术和流程的重复,

实现安全分析能力的持续交付,发挥安全分析技术在安全领域的巨大潜在价值,推进

网络安全智能不断走向成熟,是分析网络空间高级、持续、复杂威胁与风险不可或缺的技术基础

参考资料

SecXOps

安全智能分析技术白皮书

友情链接

GB-T 38645-2020 信息安全技术 网络安全事件应急演练指南

![[MQ] SpringBoot使用扇型(广播)交换机/主题交换机](https://img-blog.csdnimg.cn/a2b82b75fd80476dac0151574c3b785b.png)