在数字化浪潮中,攻防演练成为了衡量网络安全防御力的核心标尺,其重要性与日俱增。这项由政府、行业监管或企业内部主导的安全活动,随着互联网普及而兴起,现已发展成为全球公认的检验网络安全体系效能的标准。它不仅关乎技术实力的直接较量,更是对策略规划、危机应对智慧及团队合作精神的全面考验。通过模拟黑客的真实攻击场景,红蓝双方在对抗中揭示出防御体系中的潜在弱点,从而激发防御策略的持续优化,确保网络安全体系能够有效对抗日益复杂多变的网络威胁。

演练借鉴军事策略精髓:“知己知彼,方能不败”。全面覆盖情报搜集、漏洞发掘、渗透测试到应急响应,力图全面检测安全团队的综合素质。实战模拟中,红队利用最新攻击技术和工具,展现多样化的网络攻击手段,蓝队则需凭借部署的防御体系、敏捷的策略调整和即时响应能力,成功抵御攻击,维护数据与系统安全。演练的成功有赖于充分的前期准备,涵盖网络资产的彻底审查、主动漏洞修补及安全策略的即时更新。实战中快速识别威胁迹象、灵活调整防御策略,以及演练后的深入复盘,均是确保胜利的关键步骤。

迎战2024,新规则下的实战较量

步入2024年,攻防演练的难度与复杂度再创新高,对参演单位提出了更为严苛的要求:

难度飙升:

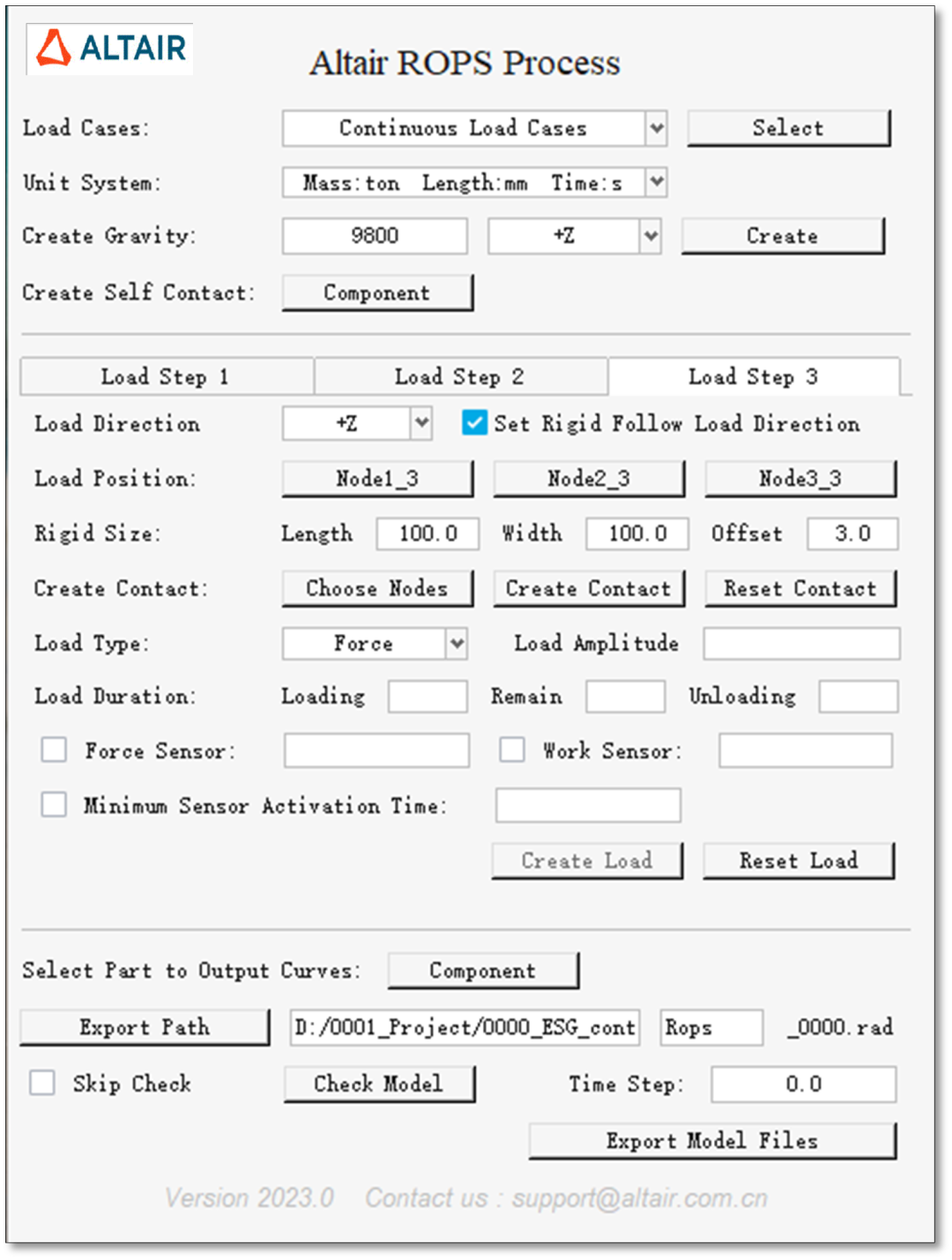

2024年的攻防演练不仅时间跨度延长至两个月,还新增了对新技术、新业态的专项演练,如大模型人工智能、无人机平台、公共服务平台安全等。攻击方式上,0day利用、APT攻击、供应链攻击成为常态,且攻击强度和复杂度均达到新高。

规则变化:

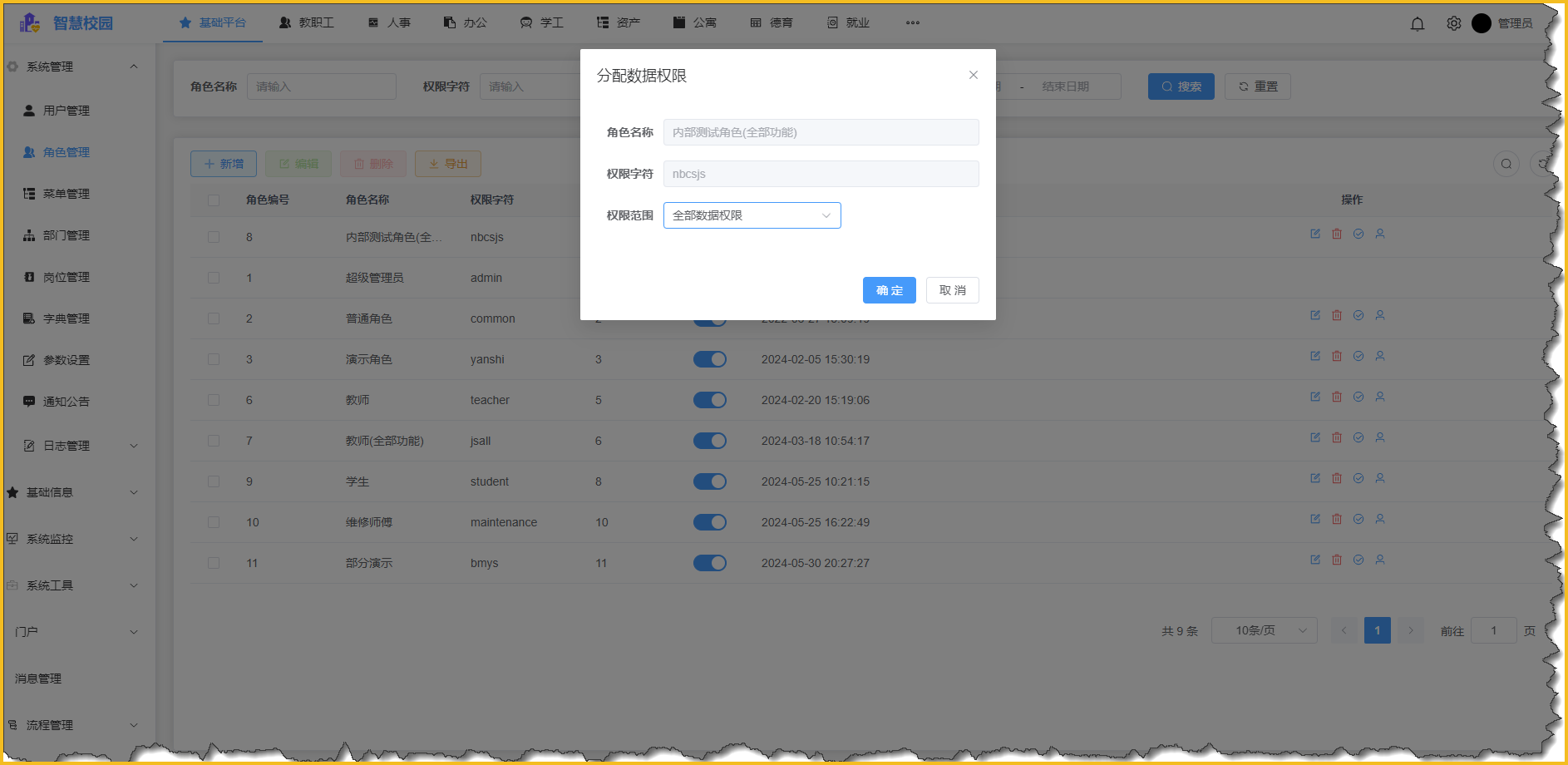

防守方(蓝队)的评分标准更加严格,隐蔽后门的发现、持续控制的维权分等新指标加入,要求防守方具备更精细的监控能力和更快的响应速度。

实战化趋势:

演练更贴近真实网络战况,模拟黑客攻击与防御不再局限于特定时间窗口,而是24小时全天候的较量,这对防守方的持续作战能力和应急响应体系构成巨大挑战。

游刃有余,聚铭iATD打赢重保攻坚战

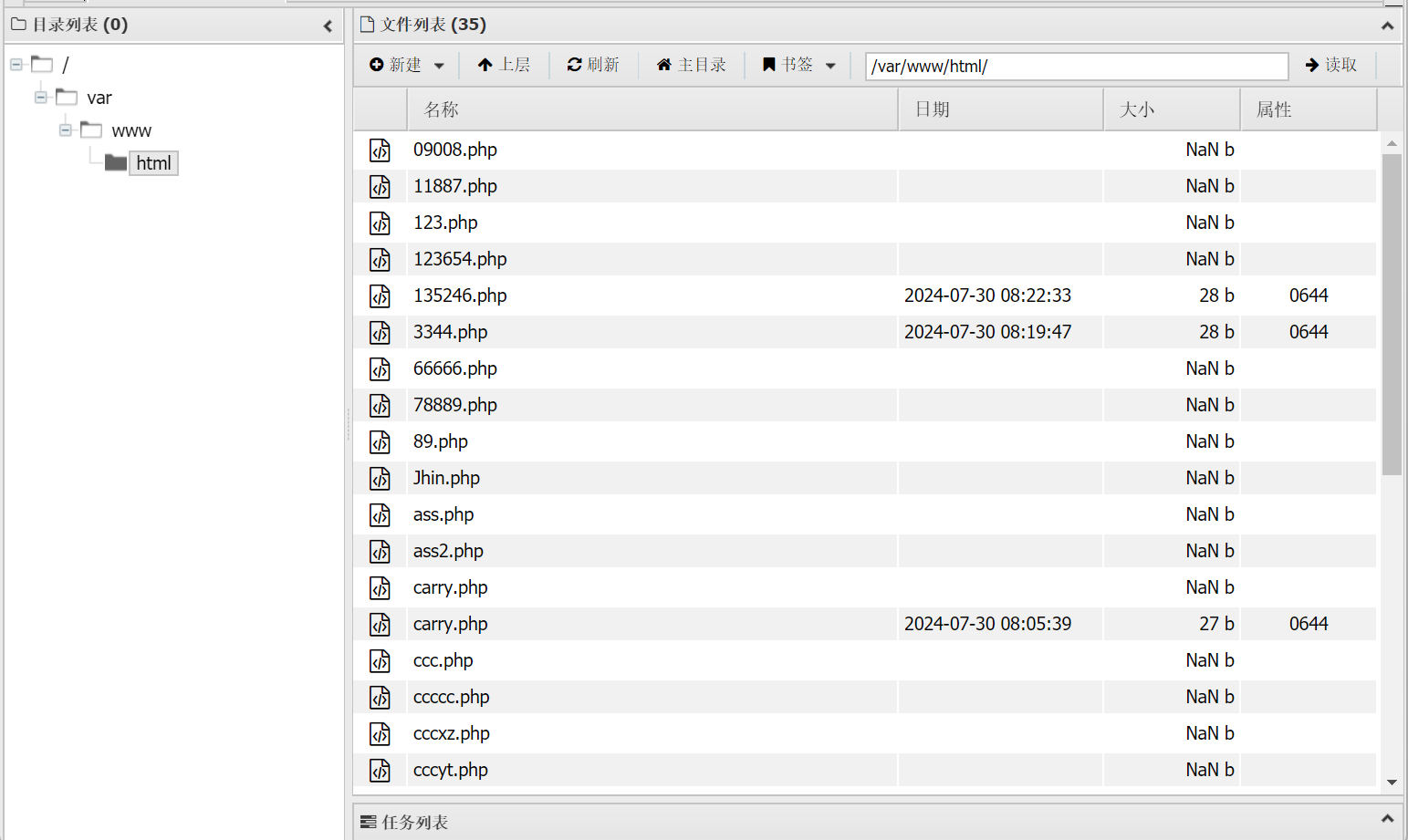

面对高压态势,企事业单位安全管理者面临多重挑战,例如告警泛滥、威胁识别难、误报率高、取证复杂、威胁透视不足、溯源耗时、响应滞后、漏洞难堵及核心资产防护薄弱等问题亟待解决。

对此,聚铭网络凭借深厚技术积累匠心打造的聚铭铭察高级威胁检测系统(iATD),旨在为用户筑起零失分的智能防御长城。系统集成了人工智能检测、威胁情报、攻击链分析及综合取证等能力,有效帮助企业应对各类已知与未知攻击,从而在激烈的攻防对抗中占据先机,稳操胜券。

01

智能防护,洞悉隐秘威胁

融合恶意加密流量识别、隐蔽隧道检测、DGA域名智能鉴定与多维度WEB攻击检测技术,依托深度学习与机器学习算法,精准捕捉并防御SQL注入、XSS、Webshell上传等复杂攻击,有效对抗高级威胁。

02

实时威胁情报,铸就坚固防线

构建全方位情报体系,集自有情报生产、商业采购、产品生态联动及开源情报于一体,实时更新IP、域名、URL、文件Hash及漏洞数据库,为防御决策提供即时精准的情报支持。

03

全链条透视,精准打击攻击路径

遵循Kill Chain模型,从侦察到收获,全程跟踪攻击行为,通过高级事件关联与可视化展示,快速定位攻击阶段,实现高效分析与响应,确保无遗漏防御。

04

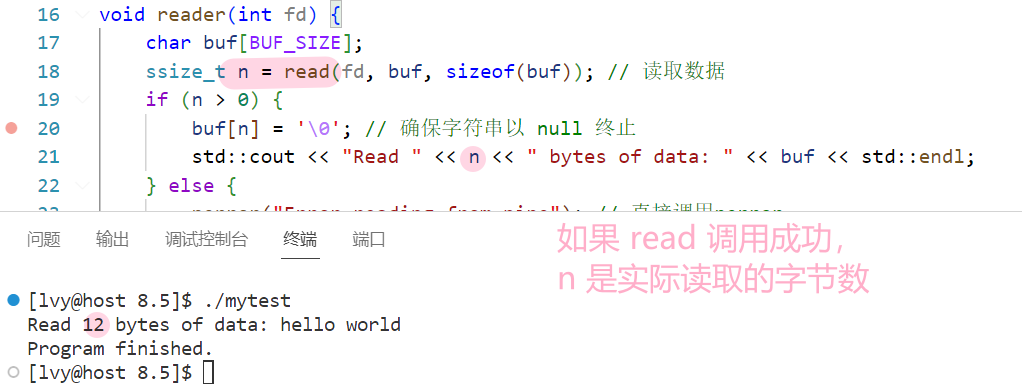

综合取证能力,锁定威胁根源

提供全面的攻击痕迹保留与分析功能,保存原始网络流量记录,确保从攻击迹象、手法到源头的全链条追溯,强化安全运营的威胁发现、研判与取证能力。

05

实战化合规,筑牢安全防线

符合新等保2.0规范的网络攻击检测与分析机制,特别针对新型网络威胁与APT攻击,助力企业构建一个既满足法规要求又具备高度实战能力的安全体系。

在人员支撑方面,聚铭网络以实战经验丰富的安全专家团队,提供7x24小时云端监护服务,从策略规划到实战演练全程护航,确保客户安全体系固若金汤。在历年的国家级、省级攻防演练中,聚铭网络成功护航超百家单位,屡获佳绩与权威认可。

网络安全是一场没有硝烟的战争,它关乎国家安全、社会稳定与经济发展。聚铭网络不仅在模拟战中预演危机,更通过每一次的实战复盘,精进策略,强化团队协同,致力于为客户铺就一条从模拟到实战、从防御到反击的胜利之路。

面对2024网络安全攻防大考,你准备好了吗?

欢迎私信小编,亲身体验聚铭iATD的实战威力吧!