目录

file_get_content.php

sql_connect.php

download.php

dns-spoofing.php

dns_rebinding.php

访问链接

http://127.0.0.1/SSRF/#

file_get_content.php

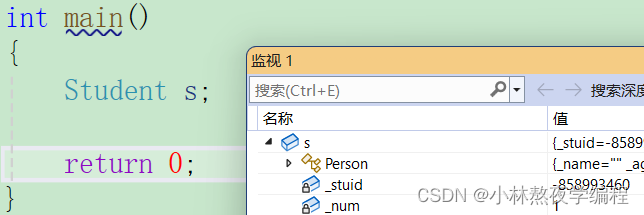

在编程语言中,有一些函数可以获取本地保存文件的内容。这些功能可能能够从远程URL以及本地文件

如果没有对输入内容进行处理,或者处理的不够严格,将有可能导致SSRF漏洞攻击

C:\\windows\win.ini

http://127.0.0.1/pikachu-master/vul/ssrf/ssrf_info/info1.php

file_get_content.php

sql_connect.php

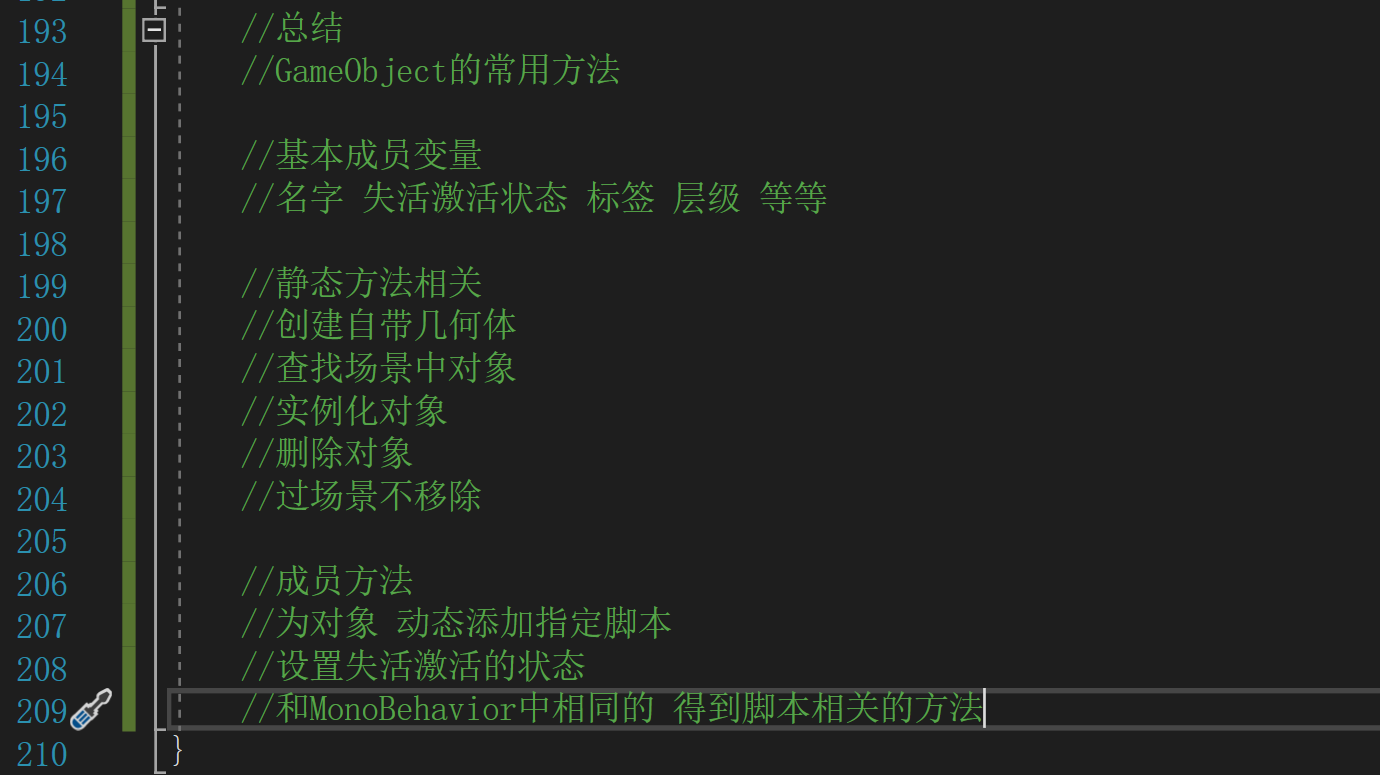

应用程序提供接口以连接到远程主机,Web应用程序具有允许用户使用任何端口指定任何IP的接口。在这里,该应用程序具有尝试连接到“ MySQL”,“ LDAP”等服务的功能

download.php

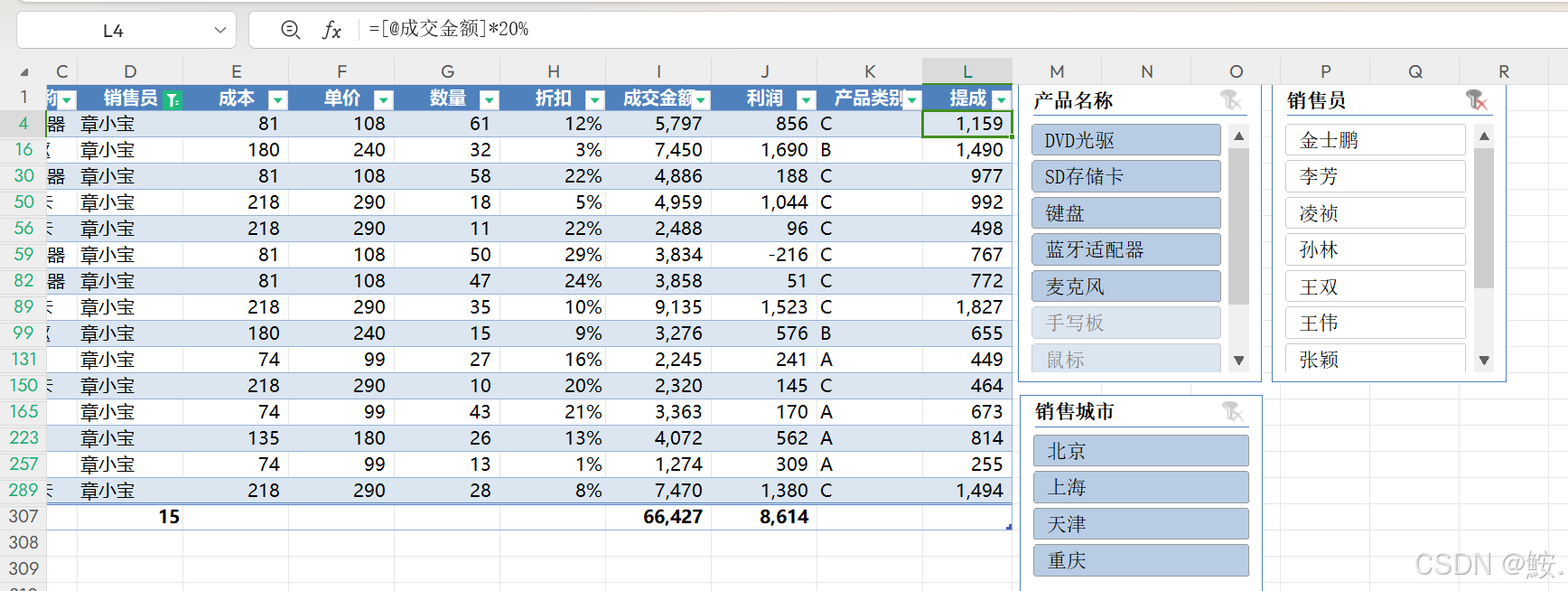

输入:download.php,就会下载download.php文件

查看下载的文件

输入:file:///C:/Windows/System32/drivers/etc/hosts

dns-spoofing.php

输入:dns-spoofing.php

发现了源码

dns_rebinding.php

应用程序不仅实现了内部和私有范围的IP黑名单,而且还将用户提供的域名解析为其IP,并再次执行检查是否已解析为黑名单。

在这种情况下,基于DNS的欺骗手段也不会访问内部/保留IP上托管的内容。应用程序代码对其IP执行域解析,并再次对解析的IP执行黑色列出的IP检查。