2024第八届全国职工职业技能大赛“网络与信息安全管理员”赛项技术文件及任务书

- 一、赛项概述:

- 二、竞赛形式:

- 三、竞赛规则

- 四、竞赛样题

- 4.1、第一场

- 4.1.2、实操闯关赛

- 4.2、第二场

- 4.3、第三场

- 需要培训可以私信博主 欢迎交流学习!

[X] 🛰:ly3260344435

[X] 🐧:3260344435

[X] BiliBili:鱼影安全

[X] 公众号:鱼影安全

[X] CSDN:落寞的魚丶

[X] 知识星球:中职-高职-CTF竞赛

[X] 信息安全评估(高职)、中职网络安全、金砖比赛、世界技能大赛省选拔选拔赛、电子取证比赛培训等

欢迎师傅们交流学习,加我可以拉粉丝群~

一、赛项概述:

全国职工职业技能大赛网络与信息安全管理员赛项参赛对象为从事网络安

全工作的职工。鉴于参赛选手日常工作的主要职责是保障信息系统安全稳定运

行,大赛将从政策法规标准和网络安全风险评估、安全应急响应技术、数据安

全、人工智能、国产信创等全方位考核从业职工的网络安全综合能力。

二、竞赛形式:

本赛项为个人赛,赛事共计三场,采用线下集中模式进行。

第一场比赛时间为第一天上午 8:30-12:30,总分 1000 分,占总成绩 40%,包括理论考核(30%)和实操闯关赛(70%),试题根据选手 ID 从系统题库中随机生成。理论考点主要包括网络安全和数据安全的政策法规标准以及技术知识点;实操闯关赛知识点主要包括 Web 安全、数据加解密、数据脱敏、数据算法、应急响应、物联网安全、逆向分析、PWN、人工智能安全、量子密码、区块链等。

第二场比赛时间为第一天下午 2:00-6:00,共计 4 小时,总分 1000 分,占总成绩 40%,模式为数字攻防综合挑战赛,虚拟仿真企事业单位真实网络环境和业务场景,模拟网络安全和数据安全攻击事件,分别从黑客攻击视角和安全防护视角进行综合攻击与研判分析。涉及的知识点有:网络攻防、数据安全、应急响应、物联网安全、逆向分析、恶意代码、数据恢复取证、人工智能安全等。

第三场比赛时间为第二天的 8:30-12:30,共计 4 小时,比赛提供全国产化环境,参赛选手对给出的产品或场景进行漏洞挖掘,专家裁判根据选手实际挖出的漏洞评分,最终根据每个选手挖出的漏洞总分进行排名。第三场竞赛以最高分为满分基准 1000,该场成绩占总成绩的 20%。涉及的知识点有: 应用安全、操作系统安全、数据库安全、密码应用、中间件安全、逆向、PWN、人工智能安全、量子密码等。

三、竞赛规则

竞赛具体规则如下:

第一场:

采用竞赛系统在线答题,理论考核题型包括单选题、多选题、判断题,参赛选手需根据题目描述,选择合适选项进行作答,选手需逐题点击提交,提交之后无法修改答案;实操闯关赛设置多道关卡,每道关卡预设指定答案标识,通过各种技术手段分析获取答案,将答案提交至平台输入框即可,答对加分,答错不扣分,系统实时统计分数并进行成绩展示。

第二场:

采用竞赛系统在线答题,竞赛平台将展示各参赛选手的 IP 地址段,考生需自己识别考题的网络拓扑结构,以便根据实际的场景进行题目作答,选手根据竞赛平台提供的题干描述以及提示进行答题,通过各种技术手段分析获取答案,将答案提交至平台输入框即可,每道题限制为五次答题机会,系统实时统计分数并进行成绩展示。

第三场:

第三场采用竞赛系统在线答题,参赛选手实时提交漏洞类型和漏洞利用报告,裁判进行现场审核确认答题有效,必要时要求选手现场还原测试方法。专家组对漏洞进行定级并确定相应分值后,由系统进行计分并展示。最终排名根据三场比赛总分进行排名,如果总分相同情况下,分别依次参照第二场、第一场、第三场的成绩进行排名

四、竞赛样题

4.1、第一场

4.1.1、理论考核赛

-

【单选题】在人工智能安全领域,以下哪项是针对对抗样本攻击的常见防御方法?()

A. 数据加密

B. 增强学习

C. 对抗训练

D. 遗传算法 -

【单选题】在数据安全技术中保留原始数据局部特征的前提下使用一般值替

代原始数据的脱敏技术是。( )

A. 泛化技术

B. 抑制技术

C. 扰乱技术

D. 有损技术3. 【多选题】在量子密码学中,哪些技术被用于确保信息的安全传输?()

A. 量子密钥分发(QKD)

B. 量子随机数生成

C. 量子态认证

D. 量子加密解密算法 -

【判断题】在区块链技术中,其去中心化特性意味着所有节点都有平等的权力,并且没有单一的控制中心。因此,这种特性使得区块链系统具有更高的安全性。( )

4.1.2、实操闯关赛

在考试系统中,屏幕左侧将呈现“实操闯关赛”的赛道选项卡。参赛者选定此选项卡,即可清晰地看到“实操闯关赛”中的题目数量及其对应的编号。参赛者有权根据个人意愿选择任意题目进行答题,无需遵循特定的先后顺序。

- 背景

随着数据安全日益凸显出其重要性,企业对于数据安全的重视程度亦不断提升。为应对上级部门对数据安全的严格检查,企业有必要开展数据安全治理工作,以确保数据安全得到有效保障。 - 场景描述

经过深入讨论与细致分析,该企业已明确数据安全治理工作的重要性与紧迫性。为确保治理工作的高效与精准,该企业决定将此项工作细化为三个核心环节:数据梳理、数据分类以及数据脱敏。鉴于企业在数据安全治理领域的经验尚显不足,我们诚挚邀请您这位数据安全领域的专家,共同参与并指导此次治理工作。目前,该企业已顺利完成数据梳理阶段的工作,并掌握了若干结构化数据(db 文件)与若干非结构化数据(HMABkLRZTm.txt 文件)。基于这些关键材料,我们希望您能够协助我们完成接下来的治理任务,确保企业数据的安全性与完整性得到全面提升。我们期待您的专业建议与指导,共同推进企业数据安全治理工作的深入开展。 - 考题题干

经过缜密的数据分析,我们发现部分数据库(.db)文件内含有违反《数据安全治理标准》规定的数据内容,具体包括非合规的手机号号码段以及非法的信用卡前缀信息等。为确保数据的安全性与合规性,请按照《数据安全治理标准》的相关规定,对附件中所有的数据库(.db)文件进行数据清洗操作。同时,请根据该标准中的清洗规则,统计并记录被清洗数据的最终结果。最后,请将被清洗数据的最终结果的 32 位 MD5 值作为考题答案提交

4.2、第二场

考生需自己识别考题的网络拓扑结构,以便根据实际的场景进行题目作答,选手根据竞赛平台提供的题干描述以及提示进行答题。

- 场景说明

2024 年 5 月某日,XX 科技股份有限公司遭受了严重的网络和数据安全事件攻击。此次事件异常复杂,攻击者针对公司的核心业务系统进行了精密的攻击和渗透,突破了公司的网络防线,进而对公司的重要业务系统造成了严重破坏,并窃取了关键的机密数据。考生需从网络攻防和数据安全两个视角出发,全面了解黑客如何攻击以及审视数据的全生命周期,包括采集、传输、存储、利用、共享和销毁等各个环节。结合渗透测试、取证分析、流量溯源、敏感数据的识别与分类分级、数据加解密算法分析、逆向工程等技术手段综合评估此次网络和数据安全事件发生

的原因和过程,以及该事件对公司造成的具体危害。考生还需根据问题的具体描述,深入系统中提取关键信息,以便全面分析事件的来龙去脉,最终提交准确的评估结果。通过这一过程,旨在提高考生对网络和数据安全事件的应对能力,加强其在实际工作中的网络和数据安全防护意识。 - 场景拓扑

当前网络和数据安全综合场景的模拟拓扑如下:

- 场景题干

靶机 门户网站

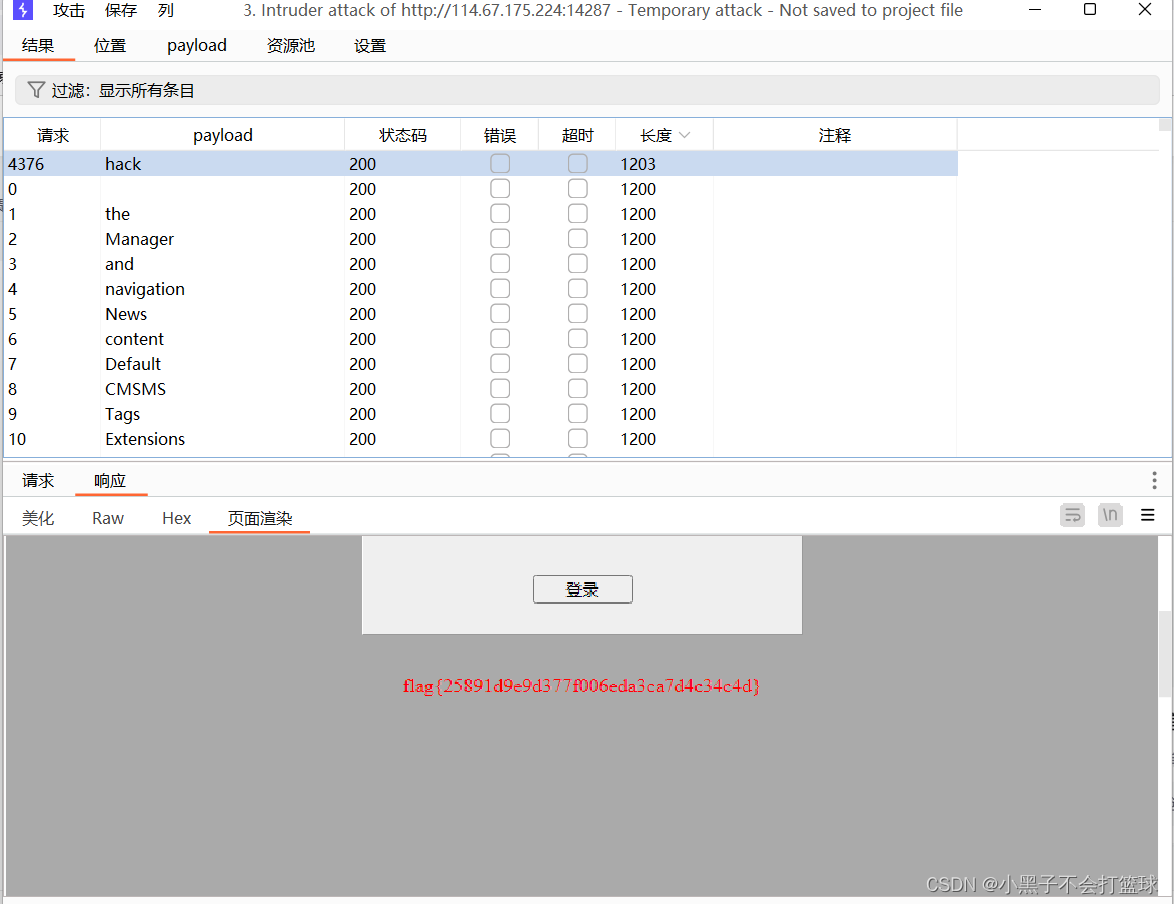

考题一:请分析当前靶机系统使用的框架,通过渗透测试等技术手段获取当前系统存在的接口数据泄露问题,利用泄漏的敏感信息拿下服务器权限,并找到存在服务器中的特殊标识,将最终获取特殊标识作为答案提交。

考题二:请分析当前靶机系统使用的框架,通过渗透测试等技术手段…

考题三:…

靶机 gitea 系统

考题一:通过攻陷靶机(门户网站)获取的账号信息,登录当前靶机系统。

攻击者通过当前靶机存在的漏洞上传了一个隐藏 webshell,请通过相关溯源手段找到该 webshell 并分析出该 webshell 的连接密钥,将最终获取的 webshell的连接密钥作为答案提交。

考题二:通过攻陷靶机(门户网站)获取的账号信息,登录当前靶机系统。…

考题三:…

靶机 客户信息管理服务器

考题一:通过攻陷靶机(门户网站)获取的账号信息,登录当前靶机系统。

发现攻击者获取服务器的权限后窃取了服务器中存储的一些个人敏感信息的表单文件。攻击者为防止窃取数据在外传过程中被发现的可能,使用了文件混淆的方式对敏感文件进行混淆隐藏。请分析攻击者数据外传的方式,找到外传的敏感文件,通过相关手段还原攻击者窃取的敏感数据,并统计敏感数据中含有姓名、手机号、地址、身份证号和银行卡号这 5 种敏感数据类型的具体数量(无需校验数据类型内容真实性)。最后将统计数量严格按照要求的数据格式(姓名数量-手机号数量-地址数量-身份证号数量-银行卡号数量)作为答案进行提交。例:102-123-411-323-455

考题二:…

考题三:…

4.3、第三场

国产信创某应用系统,安装最新版本,参赛队员对其众测,测试成功后提交过程文档由专家组对其审核。

![[CISCN2019 华东南赛区]Web11](https://i-blog.csdnimg.cn/direct/82de5bd4f77f4d218d74c63d1823a0cd.png)