文章目录

- 一、远程桌面的确定和开启

- 二、RDP Hijacking

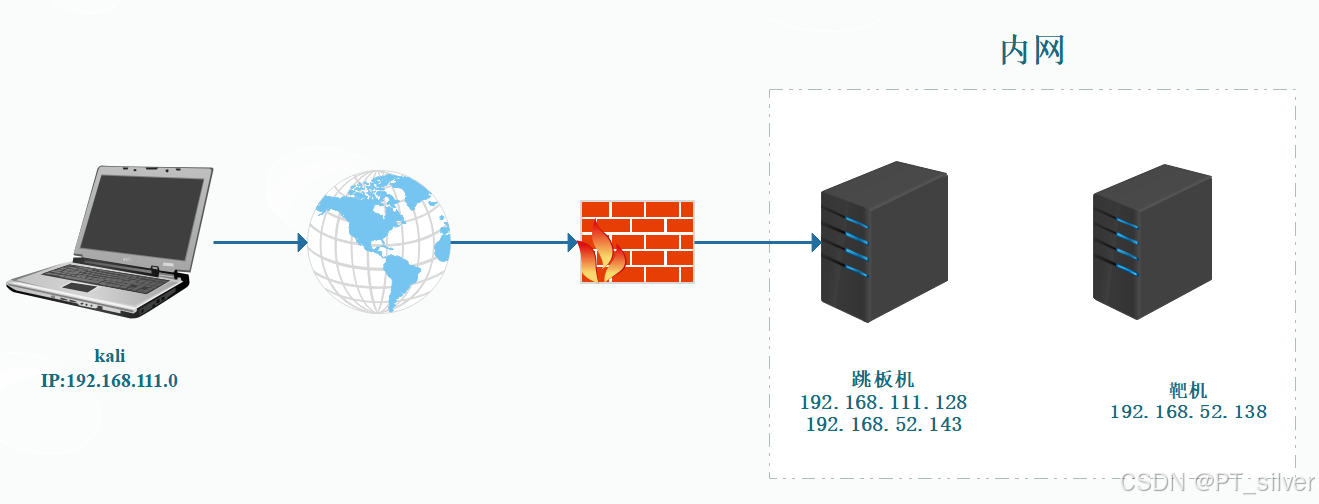

网络拓扑:

攻击机kali IP:192.168.111.0

跳板机win7 IP:192.168.111.128,192.168.52.143

靶机win server 2008 IP:192.168.52.138

一、远程桌面的确定和开启

下面的使用在win 7和win server 2008之间做。

1、通过查询注册表来确定当前主机是否开启了远程桌面功能,命令如下:

reg query "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections

如字段为0x0,则说明RDP服务已开启;若为0x1,则说明RDP服务已禁用。

2、执行以下命令可本地开启远程桌面。

# 若未开启RDP服务,开启远程桌面连接功能

# 未成功的话,可能需要管理员权限

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

# 关闭“仅允许允许使用网络级别身份验证的远程主机的计算机连接”(鉴权)

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0

# 设置防火墙策略,放行3389端口

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

3、对于远程主机(192.168.52.138),可以使用WMI来开启远程桌面功能:

wmic /Node:192.168.52.138 /User:god\liukaifeng01 /Password:hongrisec@2024. RDTOGGLE WHERE Servername="owa" call SetAllowTSConnections 1

hostname # 查看主机名

二、RDP Hijacking

对于开启远程桌面连接的windows计算机,当多个用户进行登录时,会产生多个会话。渗透测试人员可以通过已获取的SYSTEM权限劫持其他用户的RDP会话,并在未授权的情况下登录目标系统,即便该用户的会话已断开。这种攻击方式被称为“RDP Hijacking”。

远程桌面劫持需要获取系统SYSTEM权限并执行tscon命令。原理:tscon命令提供了一个会话的功能。正常情况下,切换会话需要提供目标用户的登录密码,但在SYSTEM权限下可以完全绕过验证,不输入密码即可切换到目标用户的会话。从而实现未授权登录。

本实验在kali和win 7上完成。

1、首先kali通过rdesktop连接win7。

rdesktop 192.168.111.128

环境有问题,待续。。。。

![[C#]调用本地摄像头录制视频并保存](https://i-blog.csdnimg.cn/direct/7cbeca119e20435a93829ed002cd316f.png)