勒索病毒简介

勒索病毒是一种恶意软件,也称为勒索软件(Ransomware),其主要目的是在感染计算机后加密用户文件,并要求用户支付赎金以获取解密密钥。这种类型的恶意软件通常通过电子邮件附件、恶意链接、下载的软件或漏洞利用等方式传播。

一旦勒索病毒感染了计算机,它会立即开始加密用户的文件,包括文档、图片、视频等,并在屏幕上显示要求用户支付赎金的消息。通常,这些消息会提供支付方式和说明如何解密文件的指示,但并不保证用户支付赎金后能够成功解密文件。

勒索病毒的出现给个人用户、企业和政府机构带来了严重的威胁和损失。因为一旦文件被加密,除非有备份或者能够获得解密密钥,否则很难恢复数据。此外,即使用户支付了赎金,也不能保证犯罪分子会提供有效的解密密钥。

勒索病毒案例

WannaCry:于2017年爆发,影响全球范围内的数十万台计算机,包括医疗机构、政府部门和企业。WannaCry 利用 Windows 操作系统中的漏洞传播,要求受害者支付比特币赎金。此程式大规模感染包括西班牙电信在内的许多西班牙公司、英国国民保健署、联邦快递和德国铁路股份公司。据报道,至少有99个国家的其他目标在同一时间遭到WanaCrypt0r 2.0的攻击(截至2018年,已有大约150个国家遭到攻击)。俄罗斯联邦内务部、俄罗斯联邦紧急情况部和俄罗斯电信公司MegaFon共有超过1000台计算机受到感染。

Petya/NotPetya:2017 年 Petya 和其变种 NotPetya 造成了全球范围内的严重破坏,特别是在乌克兰和其他欧洲国家的机构和公司。这些勒索病毒实际上是破坏性的恶意软件,其目标是摧毁文件系统,而不是简单地加密文件。

2017 年 6 月 27 日开始,一系列使用 Petya 恶意软件的强大网络攻击淹没了乌克兰组织的网站,包括银行、政府部门、报纸和电力公司。法国、德国、意大利、波兰、俄罗斯、英国、美国和澳大利亚也报告了类似的感染情况。ESET 于 2017 年 6 月 28 日估计,所有感染的 80% 发生在乌克兰,其中德国的感染率第二高,约为 9%。2017年6月28日,乌克兰政府表示袭击已停止。2017 年 6 月 30 日,美联社报道称,专家们一致认为 Petya 伪装成勒索软件,但实际上它的目的是造成最大程度的损害,而乌克兰是主要目标。

Ryuk:Ryuk 针对企业网络,特别是大型组织和机构。它于2018年出现,并主要通过定向攻击传播。Ryuk 的攻击者通常要求高额赎金。

GandCrab:GandCrab 是一个广泛传播的勒索病毒家族,其不断更新版本以适应安全防护措施的变化。这个家族的病毒在 2018 年前后活跃,直到 2019 年 6 月被宣布停止运营。

REvil/Sodinokibi:这是另一个广泛传播的勒索病毒家族,其攻击目标包括大型企业和供应链。REvil 在 2021 年的供应链攻击中引起了广泛关注,例如 Kaseya 和 JBS。

勒索病毒的传播途径

勒索病毒一般变种类型非常之多,而且类型变化也很快,因此常规的杀毒软件很难发现。

- 从数据来看:

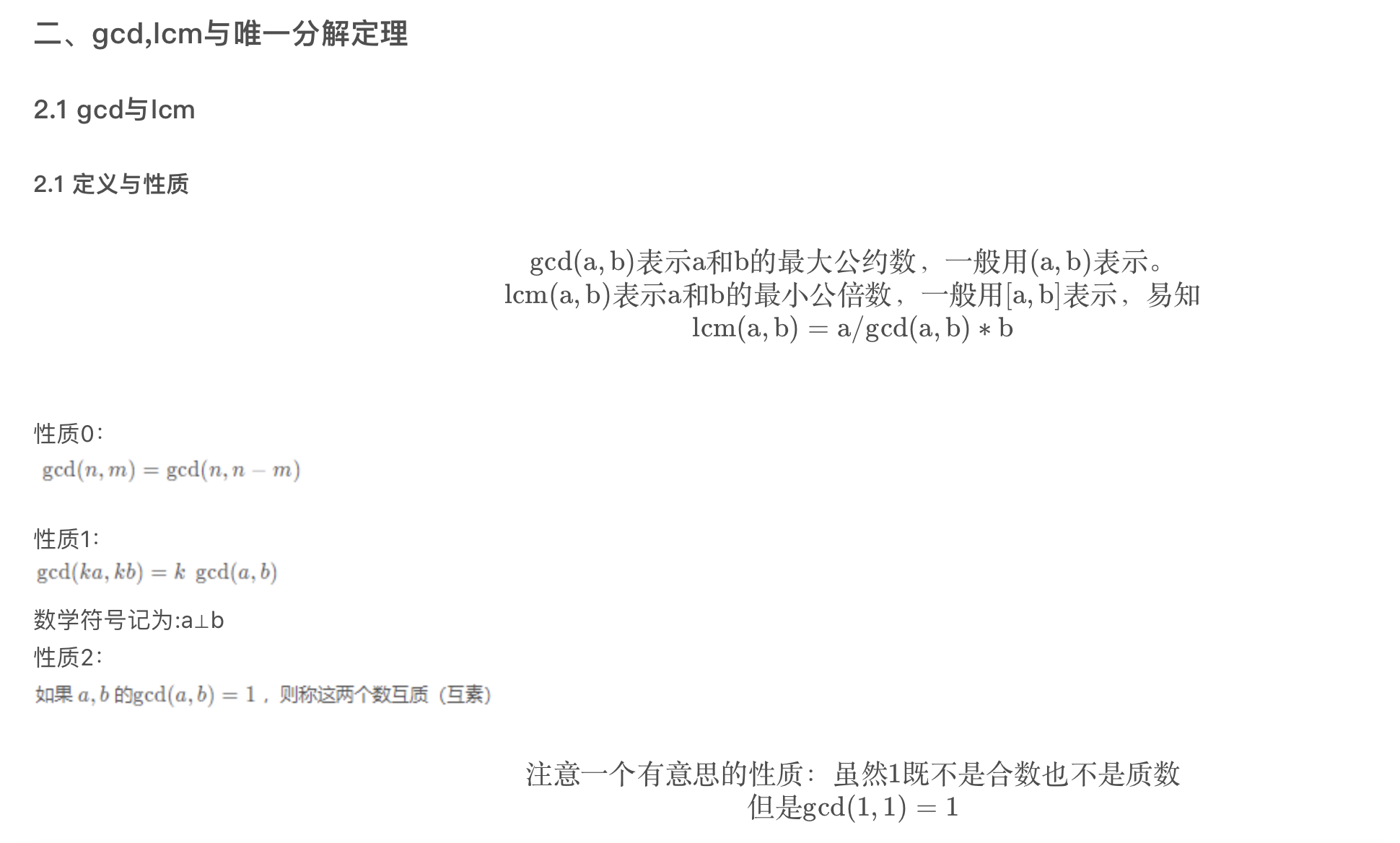

从近期的数据来看,比较常见的攻击样本有exe、js、vbe以及wsf等类型。常规的杀毒软件查找病毒的原理一般是对当前计算机上的文件进行特征的检测,检测完成后和现有的病毒库中的特征数据进行匹配,如果可以匹配成功则找到病毒文件,因此现有的勒索病毒对我们常用的常规杀毒软件是一个很大的挑战。

- 从攻击方式看:

从攻击方式看,钓鱼方式发起的攻击所占比例较少,主要通过目标机器的现有漏洞进行攻击。

- 从操作系统看:

从操作系统来看被植入病毒的主要是Windows XP、Windows 7,原因是目前这些系统中有一部分微软官方已经不再支持更新、以及补丁的维护,一般会存在较多的无法及时修复的漏洞。

勒索病毒的运行特征

目前已经发现的勒索病毒的运行流程都比较复杂,但基本上都具备如下的关键特征:

- 几乎每个勒索病毒都会调用一些复杂的加密算法库;

- 病毒运行过程中会通过预先写好的脚本文件(在被攻击的计算机上)从对攻击者远端的服务器进行HTTP请求;

- 病毒会通过脚本文件从攻击者远端的服务器上进行文件的下载,这些文件中一般会包含有加密使用的密钥信息;

- 病毒除了会从远端的服务器下载文件,一般还会直接从远端的服务器上直接读取一些信息;

- 下载下来的文件几乎都是通过Windows 上的WScript进行执行的;

- 下载下来的文件执行后,一般都会收集当前计算机上的信息,比如系统版本等,勒索病毒通过获取具体的版本信息来决定采用什么样的加密方式;

- 最后勒索病毒一般会对被攻击计算机上的文件进行遍历,然后将收集到的目标文件进行加密。

勒索病毒防范指南

为有效防范勒索病毒,需要做好以下具体措施:

定期备份数据:定期备份服务器和PC的操作系统、数据和个人文件,以便在病毒发生时能够及时恢复,减少由此造成的损失。

选购德迅弹性云服务器优势

快照与多种镜像类型:自动快照策略/实现无人值守的自动化数据备份,减轻运维部门工作负担。

快照灵活易用:性能影响小,用户业务无感知,随时支持数据快照备份。支持秒级创建/回滚的极速快照和快照一致性组。

使用安全软件:安装正版的杀毒软件、防火墙等安全软件,对计算机系统进行实时监控和防护,定期更新安全软件到最新版本,确保拥有最新的病毒防御能力。

关闭不必要端口和服务:限制网络访问权限,只开放必要的端口和服务,避免黑客利用漏洞进行攻击

强化网络隔离和访问控制:采用虚拟专用网络(VPN)等技术手段,将内部网络与外部网络进行隔离,避免外部攻击者通过互联网进入内部网络。同时,严格控制访问权限,确保只有授权人员才能访问敏感数据和系统资源。

不点击来源不明的链接或附件:特别是来自陌生人的电子邮件、社交媒体消息或即时通讯信息中的链接和附件,这些很可能是诱骗您下载恶意软件的手段。

定期更新系统和软件补丁:系统和软件漏洞是勒索病毒攻击的主要途径之一。确保您的操作系统、浏览器、办公软件等系统和软件都是最新版本,及时修复已知漏洞。

提高人员安全意识:通过安全教育培训,了解勒索病毒的特点和传播方式,避免在不安全的网络环境下进行敏感操作,如使用公共Wi-Fi等。