Web安全:未验证的重定向和转发.

未验证的重定向和转发漏洞是一种常见的Web安全漏洞,它允许攻击者将用户重定向到一个恶意的URL,而不是预期的安全URL。这种漏洞通常发生在应用程序处理重定向和转发请求时,未能对目标URL进行适当的验证和过滤。

目录:

Web安全:未验证的重定向和转发.

漏洞描述:

漏洞影响:

典型场景:

查找的特征:

漏洞测试:

(1)使用 Burp Suite 进行抓包,然后点击链接进行查看数据包是否存在漏洞特征.

(2)漏洞特征:抓包记录中的状态码 302

(3)特征参数名

防范措施:

漏洞描述:

重定向:在某些操作(如登录、表单提交)完成后,应用程序会将用户从一个页面重定向到另一个页面。如果重定向的目标URL可以被用户控制或预测,攻击者可以利用这一点。

【也称URL跳转,由于目标网站未对程序跳转的URL地址及参数做合法性判断,导致诱导用户跳转到恶意网站,由于是从可信的站点跳转出去的,用户会比较信任。】

【URL形如:192.168.0.107:801/pikachu/vul/urlredirect/urlredirect.php?url=https://www.baidu.com/】

转发:在服务器端,应用程序可能会将请求从一个服务器端脚本转发到另一个服务器端脚本。如果转发的目标URL未经验证,攻击者可以操纵这个URL。

漏洞影响:

钓鱼攻击:用户被重定向到一个外观与合法网站相似的假冒网站,诱导用户输入敏感信息(如用户名、密码、银行账户信息等)。

恶意软件分发:用户被重定向到一个分发恶意软件的网站,可能会无意中下载并执行恶意软件。

会话劫持:攻击者可能利用重定向漏洞窃取用户的会话令牌或cookie,从而冒充合法用户。

典型场景:

登录后的重定向:用户登录后,应用程序将用户重定向到一个由用户输入或预测的URL,而不是一个安全或验证过的URL。

错误处理重定向:应用程序在处理错误时,将用户重定向到一个错误页面,但未验证这个URL的安全性。

用户输入的URL:应用程序允许用户输入URL,并直接使用这些URL进行重定向或转发,未进行适当的验证。

靶场搭建:Web安全 Pikachu(皮卡丘)靶场搭建.

查找的特征:

抓包记录中的状态码 302

特征参数名

redirect,redirect_to,redirect_url,uri,jump,jump_to,target,link,linkto等等......

漏洞测试:

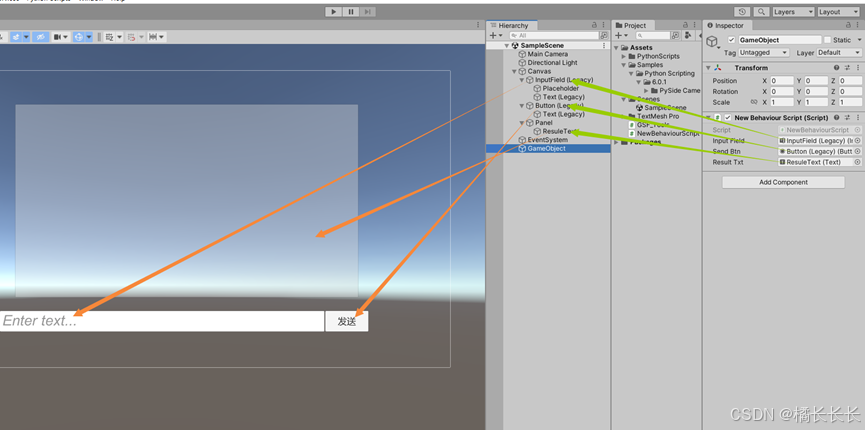

(1)使用 Burp Suite 进行抓包,然后点击链接进行查看数据包是否存在漏洞特征.

(2)漏洞特征:抓包记录中的状态码 302

进行测试:

(3)特征参数名

redirect,redirect_to,redirect_url,uri,jump,jump_to,target,link,linkto等等......

进行测试:

防范措施:

验证URL:对所有重定向和转发的目标URL进行验证,确保它们是合法和安全的。

使用白名单:限制重定向和转发的目标URL到一个预定义的白名单中,只允许重定向到这些已知的安全URL。

参数化重定向:避免在URL中直接使用用户输入的参数进行重定向,而是使用参数化的方式,如使用会话变量或服务器端逻辑来控制重定向。

HTTPS:使用HTTPS协议来保护重定向和转发的URL,防止中间人攻击。

错误处理:确保错误处理机制不会泄露敏感信息,并在重定向时使用安全的URL。

用户教育:教育用户不要点击不可信的链接,提高他们的安全意识。