ARC Labs 发现并分析了一种用于Qilin勒索软件攻击的新工具。

这种恶意软件被称为“Killer Ultra”,旨在禁用流行的威胁检测和响应(EDR)以及防病毒软件。

ARC Labs 专家进行了深入分析,以了解 Killer Ultra 的全部功能,并为组织提供战术威胁情报。

分析发现Killer Ultra获取内核级权限,针对知名品牌安全工具。

该程序会删除所有 Windows 事件日志,并使用存在漏洞的Zemana AntiLogger安全程序版本任意终止进程。

CVE -2024-1853 是Zemana AntiLogger中的一个漏洞,允许攻击者终止安全软件进程。

2023 年 5 月,一位化名“ SpyBoy ”的黑客将该漏洞包含在网络犯罪论坛上出售的名为“Terminator”的工具中。

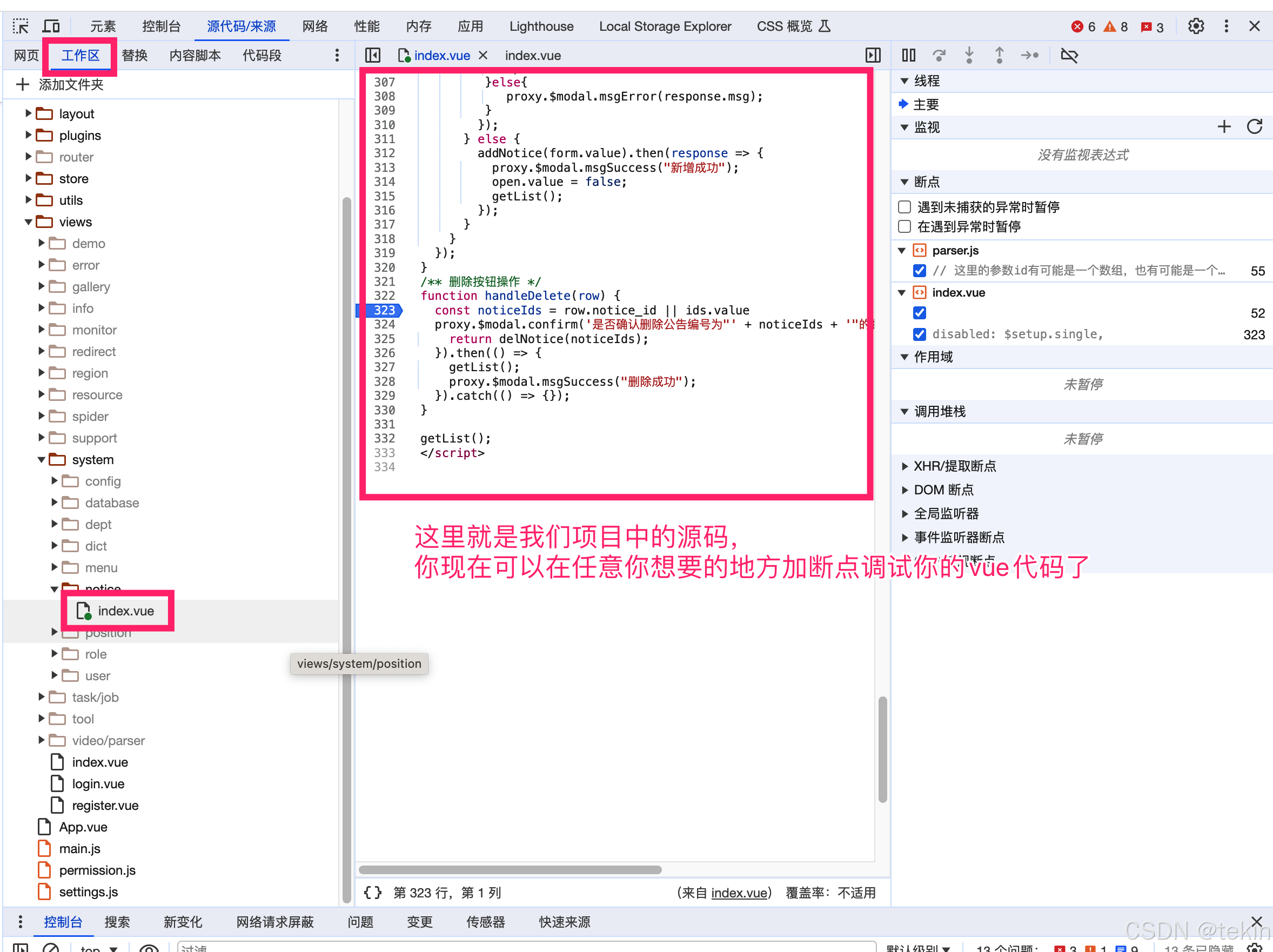

启动时,Killer Ultra 使用系统进程“notepad.exe”来隐藏其活动。

该恶意软件将NTDLL系统组件替换为“notepad.exe”版本。

这有助于向可能监视系统的安全程序隐藏其操作。

NTDLL(NT Layer DLL)是一个Windows系统库,提供应用程序和操作系统内核之间的接口。

它包含执行各种操作系统级任务所需的许多功能,例如管理进程、内存和 I/O。

初始化后,Killer Ultra 会加载未受影响的NTDLL副本,并将Zemana 驱动程序提取到本地磁盘。

然后启动“ StopGuard ”服务并禁用程序中列出的安全进程。

Killer Ultra 针对Symantec Antivirus、Microsoft Windows Defender 和 SentinelOne等产品。

为了防止安全工具在系统重新启动后再次运行,Killer Ultra 创建了两个计划任务:“Microsoft Security”和“Microsoft Maintenance”。

它们在系统启动时启动该程序。

Killer Ultra 还使用“wevtutil.exe”实用程序清除 Windows 事件日志,从而难以检测恶意软件活动的痕迹。

对 Killer Ultra 代码的分析揭示了可用于后期利用目的的非活动函数的存在。

该程序可以从远程源加载工具,使用CreateProcessW函数运行进程,还可以使用虚拟化和沙箱功能。

这些功能尚未上线,但可能会在 Killer Ultra 的未来版本中使用。

Killer Ultra 恶意软件代表了严重的安全问题。

鼓励组织更新其检测和响应策略以应对此类威胁和类似威胁。