前言

- 提醒:全文10千字,预计阅读时长15分钟;

- 读者:对隐私计算感兴趣的小伙伴;

- 目的:读者利用15~30 分钟对本文沉浸式阅读理解,能够掌握隐私计算 80% 的概念;

- 关键词 :隐私计算、多方安全计算、联邦学习、同态加密、机密计算、差分计算;

摘要

本文主要从基本概念、技术方向、法律法规、应用等方面对隐私计算进行了简单的科普解读。

一、概念

1.1 数据 Data

数据:数据已经成为现代社会的主要生产要素,其价值创造依赖于数据流通。数据流通的关键是价值流通,数据流通的目的是价值释放。

数据中可能包含隐私。

1.2 隐私 Privacy

定义:《民法典》第1032条第二款:“隐私是自然人的私人生活安宁和不愿为他人知晓的私密空间、私密活动、私密信息。”

权力:《中华人民共和国民法典》第一千零三十二条: 自然人享有隐私权。任何组织或者个人不得以刺探、侵扰、泄露、公开等方式侵害他人的隐私权。

1.3 隐私跨境

隐私跨境:泛指因各种原因导致隐私数据跨越其管控区域到其他区域,是数据跨境过程中不可避免的行为。

隐私计算是保护隐私跨境流通安全与合规的有力武器。

1.4 隐私计算 Privacy computing

定义:隐私计算是指在保护数据本身不对外泄露的前提下实现数据分析计算的技术集合,达到对数据“可用、不可见”的目的;在充分保护数据和隐私安全的前提下,实现数据价值的转化和释放。隐私计算是面向隐私信息全生命周期保护的计算理论和方法,是隐私信息的所有权、管理权和使用权分离时隐私度量、隐私泄漏代价、隐私保护与隐私分析复杂性的可计算模型与公理化系统。

价值:与传统数据使用方式相比,隐私计算的加密机制能够增强对于数据的保护、降低数据泄露风险。传统数据安全手段,比如数据脱敏或匿名化处理,都要以牺牲部分数据维度为代价,导致数据信息无法有效被利用,而隐私计算则提供了另一种解决思路,保证在安全的前提下尽可能使数据价值最大化。

尽管应用潜力巨大,但隐私计算技术的规模化应用仍面临着生态、性能、安全等多方面的挑战。

1.5 隐私计算技术

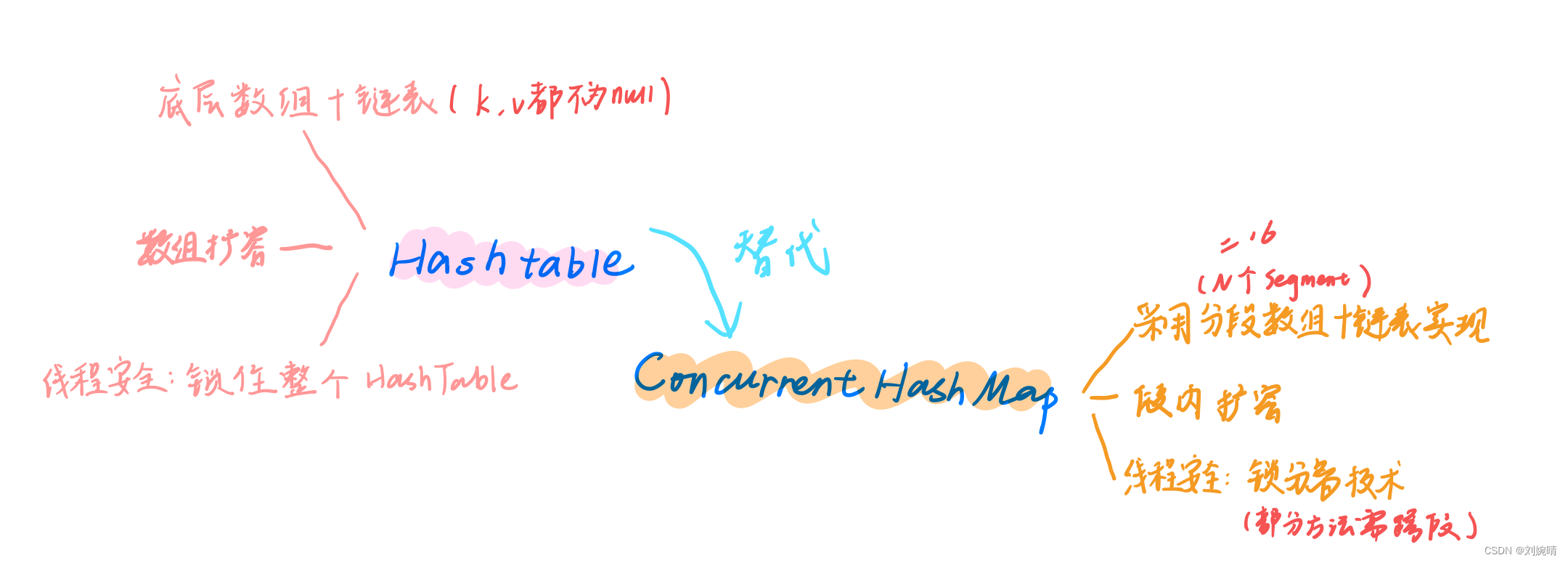

多方安全计算(Secure Multi-party Computation, MPC)是指在无可信第三方的情况下,多个参与方共同计算一个目标函数, 并且保证每一方仅获取自己的计算结果,无法通过计算过程中的交互 数据推测出其他任意一方的输入数据(除非函数本身可以由自己的输 入和获得的输出推测出其他参与方的输入。

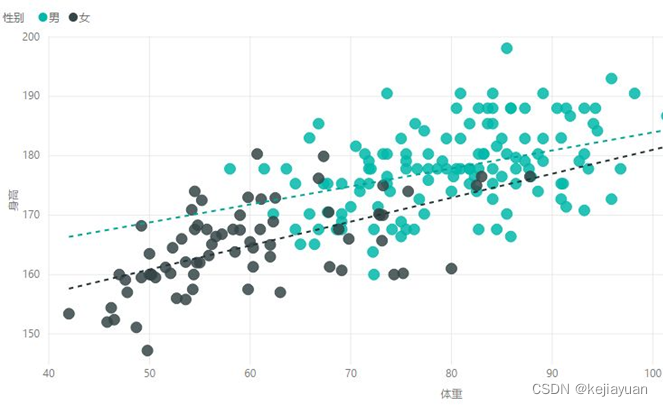

联邦学习是实现在本地原始数据不出库的情况下, 通过对中间加密数据的流通与处理来完成多方联合的机器学习训练。联邦学习参与方一般包括数据方、算法方、协调方、计算方、结果方、任务发起方等角色,根据参与计算的数据在数据方之间分布的情况不 同,可以分为横向联邦学习、纵向联邦学习和联邦迁移学习。

可信执行环境(Trusted Execution Environment, TEE)通过软硬件方法在中央处理器中构建一个安全的区域,保证其内部加载的程序 和数据在机密性和完整性上得到保护。TEE是一个隔离的执行环境,为在设备上运行的受信任应用程序提供了比普通操作系统(Rich Operating System, RichOS)更高级别的安全性。

多方中介计算(Multi-partyintermediary computation, MPIC)是指多方数据在独立于数据方和用户的受监管中介计算环境内,通过安全可信的机制实现分析计算和匿名化结果输出的数据处理方式,是一个计算管理系统。在MPIC中,数据方的原始数据由其去标识化后输入中介计算环境或平台参与计算,完成计算后立即被删除,匿名化结果数据经审核后按指定路径输出。在MPIC的特定环境和规则下,信息数据的身份标识经过加密和标识化的处理,因其算法具有不可逆性,故无法恢复为原始数据,满足了匿名化的一个要求,即不能原复;同时,由于这些去标识化的信息数据被封闭在特定受监管环境或平台中,客观上达到了匿名化的另一个要求,即无法识别特定自然人。故被处理的数据实质可视同匿名化,不再属于个人信息,无需征得个人同意就可进入中介计算环境或平台参与计算。

差分隐私(differential privacy)是密码学中的一种手段,旨在提供一种当从统计数据库查询时,最大化数据查询的准确性,同时最大限度减少识别其记录的机会。

1.6 隐私计算平台

隐私计算平台是融合了隐私计算技术,并提供隐私计算服务的平台。

PrimiHub是开源隐私计算平台,基于安全多方计算、联邦学习、同态加密、可信计算等隐私计算技术,结合区块链等自主研发的隐私计算应用平台。秉承保护数据在应用过程中的隐私安全,实现“数据可用不可见”。 产品平台涵盖了匿踪查询、隐私求交、联合建模、联合统计、算法容器管理、数据资源管理、数据确权与定价、异构平台互联互通等主要应用服务功能。

二、技术解读

2.1 多方安全计算

2.2 联邦学习

2.3 同态加密

2.4 机密计算

2.5 差分计算

三、案例解读

3.1 金融营销与风控

3.2 基因研究

3.3 医药研究

3.4 政府部门

四、 Information

4.1 标准、法规、读物

4.1.1 标准

《信息安全技术 机密计算通用框架》

《电信网和互联网联邦学习技术要求与测试方法》

《电信网和互联网多方安全计算技术要求与测试方法》

《隐私计算 一体机技术要求》

《隐私计算 可信执行环境安全要求和测试方法》

《隐私计算 可信执行环境性能要求和测试方法》

《隐私计算 金融场景标准及测试方法》

4.1.2 行业报告

《隐私计算推动金融业数据生态建设》

《隐私计算应用研究报告(2022)》

《可信隐私计算研究报告》

《2022中国隐私计算产业研究报告》

《2022年中国隐私计算行业洞察报告》

《中国隐私保护计算技术研究报告》

《2021年中国隐私计算市场研究报告》

4.1.3 书刊

《隐私计算理论与技术》李凤华

《隐私计算》陈凯

《隐私计算——推进数据”可用不可见”的关键技术》 闫树

4.2、组织

4.2.1 联盟

中国信通院隐私计算联盟

4.2.2 社区

开放隐私计算OpenMPC

Edgeless

4.3、开源项目

4.3.1 综合性

PySyft、SecretFlow、PrimiHub

4.3.2 MPC

工业 TF-Encrypted、CrypTen、Rosetta、SyMPC、SPU

学术 MP-SPDZ、FudanMPL、MPC4j、EzPC 、ABY、ABY3、Cheetah

4.3.3 FL

TensorFlow-Federated、FedML、LEAF、FATE、PaddleFL、EFLS、FedLearn

4.3.4 TEE

Occlum、Gramine、OP-TEE、豆荚TEE、Teaclave(MesaTEE)、Asylo、Constellation、EdgelessDB、MarbleRun、Ego

4.4.5 HE

TFHE、FHEW、 OpenFHE,Concrete、HEhub、SEAL、HElib、TenSEAL、OpenFHE、Hehub、PEGASUS、cuHE、cuFHE、cuYASHE

总结

隐私计算是未来几年比较火的方向,值得我们花些时间学习。

参考

《隐私计算》陈凯

终于把隐私计算、联邦学习、多方安全计算、机密计算、差分隐私全搞清楚了!

一文剖析2022年“全球隐私计算开源现状”

术语

MPC

安全多方计算(Secure Multi-Party Computation,MPC)是指在无可信第三方的情况下,多个参与方协同计算一个约定的函数,并且保证每一方仅获取自己的计算结果,无法通过计算过程中的交互数据推测出其他任意一方的输入和输出数据。安全多方计算(MPC)包括同态加密、秘密共享、混淆电路、零知识证明、不经意传输(OT)等技术。

PSI

隐私保护集合交集协议(Private Set Intersection,PSI)允许持有各自数据集合的两方执行双方集合的交集运算。PSI 协议结束之后,一方或两方能够得到交集结果,但是双方都无法获知交集以外的对方集合数据的任何信息。

写在后面

皮格马利翁效应心理学指出,赞美、赞同能够产生奇迹,越具体,效果越好~

“收藏夹吃灰”是学“器”练“术”非常聪明的方法,帮助我们避免日常低效的勤奋~