目录

一、拓扑图

二、要求

三、配置思路及方法

要求1:通过多对多的NAT实现上网功能

思路:基础IP地址配置按照之前的进行配置,接着在策略里配置多对多的NAT

要求2:分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

思路:这里使用分别在两台防火墙上使用NAT技术来实现分公司访问DMZ区,在FW2上做源地址转换成公网IP,在FW1上将内网的服务器地址映射到公网实现分公司访问内网服务器

要求3:多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

要求4:分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

要求5:游客区仅能通过移动链路访问互联网

一、拓扑图

二、要求

- 办公区设备可以通过联通链路和电信链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

- 分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

- 多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

- 分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

- 游客区仅能通过移动链路访问互联网

三、配置思路及方法

要求1:通过多对多的NAT实现上网功能

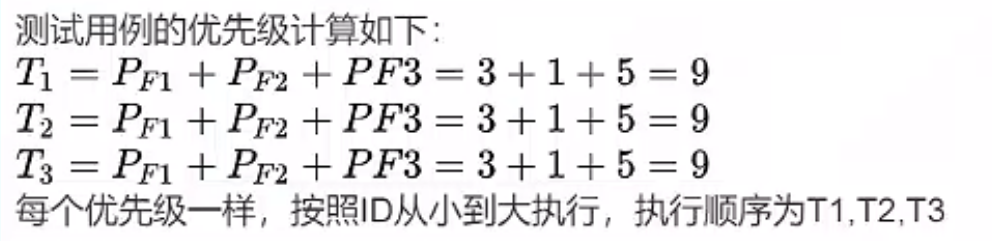

多对多的NAT大概理解:动态地址NAT(Pooled NAT)(多对多)。NAT技术是”网络地址转换“,将内部网络的私有IP地址转换为公用IP地址时,IP地址是不确定,随机的。所有被授权访问Internet的私有IP地址可随机转换为任何指定合法的IP地址。也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态NAT转换。动态NAT是在路由器或防火墙上配置一个外网IP地址池,当内部有计算机需要和外部通信时,就从地址池里动态的取出一个外网IP,并将他们的对应关系绑定到NAT表中,通信结束后,这个外网IP才被释放,可供其他内部IP地址转换使用,这个DHCP租约IP有相似之处。当ISP提供的合法IP地址略少于网络内部的计算机数量时。可以采用动态转换的方式。

思路:基础IP地址配置按照之前的进行配置,接着在策略里配置多对多的NAT

安全策略必须要有哦(可以使用NAT策略下边这个'新建安全策略'基于NAT策略自动生成一条策略)

安全策略必须要有哦(可以使用NAT策略下边这个'新建安全策略'基于NAT策略自动生成一条策略)

题目要求走两个运营商,所以要做两条策略来保障线路的畅通

测试效果图(ISP路由器上用换回模拟外网网段)

分别在电信和联通的出接口抓包可以看到走联通和电信链路实现上网

如果有一条链路断了,另一条也是可以正常通信;这里模拟断了一条进行测试

要求2:分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

思路:这里使用分别在两台防火墙上使用NAT技术来实现分公司访问DMZ区,在FW2上做源地址转换成公网IP,在FW1上将内网的服务器地址映射到公网实现分公司访问内网服务器

FW2配置

外网是untrust区

FW1配置

我们在内网上访问我们映射出来的公网地址”12.0.0.5,21.0.0.1“

成功访问到。

要求3:多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

首先这个配置是选路及保护的要求,一般都会进行设置;

基于带宽比例选择

一步一步照着做,不会错

办公区中10.0.2.10该设备只能通过电信的链路访问互联网

测试包,一直走电信

链路开启过载保护,保护阈值80%

根据接口带宽调整

要求4:分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

这个首先的将内网的服务器开放出来外网才才能访问的到,所以先做服务器映射。

安全策略

公网设备成功通过访问到分公司内部服务器

成功访问到了,域名的话就起一个DNS服务器

这里的DNS服务器地址一定要写

分公司内部的客户端可以通过域名访问到内部的服务器

思路:做一个双向NAT来实现

流量路径

使用内部Client7通过域名成功访问到内部服务器

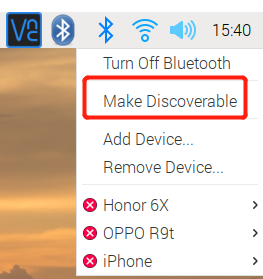

要求5:游客区仅能通过移动链路访问互联网

这里使用策略来实现访问外网仅通过联通链路

最后还需要使用智能选路只让他走联通这条路

换其他设备也是走的这条路