一、背景技术

在日常网络环境,内部网络想要访问外网无法直接进行通信,这时候就需要进行NAT地址转换,而在防火墙上配置NAT和路由器上有点小区别,思路基本一致,这次主要就以防火防火墙配置NAT策略为例,防火墙还为我们提供了智能选路功能和策略路由

策略路由:策略路由其实也是一种策略,他不仅可以按照现有的路由表进行转发,而且可以根据用户指定的策略进行路由选择的机制,从更多维度决定报文是如何转发的。

(注:策略路由和和路由策略的区别:路由策略是对路由条目的属性进行修改,达到对路由条目的改变;被策略路由是对流量进行匹配后,对流量的去向进行一个改变)

智能选路:对全局的选路的策略的改变,动态的根据链路资源进行调整

1、基于链路带宽进行负载分担

当一条链路超过了过载保护阈值,则该链路不再参加智能选路(如果已经创建了会话表的流量,则将依然走该链路。),将在剩下链路中继续进行智能选路。

2、基于链路质量进行负载分担

根据链路资源的质量进行比较,动态的调整流量的走向以及选路问题,丢包率是最主要的链路质量参数

链路质量评判的标准:丢包率 --> 时延 --> 延时抖动(防火墙连续发送若干个探测报文,取两两之间时延差值的绝对值的平均值)

3、基于链路权重的负载分担

根据权重比例进行轮训选路,权重值由网路管理员手工指定

4、根据链路优先级的主备备份

当一台设备故障或者流量超过过载阈值时,优先级低的备份链路接替主链路工作

优先级也是由网络管理员手工指定

二、实验拓扑

本次实验继续接着上次的实验的基础上进行配置 --->>(防火墙安全策略与用户认证)

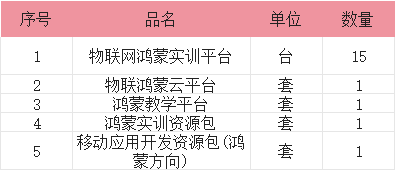

三、实验要求

1,办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

2,分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

3,多出口环境基于带宽比例进行选路,但是,办公区中10.0.1.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

4,分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

5,游客区仅能通过移动链路访问互联网

四、实验步骤

1)配置总公司办公区访问外网时的NAT

条件:

办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

思路:

创建地址池,保留一个IP地址

先匹配办公区的流量,对办公区的流量进行NAT,

分别在电信链路和移动链路都进行配置,

实现

地址池:

NAT策略,当然做了NAT策略别忘了做安全策略,要不然NAT白做,

分别做两个NAT,一个电信,一个移动

测试:

抓包查看走的哪条链路

我们把电信链路down掉,查看效果

证明两天链路都做成功

2)配置分公司访问外网的NAT,以及总公司的服务器映射

条件:

分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

思路:

在分公司出接口配置NAT,保证内网地址可以访问外网

在总公司出口做服务器映射,保证外网可以访问到内网服务器

实现

分公司:

总公司:

同样,写两条映射,一条电信,一条移动

测试:

分公司访问总公司的HTTP服务器

3)配置智能选路和策略路由

条件:

多出口环境基于带宽比例进行选路,但是,办公区中10.0.1.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

思路:

首先在电信和移动接口配置接口带宽的过载保护以及保护阈值

然后在智能路由选择全局选路策略配置

再配置策略路由,抓取10.0.1.10的IP地址,配置下一跳

实现

接口带宽:

智能路由:

策略路由:

4)配置智能选路和策略路由

条件:

分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器

思路:

在分公司出口设配配置服务器映射,保证外网可以访问到内网服务器

然后再配置一条原地址和目标地址都转换的双NAT,保证内网服务器可以通过分公司的公网地址访问本部的内网服务器

在公网架设一台DNS服务器。进行域名解析

实现

服务器映射:

双NAT转换:

安全策略可以在创建NAT时快速创建

安全策略可以在创建NAT时快速创建

DNS:

测试:

外网访问dragon.com

分公司主机访问dragon.com

5)配置策略路由

条件:

游客区仅能通过移动链路访问互联网

思路:

配置游客区访问外网的NAT

配置策略路由,抓取游客区流量,指定他的流量去向

实现

NAT:

策略路由:

测试:

做策略路由后: