CVE-2024-6387 是一个影响 OpenSSH 服务器(sshd)的严重远程代码执行(RCE)漏洞,它允许未经身份验证的攻击者在受影响的 Linux 系统上以 root 权限执行任意代码。此漏洞尤其危险,因为它可以在不需要任何用户交互的情况下被利用,并且在互联网上存在大量易受攻击的 OpenSSH 实例。

漏洞影响范围:

- OpenSSH 版本:从 v8.5p1 到 9.8p1(不含)。

- 系统:基于 glibc 的 Linux 系统。

漏洞修复指南:

对于 OpenEuler 22.03 SP3 用户:

- 应更新系统中的 OpenSSH 包到已修复此漏洞的版本。可以通过运行

sudo yum update openssh或使用你的包管理器来完成更新。

对于 Rocky Linux 9 用户:

- 安装补丁版本 8.7p1-38.el9_4.security.0.5 可以修复此漏洞。

对于 CentOS 和其他基于 RHEL 的系统:

- 遵循类似的更新步骤。通常,可以使用

yum update openssh来获取最新的安全更新。 -

原文链接: Linux系统OpenSSH出现漏洞(CVE-2024-6387)修复

通用修复步骤:

-

检查当前 OpenSSH 版本:

ssh -V -

更新 OpenSSH:

sudo yum update openssh或者对于使用 dnf 的系统:

sudo dnf update openssh -

重启 SSH 服务:

sudo systemctl restart sshd - 验证更新:

再次运行ssh -V来确认 OpenSSH 版本已更新到不受此漏洞影响的版本。

额外的安全措施:

- 在等待官方补丁期间或作为额外的预防措施,你可以考虑限制对 SSH 服务器的访问,例如使用防火墙规则只允许特定 IP 地址连接,或者使用两因素认证等增强的身份验证机制。

OpenSSH服务器软件版本 4.4p1以下 和 8.5p1至9.7p1 版本有远程执行漏洞(CVE-2024-6387),此漏洞可被远程利用并授予未经身份验证的root访问权限(最高权限),目前相关修复补丁已发布,请立即登入系统更新。

原文链接: Linux系统OpenSSH出现漏洞(CVE-2024-6387)修复

详情

当客户端在LoginGraceTime(默认为120秒)内未能认证时,会触发sshd的SIGALRM处理器,该处理器调用了非异步信号安全的函数,如syslog()。这个漏洞不影响Enterprise Linux 8附带的版本,因为问题代码是在后续上游版本中引入的。

风险潜力

虽然远程代码执行是可能的,但它需要一个复杂且耗时的竞争条件。大多数攻击更可能导致sshd服务崩溃。大量连接可能通过网络监控被检测到(一些系统内防爆破的防火墙软件)。

影响系统

影响系统版本:Ubuntu 22,24 / Debian12 / CentOS 9 / AlmaLinux9 均受影响。

其他较低版本的系统因OpenSSH版本较低不受影响,但我们仍然建议通过下列方式进行排查。

排查方法

Ubuntu/ Debian检查方法,SSH登入系统后执行查看OpenSSH版本命令:

ssh -VRockyLinux/ CentOS / AlmaLinux 检查方法,SSH登入系统后执行查看OpenSSH版本命令:

rpm -q openssh如返回OpenSSH版本信息为:4.4p1以下 和 8.5p1至9.7p1,则存在漏洞。

修复方案

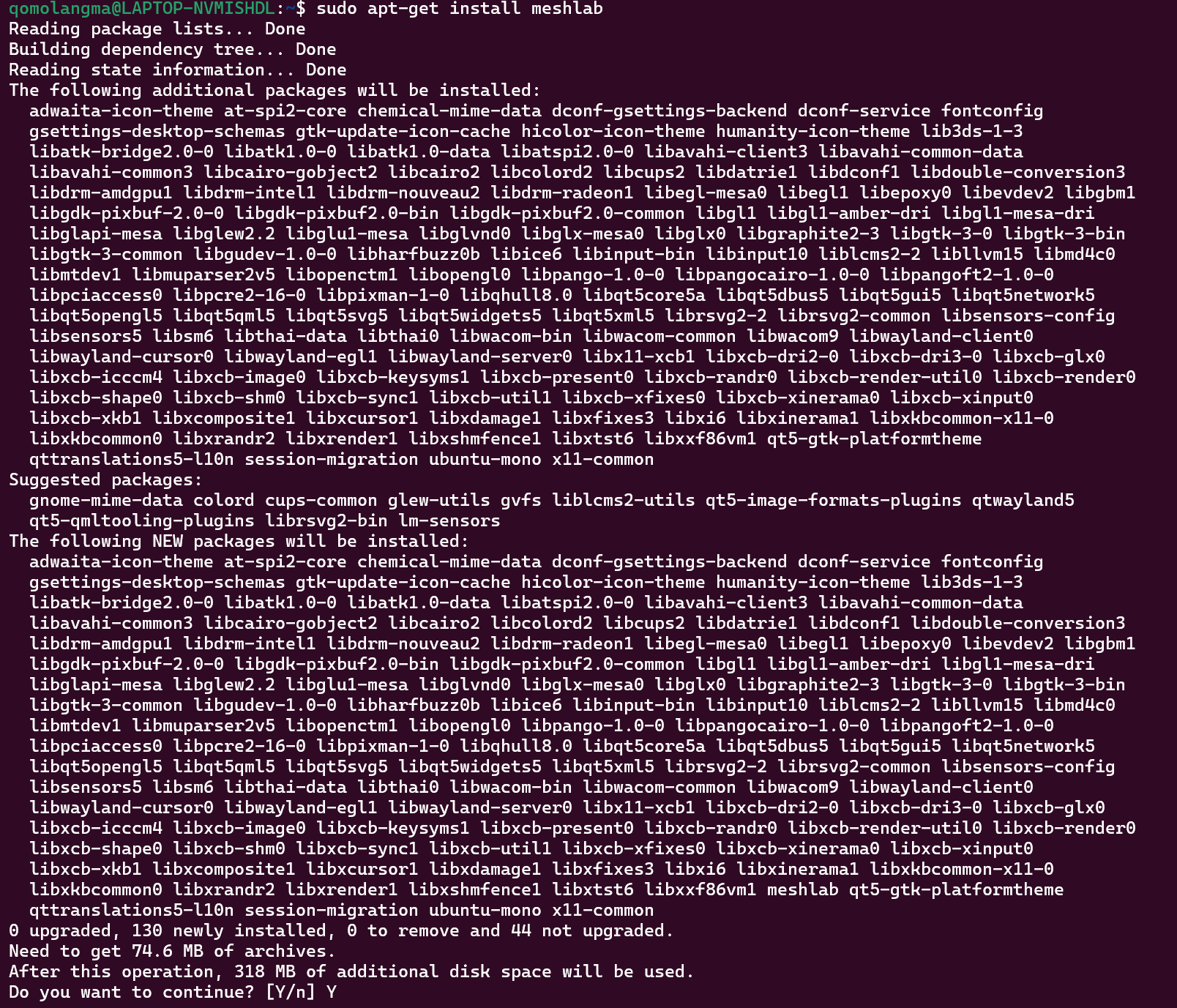

Debian12 / Ubuntu 22,24 系统执行系统更新命令即可修复:

sudo apt update -y

sudo apt upgrade -y更新完成后运行 ssh -V 查看已安装版本,安全的版本应该为以下版本或更新版本:

Debian 12: 9.2p1-2+deb12u3

Ubuntu 22.04: 8.9p1-3ubuntu0.10

Ubuntu 24.04: 9.6p1-3ubuntu13.3RockyLinux9 / CentOS 9 / AlmaLinux 9系统修复执行以下命令修复:

sudo dnf --refresh upgrade openssh -y

rpm -q openssh更新完成后运行 rpm -q openssh 查看已安装版本,安全的版本应该为以下版本或更新版本:

openssh-8.7p1-38.el9.alma.2请务必尽快采取行动修复此漏洞,因为它已经被公开,可能会导致恶意攻击者利用该漏洞进行攻击。如果你不确定如何操作,或者你的系统是关键基础设施的一部分,请考虑联系专业 IT 安全人员或你的系统供应商寻求帮助。

原文链接: Linux系统OpenSSH出现漏洞(CVE-2024-6387)修复