一、什么是APT

高级持续性威胁(APT)是一种高度复杂和长期的网络攻击,旨在通过持续监视和访问特定目标来窃取敏感信息或进行其他恶意活动。这种攻击结合了多种先进的技术手段和社会工程学方法,以极高的隐蔽性实现长期潜伏和信息窃取。APT不仅仅是一种简单的攻击方式,而是一个具有高度组织化和明确目标的综合性威胁。

二、APT的特点

- 1.高度专业化:APT攻击者通常拥有丰富的资源和高级技术,能够利用零日漏洞和定制的恶意软件进行攻击。

- 2.隐蔽性强:APT攻击往往通过绕过传统的安全防御措施如防火墙和杀毒软件,在目标网络中长时间潜伏,难以被察觉。

- 3.攻击过程复杂:APT攻击包括从信息收集、防线突破、命令控制通道建立、内部渗透到信息外传等多个步骤。

- 4.持续时间长:这种攻击能够在目标网络中潜伏几个月甚至几年,不断窃取和传输数据。

- 5。影响深远:APT攻击的目标通常是政府机构、大型企业或其他高价值目标,一旦成功,将造成巨大的经济损失或政治影响。

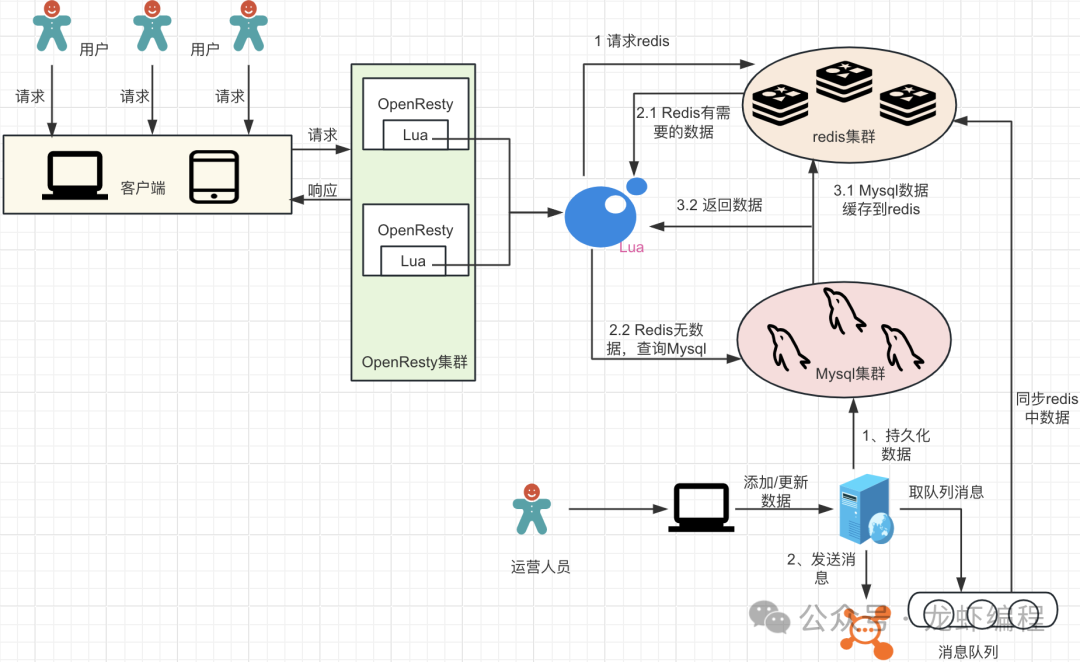

三、部署方式

1.单台设备单结点部署方式

APT旁路单机部署是指在单个服务器或节点上部署高级持续性威胁(APT)检测系统,并通过旁路模式连接到网络中进行威胁监控和分析。这种部署方式通常用于对网络流量进行实时监控,以识别和防范潜在的APT攻击。

- 在旁路部署中,APT检测系统通过连接到交换机的镜像端口来获取网络流量,而不需要直接参与数据转发。

- 优点:旁路部署不会对现有网络结构产生影响,因为所有网络设备的配置保持不变。即使APT检测系统出现故障,也不会中断网络连接,确保业务的连续性

2.单台设备多结点部署方式

在单台设备负载允许的情况下,可对不同区域的流量分别镜像至该APT设备的不同业务端口。下图中是将接入交换机1和接入交换机2的镜像数据接到同一台APT设备,只要总流量不超过APT设备的性能即可

3.多台设备分布式部署方式

APT多台设备分布式部署方式是指在多台服务器上部署高级持续性威胁(APT)检测系统,通过分布式架构实现对网络中多个节点的监控和管理

在互联网出口交换机、内网交换机、DMZ区域交换机、服务器区交换机分别部署APT设备作为探测器,然后选择其中一台设备为数据中心,分支机构的APT设备也可以统一管理

四、详细功能

- 深度检测与分析:通过深度包检测、网络流量分析等技术,对经过网络的数据包进行细致的检查,以识别潜在的威胁和异常行为。

- 威胁情报集成:平台能够集成来自多个来源的威胁情报,包括已知的恶意IP地址、域名、文件哈希等,以增强检测能力。

- 行为分析:通过机器学习和人工智能技术,对用户和设备的行为进行建模和分析,以识别偏离正常模式的活动,这可能是APT攻击的迹象。

- 漏洞管理:平台能够扫描和评估网络中存在的安全漏洞,并提供修复建议,以防止攻击者利用这些漏洞发起APT攻击。

- 入侵防御:集成了入侵防御系统(IDS)和入侵防止系统(IPS),能够实时检测并阻止已知和未知的攻击尝试。

- 响应与恢复:在检测到APT攻击后,平台能够提供详细的事件信息,帮助安全团队快速响应和恢复,同时记录和保存事件数据以供后续分析。

- 可视化与报告:提供直观的仪表板和报告功能,使安全团队能够轻松地监控网络安全状况,并生成定期的安全报告。

- 云协作与共享:支持云基础设施,允许安全团队跨地理位置共享威胁情报和安全策略,提高整体的安全防护效率。

- 沙箱分析:对可疑文件进行隔离运行,以观察其行为而不影响主系统。

- 邮件安全:扫描入站和出站的电子邮件,以防止钓鱼攻击和恶意附件的传播。

- 数据泄露防护(DLP):监控和控制敏感数据的传输,以防止数据泄露。

- 终端保护:为端点设备提供额外的安全层,包括防病毒、防间谍软件和防火墙功能。