目录

前言

CSRF漏洞总结

1.PiKachu靶场

1.1CSRF(get)

1.2 CSRF(post)请求

1.3 CSRF Token

2.DVWA靶场

难度低

难度中

难度高

前言

最近系统的将从web渗透到内网渗透的知识点做一个回顾,同时结合一些实战的案例来演示,下面是对刚开始学习时对靶场的一个总结.

CSRF漏洞总结

下面是我对csrf漏洞的一个总结,需要的师傅可自行下载使用

1.PiKachu靶场

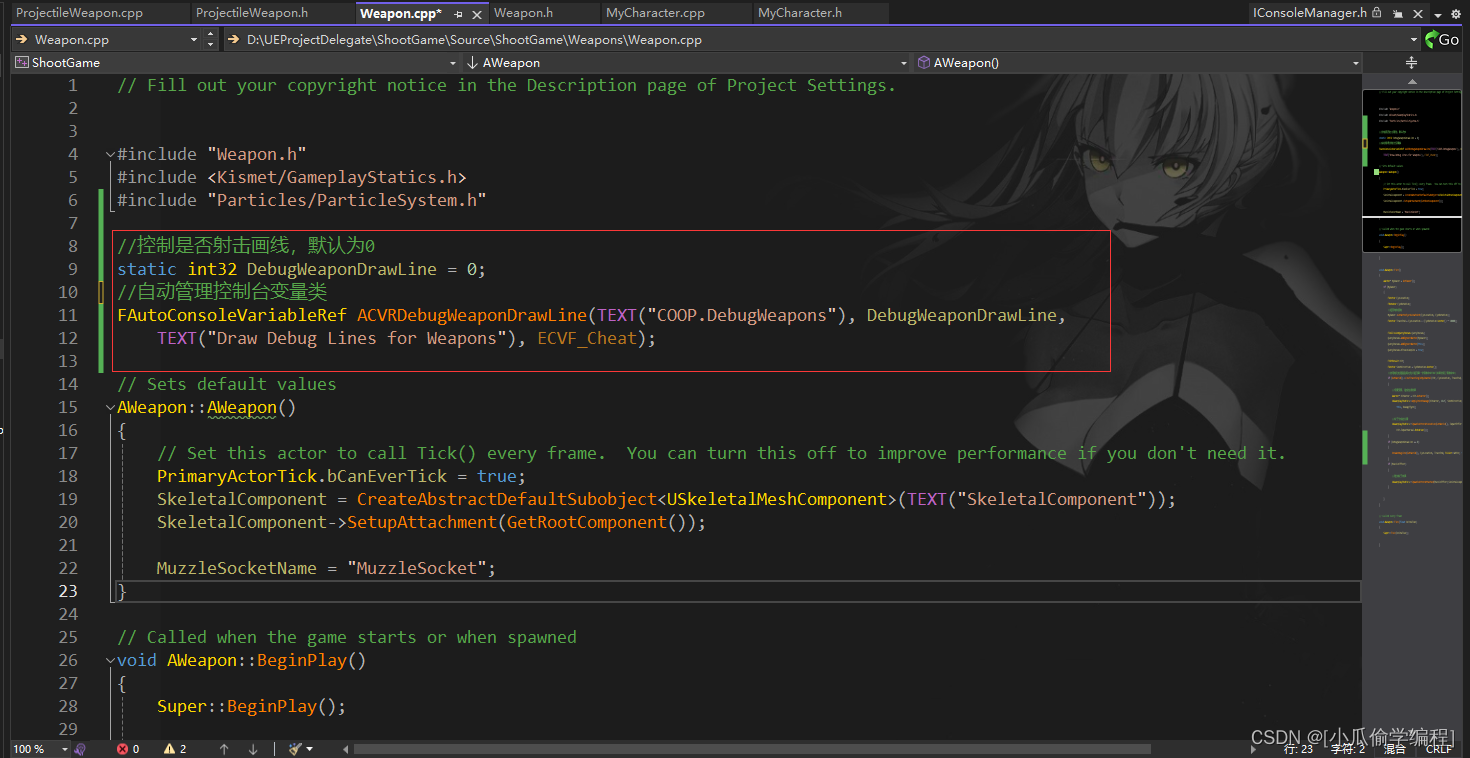

1.1CSRF(get)

首先是一个登录框,这里我们不知道账号密码,所以点一下提示,发现有这些用户

vince/allen/kobe/grady/kevin/lucy/lili,密码全部是123456 随便登录一个,这时我们处于登录状态

点击修改信息,这里我们把住址由china改为beijing,然后进行提交,发现成功,然后我们在历史包中发现,历史包中修改信息部分,没有做任何验证

这时,我们把修改信息的get请求复制下来

pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=boy&phonenum=18626545453&add=beijing&email=vince%40pikachu.com&submit=submit

然后进行修改

http://127.0.0.1/pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=boy&phonenum=18626545453&add=shanxi&email=vince%40pikachu.com&submit=submit

把伪造的页面链接发送给对方,这时要确保对方,还在登录中,或是cookie或session没有过期

<a href="http:/127.0.0.1/pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=boy&phonenum=18626545453&add=shanxi&email=vince%40pikachu.com&submit=submit

">点击我</a>这里我模拟点击链接

点击前页面:

点击后页面

发现住址被成功的修改,当然为了看起来不明显,我们也可以对链接进行伪装

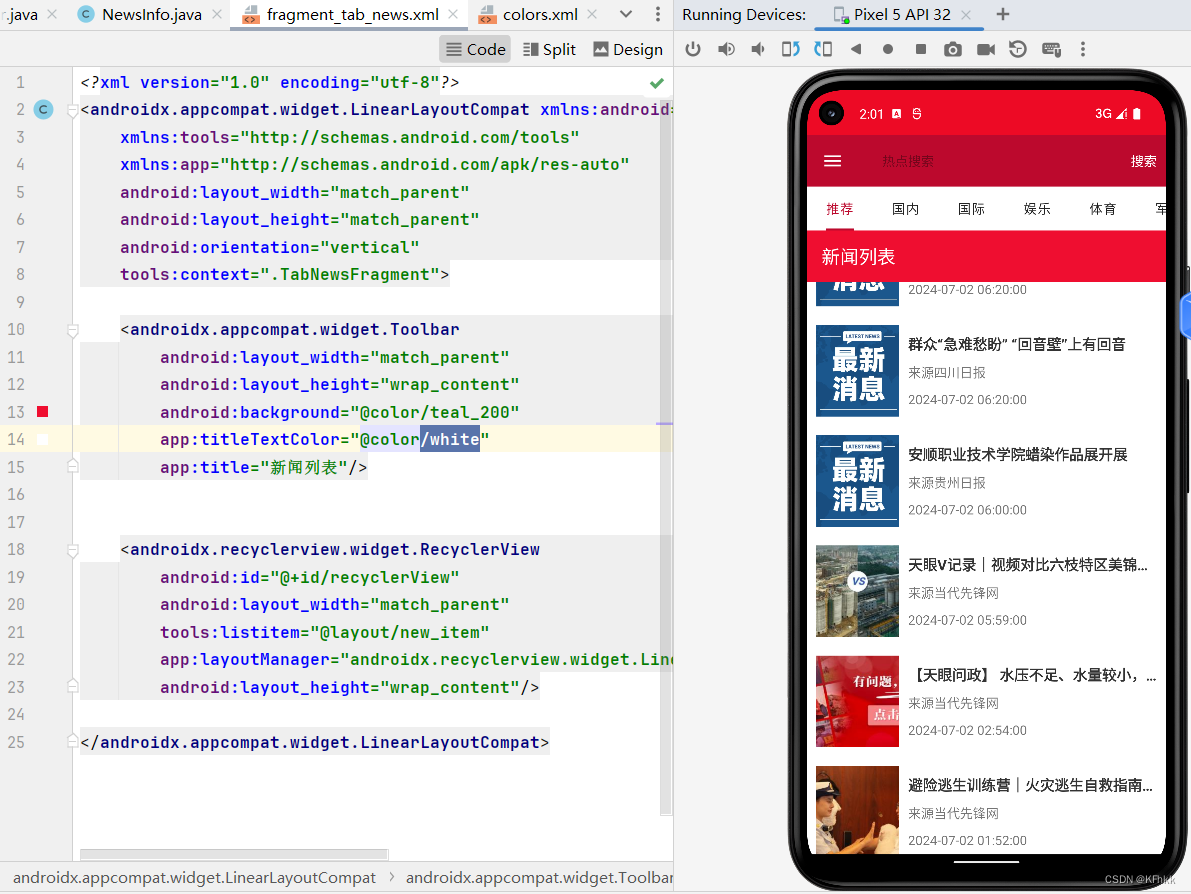

1.2 CSRF(post)请求

这关登录账号和密码和上关一致 allen 这里我登录这个账号

还是和上关一致 ,修改信息看看,把手机号进行了修改

在历史包中查看,发现也没有什么验证,但是因为是post请求,所以URL不再显示修改参数,所以无法再使用上述办法(即通过URL来伪造请求)进行修改,但是抓包可以知道本页面中有的标签以及name,方便后面构造表单时使用。

此时,我们可以通过构造恶意站点,将POST请求隐藏在站点中的表单中,然后诱骗用户进行点击,当用户点击后触发表单,数据自然就POST到存在CSRF漏洞的网站,用户的信息则被恶意修改。

这里我们使用burp的构造功能

我们将电话进行修改为199999999,然后copy到制作的恶意网站中,然后我们模拟受害者点击,制作好的csrf恶意网址,然后进行点击 ,这里注意,注意点击制作好的恶意网站注意,需要在同一浏览器进行访问,这里我把他放在了小皮关卡的目录下,然后进行访问,点击按钮

http://127.0.0.1/pikachu/vul/csrf/csrfpost/csrf.html

点击前

点击后,我们进行提交,会弹出一个新界面,发现信息被修改了

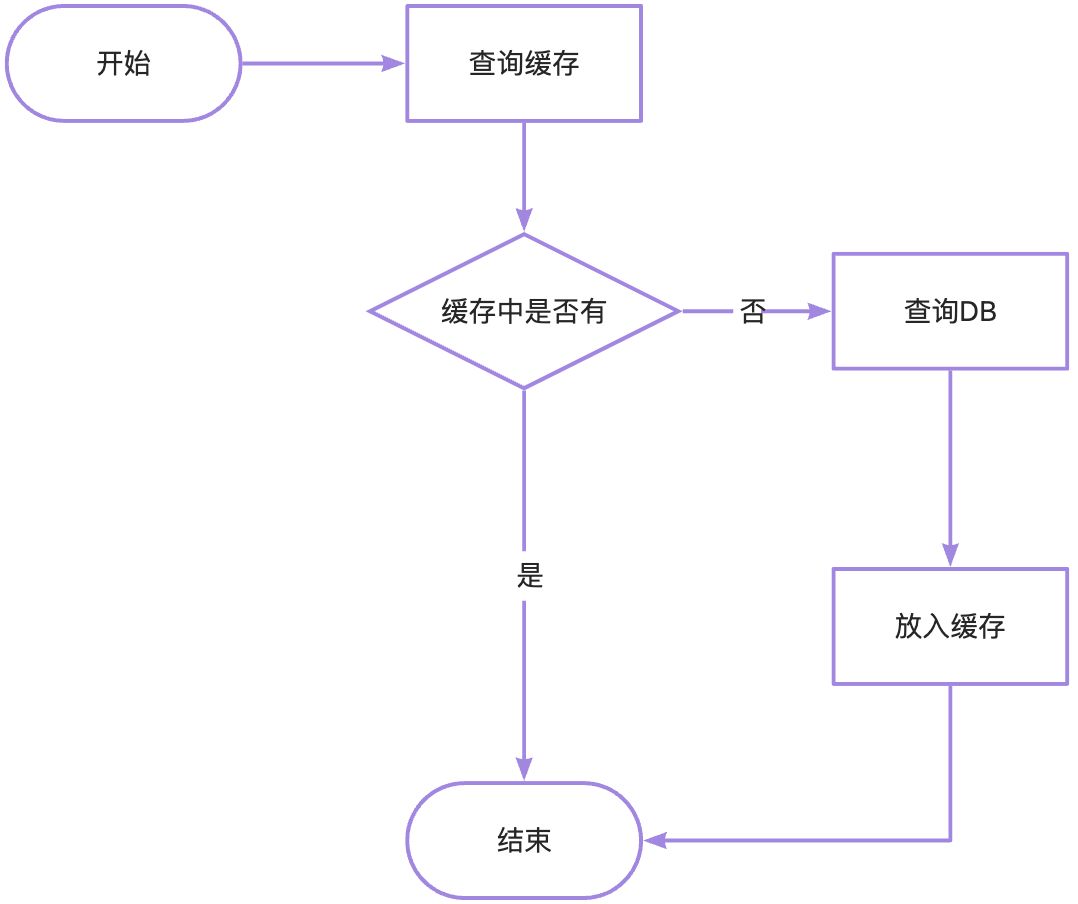

1.3 CSRF Token

这关是防范CSRF的常用方法的一个演示。

token验证原理 CSRF的主要问题是敏感操作的链接容易被伪造 每次请求,都增加一个随机码(需要够随机,不容易伪造),后台每次对随机码进行验证

网页接受从后台发过来的token,类型不可见。将其一并提交给后台进行验证。每次刷新,后台发送过来的token都不一样,起到了防止伪造的作用。这里我们还是先修改信息,我将地址修改为陕西

然后我们查看历史包,发现请求中含有token

尝试将token删除也没有作用,使用自己的token也没办法,这关是对其csrf防范做了一个规范

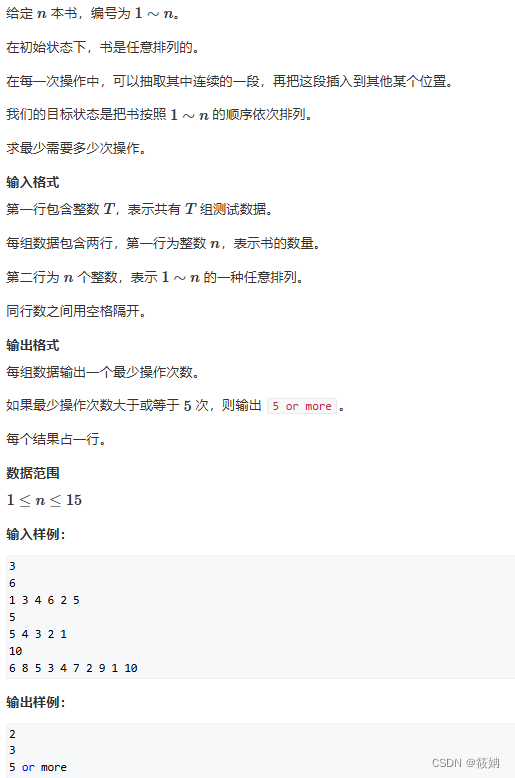

2.DVWA靶场

难度低

进入后先看到是一个请求框

先输入一个修改密码123,发现密码在url处判断是get类型的,那么我们只需要将请求,将密码进行更改

http://127.0.0.1/dvwa/vulnerabilities/csrf/?password_new=123456&password_conf=123456&Change=Change#

然后将链接放入到html文件中进行伪装,让受害者进行访问存在危害的页面,访问就可以达到修改密码了

这里我就直接访问这个链接了,发现密吗被修改了,然后进行登录验证,发现登录成功

难度中

还是先修改一个密码,看看,输入123,发现修改成功,查看历史包

发现还是get请求,但是这次,可以看到数据包中有 Referer 字段,记录了请求的来源地址,而如果用户点击了攻击者的恶意地址,所提交的数据包的 Referer 字段与正常修改密码的字段内容不一样,因此会被服务器拦截,导致修改密码失败

到这里没什么思路,先看看源码:

<?php

if( isset( $_GET[ 'Change' ] ) ) {

// Checks to see where the request came from

if( stripos( $_SERVER[ 'HTTP_REFERER' ] ,$_SERVER[ 'SERVER_NAME' ]) !== false ) {

// Get input

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];

// Do the passwords match?

if( $pass_new == $pass_conf ) {

// They do!

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_new = md5( $pass_new );

// Update the database

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

// Feedback for the user

echo "<pre>Password Changed.</pre>";

}

else {

// Issue with passwords matching

echo "<pre>Passwords did not match.</pre>";

}

}

else {

// Didn't come from a trusted source

echo "<pre>That request didn't look correct.</pre>";

}

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

?>stripos(a,b)返回 b 存在于 a,字符串开始的位置,字符串起始位置为0,如果未发现 b 则返回false。代码检查了保留变量HTTP_REFERER (http包头部的Referer字段的值,表示来源地址)是否包含SERVER_NAME(http包头部的 Host 字段表示要访问的主机名)。针对这一过滤规则,我们只要想办法绕过,那么我们后面的代码和low级别的基本都一样了,很容易实现CSRF攻击。所以我们可以通过更改页面文件名来绕过stripos函数。绕过方法:

这里我们只需要将文件名改为本地ip地址就可以了

然后进行登录验证

难度高

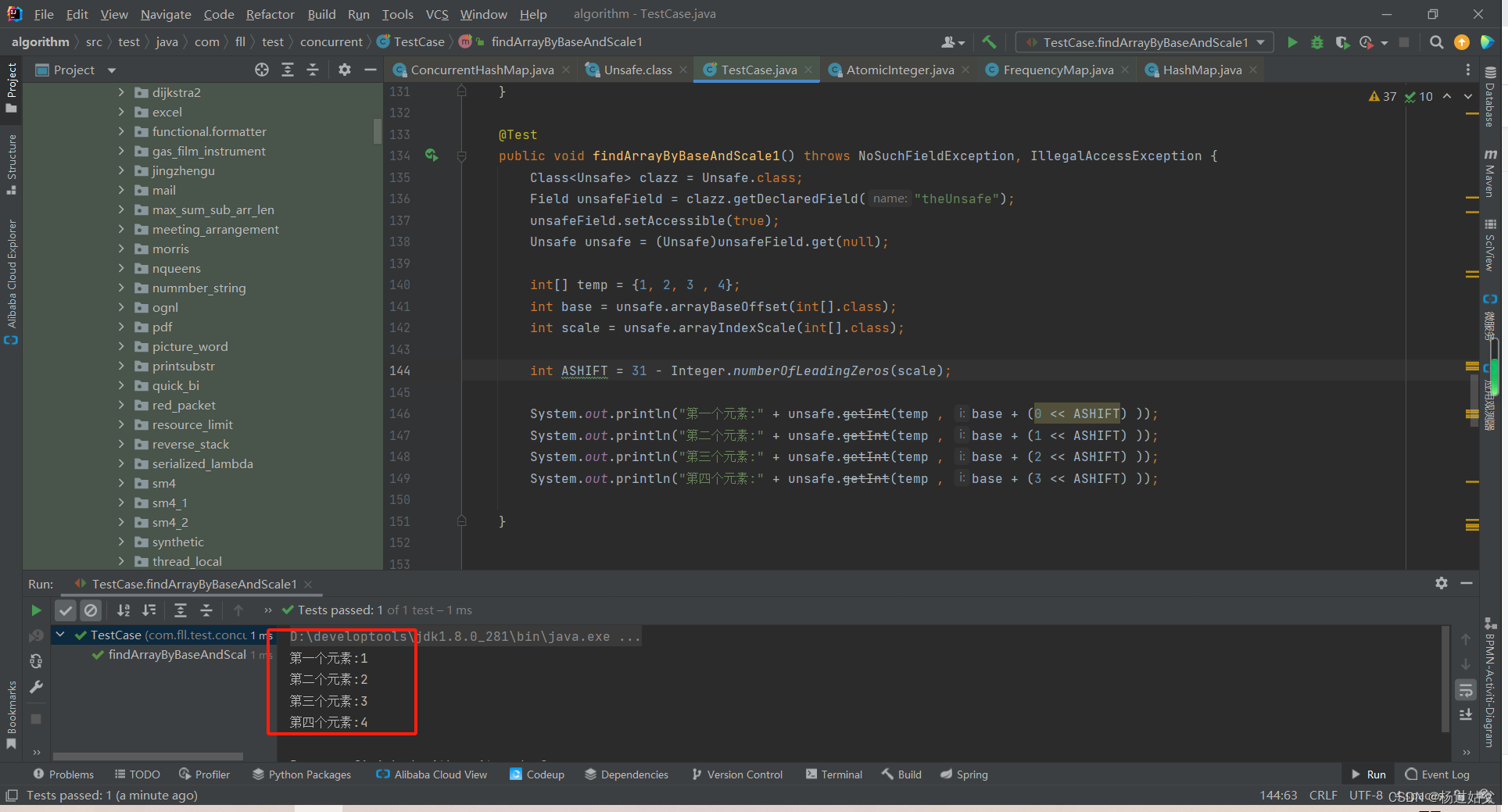

还是先把密码改为123,可以看到历史包中包含了一个token,需要在发送请求之前获取服务器返回的随机 token,服务器接收请求之前会先验证 token

bp 爆破

将这个数据包发送到 bp 爆破模块,将密码、新密码、token 对应字段打上标记,设置攻击类型为

Pitchfork,然后后续操作和进行暴力破解时几乎一致,除了在添加密码和新密码时需要将palyload多增加一个要替换的用来token过期时会过期,其余一致

发现第二个成功,进行登录测试发现成功