引言

银行在处理数以百万计的交易时,如何确保每一笔交易都没有出错?快递公司如何跟踪成千上万的包裹,确保每个包裹在运输过程中没有丢失或被替换?医院和诊所为庞大的患者提供有效的医疗保健服务,如何确保每个患者的医疗记录都完整和准确?答案之一就是使用一种叫做哈希函数的技术。

哈希函数是一种将任意长度的数据输入(例如一段文字、一张图片或一笔交易记录)转换为固定长度的字符串的算法。这些字符串看似随机,但对相同的输入数据,哈希函数总是会产生相同的输出。这就像给每个包裹贴上唯一的条形码,使得它们在任何时候都可以被准确识别。

在这篇文章中,我们将探讨哈希函数的工作原理及其在数据完整性保护中的应用。我们会发现,哈希函数不仅在确保数据传输的准确性方面发挥着重要作用,还广泛应用于密码学、数字签名、区块链等领域。通过了解哈希函数,我们将更好地理解它们是如何成为数据完整性的守护者的。

第一部分:哈希函数的基本原理

哈希函数是一种将任意长度的输入数据映射为固定长度输出的算法。它具有以下主要特点:

固定输出长度:无论输入数据的长度如何,哈希函数始终生成固定长度的哈希值。

不可逆性:从哈希值推导出原始输入数据几乎是不可能的,因为哈希函数是单向的,即易于计算哈希值,但难以从哈希值反推出原始数据。

碰撞抵抗性:哈希函数应当尽可能避免不同的输入产生相同的输出(碰撞),以确保数据完整性和安全性。

1、常见哈希算法

常见的哈希算法包括:

MD5(Message Digest Algorithm 5):生成128位的哈希值,广泛用于校验文件完整性,但因为其易受碰撞攻击影响,现已不推荐用于安全性要求高的场景。

SHA-1(Secure Hash Algorithm 1):生成160位的哈希值,曾广泛使用,但近年来因为碰撞攻击的成功而不再推荐使用。

SHA-256(Secure Hash Algorithm 256-bit):生成256位的哈希值,目前被广泛认为安全,适用于大多数安全性要求高的应用,如数字签名、SSL证书等。

2、哈希碰撞

哈希碰撞指不同的输入数据生成相同的哈希值。虽然理论上每个哈希算法都有可能发生碰撞,但好的哈希算法设计应该尽可能降低碰撞的概率。

影响:碰撞可能导致数据完整性和安全性受到威胁,例如,攻击者可以利用碰撞在未经授权的情况下修改数据或执行恶意操作。

解决方法:为了增加哈希碰撞的难度,可以使用更复杂的哈希算法,增加输出长度,或者结合盐(salt)等技术来提高哈希的安全性和抗碰撞能力。

这些概念和方法有助于理解哈希函数在信息安全和数据完整性保护中的关键作用。

第二部分:哈希函数在数据完整性中的应用

在当今信息时代,数据的完整性保护至关重要。无论是在文件传输、数据存储、还是在安全通信和区块链技术中,哈希函数作为保障数据完整性的重要工具得到了广泛应用。

1、数据完整性验证

文件传输

在文件传输过程中,使用哈希值可以验证文件的完整性,防止文件在传输过程中被篡改。发送方计算文件的哈希值,并将其与文件一起发送给接收方。接收方接收文件后,再次计算接收到文件的哈希值,然后与发送方传递的哈希值进行比较。如果两者匹配,则文件在传输过程中未被修改。

数据存储

在数据存储中,哈希值用于验证数据的完整性和一致性。每当数据存储或更新时,系统会计算数据的哈希值并存储。在读取数据时,系统再次计算哈希值,并与存储的哈希值进行比较,以确保数据未被篡改或损坏。

2、数字签名与数字证书

数字签名

数字签名是一种基于公钥加密技术的技术,用于验证消息的来源和完整性。发送者使用私钥对消息进行签名,然后接收者使用发送者的公钥解密签名,并使用相同的哈希函数计算消息的哈希值。如果计算出的哈希值与签名中的哈希值匹配,则消息在传输过程中没有被篡改。

数字证书

数字证书用于验证通信中的实体身份。证书包含公钥及其所有者的信息,并由认证机构签名。哈希函数用于生成和验证证书的数字签名,确保证书的真实性和完整性。接收者可以使用证书的公钥验证发送者的身份,并确保通信的安全性。

3、区块链技术

区块链是一种去中心化的分布式账本技术,记录了一系列通过加密连接的数据块(区块)。每个区块包含交易数据、时间戳和前一区块的哈希值,形成一个不断增长的链式结构。

哈希函数在区块链中的应用

哈希函数在区块链中起到至关重要的作用,保证数据的完整性和不可篡改性。每个区块中包含前一区块的哈希值,使得任何尝试篡改或修改数据都会破坏区块链的整体结构。此外,交易数据经过哈希函数处理后,形成唯一的交易哈希值,确保交易的有效性和不可更改性。

通过哈希函数的应用,区块链技术实现了去中心化的信任机制,为安全和可靠的数据交换和存储提供了新的解决方案。

这些应用场景展示了哈希函数在保障数据完整性和安全性方面的广泛应用和关键作用。

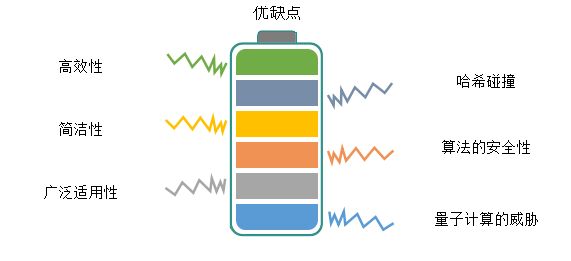

第三部分:哈希函数的优点与局限性

哈希函数作为一种关键的数据安全工具,在信息技术领域中发挥着重要作用。它不仅能够高效地验证数据完整性,还具有广泛适用性和简洁性。然而,哈希函数也面临一些挑战和局限性,特别是在安全性和未来量子计算技术的影响下。

1、优点

高效性

哈希函数计算速度快,适合处理大规模数据。即使输入数据非常大,哈希函数也能在短时间内生成固定长度的哈希值。

简洁性

哈希算法通常设计简单且易于实现,能够轻松应用于各种场景,包括文件传输、数据存储、数字签名等。

广泛适用性

哈希函数不仅可以用于验证数据的完整性,还可以用于密码学安全、区块链技术和安全通信等多种应用场景,具有广泛的适用性。

2、局限性

哈希碰撞

尽管现代的哈希函数设计尽力减少碰撞的发生概率,但理论上仍存在碰撞的可能性。碰撞指不同的输入数据可以生成相同的哈希值,可能会被恶意利用以破坏数据完整性。

算法的安全性

一些旧的哈希算法如MD5和SHA-1在现代计算能力下已经不再安全,容易受到碰撞攻击的影响。因此,对于安全性要求高的应用,推荐使用更安全的算法,如SHA-256。

量子计算的威胁

量子计算的发展可能会对传统的哈希算法构成威胁。量子计算的算法如Grover算法可能会降低碰撞攻击的难度,因此未来可能需要考虑使用抗量子计算攻击的哈希函数算法,如量子安全哈希函数。

哈希函数在数据安全和完整性验证中具有不可替代的作用,但在选择和应用时需要综合考虑其优点和局限性。随着技术的发展和安全威胁的变化,保持对哈希函数算法和应用场景的更新和优化是确保数据安全的关键。

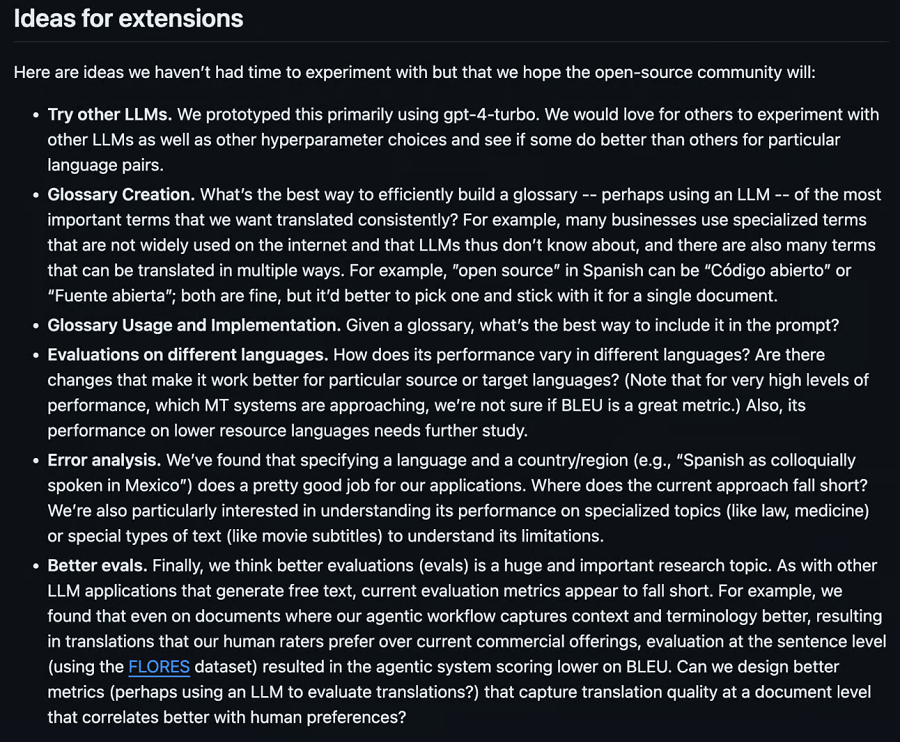

第四部分:未来展望

随着信息技术的迅速发展,哈希函数作为数据安全和完整性验证的核心技术,正面临着新的挑战和机遇。未来,新兴哈希算法的出现和哈希技术的进一步发展将对数据安全和应用领域带来深远影响。

1、新兴哈希算法

近年来,出现了一些新兴的哈希算法,旨在提高安全性和效率,应对日益复杂的安全威胁和计算需求。例如:

SHA-3(Secure Hash Algorithm 3):作为SHA-2的后续版本,SHA-3提供了一种不同的哈希函数设计,具有良好的安全性和性能特征,适合未来安全需求高的应用场景。

BLAKE2:BLAKE2是一种高速、安全的哈希函数,具有可配置的输出长度和并行性,适用于各种计算平台和应用需求。

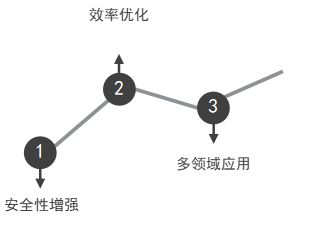

2、哈希技术的发展趋势

未来,哈希技术在数据完整性保护中的发展方向将主要集中在以下几个方面:

安全性增强:持续改进哈希算法的安全性,抵御现代和未来的计算攻击,如量子计算的影响。

效率优化:优化哈希算法的计算速度和资源利用效率,以适应大规模数据处理和实时应用的需求。

多领域应用:扩展哈希技术在新兴领域的应用,如物联网、人工智能和大数据分析,为这些领域的数据安全性提供基础保障。

3、应用前景

预计未来哈希技术在以下新兴领域将发挥重要作用:

物联网(IoT):保护数十亿个连接设备的数据完整性和安全通信,确保设备间的可信互操作性。

人工智能(AI):在AI算法和模型的训练过程中,使用哈希技术保证数据集的完整性和模型参数的安全性,防止数据篡改和恶意注入。

大数据分析:通过哈希技术确保大规模数据存储和处理过程中的数据完整性,保护数据隐私和分析结果的可靠性。

这些应用前景显示了哈希技术在未来信息安全和数据管理中的重要性和广泛应用潜力,将继续推动其技术创新和应用拓展。

结论

哈希函数作为保护数据完整性的重要工具,在信息技术和安全领域发挥着不可替代的作用。通过将任意长度的数据映射为固定长度的唯一哈希值,哈希函数能够高效地验证数据的完整性和安全性,应用广泛且成熟。

在文件传输、数据存储、数字签名、区块链等各个领域,哈希函数都为保护数据免受篡改和损坏提供了坚实的基础。它不仅简化了数据验证的过程,还确保了数据在传输和存储过程中的安全性,为各类信息系统和应用提供了可靠的安全保障。

![[不可抗拒的吸引]韩漫日漫无删减完整版,免费在线观看漫画](https://img-blog.csdnimg.cn/direct/5e851ea0892241d4ad12cc8ca1ed1187.jpeg)