0x01 阅读须知

技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他,如有侵权请联系删除!!!

0x02 产品概述

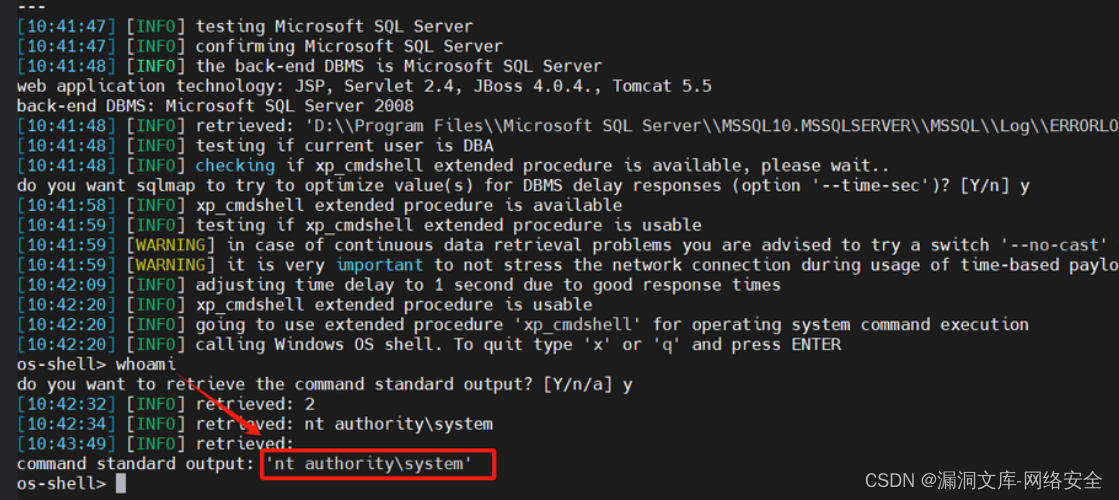

HCM智能人力资源系统帮助大型企业解决跨地域、多层次集团发展过程中面临的人力资源管控、协调性、资源共享等问题,内置强大的工作流引擎驱动各大复杂的人力资源业务流程其实 并实现快速构建的业务模块而无须开发。结合大型企业对人才选、育、用、留的特点,本系统丰富并完善了招聘、培训、绩效、薪酬、能力素质等各项业务的管理。某HCM智能人力资源系统存在SQL注入漏洞,攻击者可通过漏洞获取系统权限。

0x03 漏洞描述

RCE(Remote Code Execution,远程代码执行)漏洞是指攻击者能够在远程服务器上执行任意代码的安全漏洞。此类漏洞通常会让攻击者完全控制受影响的系统,导致严重的安全问题。

fofa

"/js/Comm/loadingsmall.js" && icon_hash="1772087922"

0x04 POC利用(POC在内部星球,点击下方地址加入星球获取POC)

资源分享包含但不限于网上未公开的1day/0day漏洞2024 更新漏洞POC共950+2024最新SR****C/CNVD/Edu实战挖掘技巧报告,红队内网横向渗透,代码审计,JS逆向,SRC培训等课程。

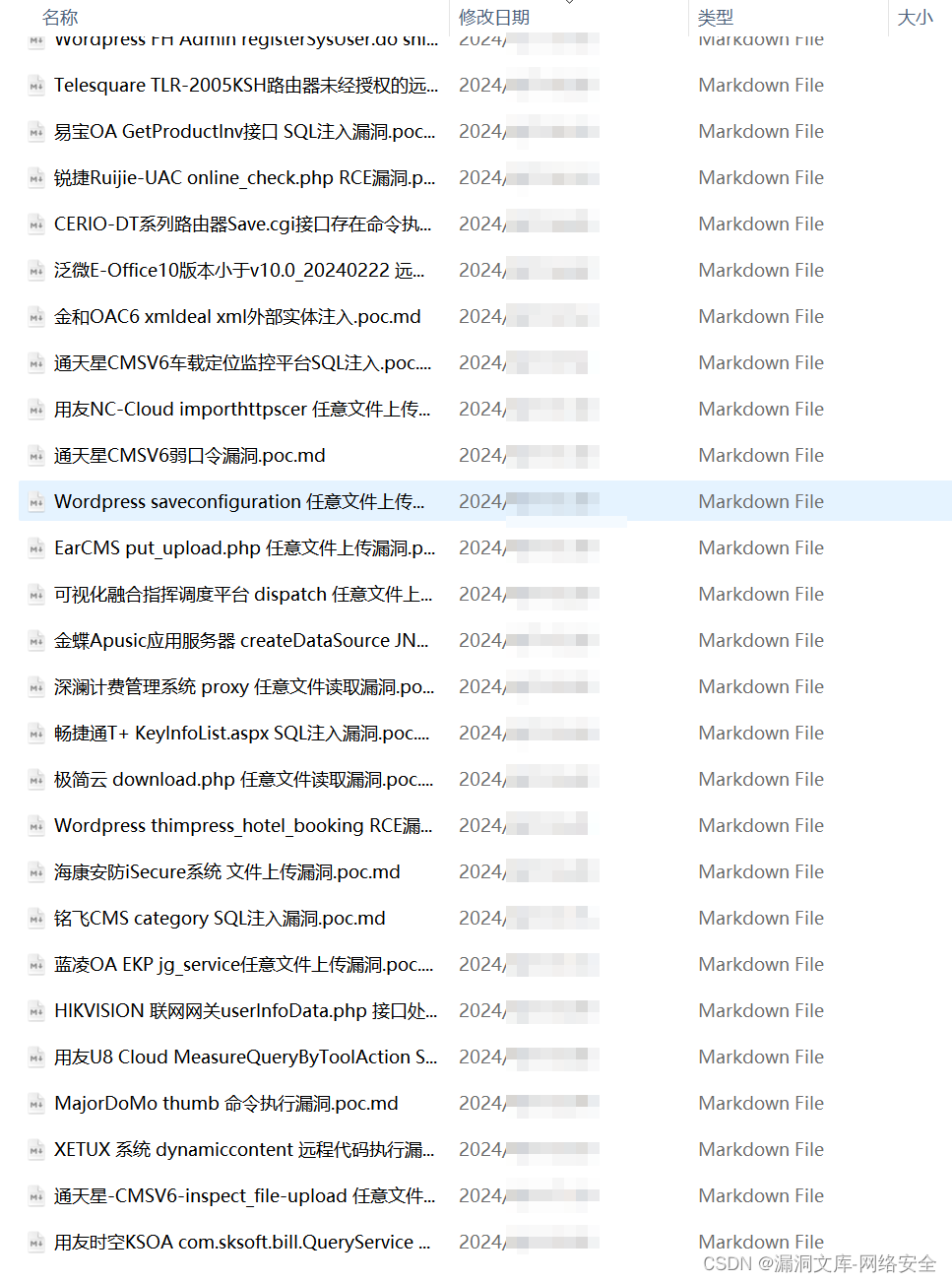

内部VIP专属0day速查漏洞库-每日更新汇集全网0/1day POC

2024更新的0day/1day(包含公开和未公开漏洞-仅列举部分)漏洞整理更新至950+需要的加入星球获取

一些漏洞报告200+(仅列举部分)加入星球获取更多资源及视频资源持续更新中!

资源分享包含但不限于网上未公开的1day/0day漏洞2024 更新漏洞POC共950+2024最新SR****C/CNVD/Edu实战挖掘技巧报告,红队内网横向渗透,代码审计,JS逆向,SRC培训等课程。