引言

在数字化时代,随着信息技术的迅猛发展,网络安全问题日益凸显。其中,勒索病毒作为一种极具破坏力的恶意软件,给个人和企业带来了巨大的经济损失和数据安全风险。近期,一种名为“.mkp勒索病毒”的新型威胁开始在网络上蔓延,其通过加密用户文件并要求支付赎金以解密,成为网络安全的又一大挑战。本文将对.mkp勒索病毒进行全面剖析,包括其简介、特点、危害、传播途径、感染表现、紧急应对措施、数据恢复方法及防御策略,旨在帮助读者更好地了解和应对这一网络安全威胁。如需咨询恢复帮助请关注留言或个人简介。

.mkp勒索病毒简介

.mkp勒索病毒是一种利用加密技术锁定用户计算机上的文件,随后要求受害者支付一定金额的赎金以换取解密密钥的恶意软件。它属于勒索软件(Ransomware)的一种,具体种类可能随着变种的出现而有所不同,但核心行为模式相似:加密文件、索要赎金、威胁数据永久丢失。这种病毒通常通过电子邮件、恶意广告、盗版软件等多种渠道传播,一旦感染,用户的文件将被加密,无法正常使用,除非支付赎金获得解密密钥。

.mkp勒索病毒的特点

- 高度隐蔽性:.mkp勒索病毒通过伪装成正常文件或利用系统漏洞悄无声息地侵入用户的计算机系统,很难被及时发现。

- 强加密性:该病毒使用复杂的加密算法,使得没有解密密钥几乎无法恢复被加密的文件,给用户带来极大的困扰。

- 勒索性质:病毒明确告知受害者需支付赎金才能解密文件,通常要求通过比特币等难以追踪的货币进行交易,增加了追踪和打击的难度。

- 快速传播:.mkp勒索病毒利用多种传播渠道,如钓鱼邮件、恶意网站和广告、软件漏洞等,迅速扩散,感染范围广泛。

.mkp勒索病毒的危害

- 数据丢失风险:重要文件被加密,可能导致业务中断或个人资料永久丢失,给用户带来无法估量的损失。

- 经济损失:支付赎金不仅造成直接财务损失,还可能鼓励更多此类犯罪活动,形成恶性循环。

- 信任危机:对企业而言,数据泄露或被锁可能影响客户信任度和品牌形象,导致长期的市场和声誉损失。

.mkp勒索病毒传播途径

- 钓鱼邮件:包含恶意链接或附件的电子邮件是最常见的传播方式,用户一旦点击或下载,病毒就会趁机侵入。

- 恶意网站和广告:访问被黑客篡改的网站或点击不明来源的广告,也可能导致病毒感染。

- 软件漏洞:利用未修复的软件漏洞进行入侵,是病毒传播的另一种常见方式。

- 共享文件和网络驱动:通过局域网共享或可移动存储设备传播,也是病毒扩散的途径之一。

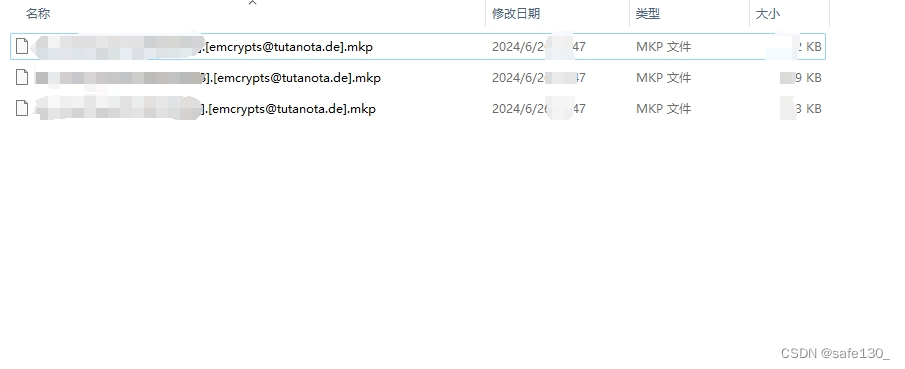

.mkp勒索病毒感染的表现

- 文件突然被加密,扩展名改为“.mkp”,无法正常打开和使用。

- 出现勒索信息,要求支付赎金并提供联系方式,威胁用户数据永久丢失。

- 系统性能可能下降,出现异常弹窗或错误提示,影响用户正常使用计算机。

.mkp勒索病毒感染后的紧急措施

- 隔离受感染设备:立即从网络中断开受感染的设备,防止病毒进一步扩散。

- 不要支付赎金:支付赎金并不能保证文件能恢复,且会鼓励犯罪分子继续从事此类活动。

- 报告事件:向网络安全机构或专业服务商报告感染事件,寻求帮助和支持。

如何恢复被.mkp勒索病毒加密的数据

- 使用备份:如果定期备份数据,可以从备份中恢复被加密的文件。因此,定期备份数据是非常重要的预防措施。

- 解密工具:关注安全社区发布的免费解密工具,部分勒索病毒已有破解方案。可以尝试使用这些工具来解密被加密的文件。

- 专业援助:如果以上方法无法恢复数据,可以寻求数据安全专家的帮助。他们可能拥有更高级的数据恢复技术,能够帮助你恢复被加密的文件。

如何防御.mkp勒索病毒

- 定期更新:保持操作系统和应用程序的最新状态,及时修复已知漏洞,减少病毒入侵的机会。

- 备份重要数据:定期备份重要数据,并确保备份数据的安全存储。这样即使感染病毒,也能从备份中恢复数据。

- 安全意识培训:教育用户识别钓鱼邮件和恶意链接,不随意点击未知链接或下载附件,提高用户的安全意识。

- 使用安全软件:安装并维护可靠的防病毒软件和防火墙,及时更新病毒库,提高系统的安全防护能力。

- 限制权限:限制软件和用户账户的权限,减少潜在的攻击面。例如,不使用管理员权限运行日常应用程序。

综上所述,.mkp勒索病毒是一种严重的网络安全威胁,需要用户和企业采取多层次、综合性的防御措施来减少感染风险并有效应对潜在的攻击。通过增强安全意识、实施最佳安全实践以及定期备份重要数据等措施,我们可以共同构建一个更加安全的网络环境并有效应对勒索病毒的挑战。

以下是一些最近多发的勒索病毒后缀:

.halo,.360,.faust,.2700, .eking,elbie, .wis,.mkp,.malox,.rmallox,.mallox,.hmallox, .anony, .ma1x0,.live,.carver,.locked,_locked,.locked1,.svh , lockbit, .src, .datah, .BEAST,.DevicData-P, .kat6.l6st6r 等等,

以上列出的勒索病毒家族仅是其中的一部分,且随着网络安全环境的不断变化,新的勒索病毒家族和变种可能会不断出现。因此,保持防病毒软件的更新、定期备份数据以及提高网络安全意识是防范勒索病毒攻击的关键措施。

![[OtterCTF 2018]Bit 4 Bit](https://img-blog.csdnimg.cn/img_convert/3b5c729f3a52ed496db4100352e02ea0.png)

![[Cloud Networking] BGP](https://img-blog.csdnimg.cn/direct/a98c300b77c141ec8a26450e07054bc4.png)

![[方法] Unity 3D模型与骨骼动画](https://img-blog.csdnimg.cn/direct/8b97a86bc5d04593a71045b6d75e2df4.png)