总体思路

XLL-EXEC->hta反弹shell->重置用户密码->重写二进制文件

信息收集&端口利用

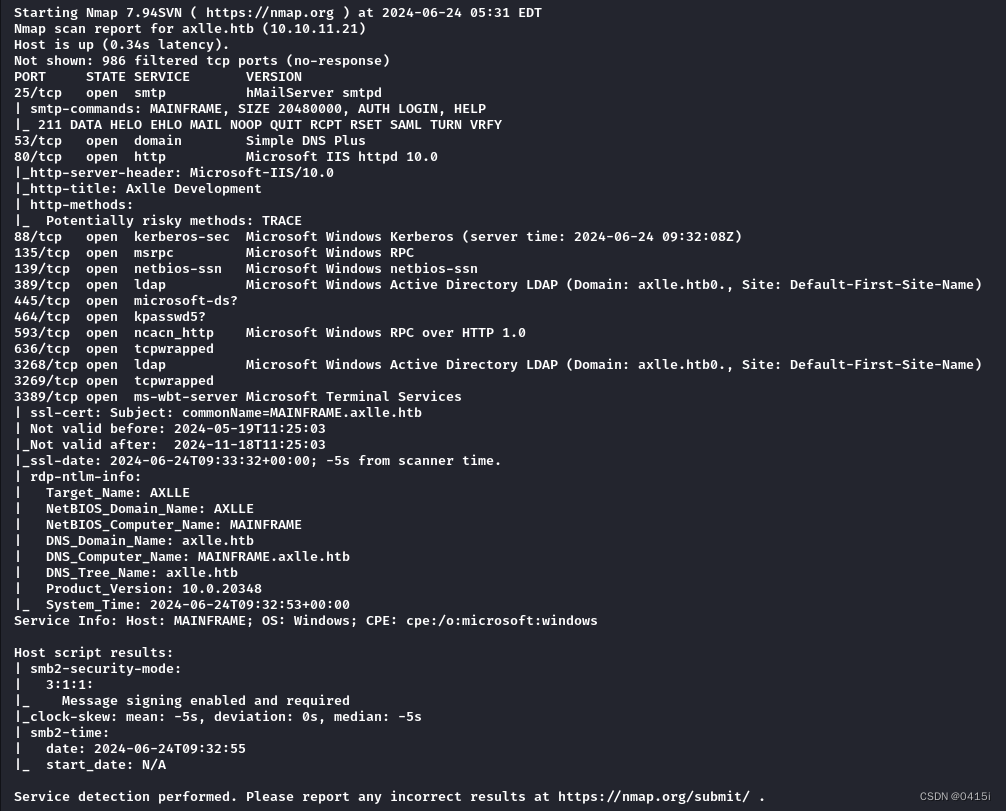

nmap -sSVC axlle.htb

开放了一大堆端口,这里先挑重点的80端口和445端口查看

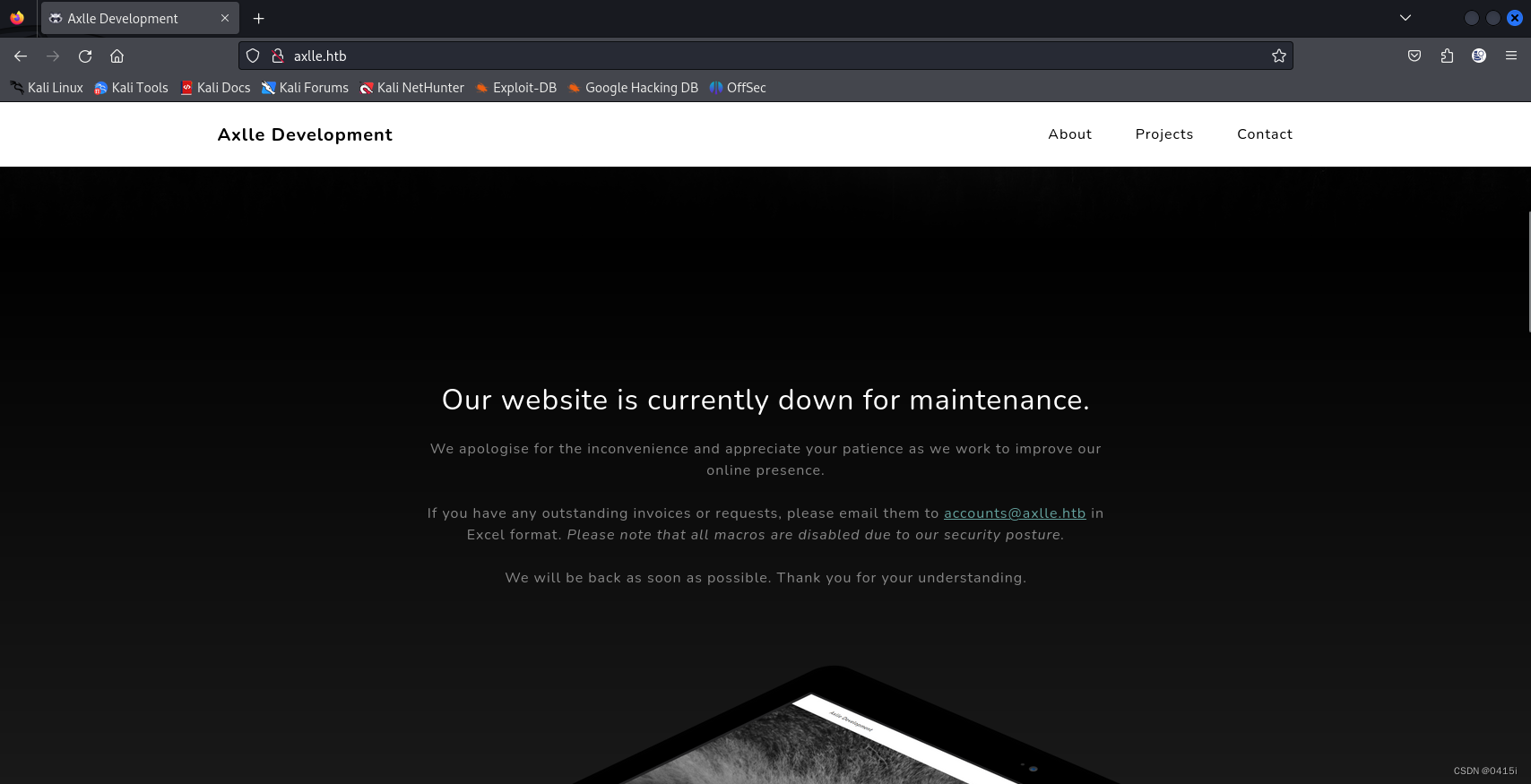

80端口主页只有一个邮箱账号,对其目录扫描和子域名扫描

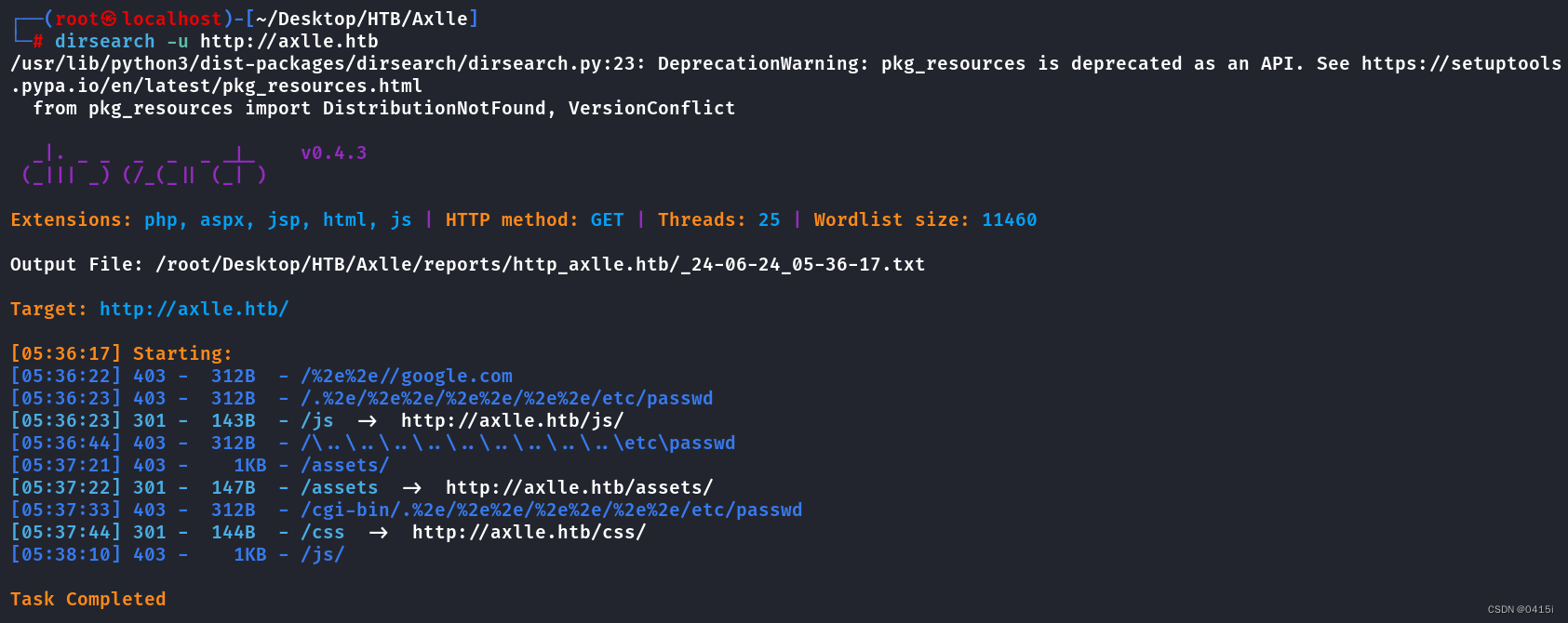

dirsearch -u http://axlle.htb

发现网页中也没有可存在的利用点,再回头看445端口

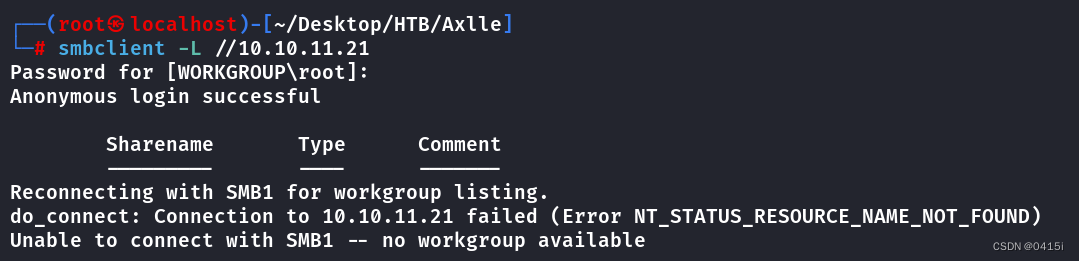

smbclient -L //10.10.11.21

也不存在匿名访问,那就只能看剩下的端口了

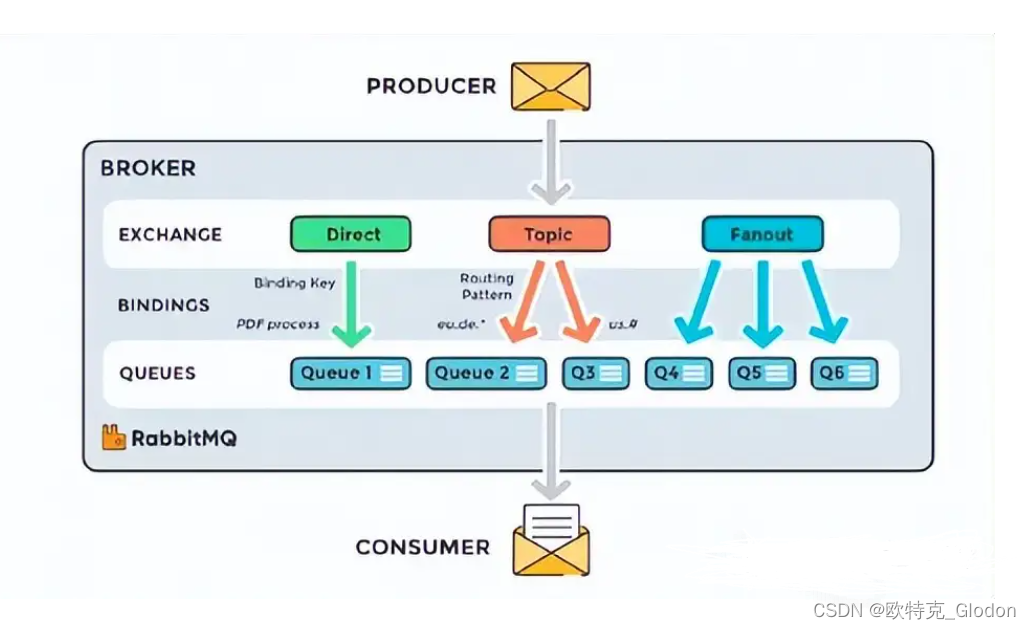

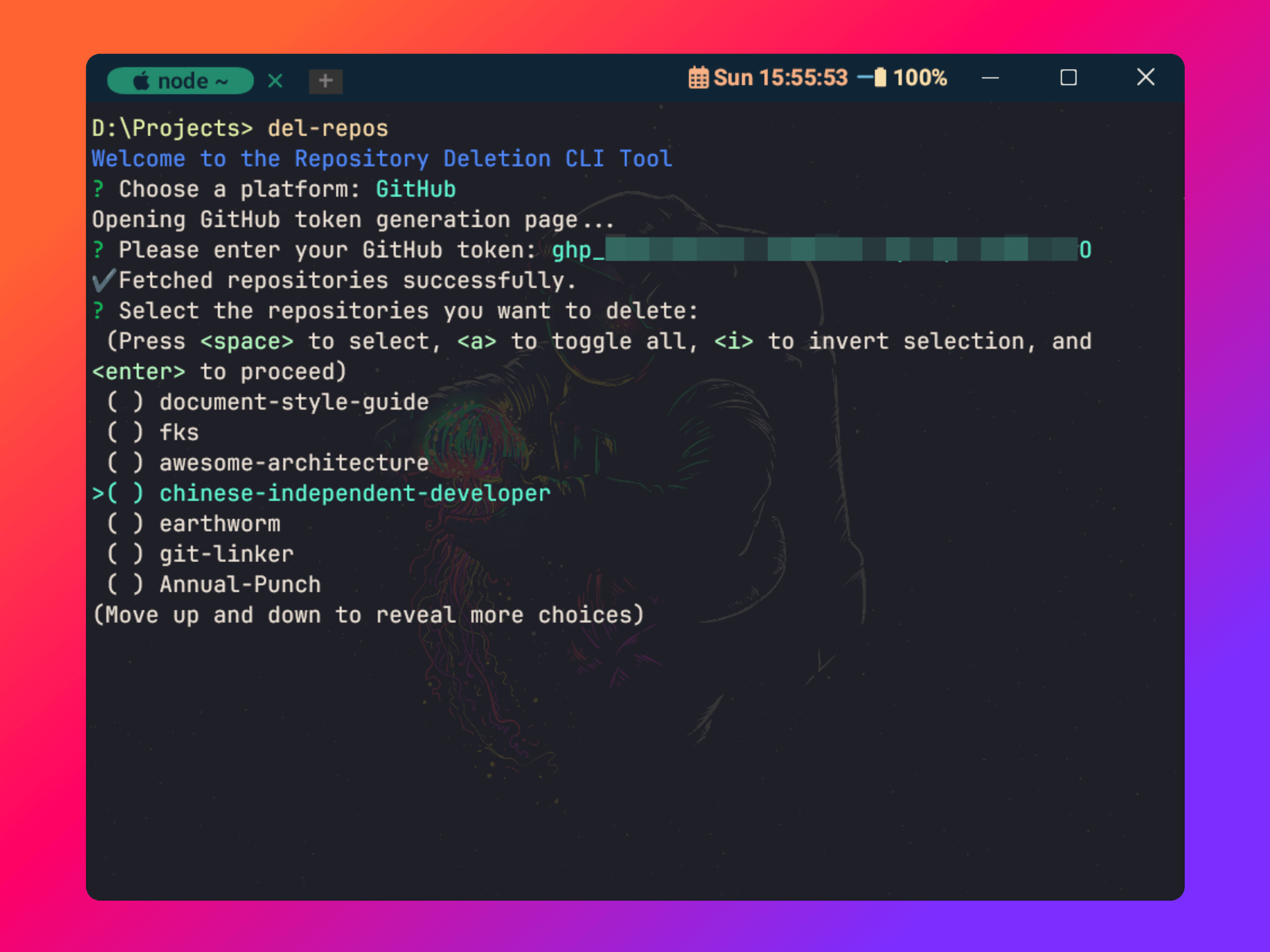

注意到25端口的smtp服务(这里参考了别的师傅的文章,存在XLL-EXEC,给管理员用户发送文件来getshell)

XLL-EXEC利用链接如下

https://swisskyrepo.github.io/InternalAllTheThings/redteam/access/office-attacks/#xll-exec

-----------------------------------------------------------更新分界线-----------------------------------------------------------