溯源技巧

大致思想

通常情况下,接到溯源任务时,获得的信息如下

攻击时间

攻击 IP

预警平台

攻击类型

恶意文件

受攻击域名/IP

其中攻击 IP、攻击类型、恶意文件、攻击详情是溯源入手的点。

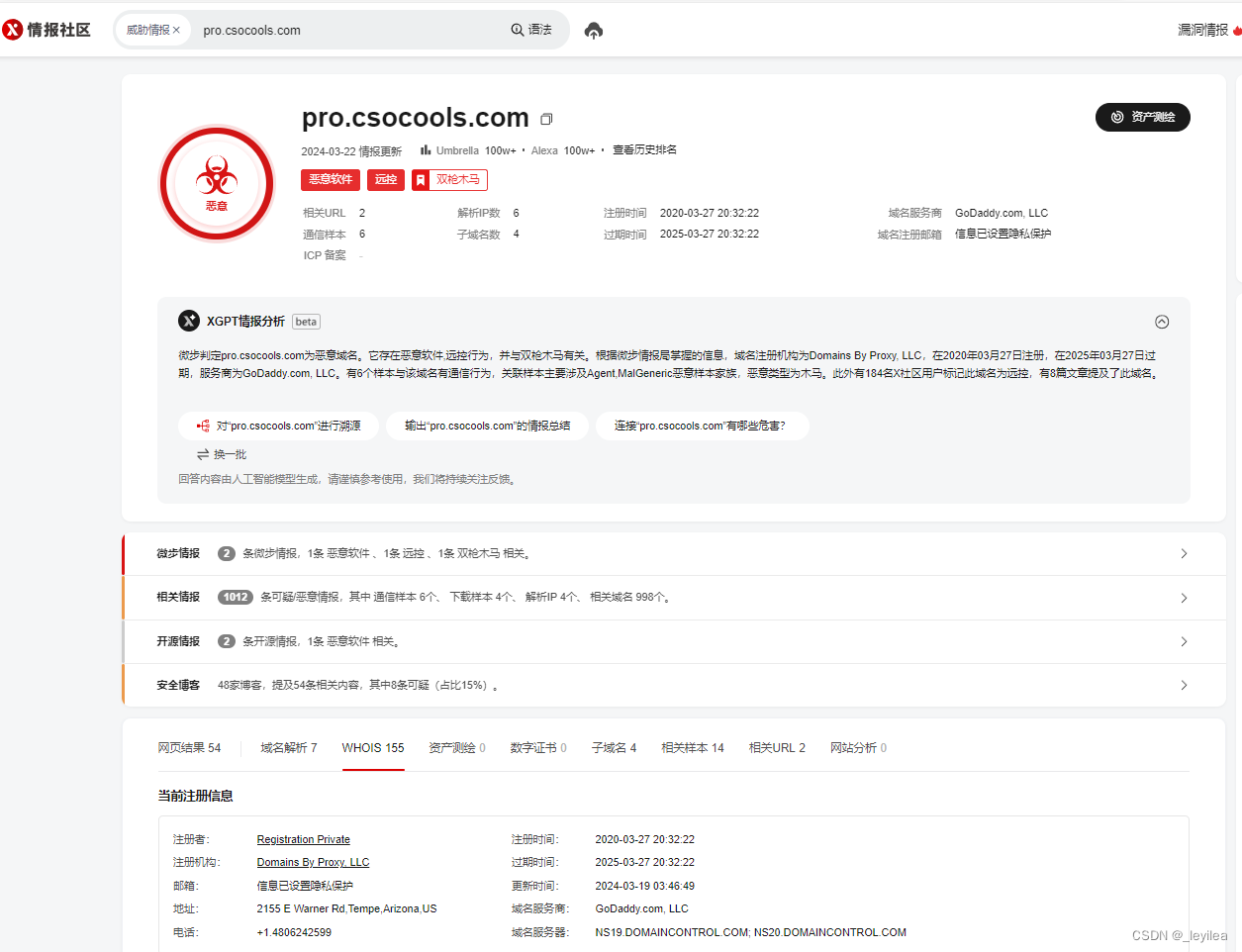

通过攻击类型分析攻击详情的请求包,看有没有攻击者特征,通过获取到的 IP地址进行威胁情报查询来判断所用的 IP 具体是代理 IP 还是真实IP地址。

- 如

端口扫描大概率为个人 vps 或空间搜索引擎,在接到大量溯源任务时可优先溯源。 - 如

命令执行大概率为未经任何隐匿的网络、移动网络、接到脚本扫描任务的肉鸡,在接到大量溯源任务时可优先溯源。 - 如

爬虫大概率为空间搜索引擎,可放到最后溯源。 - 如

恶意文件可获得 c2 地址、未删除的带有敏感信息的代码(如常用 ID、组织信息)、持续化控制代码(C2 地址指在 APT 攻击里的命令与控制,若获取到 C2地址可以使我们的溯源目标更有针对性) - 持续化控制代码需要详细分析,如采用

DGA 域名上线的方法,分析出域名算法,预测之后的域名可有效减少损失,增加溯源面。

溯源结果框架

在受到攻击、扫描之后,进行一系列溯源操作后,理想情况下想要获得如下数据,来刻画攻击者画像。

姓名/ID:

攻击 IP:

地理位置:

QQ:

微信:

邮箱:

手机号:

支付宝:

IP 地址所属公司:

IP 地址关联域名:

其他社交账号信息(如微博/src/id 证明):

人物照片:

跳板机(可选):

(ps:以上为最理想结果情况,溯源到名字公司加分最高)

在写溯源报告时,应避免单一面石锤,需要反复验证,避免中途溯源错人,各个溯源线索可以串起来,要具有逻辑性。

溯源常用手法

本节将按照获取到的数据展开分来来讲,最后可能融会贯通,互相适用。

威胁情报平台

- https://x.threatbook.cn/

- https://ti.qianxin.com/

- https://ti.360.cn/

- https://www.venuseye.com.cn/

不要过于依赖威胁情报,仅供参考 平台大多为社区维护,存在误报以及时效性问题,可能最后跟真正攻击者毫无关系。

已知域名-》获取信息

历史 whois

通过威胁情报平台我们可以获取域名解析记录、历史 whois、子域名、SSL正式等

https://whois.chinaz.com/reverse?ddlSearchMode=4

https://community.riskiq.com/

可获得

ID

姓名

邮箱

SSL 证书

可获得

ID

邮箱

解析记录

通过解析记录可以获得域名 A 记录从而获取到域名后的 IP 地址。

A 记录 —— 映射域名到一个或多个 IP

CNAME—— 映射域名到另一个域名(子域名)

域名解析记录:http://www.jsons.cn/nslookup/

全球 ping,查看现绑定 ip,看是否域名使用了 CDN 技术。 http://ping.chinaz.com/

fofa

已知** IP** -》获取信息

反查域名

- 威胁情报平台

- https://www.ipip.net/ip.html

- https://www.aizhan.com/

- https://www.whois.com/

IP 信息

- 威胁情报平台

- https://www.ipip.net/

- http://ipwhois.cnnic.net.cn/index.jsp

可获得

是否为移动网络、IDC 等

IP 段所属公司

IP 定位

- https://chaipip.com/

- https://www.opengps.cn/Data/IP/ipplus.aspx

已知 ID/姓名/手机号/邮箱-》获取信息

手机号/邮箱

sgk 社工库

查支付宝转账,验证姓名。

通过部分平台账号找回密码,可猜手机号。

QQ 添加好友搜索

微信添加好友搜索

查询注册平台https://www.reg007.com/

社交平台查找(抖音、脉脉搜索等)

ID/姓名

sgk

谷歌/百度

src 搜索

微博搜索

贴吧搜索

社交平台查找(抖音、脉脉搜索等)

已有恶意文件-》获取信息

恶意文件通常会从邮件的路径获得,可以将邮件全格式保存,用十六进制编辑器查看,可以获得发送邮件 IP 地址。

需要准备的工具

逆向类

Ida

JEB

文件编辑类

010 editor

Winhex

网络、进程监控类

processmonitor

Wireshark

科来网络分析系统

SRsniffe

固件分析类

Binwalk

BIN2BMP

PIXD

**在线沙箱 **

- 微步云沙箱 https://s.threatbook.cn/

- 奇安信云沙箱 https://sandbox.ti.qianxin.com/sandbox/page

- 腾讯哈勃 https://habo.qq.com/

- Joe Sandbox:https://www.joesandbox.com/

恶意文件的常规溯源手法

文件识别

常见的可执行程序格式有 PE,ELF,MACH-O 等,不同的格式有不同的标志信息(参考理论篇),知道了目标文件的格式后才能确定对应的分析方法和分析工具。

可以使用 16 进制解析器载入可执行程序,然后查看是哪种类型的文件。

一般二进制文件的前四个字节为文件格式的 magic,可以通过从网络搜索获得文件的信息,或者使用相关的工具(PEID,file)等进行自动识别。

计算哈希值

哈希是一种用来唯一标识目标程序的常用方法。目标程序通过一个哈希算法,会产生出一段唯一的用于标识这个样本的哈希值,我们可以将这个值理解为是目标程序的指纹。常用的哈希算法有 MD5、Sha-1 以及 CRC32 等。由于仅仅采用一种算法,特别是 MD5 算法,有可能使得不同程序产生同样的哈希结果,所以一般会运用多种哈希验证文件的唯一性。

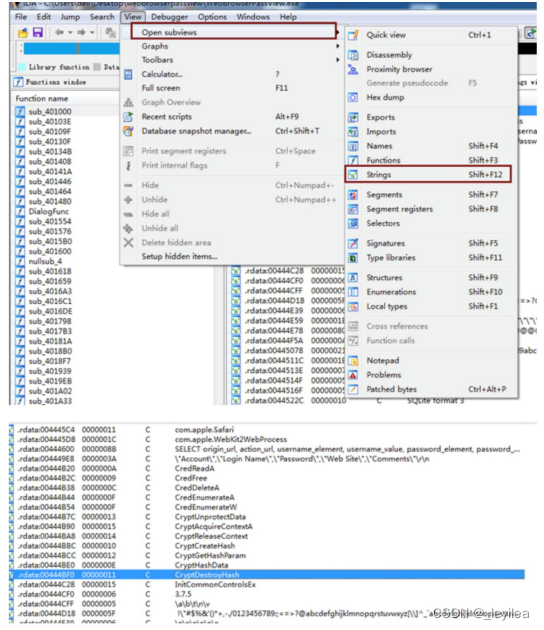

查找字符串

程序中的字符串就是一串可打印的字符序列,一个程序通常都会包含一些字符串,比如打印输出信息、连接的 URL,或者是程序所调用的 API 函数等。从字符串中进行搜索是获取程序功能提示的一种简单方法。(在 IDA 和 OD 中都可以查找字符串)并不是所有的字符串都是有意义的,但是利用这个结果,也能够给我们的静态分析带来很大的便利了。

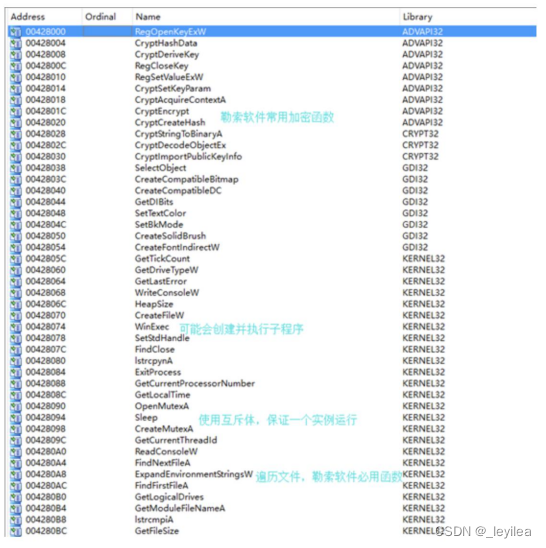

查找导入函数

如果软件被加壳的话,那么导入表中的函数会很少,所以可以从这里判断文件是否被加壳。如果没有加壳,那么导入表中会列出程序使用的大部分函数(除去程序动态获得的),我们就可以通过这些函数大致判断一下程序的行为。

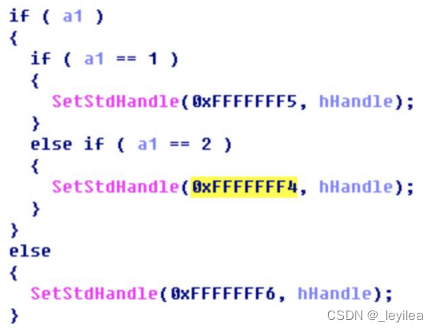

解析宏

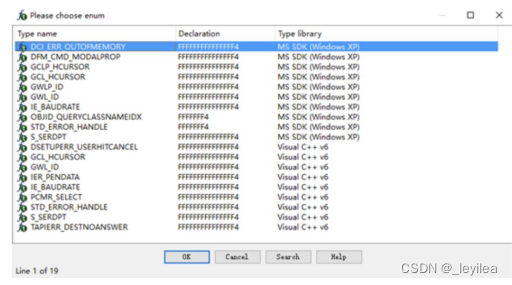

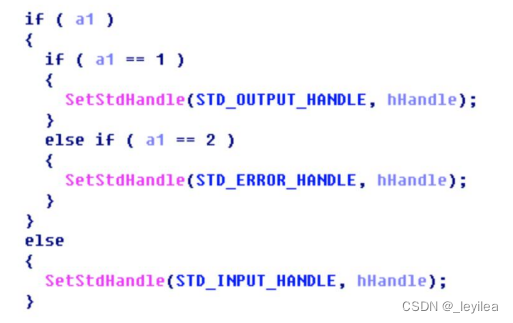

使用 IDA 反汇编程序的时候,IDA 并不会将宏的名字解析出来,相反,它只会使用宏对应的数字进行显示,如下如所示:

如果只看这些数字,完全无法得知什么情况,好在 IDA 提供了解析机制,可以将数字转换为宏名。在对应的数字上右键,选择 Enum:

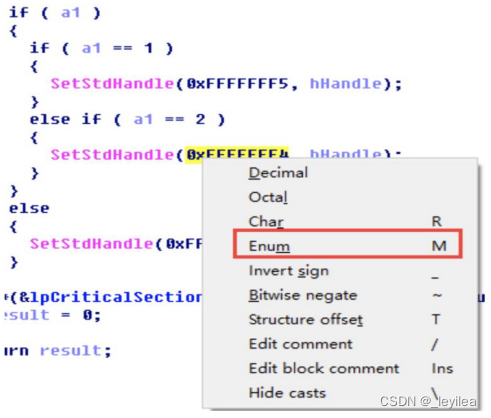

然后在弹出的对话框中选择对应的宏即可

替换后的结果如下,这样的话,就方便了静态查看代码

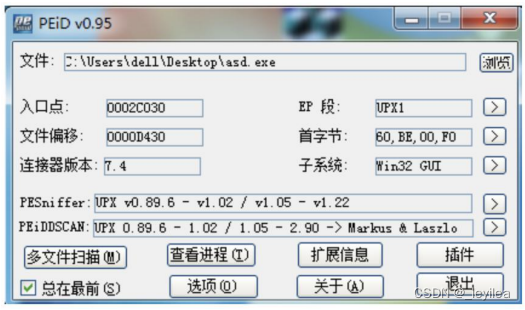

侦壳操作

病毒木马编写者经常会使用加壳技术来让他们的恶意程序难以被检测或分析。正常的程序总是会包含很多字符串。而加了壳的恶意代码通过分析所得到的可打印字符串就会很少。如果查找出的程序的字符串很少时,那么这个程序就很有可能是加了壳的。此时往往就需要使用其它方法来进一步检测它们的行为。(常用 PEiD进行查壳)

动态调试

使用调试器对病毒进行分析在反病毒工作中扮演着十分重要的角色。调试器允许你查看任意内存地址的内容、寄存器的内容以及每个函数的参数。调试器也允许你在任意时刻改变关于程序执行的任何东西。比如你可以在任意时刻改变一个变量的值——前提是你需要获得关于这个变量足够的信息,包括在内存中的位置。

在实际的动态调试过程中,最常用的是 OllyDBG 和 WinDbg,前者是病毒分析人员使用最多的调试器,缺点是不支持内核调试,如果想调试内核,WinDbg 基本上就是唯一的选择了。虽然 IDA Pro 也能够进行动态调试,但是它远远不如 OD方便。因此在实际分析的过程中,往往是将二者结合使用的。因为如果用 IDA Pro在静态分析中遇到了十分抽象的函数,那么用 OD 动态地执行一下,该函数的功能往往就能一目了然了

多线程调试

D 调试软件时,它每次只能跟一个线程,如果遇到的软件创建了很多线程,那么调试起来就比较麻烦了,本节介绍一下多线程的调试方法。

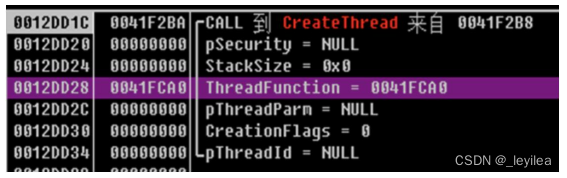

首先看一下线程创建的函数:

HANDLE CreateThread(

LPSECURITY_ATTRIBUTES lpThreadAttributes,//SD

SIZE_T dwStackSize,//initialstacksize

LPTHREAD_START_ROUTINE lpStartAddress,//threadfunction

LPVOID lpParameter,//threadargument

DWORD dwCreationFlags,//creationoption

LPDWORD lpThreadId//threadidentifier

)

重点看第三个和第四个参数,其中第三个参数指定了新线程的入口地址,第四个参数为新线程所需的参数,当程序调用此函数来创建线程的时候,定位到线程的入口地址设置断点,一般情况下,程序会在后面调用 Sleep 或 WaitForSingleObject函数,这样的话,程序的控制权就到了新线程里面。

如果程序没有调用 Sleep 或 WaitForSingleObject 函数,那么可以修改函数的代码,强制程序调用这两个函数,这样程序就转到新线程中执行。另一种方法是修改程序的 EIP,使其指向新线程入口,如果有参数的话,还要修改寄存器的值,使其指向参数地址,不过这种方法可能会造成寄存器内容不正确,环境异常,从而造成程序执行崩溃。

还有一种方法来调试多线程。如果程序多次调用 CreateThread,确定一个我们打算调试的线程,并让这个线程创建成功,当程序再调用 CreateThread 创建线程的时候,直接修改此函数,让它直接返回,这样就不会再创建线程了,我们就可以只调试一个线程。

调试子进程

有些样本并不是单独运行的,它在运行过程中可能会创建子进程来完成恶意功能,遇到这种情况,就需要进入子进程中进行调试。如果父进程创建子进程时是以 suspended 的方式创建的,那么父进程会向子进程进行代码注入,写入之后会调用 ResumeThread 函数恢复子进程的运行。遇到这种情况,要确定父进程写入代码的地址,当代码写入之后,调用 ResumeThread恢复子进程运行前,附加到子进程中,在代码注入的地址下断点并 F9 让子进程运行。这时再回到父进程中,运行函数 ResumeThread,这样子进程就可以断在

代码注入的地址了。

还有一种创建子进程的方式,就只是简单的开启一个子进程运行,这种情况比较简单,需要注意的一点就是父进程创建子进程时传给子进程的参数,使用 OD 打开要运行的子进程,传入所需的参数即可开始调试。

已知跳板机-》获取信息

本节进行跳板机上信息搜集,查看跳板机是被哪个 IP 入侵的,是否留下一些黑客工具带有个人或组织信息,继续向上溯源。

本节需要溯源人员对 linux 及 windows 系统命令有一定掌握。

如何攻破跳板机

一般跳板机大多数为黑客的全网漏洞扫描脚本批量攻击拿下的肉鸡,故其比较容易拿下。不排除黑客通过定点、手动攻击、购买等途径获得的跳板机。

进行全端口探测、尝试默认密码、找 Web 服务进行攻击。

一些影响范围广泛、利用简单的漏洞 如:Phpstudy 后门、Weblogic 漏洞、Struts2漏洞、路由器监控摄像器等终端漏洞。

遇到 CS server 可通过 csbruter 工具爆破密码。

常见的日志分析工具:

windows:logparser

linux:主要为一些命令的使用,例如:split sed cat sort uniq awk 等

跳板机的溯源

跳板机的溯源过程,可以主要从端口、进程、定时任务、日志来入手

跳板攻击原理及如何追踪定位攻击者主机(上) - 知乎 (zhihu.com)

跳板攻击原理及如何追踪定位攻击者主机(下) - 知乎 (zhihu.com)

![【2024最新华为OD-C/D卷试题汇总】[支持在线评测] URL拼接(100分) - 三语言AC题解(Python/Java/Cpp)](https://img-blog.csdnimg.cn/direct/c1b7a8418ef34a48b018f2cb7fb89101.png)