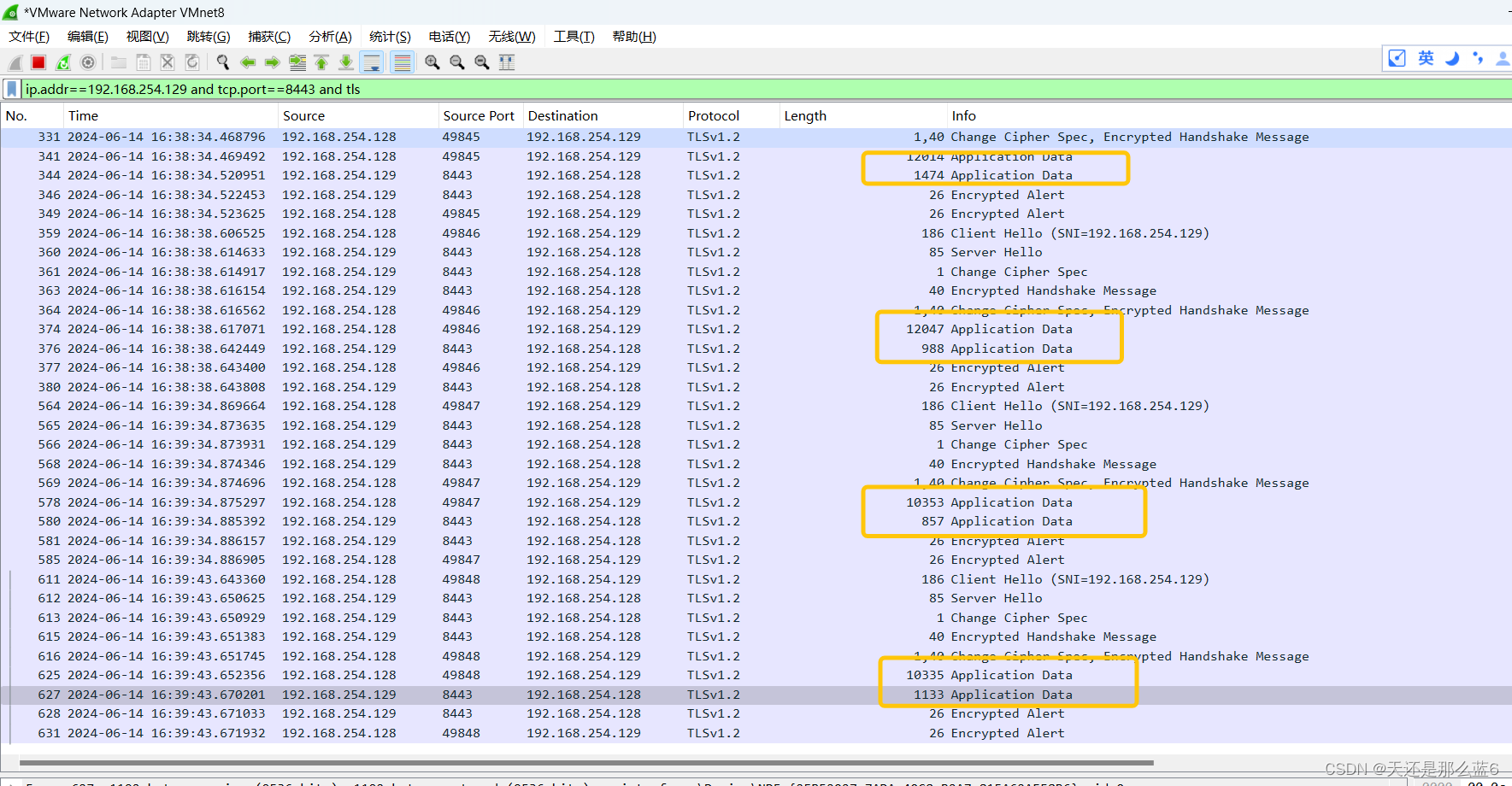

在现代互联网环境中,服务器的安全性至关重要。源IP暴露不仅增加了服务器遭受DDoS攻击、恶意扫描和数据泄露的风险,还可能影响业务的正常运行。本文将探讨如何利用技术手段,尤其是CDN和防火墙策略,来有效地解决服务器源IP暴露的问题,并提供实际的代码示例。

CDN:内容分发网络

CDN通过在全球范围内分布的边缘节点来缓存和分发内容,使得最终用户能够从最近的节点获取数据,从而显著减少延迟并增强用户体验。同时,CDN也是隐藏服务器源IP的有效手段。

配置CDN以隐藏源IP

大多数CDN服务提供商都提供了丰富的API和控制面板功能,允许用户自定义请求转发规则和响应头。以下是一个使用Cloudflare API配置CDN隐藏源IP的基本流程:

import requests

# Cloudflare API端点和认证信息

api_endpoint = "https://api.cloudflare.com/client/v4/zones/{zone_id}/settings/origin_error_page_pass_thru"

headers = {

"Authorization": "Bearer {your_api_token}",

"Content-Type": "application/json",

}

# 设置请求体,开启源错误页面传递功能,以避免泄露源IP

data = {

"value": "true"

}

# 发送PUT请求更新设置

response = requests.put(api_endpoint, headers=headers, json=data)

# 检查响应状态码

if response.status_code == 200:

print("成功更新Cloudflare设置")

else:

print(f"更新失败,状态码:{response.status_code}")

防火墙策略:强化服务器安全

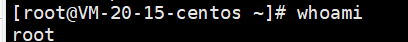

除了CDN,强化服务器本身的防火墙策略也是防止源IP暴露的关键步骤。以下是在Linux服务器上使用iptables命令限制入站连接的一个例子:

# 允许已建立的连接和回环接口

iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

iptables -A INPUT -i lo -j ACCEPT

# 拒绝所有其他入站连接

iptables -A INPUT -j DROP

# 保存规则

service iptables save

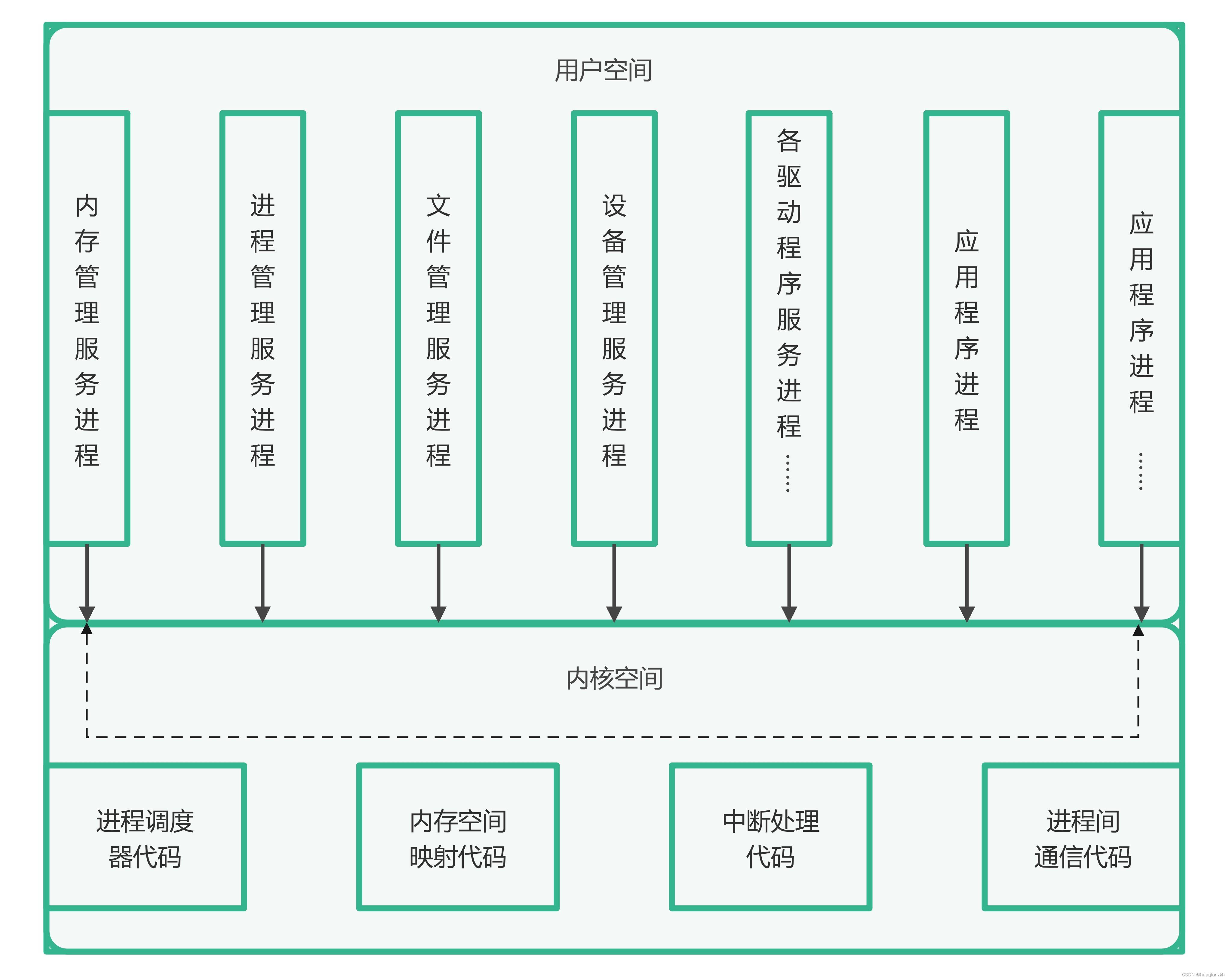

综合策略:多层防御

有效的源IP隐藏和保护策略通常需要结合多种技术手段。例如,在使用CDN的同时,可以进一步设置WAF(Web应用防火墙),对HTTP/HTTPS请求进行深度检测,阻止恶意流量到达服务器。此外,定期更新服务器操作系统和应用程序的补丁,以及实施严格的访问控制策略,都是不可或缺的安全措施。

结论

服务器源IP的暴露是一个严重的安全隐患,但通过合理配置CDN、强化防火墙策略和采用多层次的安全防护措施,可以显著降低这种风险。重要的是,安全防护是一个持续的过程,需要定期审查和更新策略,以适应不断变化的威胁环境。

以上提供的代码示例和策略建议,旨在为服务器管理员提供一个基础框架,用于构建更安全的网络环境。根据具体的服务提供商和服务器环境,可能需要调整相应的配置细节。