DDoS 攻击

什么是 DDoS 进攻

D D o S \color{cyan}{DDoS} DDoS(Distributed Denial of Service,分布式拒绝服务)攻击是一种通过多个计算机系统同时向目标系统发送大量请求,消耗其资源,使其无法正常服务的攻击方式。DDoS 攻击通常利用受感染的僵尸网络(botnet),由攻击者远程控制多个受感染的计算机同时发起攻击。

为什么使用 DDoS 进攻

破坏目标系统服务:

攻击者通过 DDoS 攻击可以使目标系统无法响应正常用户的请求,从而造成服务中断。这在攻击竞争对手的网站或服务时尤为常见。

掩盖其他攻击行为:

DDoS 攻击有时用作分散注意力的手段,攻击者在进行数据窃取、注入恶意软件或其他恶意活动时,会使用 DDoS 攻击掩盖其主要目的。

勒索和敲诈:

攻击者可以通过 DDoS 攻击对企业或组织进行勒索,要求支付赎金以停止攻击。

测试系统的抗压能力:

企业或组织也可能进行自发的 DDoS 测试,以评估其网络和系统的抗压能力,从而改善安全防护措施。

DDoS 攻击的工作机制

攻击者控制僵尸网络:

攻击者通常通过恶意软件感染大量计算机,形成一个僵尸网络(Botnet)。这些被感染的计算机被称为 “僵尸主机”,受攻击者远程控制。

指令分发:

攻击者通过指挥控制服务器(C&C 服务器)向僵尸网络中的僵尸主机发送攻击指令。这些指令包含目标的 IP 地址、攻击方式和攻击时间等信息。

发动攻击:

僵尸主机接收到指令后,会同时向目标系统发送大量的请求包。这些请求包可以是任意类型的流量,如 HTTP 请求、TCP SYN 包或 UDP 包等。

资源耗尽:

目标系统接收到大量请求后,会消耗其网络带宽、CPU、内存等资源,最终导致系统无法正常响应用户请求,甚至完全瘫痪。

DDoS 攻击实验

实验目的

本实验旨在演示和验证分布式拒绝服务(DDoS)攻击的实现过程,理解其工作原理及其对目标主机的影响。通过实验,进一步探讨 DDoS 攻击的防御方法和相关网络安全措施。

实验环境

- 两台主机:

- 被攻击主机(Windows/Linux)

- 攻击者主机(Kali Linux)

实验步骤

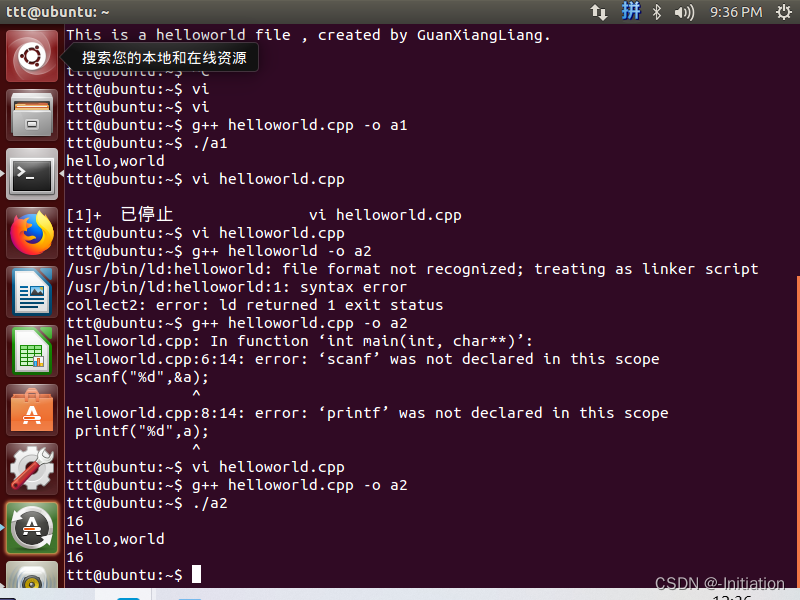

1、安装并配置 hping3

-

在 Kali Linux 上安装

hping3工具:apt-get install hping3 -y

2、进行 TCP Flood 攻击

-

使用

hping3工具向目标主机(例如,IP 地址为192.168.100.142)发送大量的 TCP 请求包。sudo hping3 -S --flood -V 192.168.100.135-S:发送带有 SYN 标志的 TCP 包--flood:高速发送包,尽量不显示发送的包-V:显示详细的发送信息

3、观察攻击效果

-

在目标主机上,观察其服务是否受到干扰。可以通过以下方式进行观察:

- 使用任务管理器查看 CPU 和网络使用情况。

- 尝试访问目标主机提供的服务(如 Web 服务、文件共享等),观察其响应速度和可用性。

-

被攻击前的被攻击机的 CPU 和网络使用情况:

-

被攻击后的被攻击机的 CPU 和网络使用情况:

-

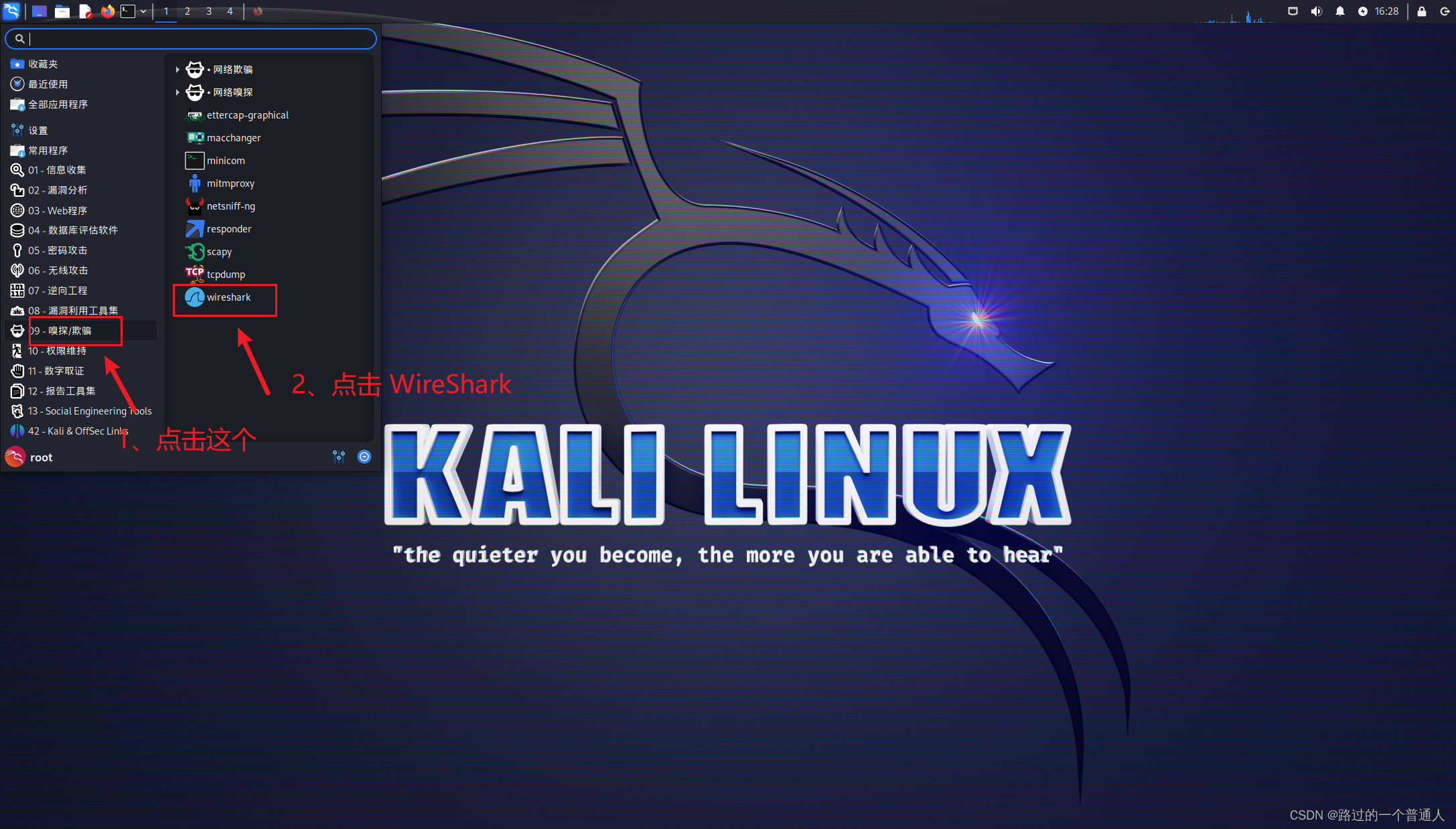

启动 Wireshark:

在 Kali Linux 上启动 Wireshark 并选择合适的网络接口,开始抓包。

-

选择合适的网络接口,开始捕获数据包。

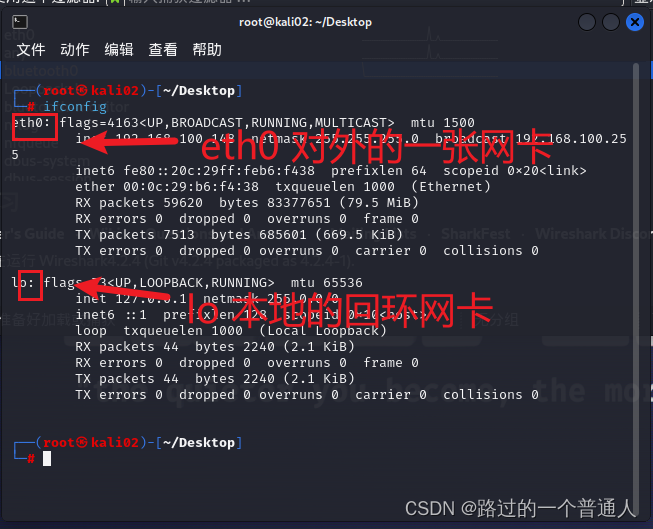

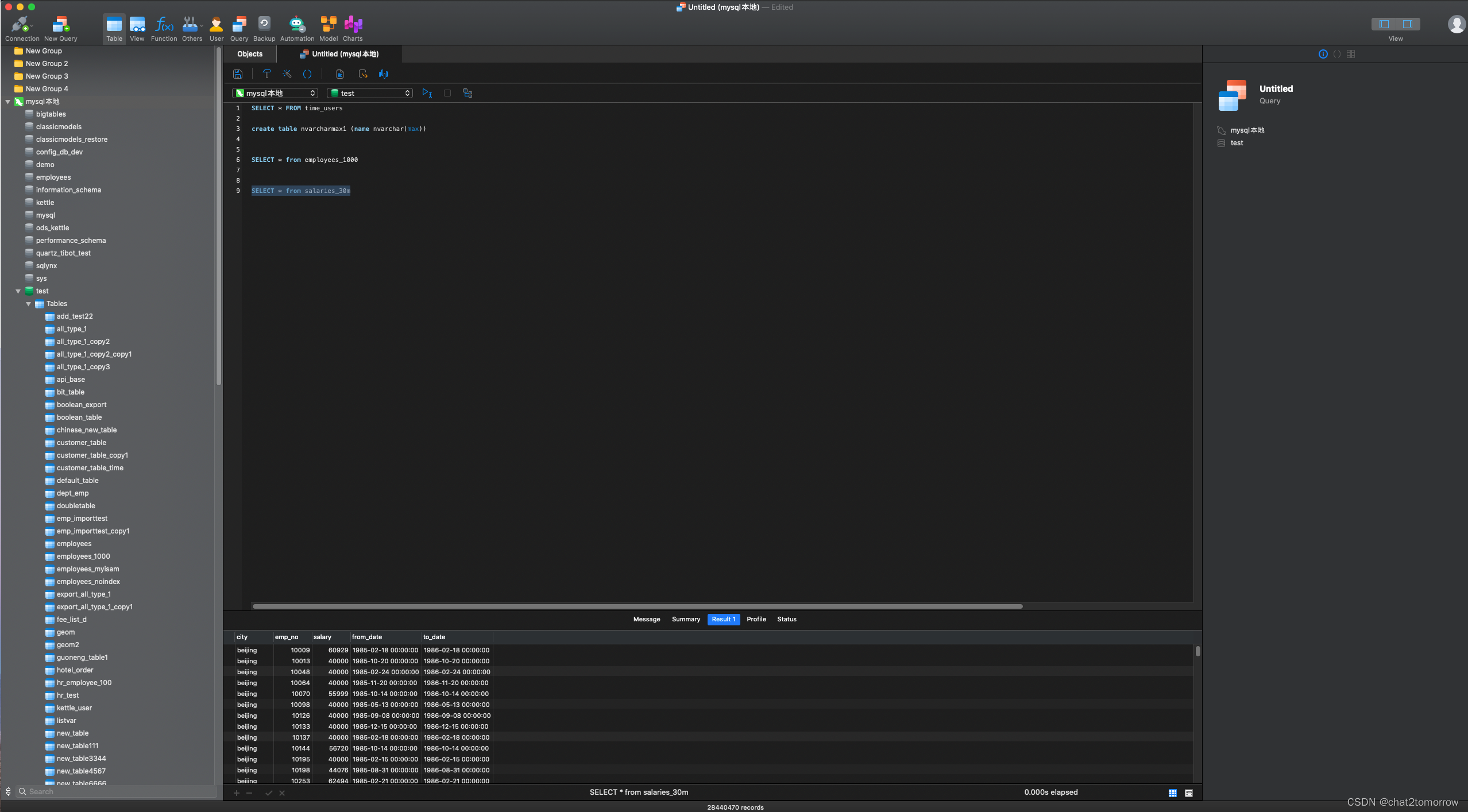

检查网卡信息

ifconfig

-

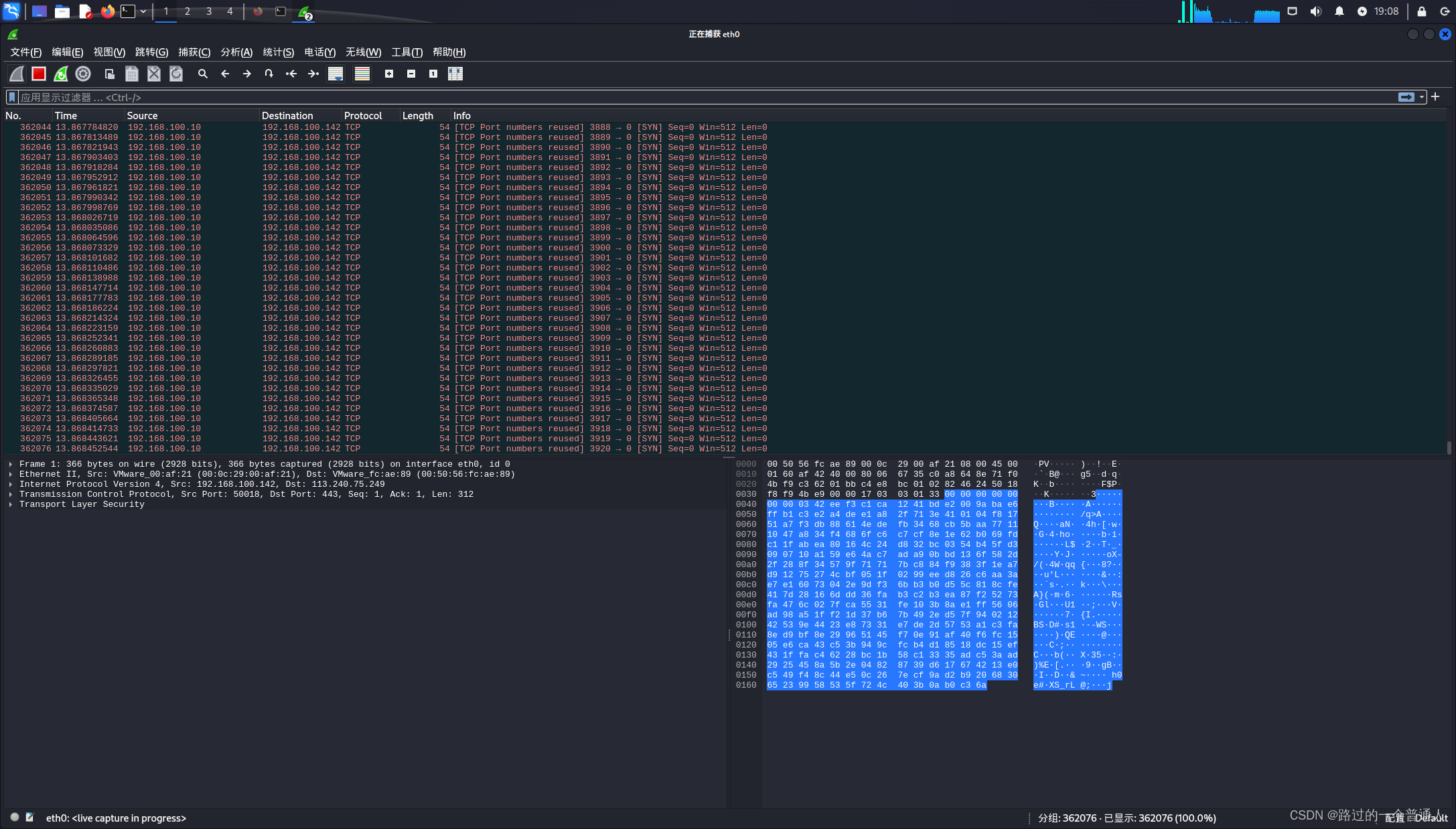

出现大量包含 SYN 的 TCP 包

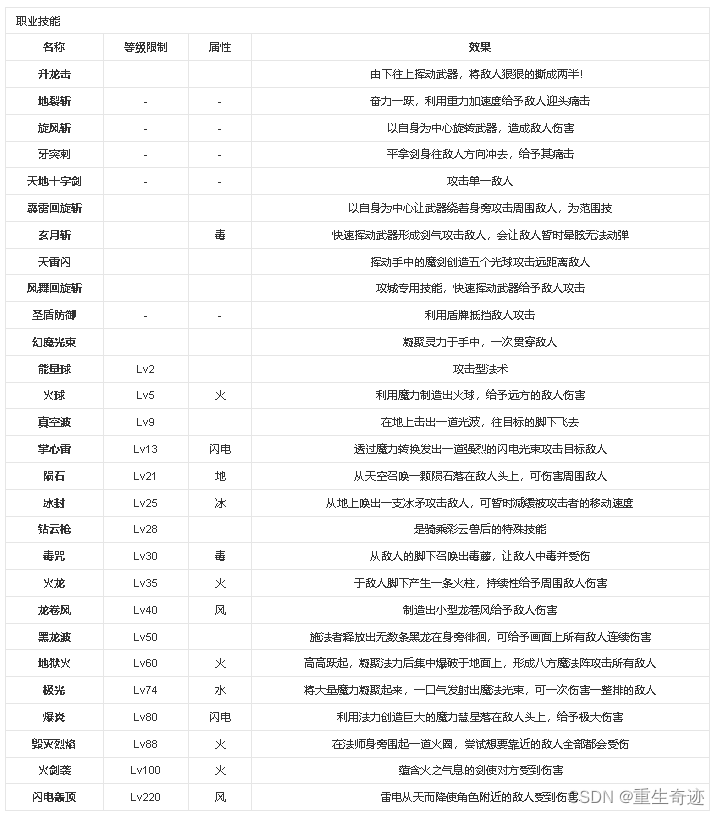

4、分析攻击效果和防御方法

-

攻击效果:

- 在进行 DDoS 攻击期间,目标主机的 CPU 和网络资源可能被大量占用,导致正常服务响应变慢甚至不可用。

- 通过 Wireshark 等抓包工具,可以观察到大量来自攻击者主机的 SYN 包,表明目标主机正遭受 SYN Flood 攻击。

-

防御方法:

-

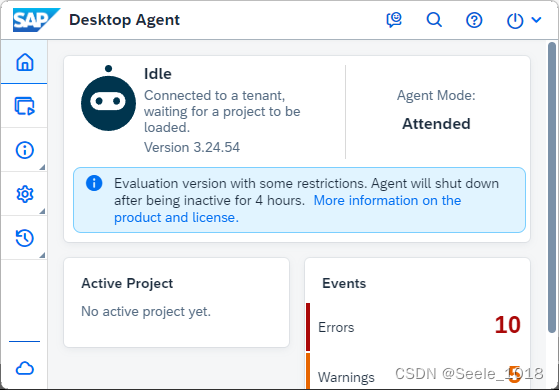

启用 SYN Cookies:

在 linux 服务器上启用 SYN Cookies,可以有效防御 SYN Flood 攻击。

sysctl -w net.ipv4.tcp_syncookies=1sysctl: 这是一个用于在运行时动态调整内核参数的实用程序。通过sysctl命令,可以查看、设置和修改Linux系统的内核参数。-w: 这是sysctl命令的一个选项,表示要设置内核参数的值。net.ipv4.tcp_syncookies: 这是一个 Linux 内核参数,用于启用或禁用 TCP SYN cookies。TCP SYN cookies 是一种防范 SYN 洪水攻击的技术,当系统遭受SYN 洪水攻击时,可以使用 TCP SYN cookies 来防止资源耗尽。1: 这个值表示要将net.ipv4.tcp_syncookies参数设置为 1 ,即启用 TCP SYN cookies。启用 TCP SYN cookies 后,系统可以更有效地处理来自未建立连接的客户端的 TCP 连接请求,从而提高系统的抗 SYN 洪水攻击能力。

-

配置防火墙:

在 linux 服务器使用 iptables 等防火墙工具,限制每个 IP 地址的连接速率。

iptables -A INPUT -p tcp --syn -m limit --limit 1/s -j ACCEPT iptables -A INPUT -p tcp --syn -j DROPiptables: 表示调用 iptables 防火墙程序。-A INPUT: 将规则添加到 INPUT 链,即用于处理传入数据包的链。-p tcp: 指定要匹配的数据包协议为 TCP。--syn: 表示匹配 TCP 协议中的 SYN 标志,即 TCP 三次握手中的第一个包。-m limit --limit 1/s: 使用limit模块来限制匹配规则的速率,这里限制每秒最多匹配 1 个数据包。-j ACCEPT: 表示如果数据包匹配规则,则接受该数据包。-j DROP: 表示如果数据包匹配规则,则丢弃该数据包。

-

使用DDoS防护服务:

部署专业的 DDoS 防护服务,如 Cloudflare、Akamai 等,提供流量清洗和分布式防护。

-

5、分析与讨论

-

DDoS攻击原理:

DDoS 攻击通过向目标主机发送大量请求,耗尽其资源,使其无法响应正常用户的请求。TCP Flood 攻击是常见的 DDoS 攻击之一,通过发送大量的 TCP SYN 包,占用目标主机的连接表资源。

-

流量分析:

通过 Wireshark 抓包可以看到,攻击期间,目标主机收到大量的 SYN 包,这些包的源地址可能是伪造的,目的在于消耗目标主机的资源。

-

防御措施:

启用 SYN Cookies 和配置防火墙规则是有效的防御方法。专业的 DDoS 防护服务能够提供更高级的防护措施,如流量清洗和分布式防护。

6、实验反思

-

实验过程中的挑战:

在实验过程中,需要确保 hping3 工具正确安装和配置,同时需要在目标主机上有效监控资源使用情况。这要求对网络环境和工具使用有较高的理解和掌控能力。

-

实验效果评估:

通过本次实验,可以直观地理解 DDoS 攻击的原理和实施方法,同时也认识到这些攻击手段的危险性和潜在危害。

-

安全防护意识:

通过实验,可以更加深刻地认识到网络安全的重要性,了解各种防御措施的必要性和实施方法,提高网络安全防护意识。

![如何在 Windows 10/11 上编辑 PDF [4 种简单方法]](https://img-blog.csdnimg.cn/img_convert/e4fc60e323ac71d24478db56b296dc13.jpeg)