1.设置独立服务器这台服务器就作为私有CA服务器

2.更新请求yum源

echo "#############Init Yum Source Start....."

mv /etc/yum.repos.d/CentOS-Base.repo /etc/yum.repos.d/CentOS-Base.repo.backup

curl -o /etc/yum.repos.d/CentOS-Base.repo http://mirrors.aliyun.com/repo/Centos-7.repo

curl -o /etc/yum.repos.d/epel.repo http://mirrors.aliyun.com/repo/epel-7.repo

3.安装在OpenSSL 这台服务器就作为根证书服务器 自己搭建一个私有CA机构

echo "#############检测是否已经安装openssl"

rpm -qa openssl

echo "#############查看安装路径和文件结构目录"

rpm -ql openssl

echo "############安装openssl和相关依赖"

yum install openssl openssl-devel openssl-libs openssl-pkcs11 openssl-ibmpkcs11 openssl-perl -y

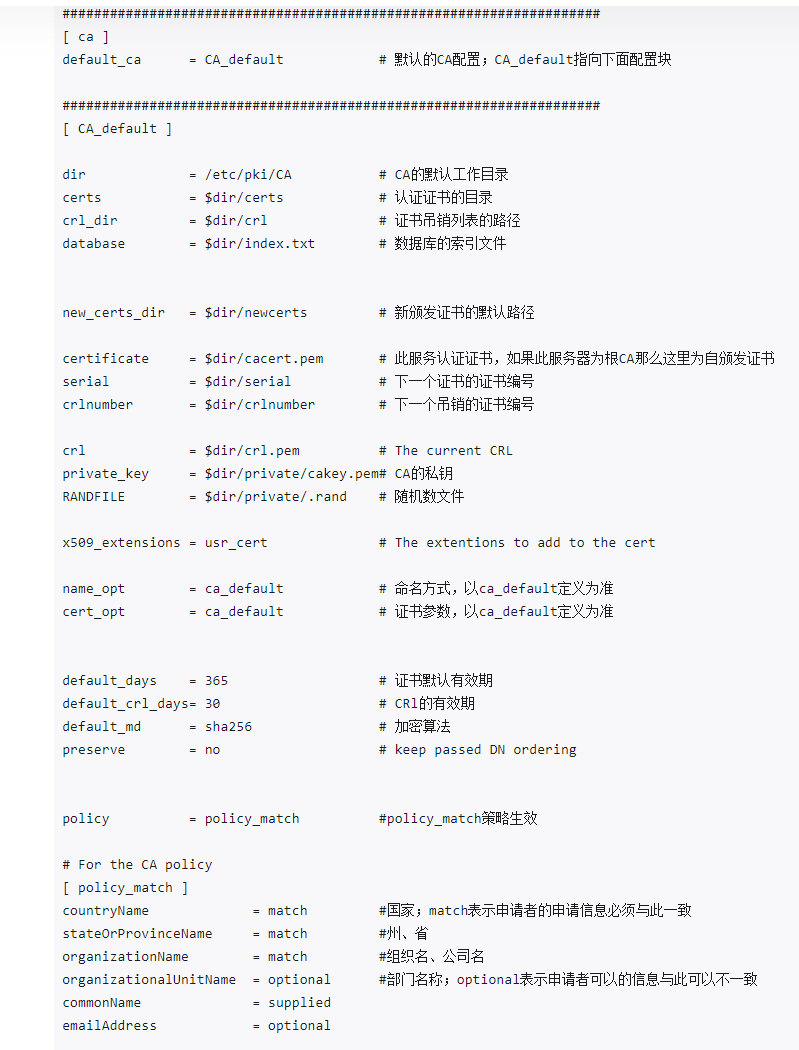

echo "############查看/etc/pki/tls/openssl.cnf配置文件"

cat /etc/pki/tls/openssl.cnf

mkdir -p /etc/pki/CA/certs

mkdir -p /etc/pki/CA/crl

mkdir -p /etc/pki/CA/newcerts

mkdir -p /etc/pki/CA/private

echo "############进入etc/pki/CA文件"

cd /etc/pki/CA

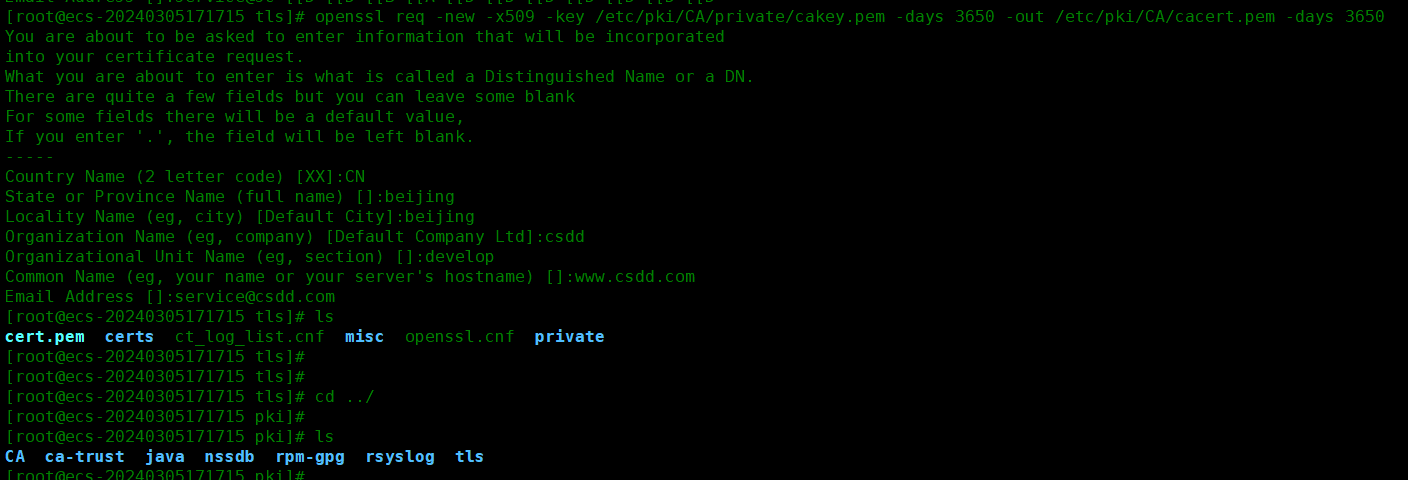

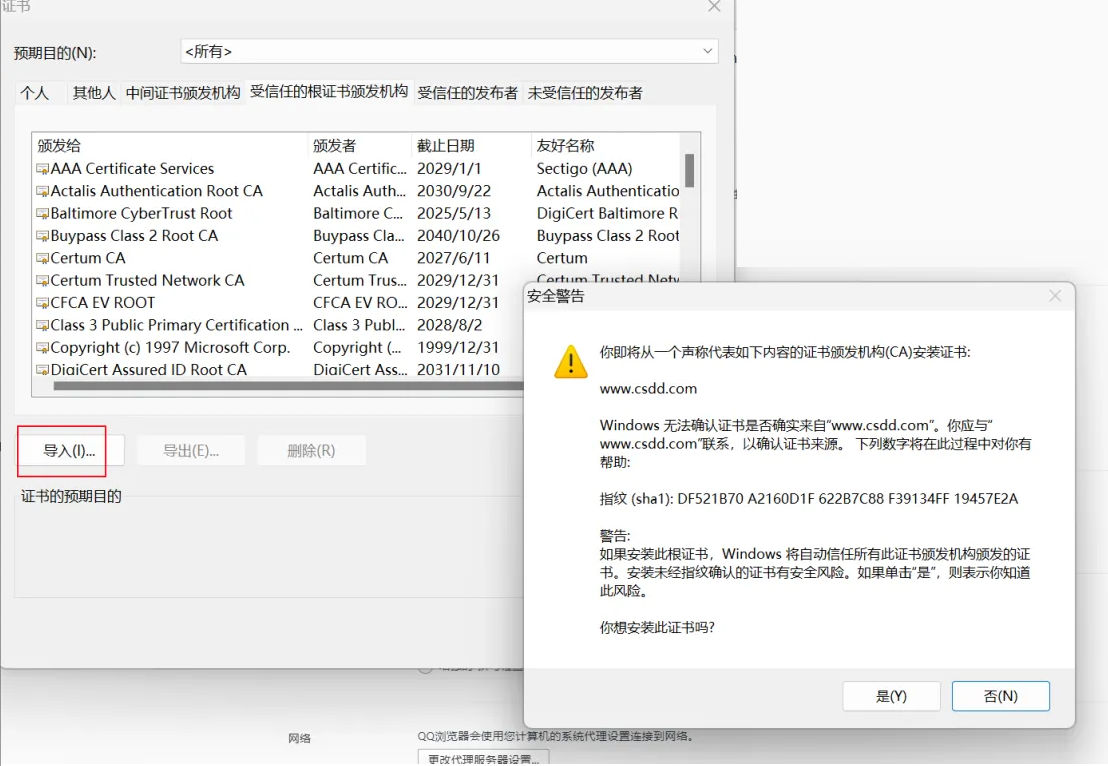

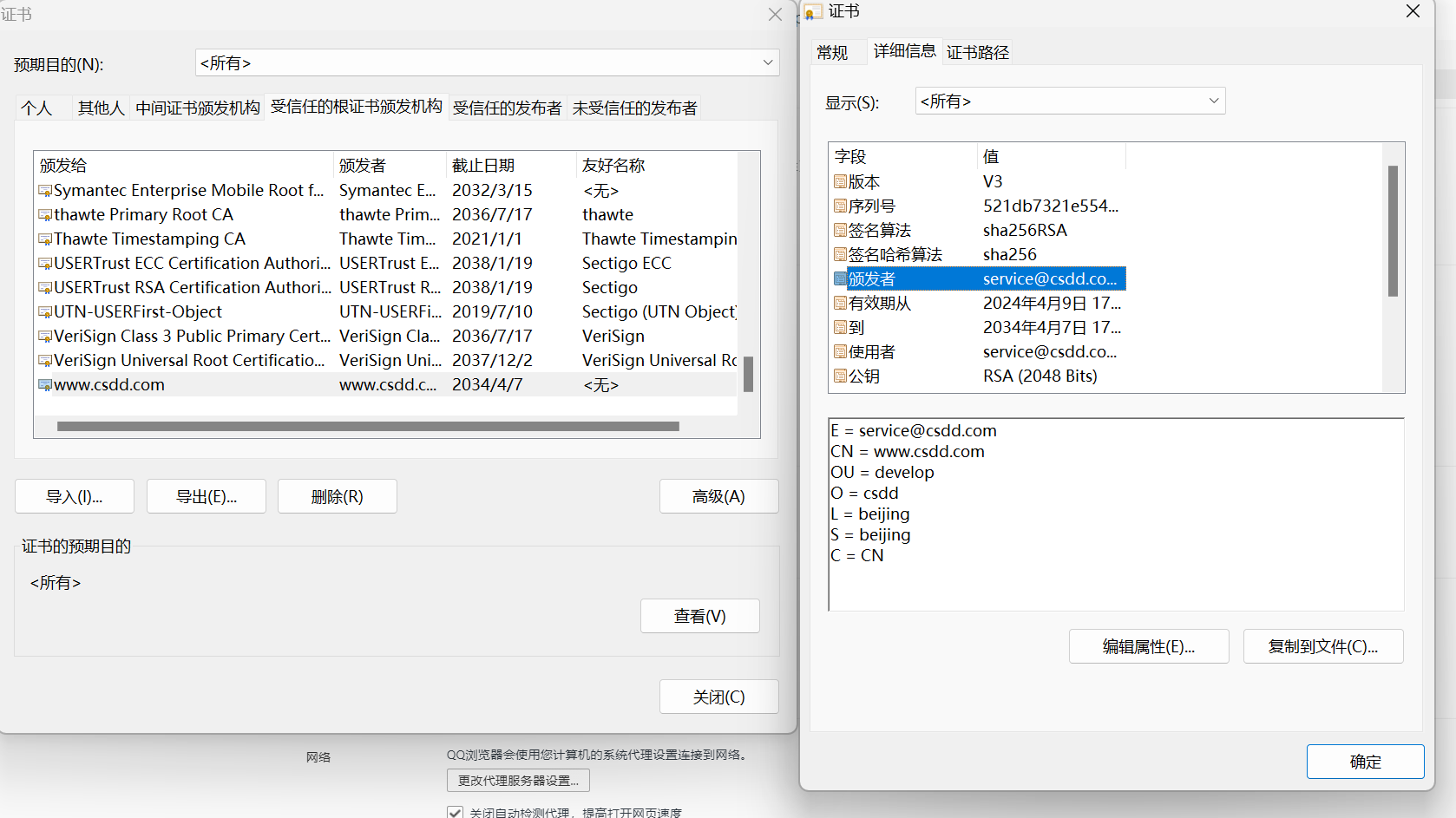

4.生成私有CA的秘钥和私有CA的证书 这就是根CA 私有CA的配置信息都在/etc/pki/tls/openssl.cnf这个配置文件中

countryName = CN

stateOrProvinceName = beijing

organizationName = csdd

organizationalUnitName = develop

commonName = www.csdd.com

emailAddress = service@csdd.com

##这是CA证书的根本,之后所有的东西都来自这个秘钥

##在根CA服务器上创建密钥,密钥的位置必须为/etc/pki/CA/private/cakey.pem,这个是openssl.cnf中中指定的路径,只要与配置文件中指定的匹配即可。

##/etc/pki/CA/cacert.pem 此服务认证证书,如果此服务器为根CA那么这里为自颁发证书

echo "[root@localhost CA]# 生成CA的私钥"

openssl genrsa -out /etc/pki/CA/private/cakey.pem 2048

echo "[root@localhost CA]# 生成CA的"

##公钥包含了机构信息,在输入下面的指令之后会有一系列的信息输入,

##这些信息便是机构信息,公司名称地址什么的 这里还有一个过期信息,CA证书也会过期,openssl默认是一个月,这里设置为10年

##生成自签名证书 根CA自签名证书,根CA是最顶级的认证机构,没有人能够认证他,所以只能自己认证自己生成自签名证书。

openssl req -new -x509 -key /etc/pki/CA/private/cakey.pem -days 3650 -out /etc/pki/CA/cacert.pem -days 3650