目录

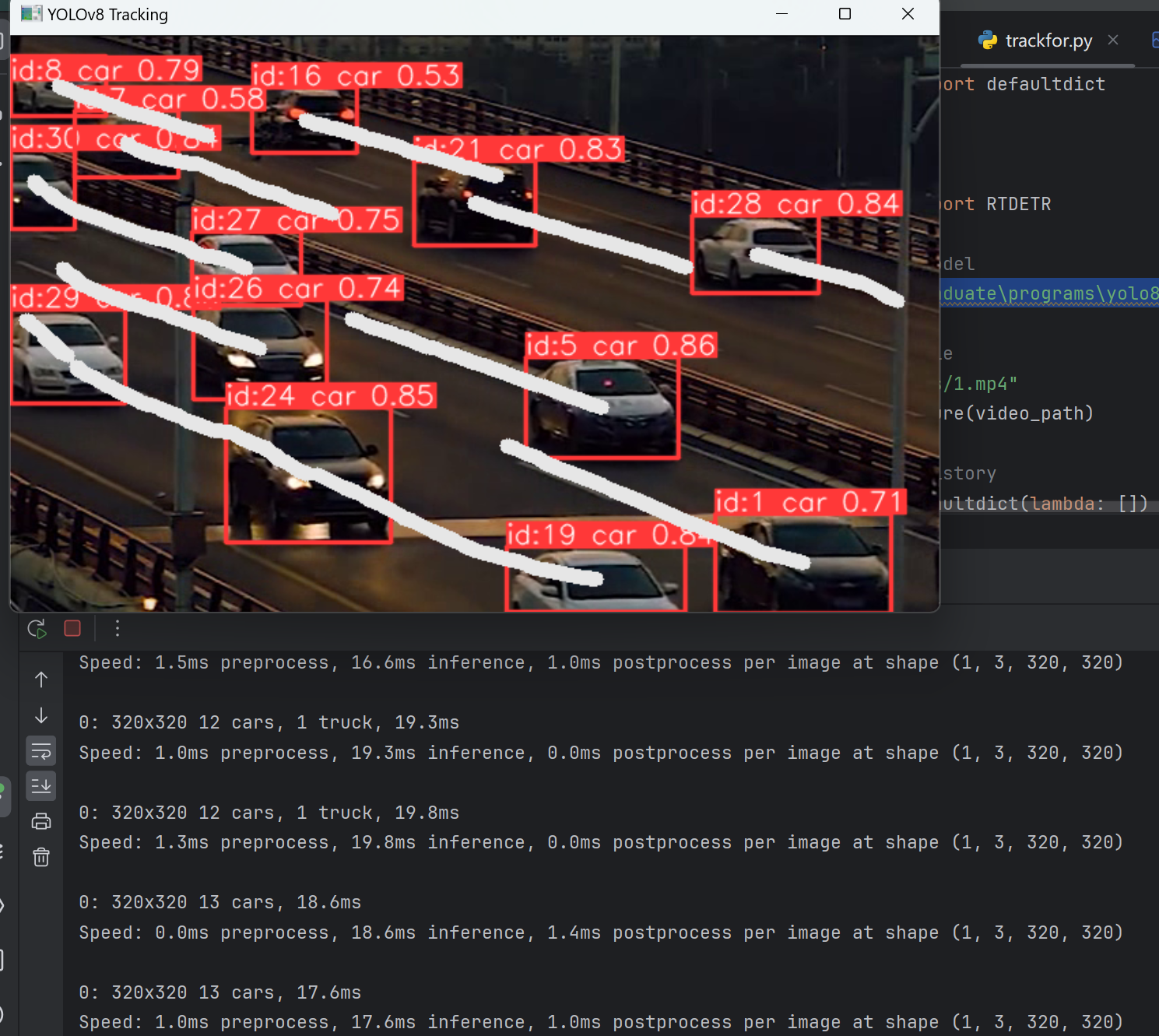

client check

1.在桌面新建一个文本文档

2.保存为.png格式

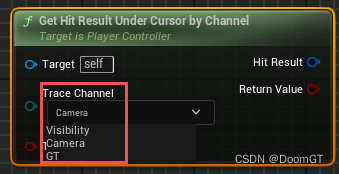

3.打开网站

4.按照图中操作

5.点击forward

6.访问

MIME type

1.新建一个php文件,里面写上

2.上传文件,就是我们保存的文件

3.打开抓包工具,点击开始上传

4.修改Conent-type值

5.点击forword

getimagesize()

1.上传到服务器

2. 利用文件包含漏洞来查看

3.利用成功

client check

1.在桌面新建一个文本文档

里面写上攻击语句

一般是写webshell的一句话木马,这里演示,所以用简单的phpinfo

<?php

echo phpinfo();

?>2.保存为.png格式

3.打开网站

4.按照图中操作

5.点击forward

6.访问

http://localhost:8081/pikachu/vul/unsafeupload/uploads/1.php

上传成功

MIME type

方法一:用client check的方法也可以解决此问题

方法二:

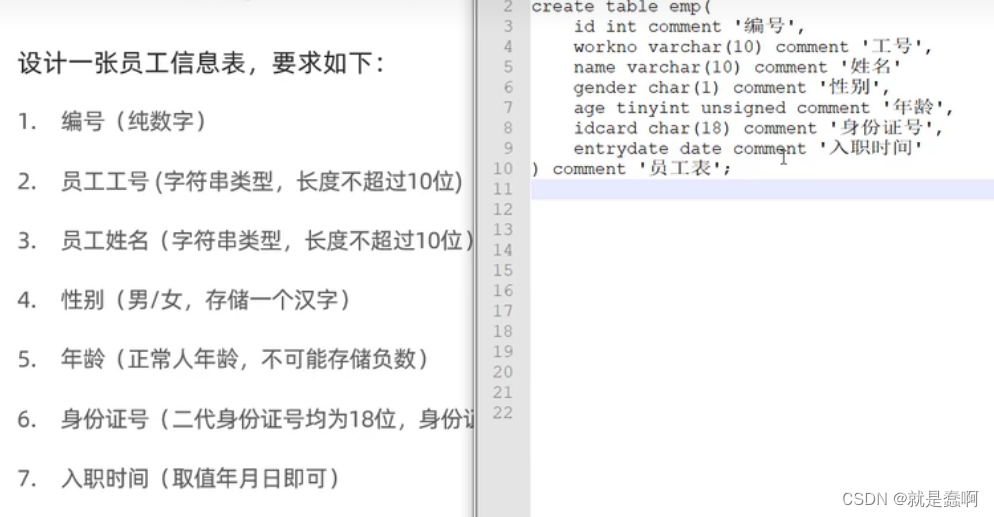

1.新建一个php文件,里面写上

<?php

echo phpinfo();

?>2.上传文件,就是我们保存的文件

3.打开抓包工具,点击开始上传

4.修改Conent-type值

5.点击forword

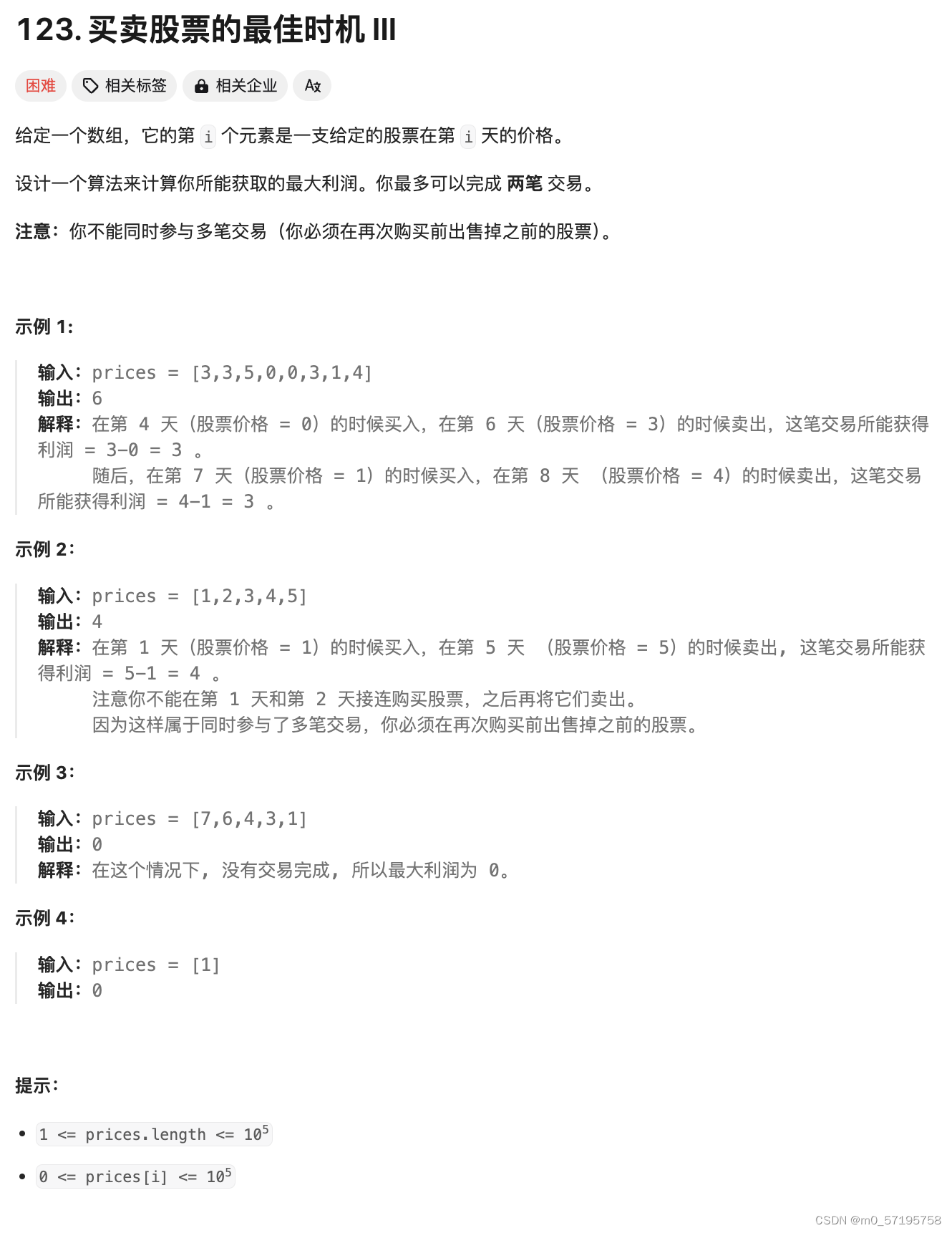

getimagesize()

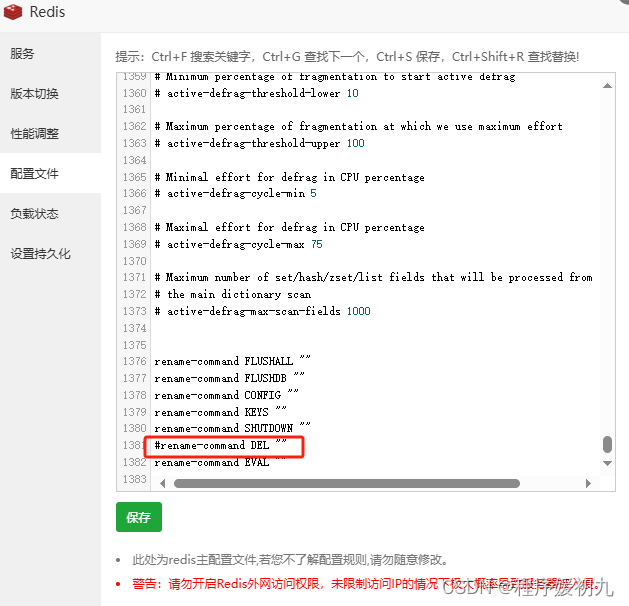

首先,这看起来是一个函数,去搜一搜,发现是获取图片的尺寸的函数,所以这里就不能用上面的办法进行绕过了,这里要制作一个图片木马,(亲测图片最好用.jpeg格式,.jpg和.png格式都不能利用),图片马的制作过程见文件上传漏洞里的图片马,test.php里面通常写一句话木马,这里为了演示,我们写

<?php phpinfo();?>保存为test.php

1.上传到服务器

看到返回了路径,记下

2. 利用文件包含漏洞来查看

3.利用成功