工具介绍

毒液流量转发器Venom-Transponder:自动化捡洞/打点/跳板必备神器,支持联动URL爬虫、各种被动扫描器;该工具支持在mac/windows/linux等系统上使用。

该流量转发器诞生背景:

鉴于平时挖洞打点时用到被动扫描器,在挖洞时又喜欢在多台服务器上部署不同的代理扫描器,总会有捡洞的那一天,在使用Burp做流量转发的时候发现流量只能转发到置于首个的扫描器,于是又使用了 passive-scan-client 该工具进行流量转发,但是还是不得我意,就花了一天上手搓了一个流量转发器出来,又花了一天调试和优化。针对使用过程中可能存在的问题已经做了处理,如:流量去重、无参静态文件过滤(这个还是针对黑名单个性化来的)、并发发包等。

https://github.com/c0ny1/passive-scan-client

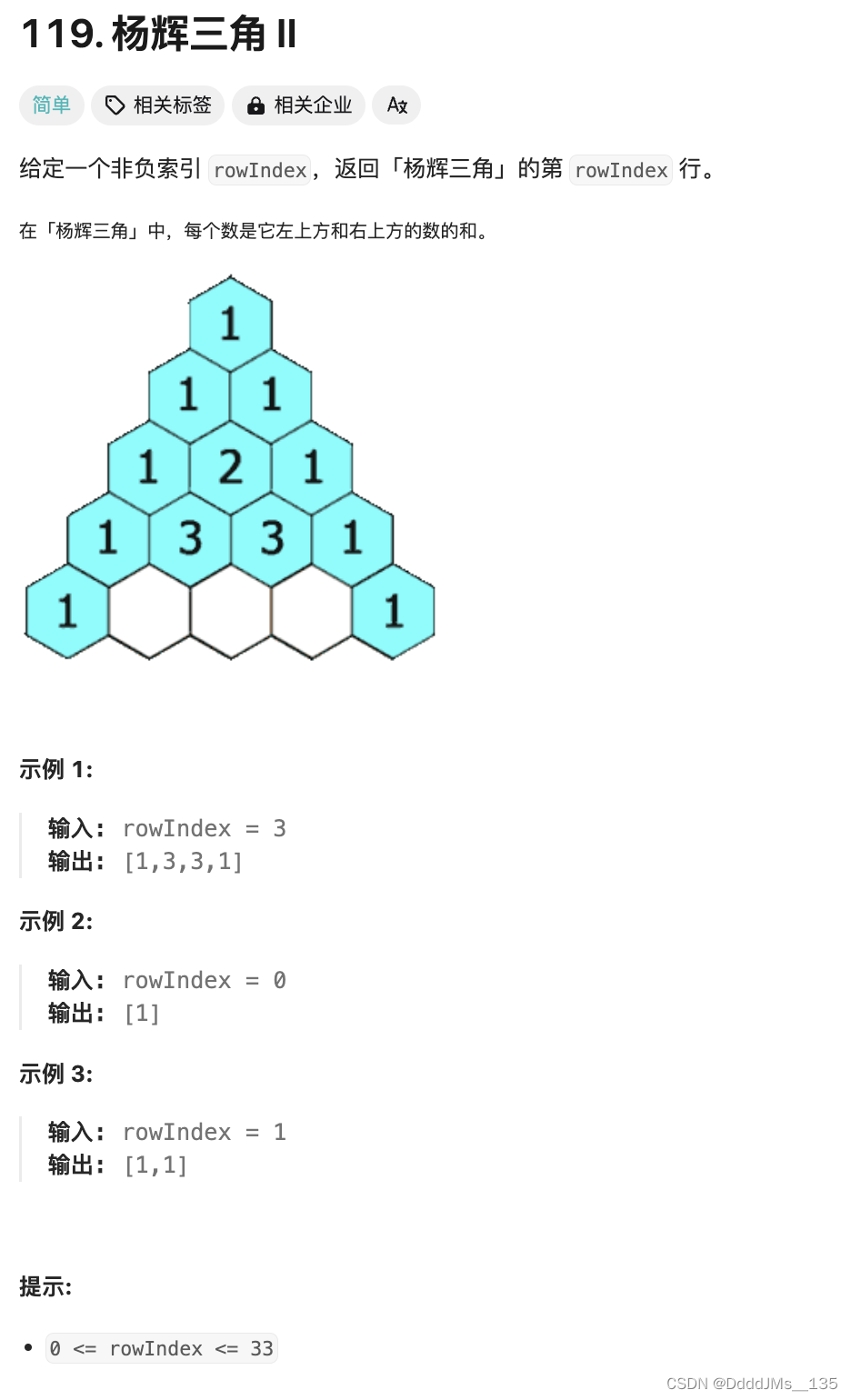

该工具的应用场景是什么:

-

**联动被动扫描器:**将流量转发至被动扫描器进行漏扫,不限制扫描器数量,只需在启动命令行处设置转发地址即可

-

**联动爬虫工具:**将爬虫工具的流量转发到Venom监听的端口上,由Venom给多个扫描器进行分发,工具:Rad、Crawlergo、Katana、URLFinder等

为什么不开源出来:

- 这里是因为后续我要出款被动扫描器,设置下悬念。

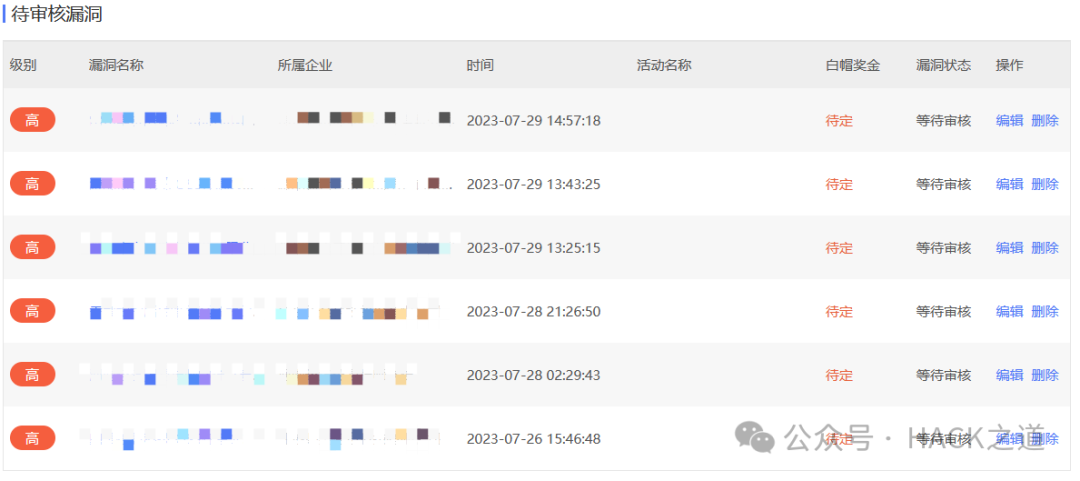

测试期间产出(周末未审):

使用说明

证书安装:

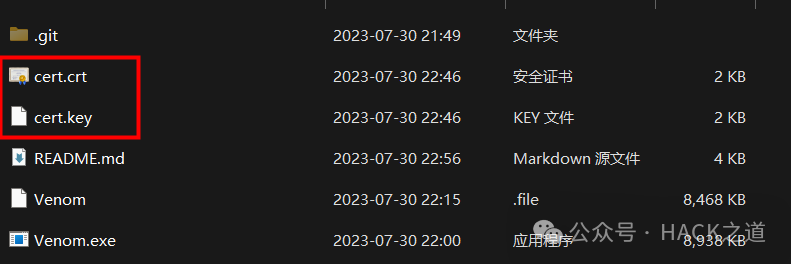

正常配置好参数启动时,当前目录下会出现cert.key和cert.crt文件。

然后按正常装Burp证书一样装到受信任的凭证里的根证书里就可以了,然后把浏览器代理设置到监听的端口即可(默认9090)。

操作示范:

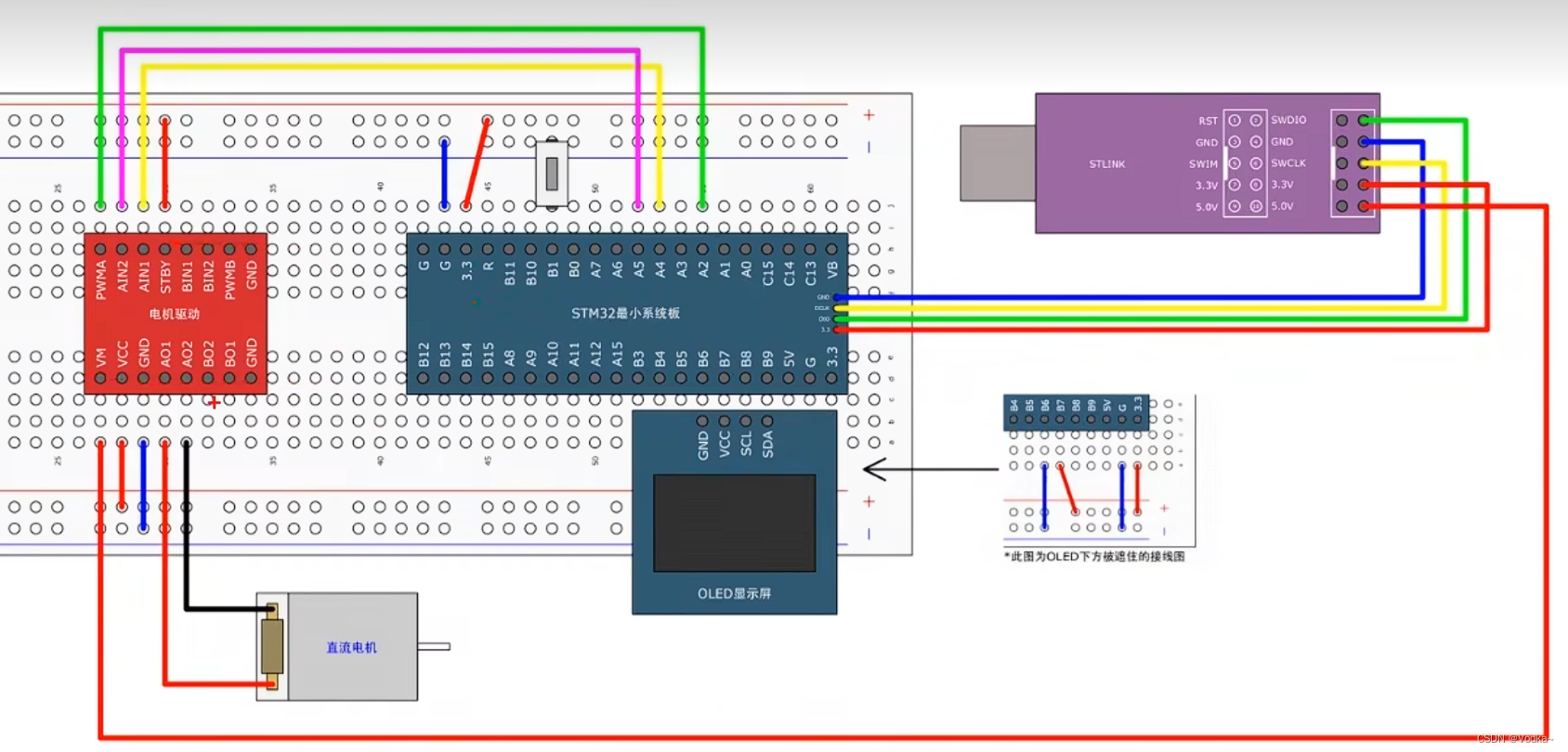

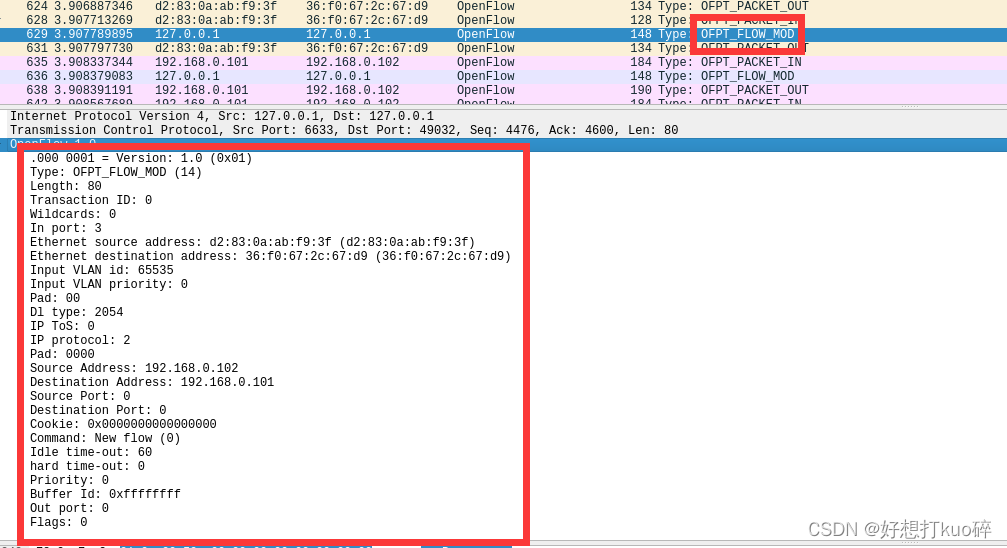

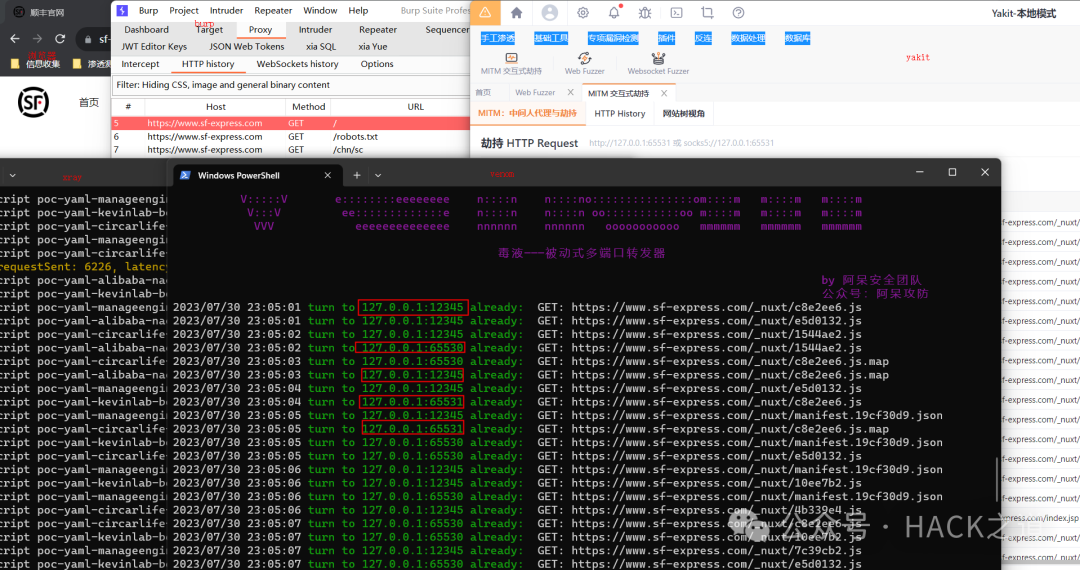

这里仅示范联动Burp、Xray、Yakit的使用教程(以顺丰为例):

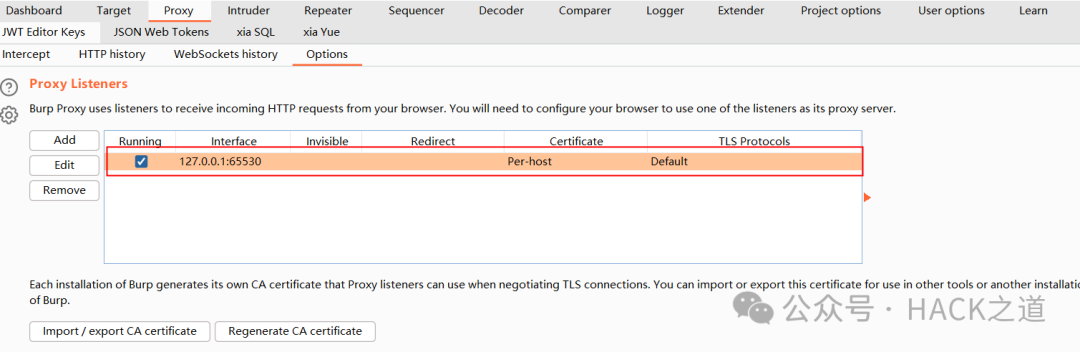

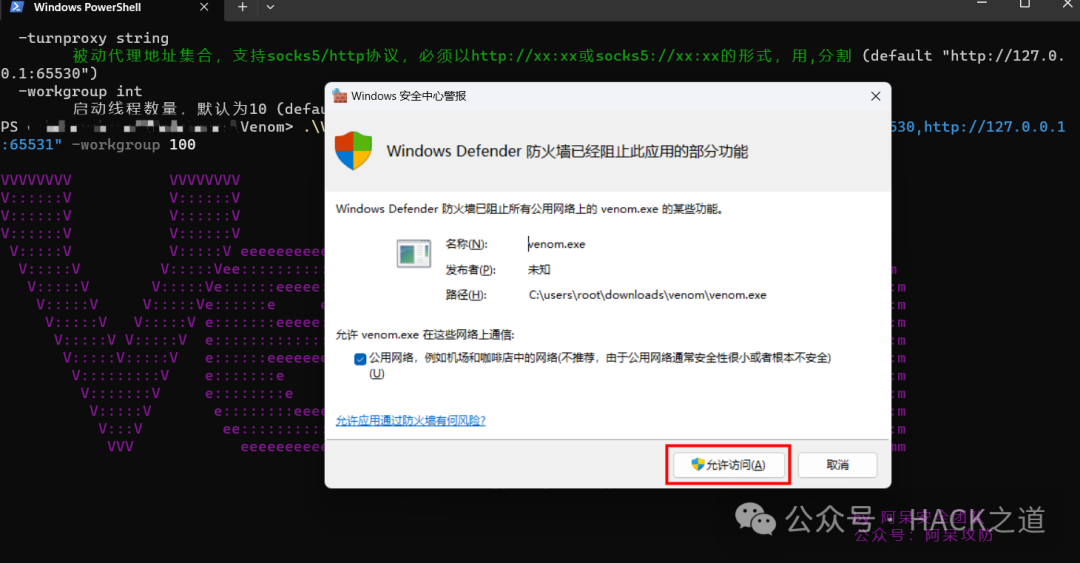

**Burp(65530端口):

**

Yakit(65531端口):

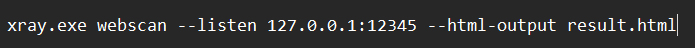

Xray(12345端口):

Venom联动展示:

`.\Venom -turnproxy 'http://127.0.0.1:12345,http://127.0.0.1:65530,http://127.0.0.1:65531'`

关于为什么没配置其他参数,因为这里面黑名单里默认加了我喜欢屏蔽的一些接口,有其他的新增,请复制全之后加入即可,然后线程别开太大,容易吹风扇。关于效果上,上图已经全部包含。

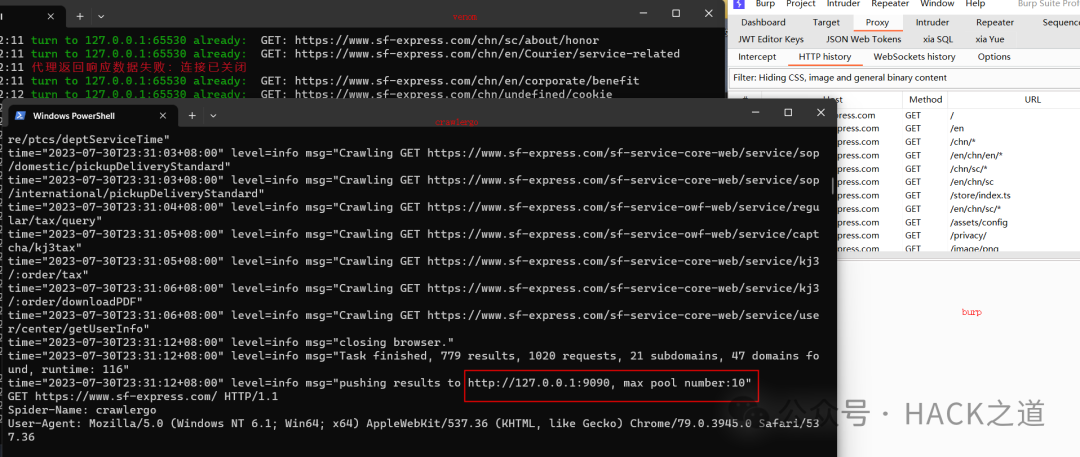

这里仅示范联动Crawlergo:

注意事项

黑名单不能为空,基本除-turnproxy外基本默认即可,黑名单是命令行输入的,如果替换了还需保留原有的内容请复制后往后加入。

下载地址

https://github.com/z-bool/Venom-Transponder

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂这些资料!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享