前言

Buuctf Web 是一个在线安全挑战平台,旨在提高参与者对网络安全的理解和实践能力。本文将详细介绍 Buuctf Web 的特点、挑战和机遇,帮助读者更好地了解这一领域。

一、Buuctf Web 的特点

多样化的挑战场景:Buuctf Web 提供了多种挑战场景,包括 Web 漏洞利用、密码破解、CTF 夺旗等,涵盖了网络安全领域的各个方面。

高质量的学习资源:平台提供了丰富的学习资源,包括视频教程、文章、案例分析等,帮助参与者提高技能水平。

实时排名和互动交流:Buuctf Web 支持实时排名和互动交流功能,参与者可以在平台上与其他选手一起讨论问题、分享经验。

二、Buuctf Web 的挑战

技术难度高:网络安全领域涉及的知识面广泛,技术难度较高,需要参与者具备较高的技术水平和学习能力。

时间压力大:在 CTF 夺旗等挑战中,时间是非常宝贵的资源,需要在有限的时间内快速定位问题并找到解决方案。

需要团队协作:在某些挑战中,需要团队协作才能更好地完成任务,如何有效地分工和协作也是一大挑战。

三、Buuctf Web 的机遇

提高技能水平:通过参与 Buuctf Web 的挑战,参与者可以不断提高自己的技能水平,增强在网络安全领域的竞争力。

拓展人脉资源:在平台上与其他选手交流互动,可以结识志同道合的朋友,拓展人脉资源。

获得实践机会:Buuctf Web 的挑战场景都是基于真实场景设计的,参与者在挑战中可以获得宝贵的实践机会。

为未来的工作做好准备:对于那些希望在未来从事网络安全相关工作的参与者来说,参与 Buuctf Web 可以为他们未来的工作做好准备。通过参与 Buuctf Web 的挑战,他们可以了解行业最新的动态和技术趋势,提高自己的职业竞争力。

四、如何参与 Buuctf Web 的挑战?

注册账号:首先需要在 Buuctf Web 平台上注册一个账号。

选择挑战场景:根据自己的兴趣和需求选择相应的挑战场景。

学习相关知识:为了更好地完成挑战,需要提前学习相关知识,如 Web 安全、密码学等。

参与挑战:按照挑战的要求完成相应的任务,与其他选手竞争排名。

交流与分享:在平台上与其他选手交流经验、分享技巧,共同提高技术水平。

总结:Buuctf Web 作为一个在线安全挑战平台,为网络安全爱好者提供了一个学习和交流的平台。通过参与 Buuctf Web 的挑战,不仅可以提高自己的技能水平,还可以拓展人脉资源、了解行业动态并为未来的工作做好准备。希望本文的介绍能帮助读者更好地了解 Buuctf Web 的特点、挑战和机遇,为未来的发展做好准备。

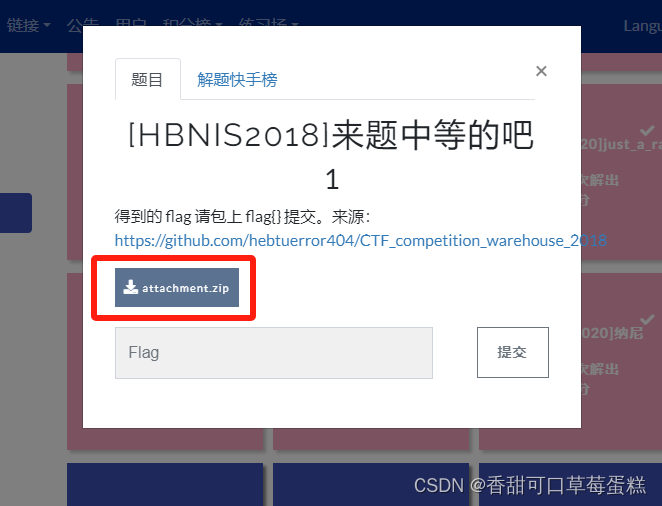

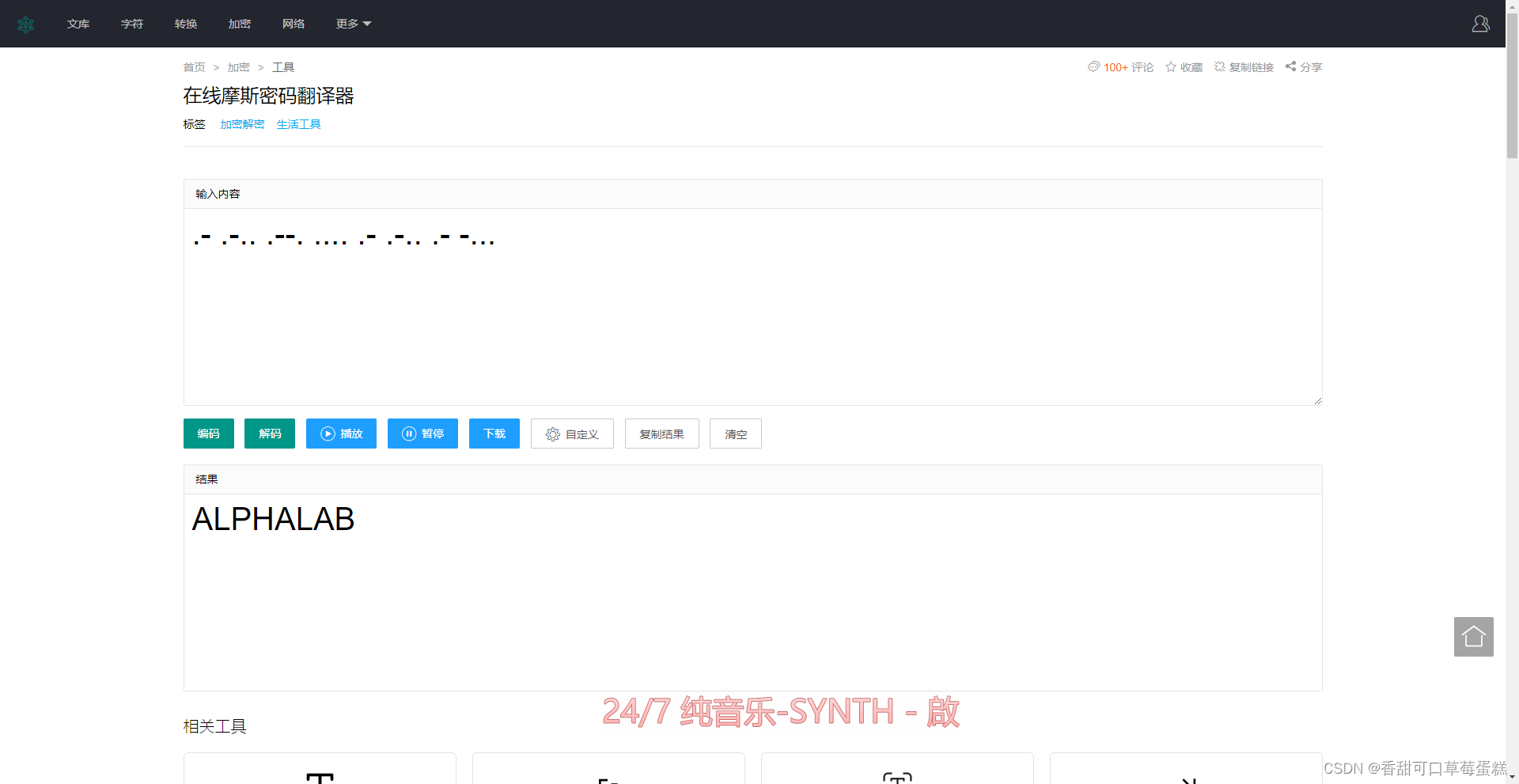

一、[HBNIS2018] 来题中等的吧(摩斯密码解码)

点击链接下载文件

打开图片有点像摩斯密码

第三方网站解码即可

二、梅花香之苦寒来(WinHex 检查 & 十六进制转 ASCII & Gnuplot 绘图工具 & QR Research)

点击链接下载文件

打开后是一张图片

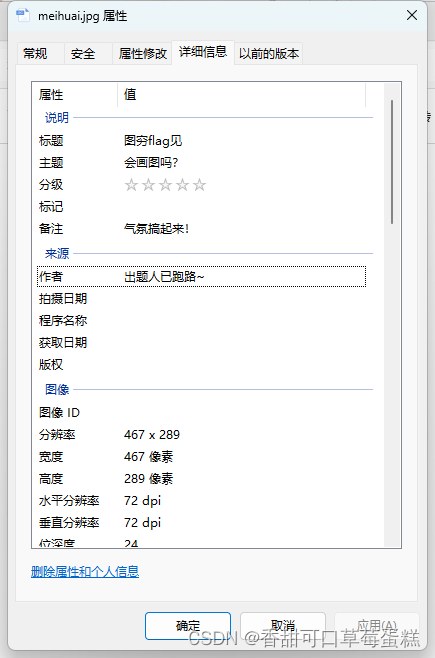

右键属性发现有信息,但好像又没用

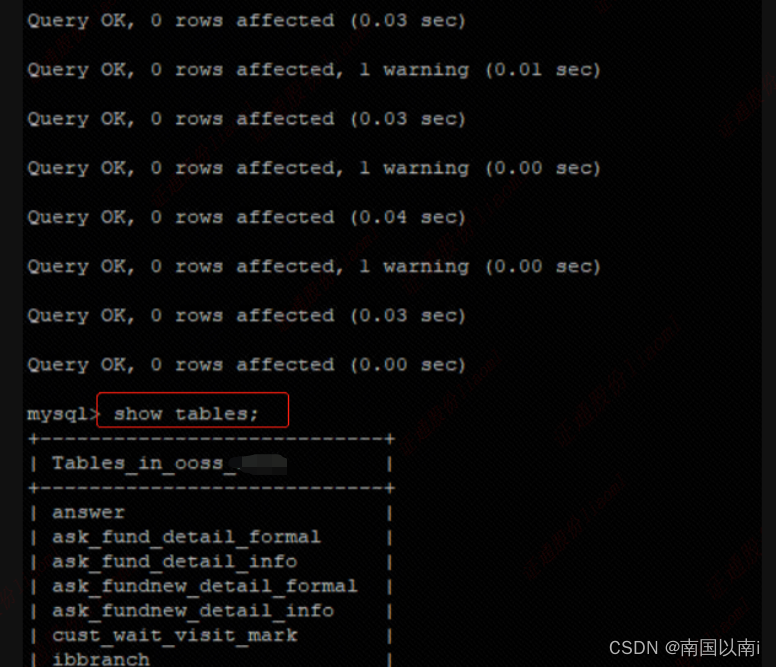

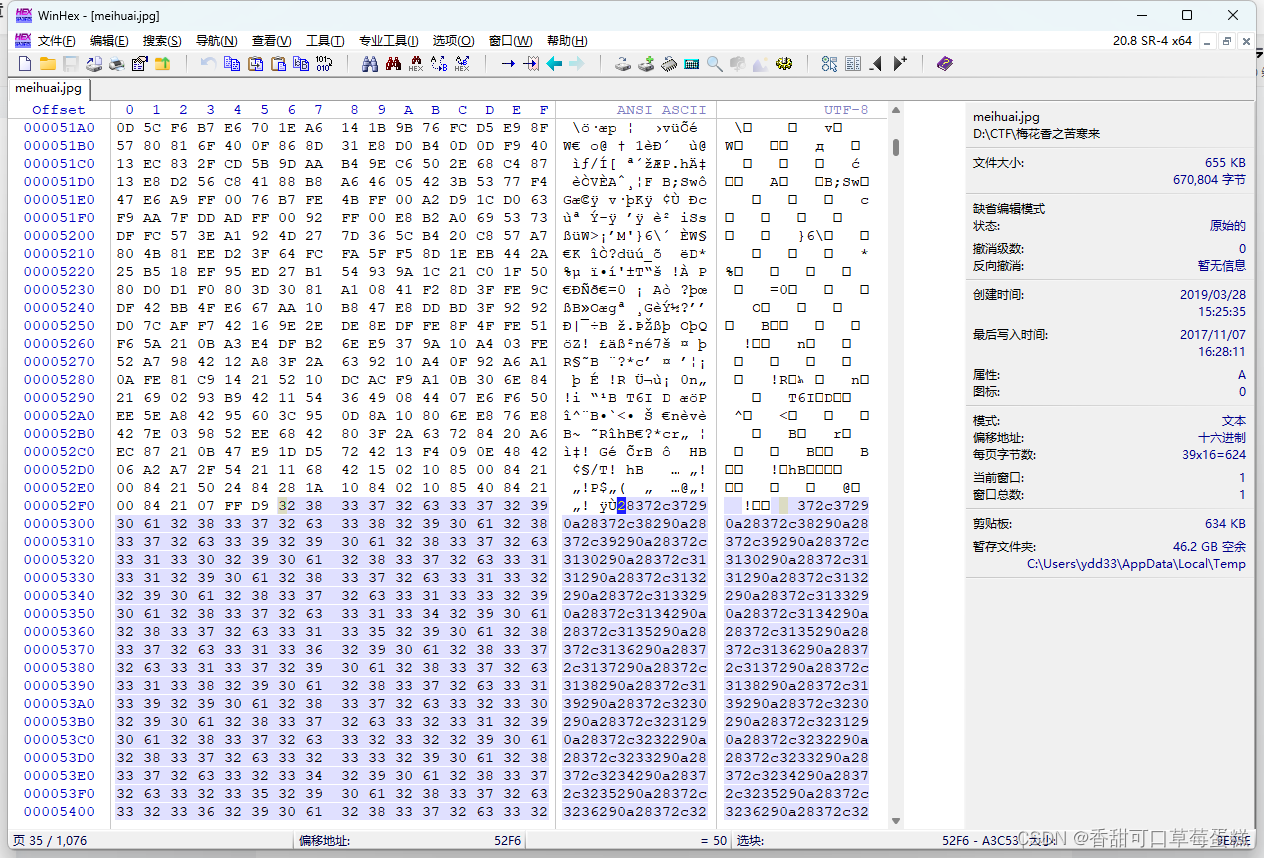

扔进 WinHex 中发现大量十六进制

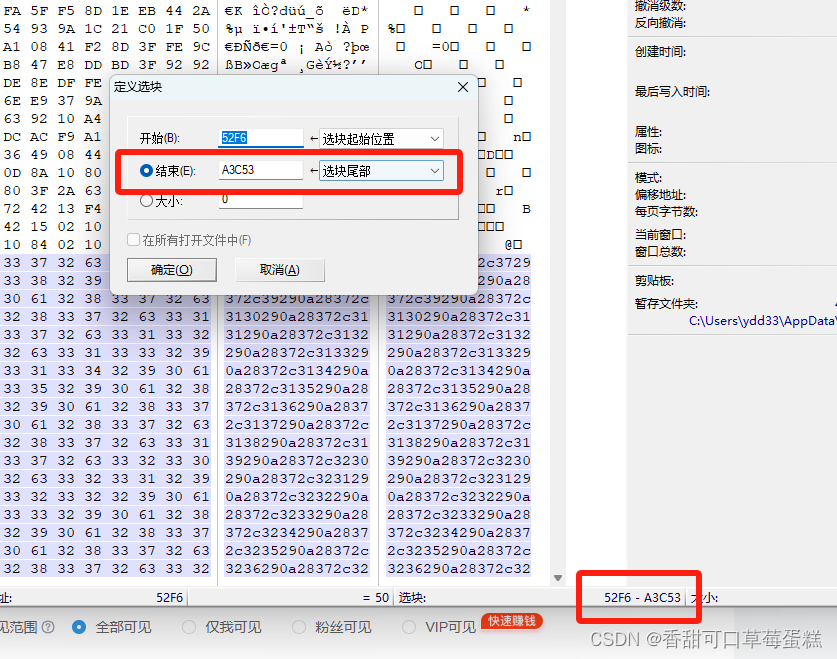

点击右下角的选块可以快速选择

点击链接进入第三方网站

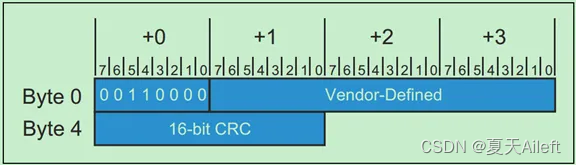

16 进制转字符串![]() https://coding.tools/tw/hex-to-ascii转换后可以看到类型于坐标的东西

https://coding.tools/tw/hex-to-ascii转换后可以看到类型于坐标的东西

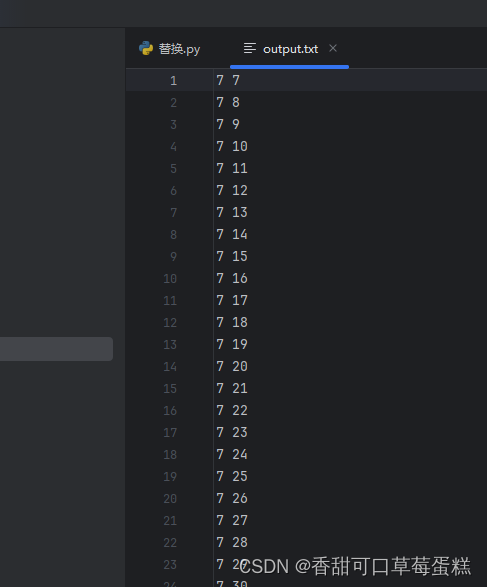

复制结果存放到 flag.txt 文件中,利用 Python 脚本格式化一下

# 打开原始文件进行读取

with open('flag.txt', 'r', encoding='utf-8') as file:

lines = file.readlines()

# 创建一个新文件进行写入

with open('output.txt', 'w', encoding='utf-8') as file:

for line in lines:

# 去掉两边括号并将逗号替换为空格

new_line = line.strip().replace('(', '').replace(')', '').replace(',', ' ')

file.write(new_line + '\n')

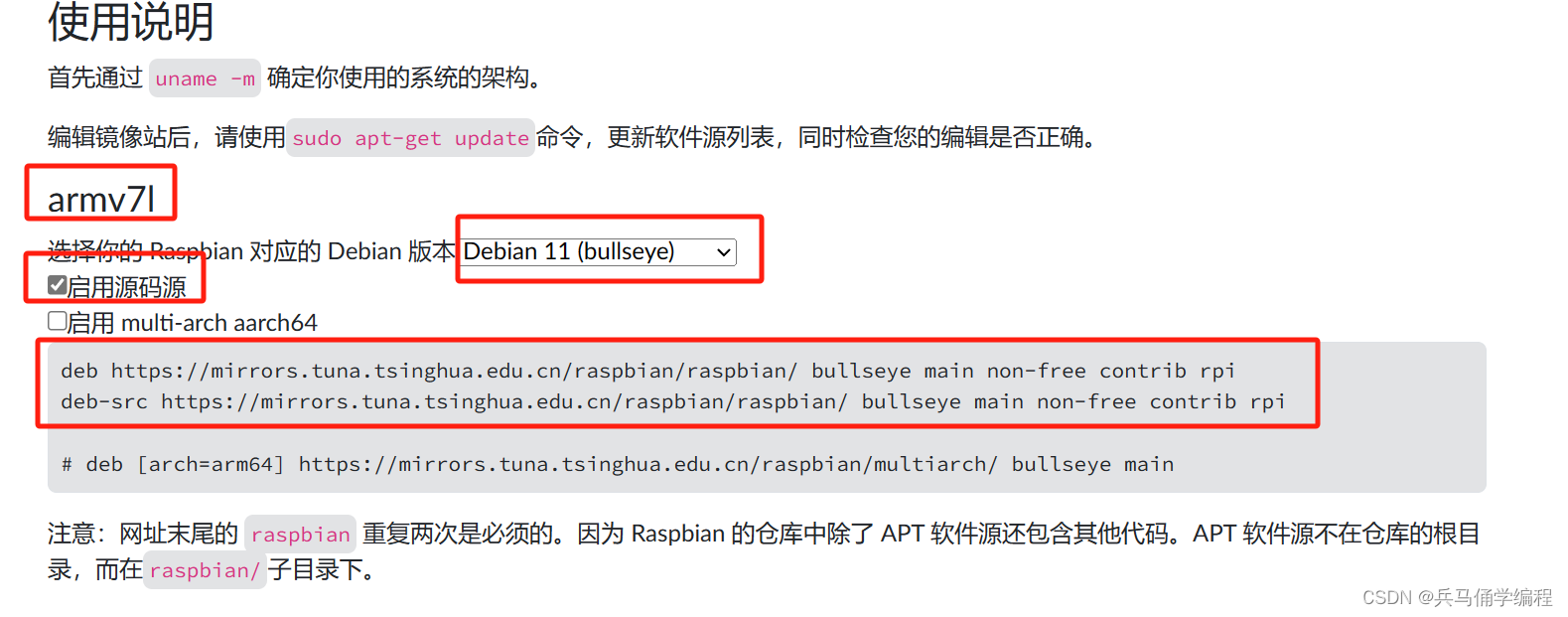

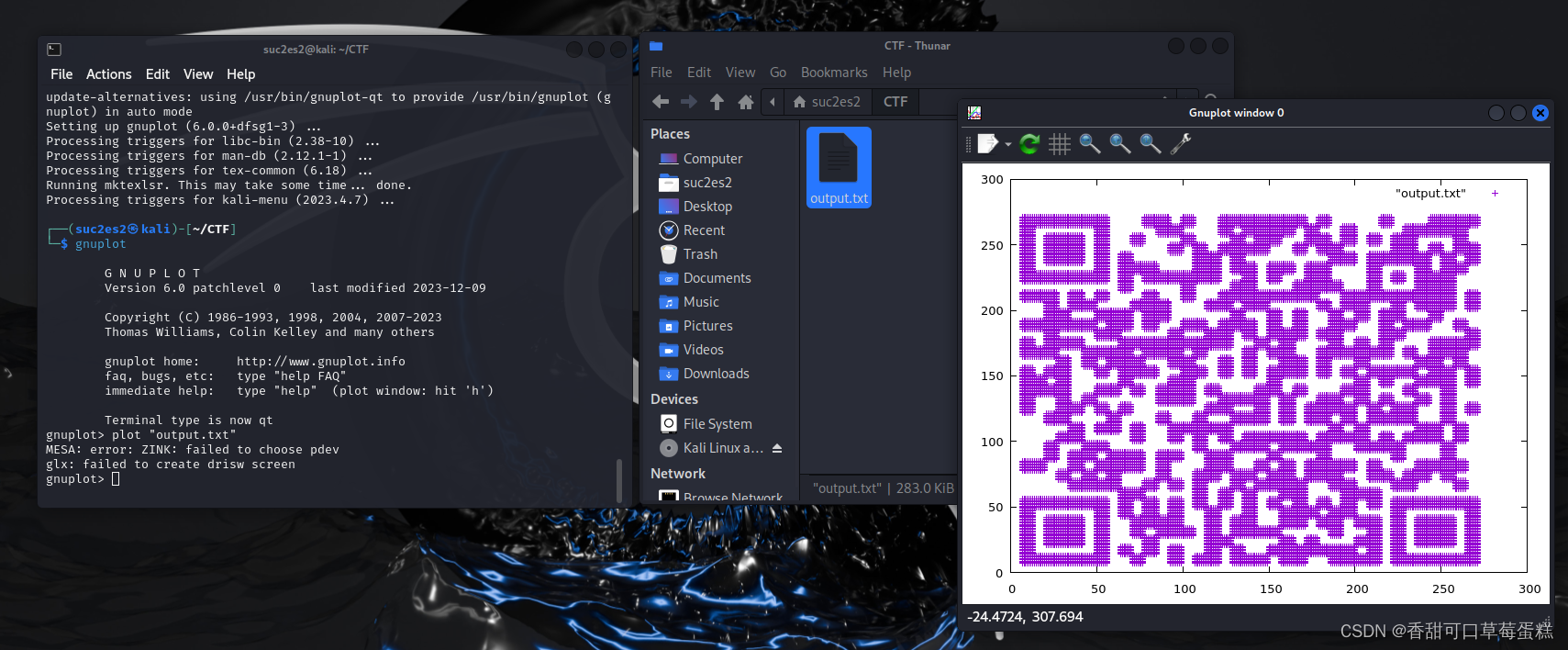

利用 Kail Linux 中的工具 Gnuplot 绘制图像,先安装一波

sudo apt-get install gnuplot 再执行命令

plot "output.txt"

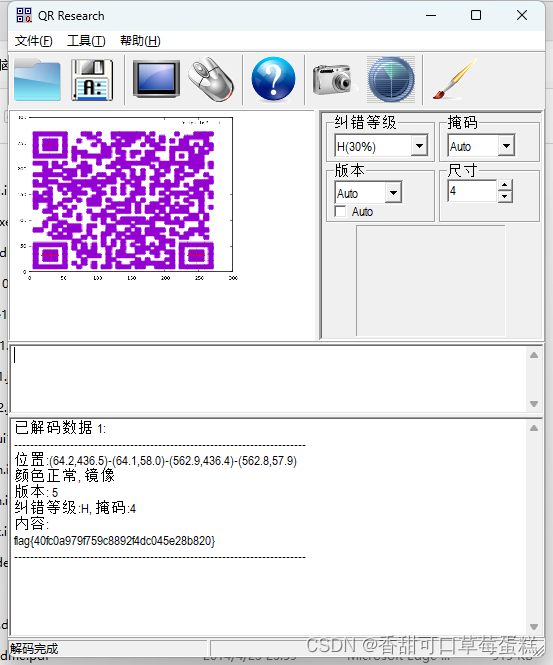

这里导出过后使用工具 QR Reseach 扫码

三、[ACTF新生赛2020] outguess(文件属性 & 社会主义核心价值观解码 & Outguess 提取)

点击链接下载文件

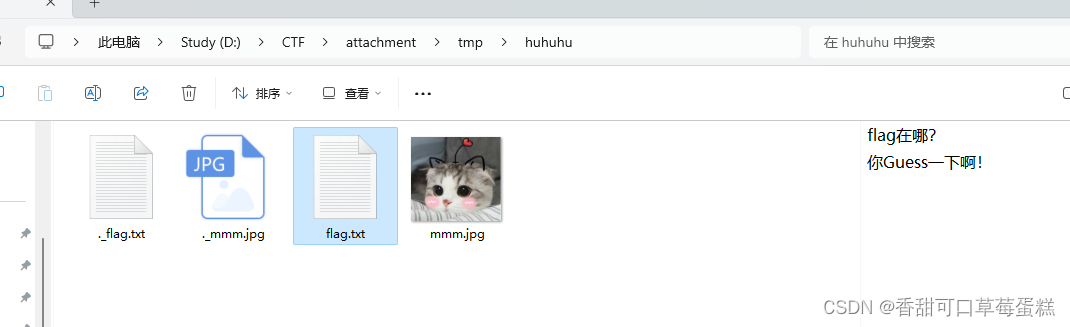

下载后解压缩有这样两个文件

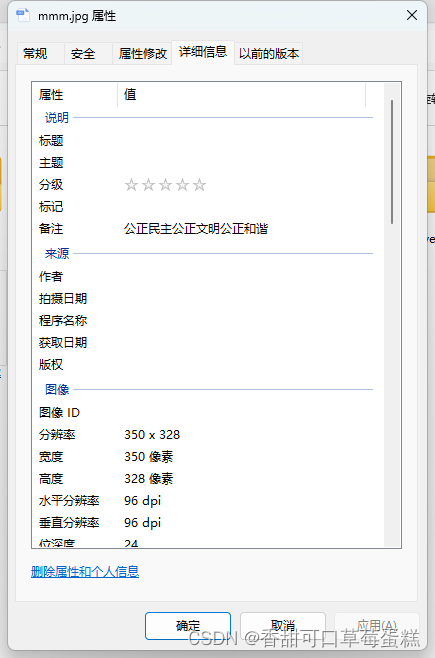

先检查图片属性发现信息

一眼社会主义核心价值观编码,第三方网站解码

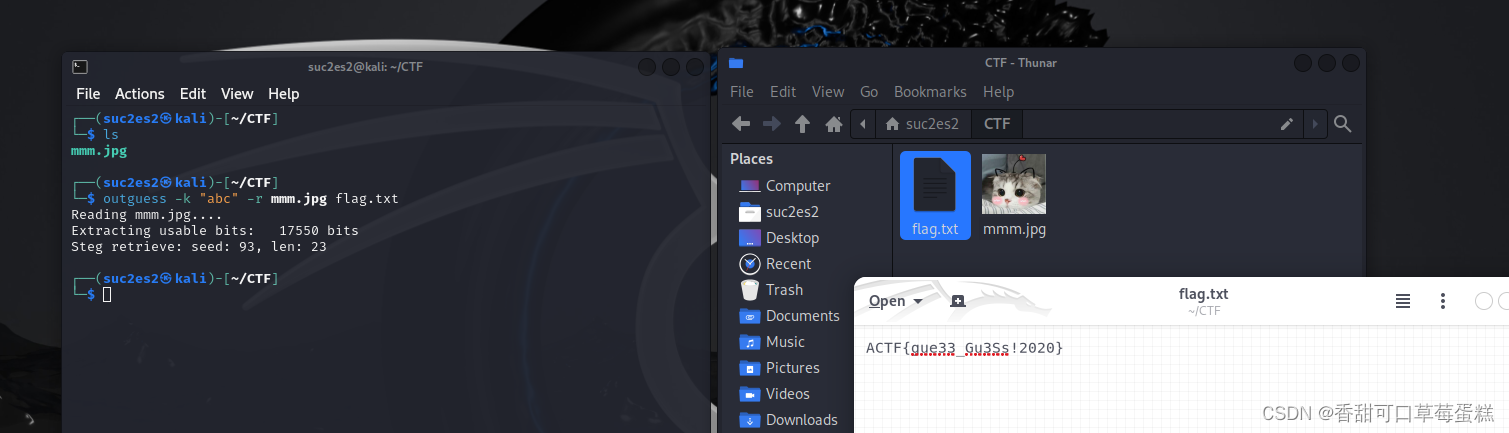

结合题目名字应该是要用 Outguess 工具提取,abc 是密码

outguess -k "abc" -r mmm.jpg flag.txt

四、谁赢了比赛?(Binwalk 提取 & Archpr 爆破 & Stegsolve 逐帧分析)

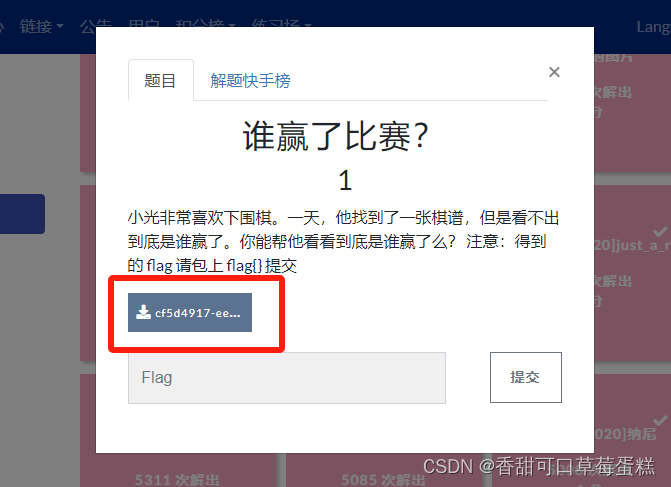

点击链接下载文件

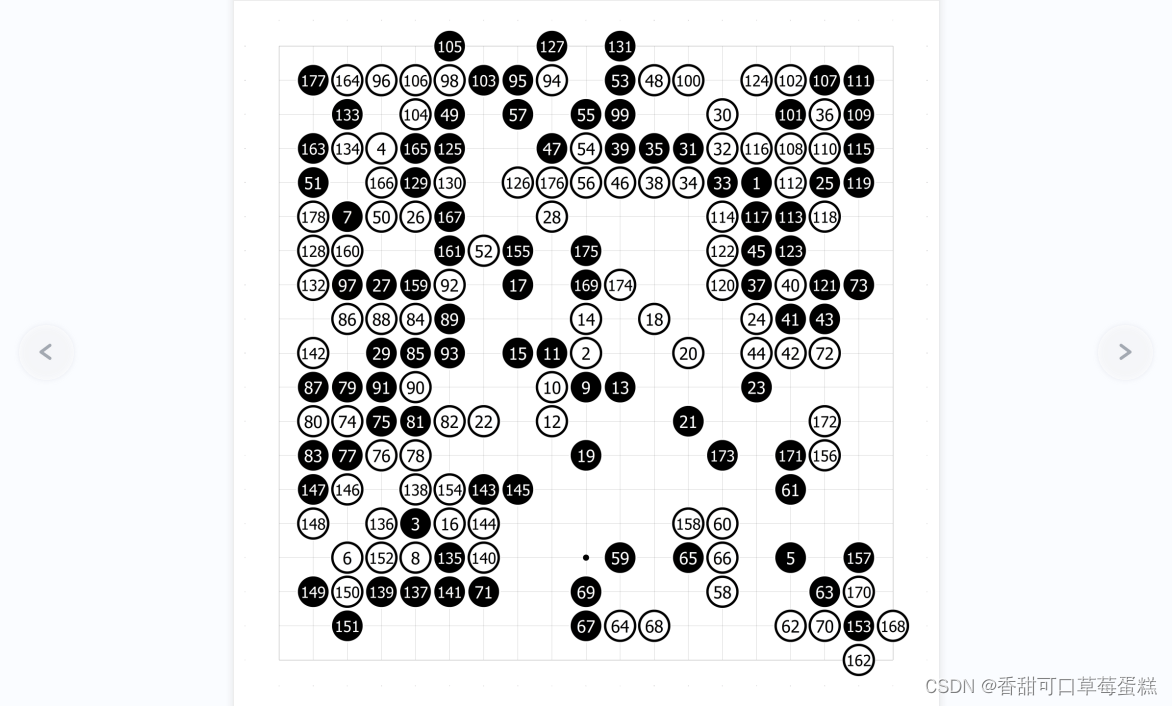

打开文件得到这么一张图片

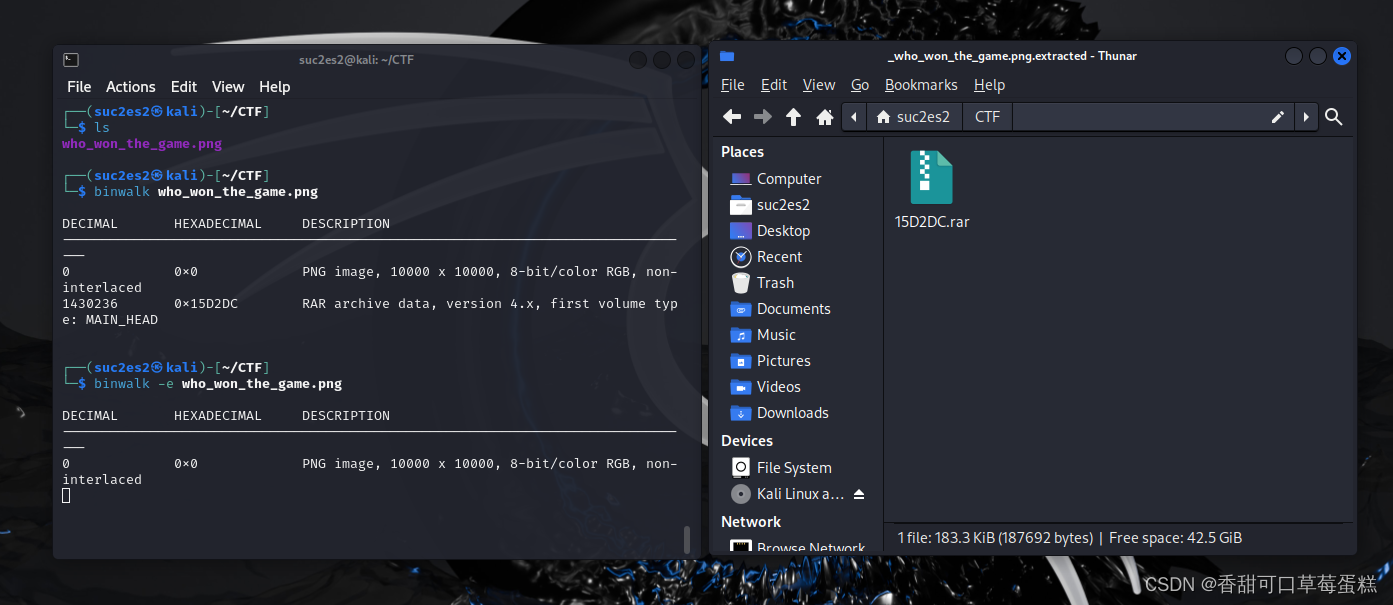

使用 Binwalk 提取出一个 RAR 文件

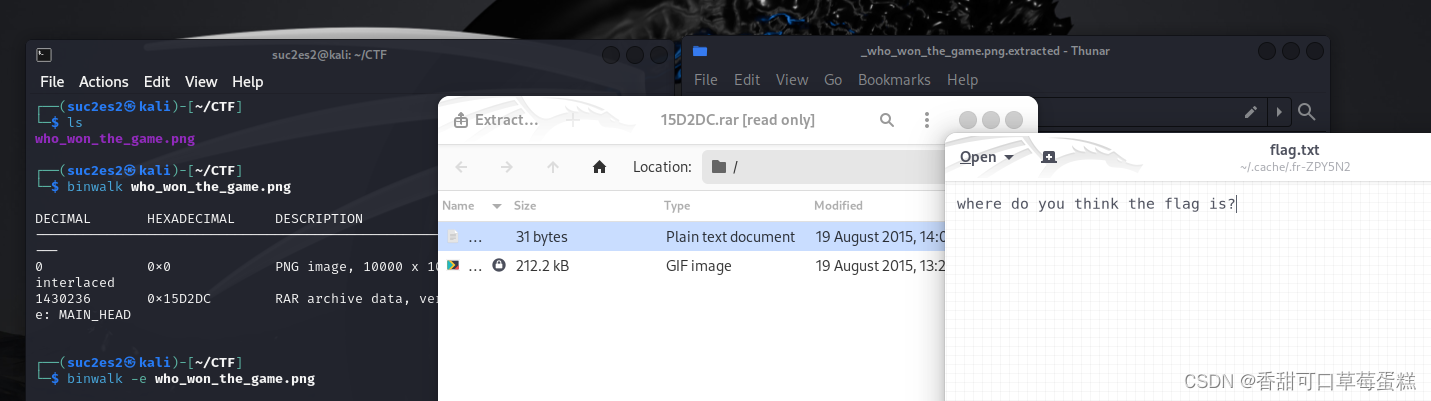

文件内容如下

解压缩查看图片需要密码

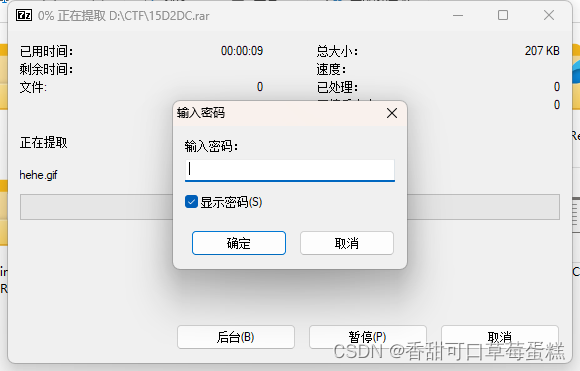

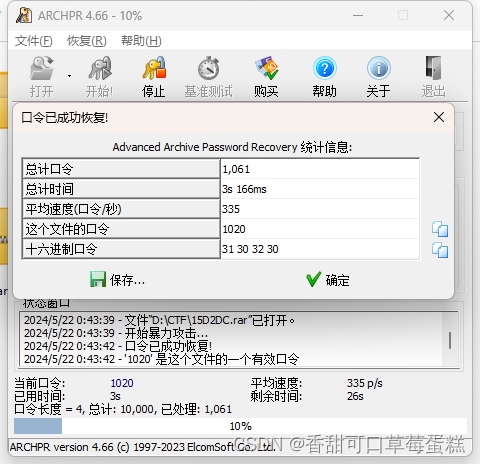

使用 Archpr 爆破得到密码

得到一张 gif 图片

使用 Stegsolve 逐帧分析,在 310 帧发现字段,保存这一帧

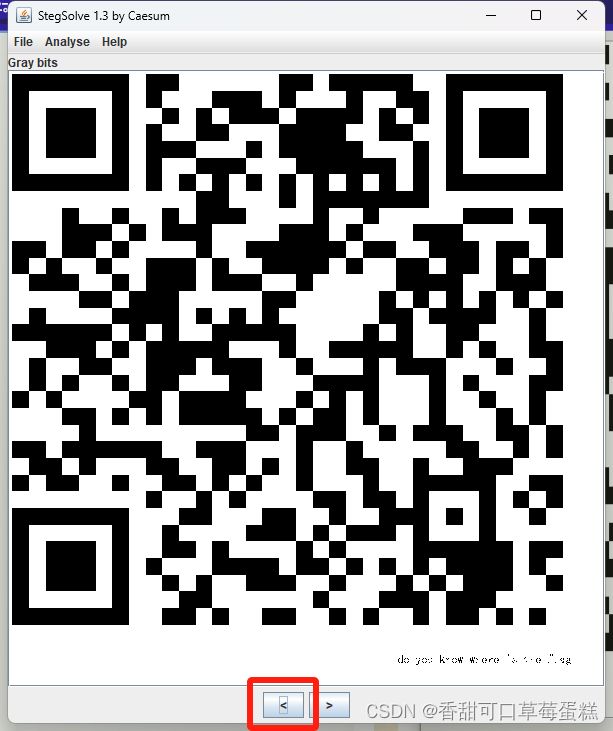

打开刚保存的图像右移一下拿到二维码

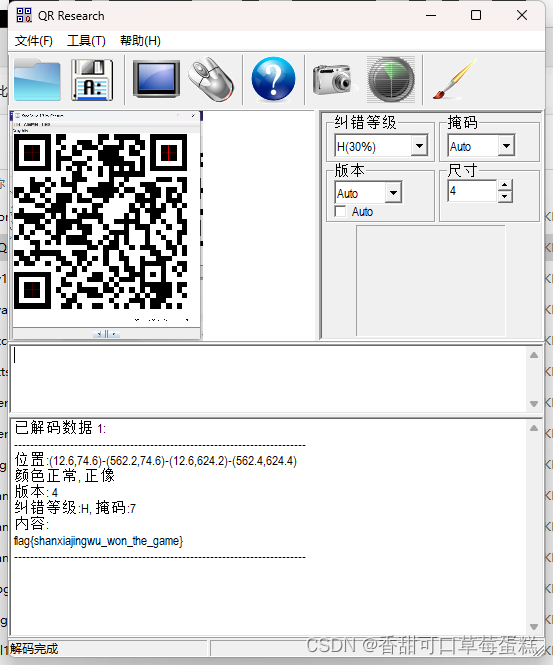

使用 QR Research 扫码拿到 flag

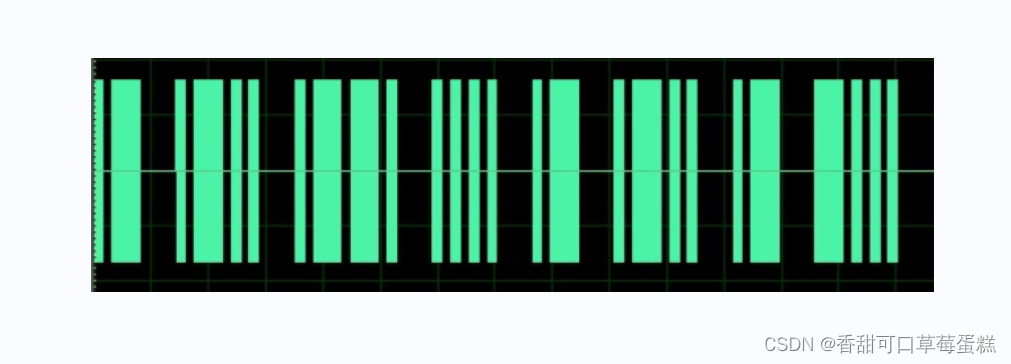

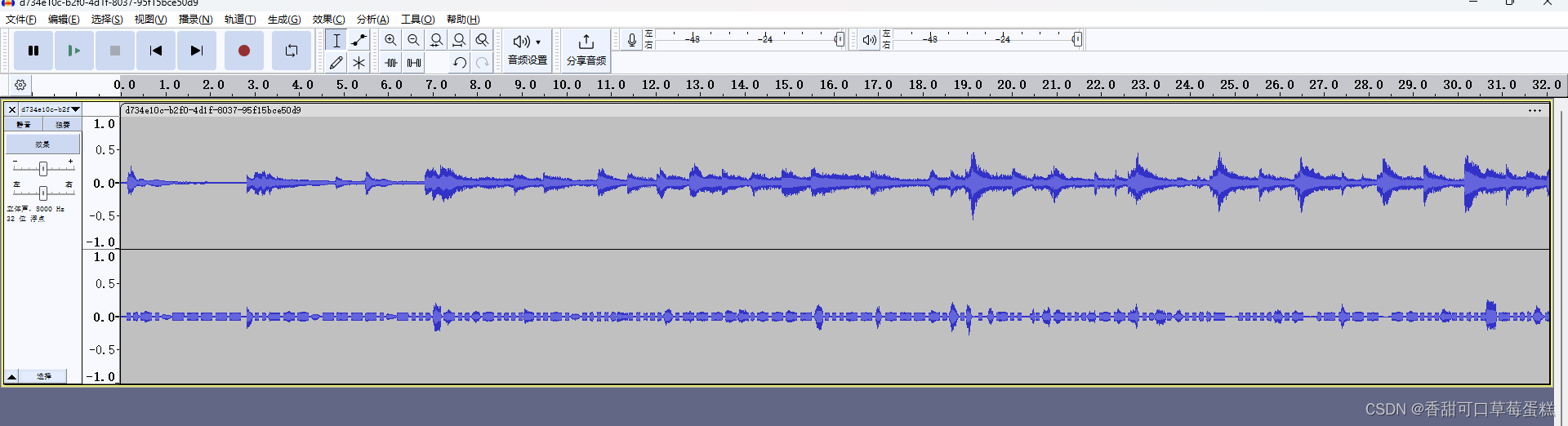

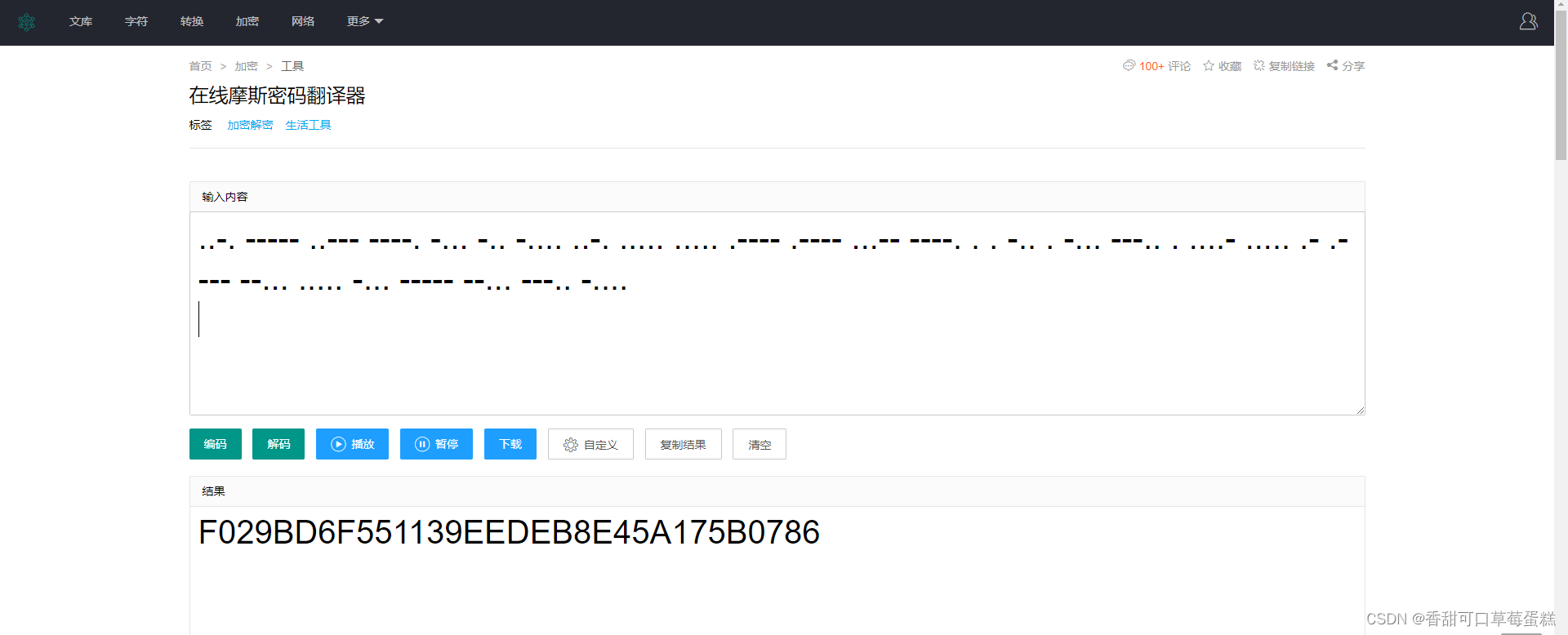

五、穿越时空的思念(Audacity 分析 & 摩斯密码解码)

点击链接下载文件

下载后是一段音频,扔进 Audacity 中像是摩斯密码

解密得到

..-. ----- ..--- ----. -... -.. -.... ..-. ..... ..... .---- .---- ...-- ----. . . -.. . -... ---.. . ....- ..... .- .---- --... ..... -... ----- --... ---.. -....

第三方网站解密,最后提交时要小写

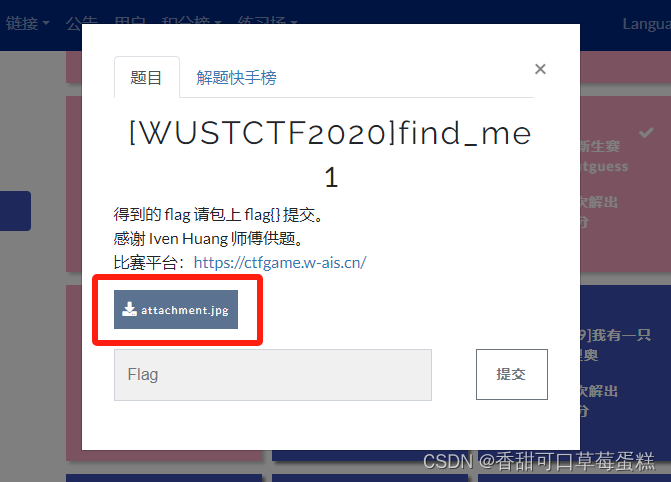

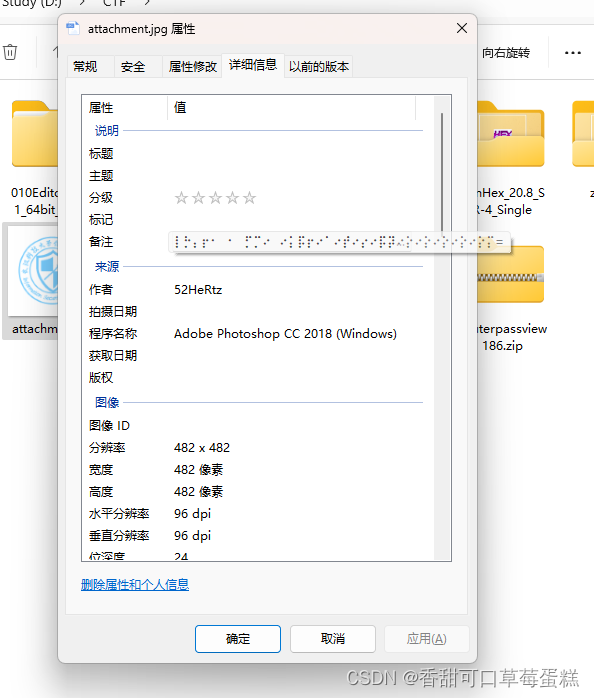

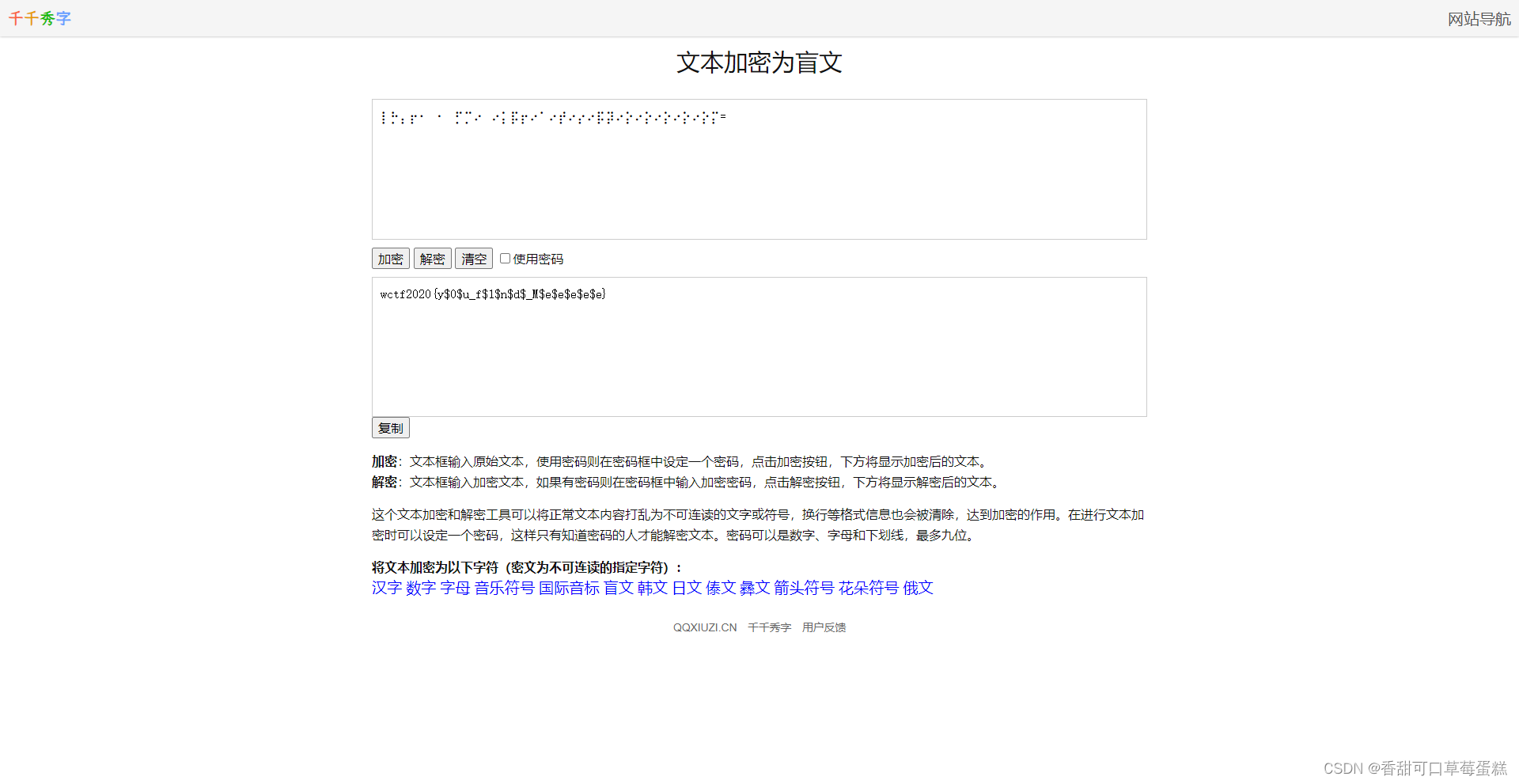

六、[WUSTCTF2020] find_me(文件属性 & 盲文解码)

点击链接下载文件

下载后是一张图片,右键属性发现信息

有点像盲文解密,第三方网站解密

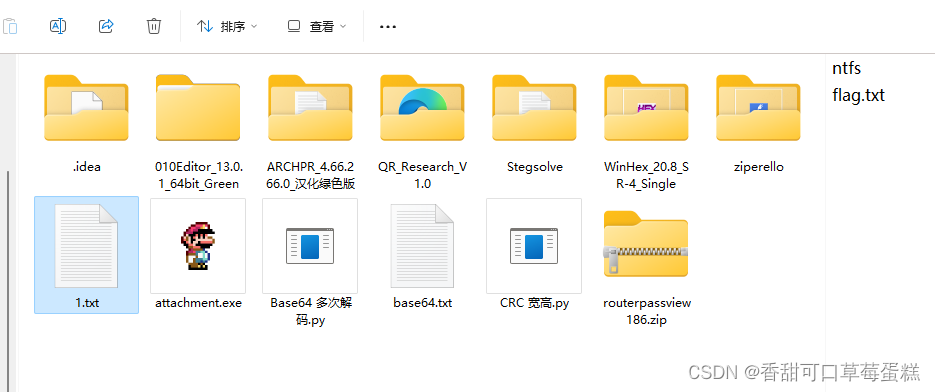

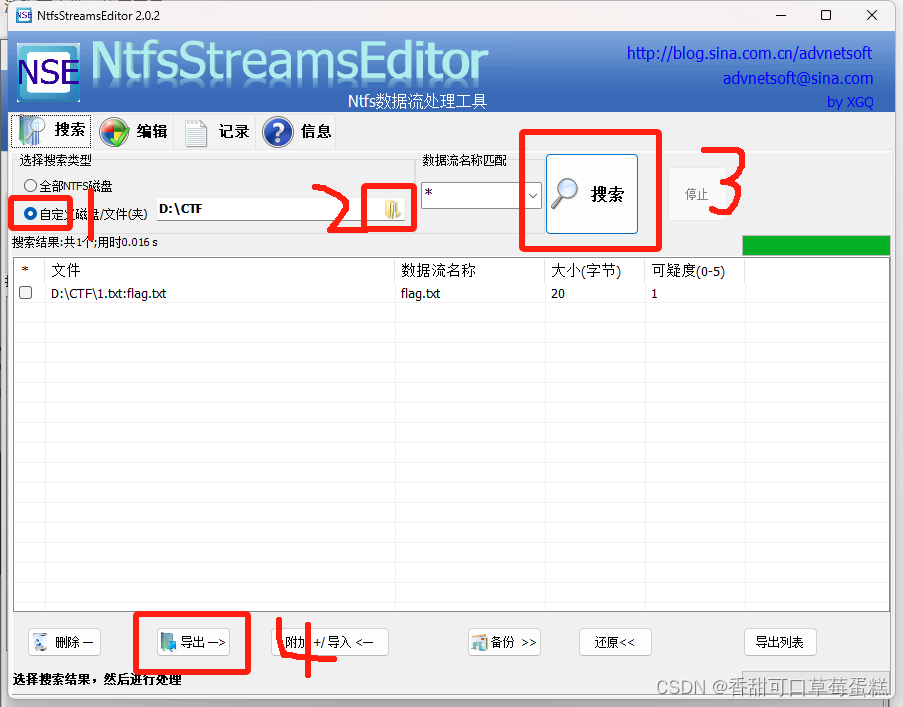

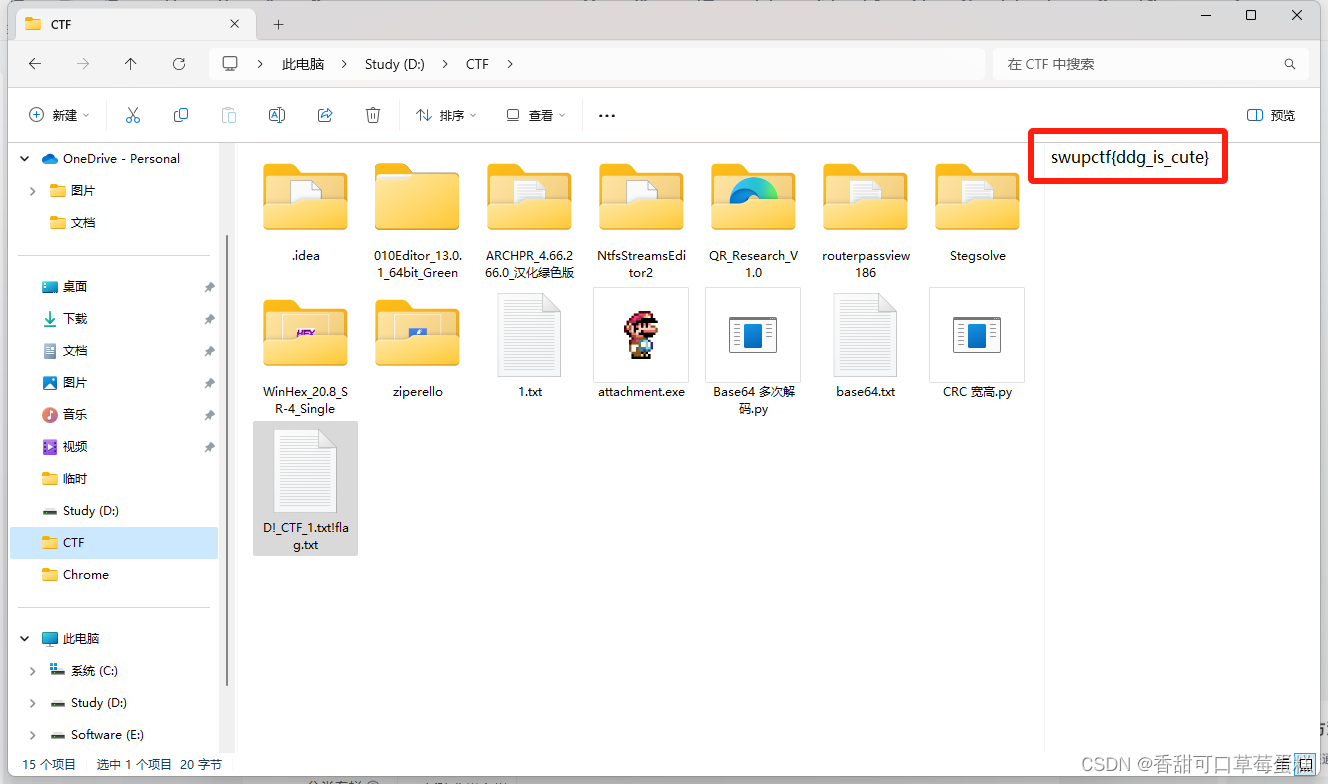

七、[SWPU2019] 我有一只马里奥(NtfsStreamsEditor 导出)

点击链接下载文件

运行 exe 文件得到一个 1.txt

给出了提示 NTFS,使用工具 NtfsStreamsEditor 导出(需要工具私信我)

拿到 flag

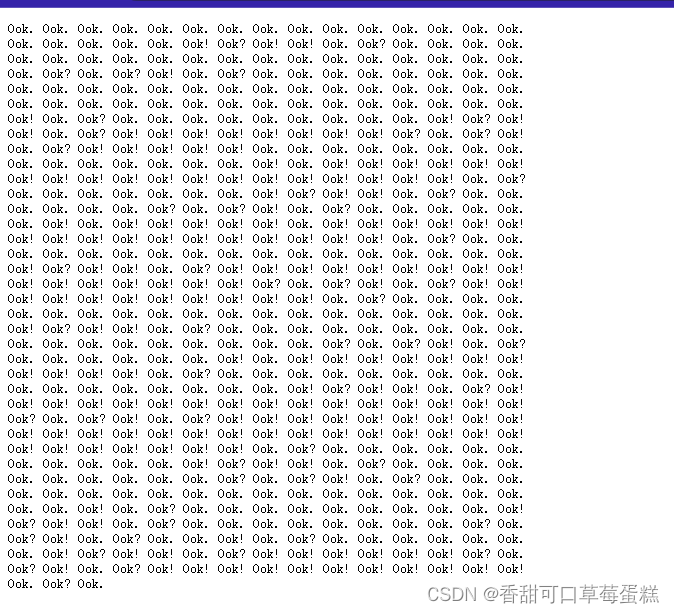

八、[GUET-CTF2019] KO(Ook! 解码)

点击链接下载文件

打开后是 Ook! 编码

解码拿到 flag

flag{welcome to CTF}