1.网络安全基础信息

网络安全的五个基本要素:

机密性:确保信息不暴露给未授权的实体或进程

完整性:只有得到允许的人才能修改数据,并且能判断出数据是否已被修改

可用性:得到授权的实体在需要时可以访问数据,即攻击者不能占用所有的资源而阻碍授权者的工作

可控性:可以控制授权范围内的信息流向以及行为方式

可审查性:对出现的信息安全问题提供调查的数据和手段

2.加密技术

对称加密技术:双方用的密钥一样,所以也被称为非公开密钥加密,需要专门通道传输

特点:1.加密强度不高,但效率高(适合大文件加密)2.密钥分发困难

常见对称加密算法:DES,AES 3DES(三重DES),RC-5,IDEA算法。(口诀:3s+51)(以上算法中,除了rc-5是流密码,其他都是分组密码,流密码就是把整个文件作为一个整体去加密,分组就是先对文件分组,再对分组之后的文件加密)

非对称加密技术:加密和解密用的秘钥不一样,所以也被称之为公开密钥加密,不需要专门通道,密钥必须成对使用。用b的公钥加密a的文件,b收到文件后用自己的私钥解密。

特点:加密速度慢,但强度高

常见非对称加密算法:RSA,DSA,ECC(口诀:AA,CC)

注意:X.509数字证书标准推荐RSA,国密SM2数字证书采用ECC

3.认证技术

认证流程(数字签名):发送者a用hash函数获取到明文的信息摘要,然后用a自己的私钥进行签名,获得签名摘要,b拿到签名摘要后,用a的公钥解开获得消息摘要(验证过程,这样子a就抵赖不了)。

数字认证的算法其实就是非对称算法

完整性(信息摘要技术):用hash函数直接对明文获取信息摘要,然后对比数字签名过程中最后获得的信息摘要,如果一样,说明明文没被改动,不一样说明在传输过程中明文被改动了

数字签名的作用

1.接收者可验证消息来源的真实性

2.发送者无法否认发送过该信息

3.接受者无法伪造或篡改信息

数字摘要:由单向散列函数加密成固定长度的散列值

常用消息摘要技术有MD5,SHA等,市场上常使用分MD5,SHA算法的散列值分别是128和160位,由于SHA的密钥长度比较长,因此安全性高于MD5

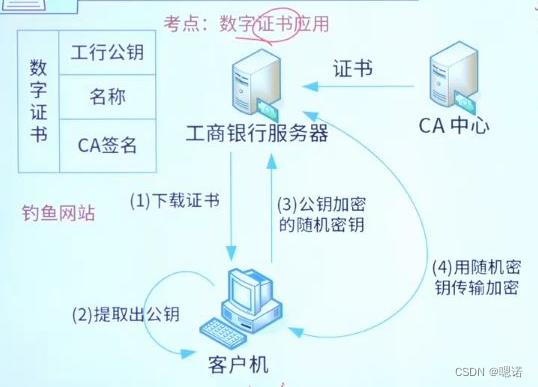

4.数字证书应用

数字证书:公钥,名称,CA签名(类似于派出所)

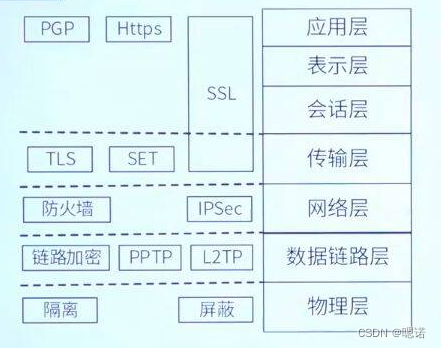

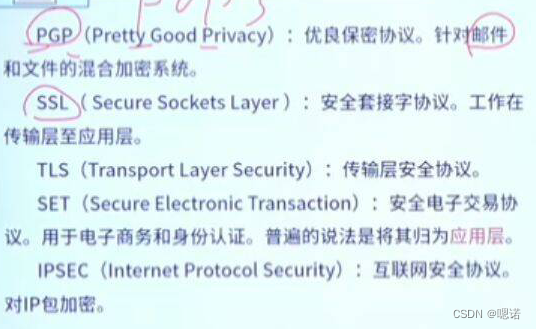

5.网络安全协议

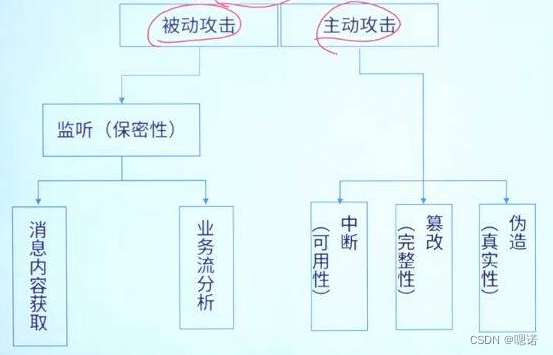

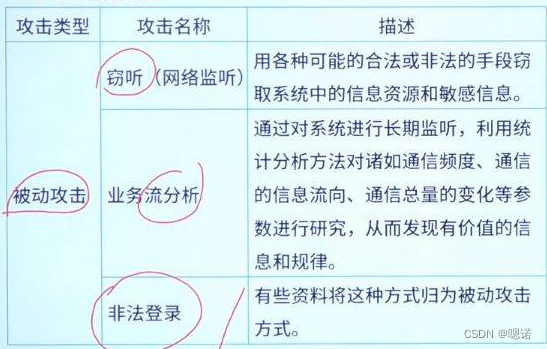

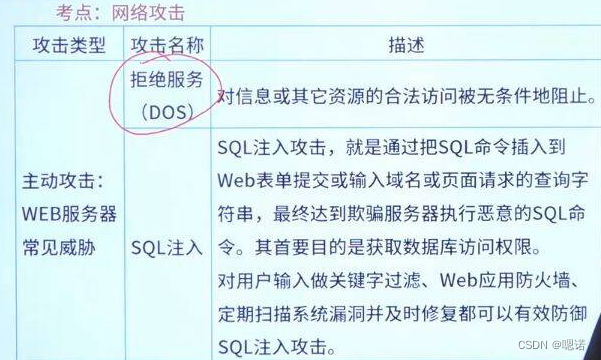

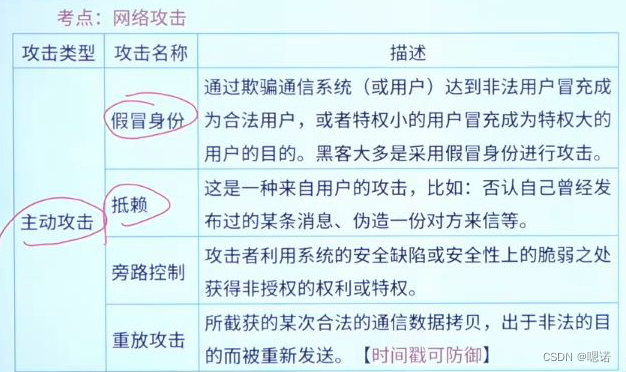

6.网络安全威胁

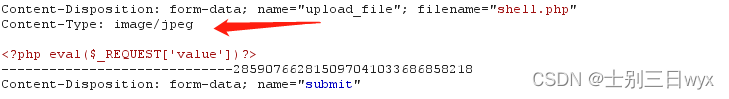

网络攻击--web应用级防火墙:具有web应用相关的防护能力,比如防SQL注入,网页防篡改等。

7.网络安全控制技术

信息的存储安全:

1.信息使用的安全(如用户的标识和验证,用户存取权限控制,安全问题跟踪等)

2.系统安全监控

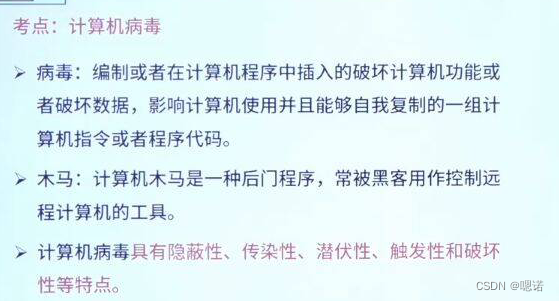

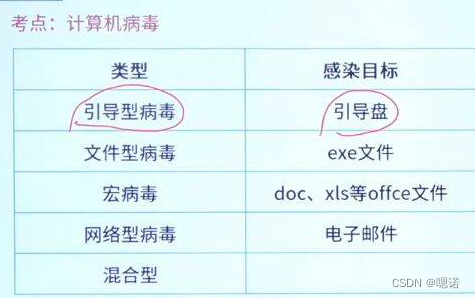

3. 计算机病毒防治

4.数据的加密

5.防治非法的攻击

用户识别技术(用户识别和验证):

核心:识别访问者是否属于系统合法用户

目的:防止非法用户进入系统

例子:口令认证,生物识别认证,u盾认证,多因子认证

访问控制技术:

控制不同用户对信息资源的访问权限

访问控制列表ACL:

ACL是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。

ACL被广泛应用于路由器和三层交换机,借助访问控制列表,可以有效控制用户对网络的访问,从而最大程度地保障网络安全

ACL.也可以结合防火墙使用

网络安全漏洞扫描技术:

漏洞检测和安全评估技术,可预知主体受攻击的可能性和具体指证将要发生的行为和产生的后果。

主要技术:网络模拟攻击,漏洞检测,报告服务进程,提取对象信心以及评测风险,提供安全建议和改进等功能 ,帮助用户控制可能发生的安全事件,最大可能地消除安全隐患

(可以发现高危风险和安全漏洞,单纯的漏洞扫描技术是不包括修复功能的)

入侵检测技术:

通过对系统用户行为或系统行为的可疑程度进行评估,并根据评估结果来鉴别系统中行为的正常性,从而帮助系统管理员进行安全管理或对系统所受到分攻击采取相应的政策。

评估(专家系统)过程:攻击者行为和模式库可疑行为进行模式匹配,如果匹配成功则报警。

防火墙技术:

防火墙作用:防止不希望的,未经授权地进出被保护区的内部网络,通过边界控制强化内部网路的安全策略

防火墙是建立在内外网络边界上的过滤封锁机制

它认为内部网络是安全和可信赖的,而外部网络是不安全和不可信赖的(防火墙不能杀毒,也不能漏洞扫描,因为它认为内部是安全的)

防火墙的功能:

1.访问控制功能ACL

2.内容控制功能

3.全面的日志功能

4.集中管理功能

5.自身的安全和可用性

6.流量控制

7.网络地址转换(NAT)

8.VPN

防火墙的工作层次是决定防火墙效率以及安全的主要因素。一般来说,防火墙层次越低,则工作效率越高,但安全性就低了;。

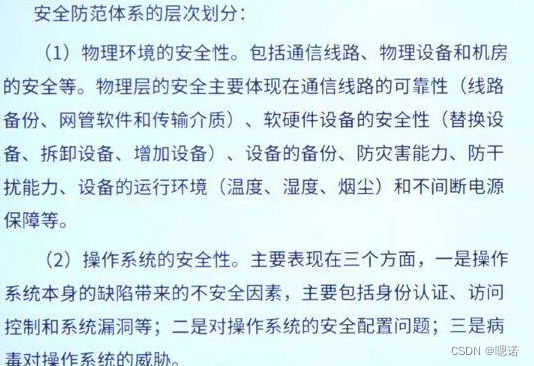

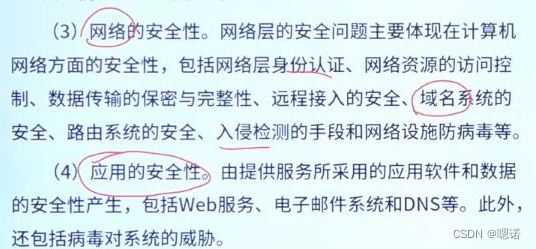

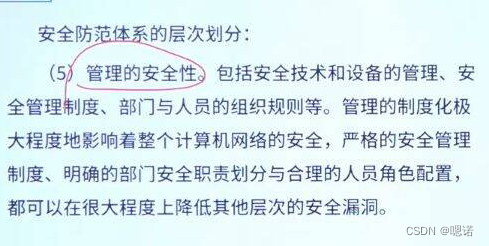

8.网络安全防范体系